VLANs sollen Internetzugang und NAS gemeinsam nutzen, Passende Hardwarezusammenstellung gesucht

Sorry, muss das Thema nochmal aufwärmen, da mir nicht klar ist, an welcher Stelle ich die Hardware am sinnvollsten modifizieren soll.

Problemstellung:

Bestehendes Netz soll über VLANs getrennt werden, wobei beide VLANS den Internetzugang und ein NAS gemeinsam nutzen sollen dürfen.

Bisherige Situation:

Internet über Draytek 2820 -----------------------> HP Procurve 1700: Port 1

AP1 (Heimnetz) -----------------------> HP Procurve 1700: Port 2

AP2 (Gastzugang) -----------------------> HP Procurve 1700: Port 3

NAS ------------------------>HP Procurve 1700: Port 4

Geplant war:

VLAN1: P1,P2,...., P24 (Gesamtes Netz)

VLAN2: P1,P3, P4 (Internet und NAS)

Da aber der sowohl der HP-Switch als auch der Draytek nur portbasiertes VLAN beherrschen, wird das Vorhaben ja nicht klappen, da das Routing zwischen den VLANs nicht geht.

Wo soll bzw. muss ich jetzt ansetzen, wenn ich keine Serverlösung betreiben will, wie in vielen tollen Tutorials beschrieben.

Wäre dieser Switch aus der 300er Serie von Cisco was für mein Vorhaben:

http://www.cisco.com/web/DE/verticals/smb/products/routers_switches/300 ...

Idee: HP-Switch, APs, Draytek und NAS an den neuen Switch und dort dann die VLANs entsprechend konfigurieren.

Viele Grüße

Bestehendes Netz soll über VLANs getrennt werden, wobei beide VLANS den Internetzugang und ein NAS gemeinsam nutzen sollen dürfen.

Bisherige Situation:

Internet über Draytek 2820 -----------------------> HP Procurve 1700: Port 1

AP1 (Heimnetz) -----------------------> HP Procurve 1700: Port 2

AP2 (Gastzugang) -----------------------> HP Procurve 1700: Port 3

NAS ------------------------>HP Procurve 1700: Port 4

Geplant war:

VLAN1: P1,P2,...., P24 (Gesamtes Netz)

VLAN2: P1,P3, P4 (Internet und NAS)

Da aber der sowohl der HP-Switch als auch der Draytek nur portbasiertes VLAN beherrschen, wird das Vorhaben ja nicht klappen, da das Routing zwischen den VLANs nicht geht.

Wo soll bzw. muss ich jetzt ansetzen, wenn ich keine Serverlösung betreiben will, wie in vielen tollen Tutorials beschrieben.

Wäre dieser Switch aus der 300er Serie von Cisco was für mein Vorhaben:

http://www.cisco.com/web/DE/verticals/smb/products/routers_switches/300 ...

Idee: HP-Switch, APs, Draytek und NAS an den neuen Switch und dort dann die VLANs entsprechend konfigurieren.

Viele Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 155429

Url: https://administrator.de/contentid/155429

Printed on: April 24, 2024 at 12:04 o'clock

6 Comments

Latest comment

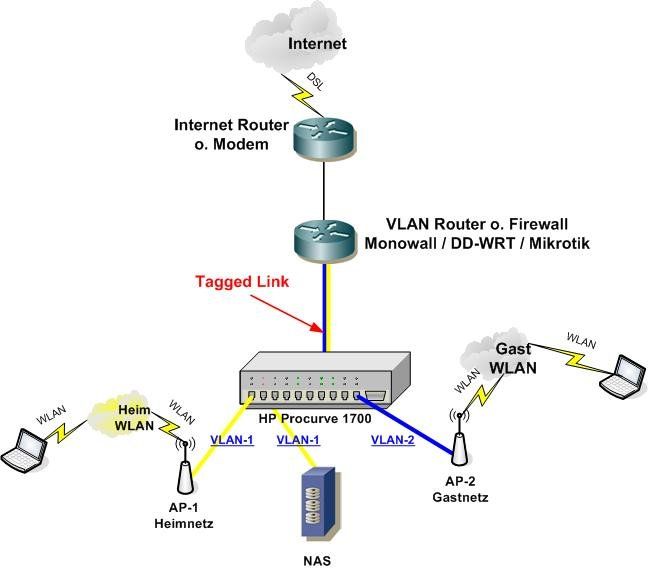

Doch das klappt vollkommen problemlos wenn du vor den Draytek noch einen VLAN fähigen Router oder eine FW setzt:

Dieses Tutorial sagt dir wie du das im Handumdrehen preiswert ohne Switch Neuinvestition mit deinen bestehenden Komponenten lösen kannst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit der Firewall oder DD-WRT kann sogar der Draytek vollkommen entfallen und du benötigst nur noch ein simples DSL Modem.

Dieses Tutorial sagt dir wie du das im Handumdrehen preiswert ohne Switch Neuinvestition mit deinen bestehenden Komponenten lösen kannst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit der Firewall oder DD-WRT kann sogar der Draytek vollkommen entfallen und du benötigst nur noch ein simples DSL Modem.

Mein Vorposter hat an und für sich schon eine sehr gute Lösung genannt, nur wenn es ein organisiertes Netz ist sollte man nicht zwangsläufig eine Firewall einfach dort hinstellen außer Ihr habt nur ein Gateway nach draußen ohne Backup Zugang - Ausgang.

An sich ist die 3xxx Reihe der Cisco Switche eine gute Wahl man sollte jedoch beachten das dass Webfrontend falls es genutzt werden sollte noch lange nicht alle Relevanten Einstellungen Vornehmen lassen. Da sollte sich auf anderenfalls ein Erfahrener Administrator Hinsetzten und dies per Konsole einrichten.

( Hatte so etwas ähnliches damals als mein Abschlussprojekt halt nur Umfangreicher und nutzte dabei die 3650ger Cisco Switche sowie passende Router.)

HP müsste aber ähnliche Switche anbieten meines Wissens nach weil wenn sollte man doch bei einem Hersteller bleiben, da sonst der Aufwand der Administration umfangreicher ausfallen könnte.

Kannst ja bei etwaigen Fragen mich per PM anschreiben kann dir dann wenn gewünscht mal was rüber schicken.

Ansonsten weitere Vorschläge Liebe Kollegen..

LG Sendmen

An sich ist die 3xxx Reihe der Cisco Switche eine gute Wahl man sollte jedoch beachten das dass Webfrontend falls es genutzt werden sollte noch lange nicht alle Relevanten Einstellungen Vornehmen lassen. Da sollte sich auf anderenfalls ein Erfahrener Administrator Hinsetzten und dies per Konsole einrichten.

( Hatte so etwas ähnliches damals als mein Abschlussprojekt halt nur Umfangreicher und nutzte dabei die 3650ger Cisco Switche sowie passende Router.)

HP müsste aber ähnliche Switche anbieten meines Wissens nach weil wenn sollte man doch bei einem Hersteller bleiben, da sonst der Aufwand der Administration umfangreicher ausfallen könnte.

Kannst ja bei etwaigen Fragen mich per PM anschreiben kann dir dann wenn gewünscht mal was rüber schicken.

Ansonsten weitere Vorschläge Liebe Kollegen..

LG Sendmen

Hallo,

mal abgesehen das die 3560ger nicht mit der 300 Small Business Serie zu vergleichen sind, ist mir nicht klar wieso die Firewall da keinen Sin macht?

Ob die 300 SBS überhaupt einen Console anschluss biete, da bin ich mir nicht sicher, wenn ja, die Syntax enstpricht nicht dem eines Cisco IOS.

Die SBS Serie kommt aus dem Linksys aufkauf vor einpaar Jahren.

brammer

mal abgesehen das die 3560ger nicht mit der 300 Small Business Serie zu vergleichen sind, ist mir nicht klar wieso die Firewall da keinen Sin macht?

Ob die 300 SBS überhaupt einen Console anschluss biete, da bin ich mir nicht sicher, wenn ja, die Syntax enstpricht nicht dem eines Cisco IOS.

Die SBS Serie kommt aus dem Linksys aufkauf vor einpaar Jahren.

brammer

Abgesehen davon ist das ja auch ein völliger Overkill für so ein popeliges und einfaches Szenario einen so teuren Switch zu verwenden.

Es ist zudem völlig unnötig und lässt sich mit einem 30 Euro Mikrotik 750 Router oder einem Linksys mit DD-WRT im Handumdrehen mit den vorhandenen Komponenten problemlos lösen:

Verwendet man statt Mikrotik oder DD-WRT einen FW Router mit Monowall oder PfSense kann man für die Gäste noch eine 1A Hotspot Lösung sogar mit Einmal Passwörtern implementieren.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Und das zu minimalen Zusatzkosten und wenn du willst auf eine kleinen, schicken Appliance !

Die VLAN Installation auf dem HP inkl.Konfig findest du im oben bereits zitierten VLAN_Turorial.

Es ist zudem völlig unnötig und lässt sich mit einem 30 Euro Mikrotik 750 Router oder einem Linksys mit DD-WRT im Handumdrehen mit den vorhandenen Komponenten problemlos lösen:

Verwendet man statt Mikrotik oder DD-WRT einen FW Router mit Monowall oder PfSense kann man für die Gäste noch eine 1A Hotspot Lösung sogar mit Einmal Passwörtern implementieren.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Und das zu minimalen Zusatzkosten und wenn du willst auf eine kleinen, schicken Appliance !

Die VLAN Installation auf dem HP inkl.Konfig findest du im oben bereits zitierten VLAN_Turorial.