VPN durchreichen auf 2. Pix

Hallo,

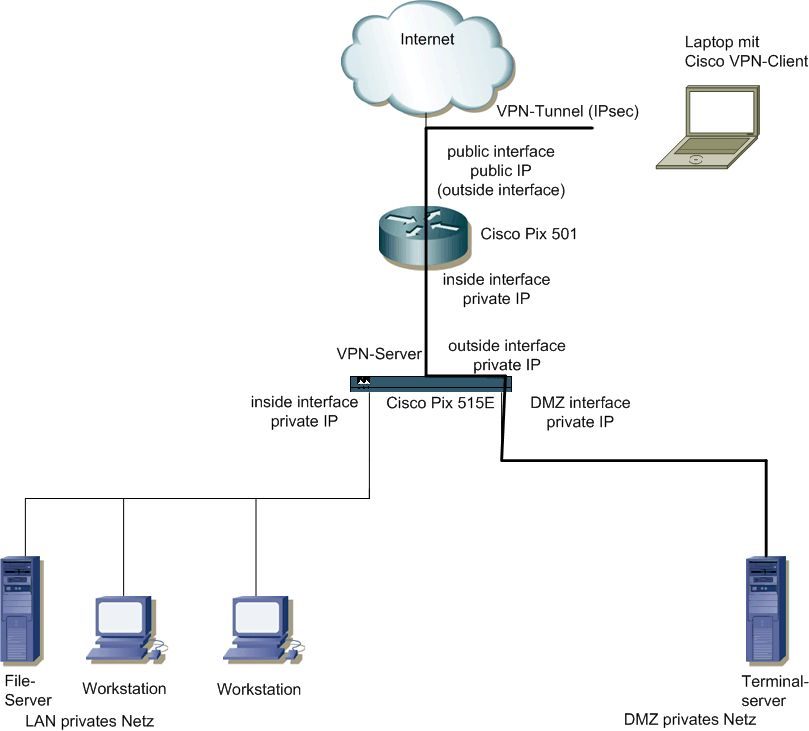

wir haben 2 Pixen am laufen, eine Pix 501 und eine Pix 515E.

Die Pix 515E ist VPN-Server, die Pix 501 macht PPPoE (T-DSL) und hat auf ihrem outside die feste public IP.

Die zweite Pix 515E hat auf ihrem outside eine priv. IP und macht VPN-Server (pre-shared key)

Ich wollte auf der 501 via access-list und static das VPN auf das outside interface der 515E forwarden.

Welchen tcp bzw. upd Port muss ich forwarden ?

Muss ich auf der Pix 501 noch die route inside für das outside interface der Pix 515E eintragen?

Habe mal eine grobe Skizze vom Plan hochgeladen.

Die User sollen Remote Access mit Cisco VPN-Client machen können.

Die User müssen auf den Terminal-Server und bestimmte Workstations drauf kommen.

Würde das so funktionieren ?

Gruss Roland

wir haben 2 Pixen am laufen, eine Pix 501 und eine Pix 515E.

Die Pix 515E ist VPN-Server, die Pix 501 macht PPPoE (T-DSL) und hat auf ihrem outside die feste public IP.

Die zweite Pix 515E hat auf ihrem outside eine priv. IP und macht VPN-Server (pre-shared key)

Ich wollte auf der 501 via access-list und static das VPN auf das outside interface der 515E forwarden.

Welchen tcp bzw. upd Port muss ich forwarden ?

Muss ich auf der Pix 501 noch die route inside für das outside interface der Pix 515E eintragen?

Habe mal eine grobe Skizze vom Plan hochgeladen.

Die User sollen Remote Access mit Cisco VPN-Client machen können.

Die User müssen auf den Terminal-Server und bestimmte Workstations drauf kommen.

Würde das so funktionieren ?

Gruss Roland

Please also mark the comments that contributed to the solution of the article

Content-Key: 73543

Url: https://administrator.de/contentid/73543

Printed on: April 26, 2024 at 07:04 o'clock

3 Comments

Latest comment

Der Cisco VPN Client macht IPsec im ESP Modus mit NAT Traversal. Dafür musst du auf der 501 das ESP Protokoll aufmachen (Nummer 50), IKE mit Port UDP 500 und NAT-T mit UDP 4500.

Ob die PIX IPsec ESP allerdings dynamisch an unterschiedliche Clients über ihr NAT übertragen kann ist fraglich... Ggf. kann sie das auch nur immer mit einer Session zur Zeit... Versuch macht klu(ch)g oder die Cisco Hotline fragen....

Hier sind sonst ein paar Beispiele:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/prod_configuratio ...

Eins wie man PPTP durchlässt, das sollte für IPsec ESP analog klappen (mit geänderten Ports natürlich )

)

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

Ob die PIX IPsec ESP allerdings dynamisch an unterschiedliche Clients über ihr NAT übertragen kann ist fraglich... Ggf. kann sie das auch nur immer mit einer Session zur Zeit... Versuch macht klu(ch)g oder die Cisco Hotline fragen....

Hier sind sonst ein paar Beispiele:

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/prod_configuratio ...

Eins wie man PPTP durchlässt, das sollte für IPsec ESP analog klappen (mit geänderten Ports natürlich

http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configur ...

sysopt connection permit-ipsec

Erlaubt eingehenden IPSEC Geschlechts-Verkehr der ansonsten von ner ACL geblockt wird.

Troubleshooting:

clear crypto IPSec sa

clear crypto isakmp sa

debug crypto IPSec

debug crypto isakmp

Das debug zeigt dir recht klar, wo es hängenbleibt, wenn es nicht läuft.

Auch die ACL hitcounts können zeigen, welche ACL es blockt, wenn es eine ACL blockt.

Nach dem debuggen den debug modus wieder deaktivieren!

Ich glaub das war

no debug all

Erlaubt eingehenden IPSEC Geschlechts-Verkehr der ansonsten von ner ACL geblockt wird.

Troubleshooting:

clear crypto IPSec sa

clear crypto isakmp sa

debug crypto IPSec

debug crypto isakmp

Das debug zeigt dir recht klar, wo es hängenbleibt, wenn es nicht läuft.

Auch die ACL hitcounts können zeigen, welche ACL es blockt, wenn es eine ACL blockt.

Nach dem debuggen den debug modus wieder deaktivieren!

Ich glaub das war

no debug all