VPN faehiger Router soll hinter Endian Firewall laufen

Schönen guten Tag,

wir sind hier in der Firma seit heute Vormittag 11:00 Uhr am werkeln und kommen leider nicht zur Lösung. Wir haben uns eine Endian Firewall Mini zugelegt. Der Draytek Vigor 2900 hat somit als Gateway ausgedient und soll eigentlich nur noch die VPN-Funktionalität zur Verfügung stellen. Und genau dabei klemmt es.

Wir haben also die Endian Firewall vorgeschaltet, den Port für PPTP(1721) auf den Router geforwarded und GRE(IP-Protokoll 47) ebenfalls. Zunächst reagierte der Router gar nicht bei einer VPN-Einwahl von außen. Dann haben wir SNAT bei den Forward-Regeln aktiviert und jetzt reagiert er schonmal insofern, daß der VPN-Einwahldialog bis zur Passwort-Autentifizierung kommt. Und genau dabei bleibt er hängen. Wir haben an den VPN-Einstellungen am Router und an den Client keine Veränderungen vorgenommen. Als er direkt dranhing ging ja auch alles. Kann es sein, daß der Router Probleme eben genau mit der Route hat?

Wir hoffen stark, da draußen hatte schonmal jemand so ein Problem.

wir sind hier in der Firma seit heute Vormittag 11:00 Uhr am werkeln und kommen leider nicht zur Lösung. Wir haben uns eine Endian Firewall Mini zugelegt. Der Draytek Vigor 2900 hat somit als Gateway ausgedient und soll eigentlich nur noch die VPN-Funktionalität zur Verfügung stellen. Und genau dabei klemmt es.

Wir haben also die Endian Firewall vorgeschaltet, den Port für PPTP(1721) auf den Router geforwarded und GRE(IP-Protokoll 47) ebenfalls. Zunächst reagierte der Router gar nicht bei einer VPN-Einwahl von außen. Dann haben wir SNAT bei den Forward-Regeln aktiviert und jetzt reagiert er schonmal insofern, daß der VPN-Einwahldialog bis zur Passwort-Autentifizierung kommt. Und genau dabei bleibt er hängen. Wir haben an den VPN-Einstellungen am Router und an den Client keine Veränderungen vorgenommen. Als er direkt dranhing ging ja auch alles. Kann es sein, daß der Router Probleme eben genau mit der Route hat?

Wir hoffen stark, da draußen hatte schonmal jemand so ein Problem.

Please also mark the comments that contributed to the solution of the article

Content-Key: 90342

Url: https://administrator.de/contentid/90342

Printed on: April 23, 2024 at 22:04 o'clock

5 Comments

Latest comment

Hallo,

hast du dich evtl. vertippt? Soweit ich mich erinnern kann benutzt PPTP den Port UDP/1723.

Ansonsten macht das meiner Meinung nach wenig Sinn, das VPN-Gateway hinter die Firewall zu setzen. Kann eure neue Endian Firewall diese Aufgabe nicht übernehmen?

Hilfreich wäre es auch, wenn ihr hier ein Netzwerkdiagramm einfügen könntet, damit das etwas deutlicher wird.

mfg

Harald

hast du dich evtl. vertippt? Soweit ich mich erinnern kann benutzt PPTP den Port UDP/1723.

Ansonsten macht das meiner Meinung nach wenig Sinn, das VPN-Gateway hinter die Firewall zu setzen. Kann eure neue Endian Firewall diese Aufgabe nicht übernehmen?

Hilfreich wäre es auch, wenn ihr hier ein Netzwerkdiagramm einfügen könntet, damit das etwas deutlicher wird.

mfg

Harald

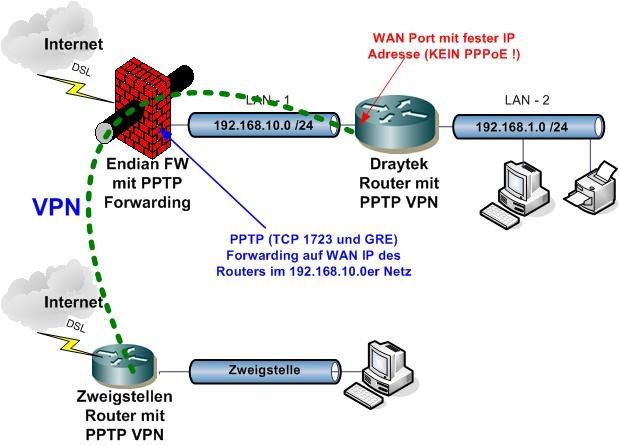

Z.B. so sollte ein sauberes Netzwerkdiagramm von einem funktionierenden Szenario wie dem deinen aussehen:

Nur so ist der vorhandene Router IP technisch sauber integriert !

Es ist nebenbei gesagt Blödsinn die VPN Verbindungen mit einem schwerfälligen Server zu machen wenn VPN Router vorhanden sind ! Von so einer Lösung kann man dir nur dringend abraten.

Nur so ist der vorhandene Router IP technisch sauber integriert !

Es ist nebenbei gesagt Blödsinn die VPN Verbindungen mit einem schwerfälligen Server zu machen wenn VPN Router vorhanden sind ! Von so einer Lösung kann man dir nur dringend abraten.