VPN Frage zur Machbarkeit

Ich bin auf der Suche nach einer Hardware Lösung, die ich vor einem Router installieren kann und die bei Aufruf einer bestimmten IP eines angeschlossenen PCs eine vorher eingerichtete VPN Verbindung zu dieser IP aufbaut. Der restliche Datenverkehr soll in meinem Netz bleiben.

Gibt es eine solche Hardware?

dasgunn

Gibt es eine solche Hardware?

dasgunn

Please also mark the comments that contributed to the solution of the article

Content-Key: 185841

Url: https://administrator.de/contentid/185841

Printed on: April 25, 2024 at 01:04 o'clock

47 Comments

Latest comment

Was für Router verwendest Du? Die Variante 2 ist relativ simpel zu lösen. Entweder als Einwahllösung auf den entfernten Router oder als permanente VPN Verbindung zwischen den Routern (sofern gewünscht).

Der restliche Datenverkehr bleibt ausserhalb des Tunnels, lediglich der Zugriff auf den entfernten Server geht über den Tunnel.

Der restliche Datenverkehr bleibt ausserhalb des Tunnels, lediglich der Zugriff auf den entfernten Server geht über den Tunnel.

moin,

Eine Möglichkeit ohne an der Hardware was zu schrauben:

Auf dem Client selbst einen VPN-Client installieren, der die Verbindugn automatisch aufbaut. Dann brauchst Du die AVM-Gurken mit ihren eingeschränkten Möglichkeiten nicht zu vergewaltigen.

Ich würde einfach (edit: ) openVPN auf den Server klatschen und mit den passenden Clients die Verbindung aufbauen: schnell, einfach, sicher.

Alternativ könntest Du Dich natürlich mit IPSEC zwischen dem W2K8 und den Fritzboxen selbst quälen. Das ist aber dann schon Selbstkasteiung.

Oder Du suchst Dir Router, die von Haus aus VPN-verbindungen zu W2K8 ermöglichen.

lks

PS:

PPTP Will ich Dir gar nicht erst vorschlagen, weil das nur eine Notlösung im allerschlimmsten Fall wäre.

Eine Möglichkeit ohne an der Hardware was zu schrauben:

Auf dem Client selbst einen VPN-Client installieren, der die Verbindugn automatisch aufbaut. Dann brauchst Du die AVM-Gurken mit ihren eingeschränkten Möglichkeiten nicht zu vergewaltigen.

Ich würde einfach (edit: ) openVPN auf den Server klatschen und mit den passenden Clients die Verbindung aufbauen: schnell, einfach, sicher.

Alternativ könntest Du Dich natürlich mit IPSEC zwischen dem W2K8 und den Fritzboxen selbst quälen. Das ist aber dann schon Selbstkasteiung.

Oder Du suchst Dir Router, die von Haus aus VPN-verbindungen zu W2K8 ermöglichen.

lks

PS:

PPTP Will ich Dir gar nicht erst vorschlagen, weil das nur eine Notlösung im allerschlimmsten Fall wäre.

Jede kleinen Firewall kann sowas im Handumdrehen umsetzen in Verbindung mit IP Access Listen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Du musst nix bauen und kannst all diese Firewalls und Router einfach fertig kaufen ! Steht auch alles so im Tutorial wenn man sich denn mal die Mühe macht und liest !

http://shop.varia-store.com/product_info.php?info=p886_pfSense-Komplett ...

Entsprechende Router findest du bei z.B. bei Draytek:

http://www.draytek.de/produkte.html

Für das was du vorhast ist aber ein FW in jedem Falle die technisch bessere Wahl da sie deinen Vorgaben erheblich einfacher und schneller umsetzen kann als ein Router !!

Diese FW hat einen PPTP VPN Server an Bord und im PPTP Tutorial

VPNs einrichten mit PPTP

bzw.

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

ist ganz genau erklärt WIE man sowas mit 3 Mausklicks einrichtet.

Jeder PC heutzutage ob Winblows, Mac OS-X, Linux und alle gängigen Smartphones Android und iOS haben heute per Default einen PPTP VPN Client mit an Bord mit dem du so vile VPN verbindungen aufbauen kannst wie du lustig bist.

Die o.a. Firewall und auch alle gängigen VPN Router wie Draytek, Mikrotik haben die Möglichkeit einer dedizierten IP Accessliste auf dem lokalen LAN Interface. Da kannst du dann mit ein paar Mausklicks ganz genau bestimmen WER dann WELCHE Applikation benutzen darf und wer nicht.

Das ganze ist kinderleicht über ein WebGUI konfigurierbar mit einem Klicki Bunti Interface so das auch Nichtbastler und blutige laien schnell zu einem umfassenden Erfolgserlebnis kommen.

http://shop.varia-store.com/product_info.php?info=p886_pfSense-Komplett ...

Entsprechende Router findest du bei z.B. bei Draytek:

http://www.draytek.de/produkte.html

Für das was du vorhast ist aber ein FW in jedem Falle die technisch bessere Wahl da sie deinen Vorgaben erheblich einfacher und schneller umsetzen kann als ein Router !!

Diese FW hat einen PPTP VPN Server an Bord und im PPTP Tutorial

VPNs einrichten mit PPTP

bzw.

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

ist ganz genau erklärt WIE man sowas mit 3 Mausklicks einrichtet.

Jeder PC heutzutage ob Winblows, Mac OS-X, Linux und alle gängigen Smartphones Android und iOS haben heute per Default einen PPTP VPN Client mit an Bord mit dem du so vile VPN verbindungen aufbauen kannst wie du lustig bist.

Die o.a. Firewall und auch alle gängigen VPN Router wie Draytek, Mikrotik haben die Möglichkeit einer dedizierten IP Accessliste auf dem lokalen LAN Interface. Da kannst du dann mit ein paar Mausklicks ganz genau bestimmen WER dann WELCHE Applikation benutzen darf und wer nicht.

Das ganze ist kinderleicht über ein WebGUI konfigurierbar mit einem Klicki Bunti Interface so das auch Nichtbastler und blutige laien schnell zu einem umfassenden Erfolgserlebnis kommen.

Nun, Wenn schon Fritzboxen im Einsatz sind kann man das auch direkt darüber lösen - müsste man zmndst. - Auch, wenn ich das im prof. Bereich nicht zumuten würden - hier scheinte es aber nur um eine Soho Lösung zu gehen. Shrewsoft VPN + ein skript zum check ob die verbidnung offen ist + etwas gefrickel (Openvpn ist eben linux) und das Ding rennt. VG

@dasgunn

Eigentlich ist das Einrichten des pfSense PPTP Clients ein Kinderspiel was mit 3 Mausklicks erledigt ist. Sogar völlige Laien bekommen das in 10 Minuten erledigt.

Ziemlich unverständlich WAS du da falsch machst.

Man kann nur vermuten das du wie so oft die FW Zugriffsregeln des VPN Interfaces vergessen hast einzurichten. Aber fangen wir mal nicht wild an zu raten, das führt zu nix !

Leider gibst du uns keinerlei Chance dir hier zielgerichtet zum Erfolg zu helfen, denn du schaffst es nicht wenigstens ansatzweise mal dein Vorgehen zu beschreiben und auch Log Melldungen hier zu posten.

Von den Screenshots der PPTP Client Einrichtung auf der pfSense einmal ganz zu schweigen.

Auch dir sollte vermutlich klar sein das mit solch einer oberflächlichen Fehlerbeschreibung eine wirkliche Hilfestellung quasi unmöglich ist !!

Auch dein Ansinnen mit OpenVPN und einer AD Beeinflussung ist völliger Blödsinn und dem fehlt jegliche technische Grundlage. Stellt sich die Frage wo du solch einen Unsinn her hast....aber egal !

Wenn dir also an einer Problemlösung wirklich gelegen ist musst du uns hier schon en paar mehr Informationen liefern !

Eigentlich ist das Einrichten des pfSense PPTP Clients ein Kinderspiel was mit 3 Mausklicks erledigt ist. Sogar völlige Laien bekommen das in 10 Minuten erledigt.

Ziemlich unverständlich WAS du da falsch machst.

Man kann nur vermuten das du wie so oft die FW Zugriffsregeln des VPN Interfaces vergessen hast einzurichten. Aber fangen wir mal nicht wild an zu raten, das führt zu nix !

Leider gibst du uns keinerlei Chance dir hier zielgerichtet zum Erfolg zu helfen, denn du schaffst es nicht wenigstens ansatzweise mal dein Vorgehen zu beschreiben und auch Log Melldungen hier zu posten.

Von den Screenshots der PPTP Client Einrichtung auf der pfSense einmal ganz zu schweigen.

Auch dir sollte vermutlich klar sein das mit solch einer oberflächlichen Fehlerbeschreibung eine wirkliche Hilfestellung quasi unmöglich ist !!

Auch dein Ansinnen mit OpenVPN und einer AD Beeinflussung ist völliger Blödsinn und dem fehlt jegliche technische Grundlage. Stellt sich die Frage wo du solch einen Unsinn her hast....aber egal !

Wenn dir also an einer Problemlösung wirklich gelegen ist musst du uns hier schon en paar mehr Informationen liefern !

Hallo dasgunn,

wenn du auf der einen Seite eine FB hast kannst du auf der anderen (ich nehme hier an Client-Lan Netzwerk) nennen wir Netzwerk N und Host H auf N verwaltet die Fritzbox jede Kommunikation mit der client crowd - auf h musst du einmal den shrewsoft VPN client richtig konfigurieren (gibts anleitungen direkt bei avm) - und auf dem server einrichten, dass der die verbindung hält. fertig. damit hättest du, was du brauchst, wenn ich dich richtig verstanden habe...

wenn du auf der einen Seite eine FB hast kannst du auf der anderen (ich nehme hier an Client-Lan Netzwerk) nennen wir Netzwerk N und Host H auf N verwaltet die Fritzbox jede Kommunikation mit der client crowd - auf h musst du einmal den shrewsoft VPN client richtig konfigurieren (gibts anleitungen direkt bei avm) - und auf dem server einrichten, dass der die verbindung hält. fertig. damit hättest du, was du brauchst, wenn ich dich richtig verstanden habe...

Vermutlich will er aber eine LAN zu LAN Kopplung machen und da nützt Shrew natürlich recht wenig....

@dasgunn

Das ist richtig, das Monowall und pfSense nicht als PPTP Clients arbeiten können. Die Konfig sieht diese Option nicht vor, da der PPTP Client Mode nicht implementiert ist.

Lediglich der Server Modus ist möglich.

Du kannst aber immer die Rollen "umdrehen" ! Betreibe den Server als PPTP Client und lasse ihn sich einwählen auf der pfSense als Server.

Schon hast du ein funktionierendes Szenario !

Ansonsten musst du eine andere Router Firmware nehmen wie z.B. DD-WRT oder OpenWRT die lassen sich auch im PPTP Client Modus benutzen !

Siehe die entsprechenden Tutorials hier:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Eine andere Möglichkeit hast du nicht mit PPTP

Deine Ängste zu OpenVPN sind übrigens absolut unbegründet und auch nicht nachvollziehbar.

Es ist eine Kleinigkeit das OpenVPN Gui auf den Server zu installieren und damit einen SSL VPN Tunnel zu realisieren. Das ist Millionenfacher Standard und eine wasserdichte Installation.

Die Angst vor einer "Fehlerquelle" ist daher völlig unbegründet.

@dasgunn

Das ist richtig, das Monowall und pfSense nicht als PPTP Clients arbeiten können. Die Konfig sieht diese Option nicht vor, da der PPTP Client Mode nicht implementiert ist.

Lediglich der Server Modus ist möglich.

Du kannst aber immer die Rollen "umdrehen" ! Betreibe den Server als PPTP Client und lasse ihn sich einwählen auf der pfSense als Server.

Schon hast du ein funktionierendes Szenario !

Ansonsten musst du eine andere Router Firmware nehmen wie z.B. DD-WRT oder OpenWRT die lassen sich auch im PPTP Client Modus benutzen !

Siehe die entsprechenden Tutorials hier:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Eine andere Möglichkeit hast du nicht mit PPTP

Deine Ängste zu OpenVPN sind übrigens absolut unbegründet und auch nicht nachvollziehbar.

Es ist eine Kleinigkeit das OpenVPN Gui auf den Server zu installieren und damit einen SSL VPN Tunnel zu realisieren. Das ist Millionenfacher Standard und eine wasserdichte Installation.

Die Angst vor einer "Fehlerquelle" ist daher völlig unbegründet.

Hallo aqui,

das ist der Punkt, der kam für mich noch nicht klar heraus. Hat er einen Rootserver im Netz, dann ist das natürlich eine Client-to-Lan VPN und daher damit lösbar. Ist es ein vServer mit n-Servern (die er ALLE verbinden will...logisch, dann haben sie Recht) ein Organigram wäre nicht schlecht.

das ist der Punkt, der kam für mich noch nicht klar heraus. Hat er einen Rootserver im Netz, dann ist das natürlich eine Client-to-Lan VPN und daher damit lösbar. Ist es ein vServer mit n-Servern (die er ALLE verbinden will...logisch, dann haben sie Recht) ein Organigram wäre nicht schlecht.

Nun, mit der Aufstellung am Anfang hätte man sich viel Zeit sparen können.

Hierbei kommst du um einen VPN-Server nicht herum. Zwar könnte man es so einrichten, dass der Verkehr zum und vom Netzwerk über den Server auf die restlichen "inhouse-verkabelten" Server geroutet wird, allerdings führt die Anmeldung mehrerer Netzwerke auf ein Client-to-Lan Konzept zum einen, das Gefrickel, es richtig zu lösen dieses Konstrukt ad absurdum.

Ja, da hast du Recht, hier führt nichts an einer VPNLösung (wie auch immer geartet) vorbei. Allerdings böte es sich in diesem Fall an, eine HW UTM/Fw o.ä logisch vor die Server zu stellen. Denn ein Windows-Server, der gleichzeitig Firewall/VPN Server etc kombiniert ist immer auch ein Sicherheitsloch. Nur um diesen Aspekt direkt miteinfliessen zu lassen.

VG

Hierbei kommst du um einen VPN-Server nicht herum. Zwar könnte man es so einrichten, dass der Verkehr zum und vom Netzwerk über den Server auf die restlichen "inhouse-verkabelten" Server geroutet wird, allerdings führt die Anmeldung mehrerer Netzwerke auf ein Client-to-Lan Konzept zum einen, das Gefrickel, es richtig zu lösen dieses Konstrukt ad absurdum.

Ja, da hast du Recht, hier führt nichts an einer VPNLösung (wie auch immer geartet) vorbei. Allerdings böte es sich in diesem Fall an, eine HW UTM/Fw o.ä logisch vor die Server zu stellen. Denn ein Windows-Server, der gleichzeitig Firewall/VPN Server etc kombiniert ist immer auch ein Sicherheitsloch. Nur um diesen Aspekt direkt miteinfliessen zu lassen.

VG

Eigentlich duzt man sich ja in Foren aber nundenn...

Ja, bei einem solchen Konstrukt kann man dir nur zu einer OpenVPN Lösung raten auf dem Server denn du musst auch ein Routing auf die jeweiligen Clients "pushen" das die IP Netze hinter dem Server auch auf die Clients geroutet werden bzw. in den VPN Tunnel geroutet werden.

Mit PPTP ist sowas nur sehr schwer möglich und erfordert erhebliche Klimmzüge da das dafür nicht gemacht ist.

Das ist erheblich einfacher mit OpenVPN oder noch besser mit einer Firewall davor die das VPN erledigt. Egal ob jetzt mit OpenVPN oder IPsec. Einen Windows Server direkt ins Internet zu exponieren macht heute kein vernünftiger Netzwerker mehr...eigentlich !

Auch wenn du es trotzdem tun möchtest ist dann OpenVPN für dich der richtige Weg !

Wie man das mit pfSense umsetzt kannst du hier nachlesen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ja, bei einem solchen Konstrukt kann man dir nur zu einer OpenVPN Lösung raten auf dem Server denn du musst auch ein Routing auf die jeweiligen Clients "pushen" das die IP Netze hinter dem Server auch auf die Clients geroutet werden bzw. in den VPN Tunnel geroutet werden.

Mit PPTP ist sowas nur sehr schwer möglich und erfordert erhebliche Klimmzüge da das dafür nicht gemacht ist.

Das ist erheblich einfacher mit OpenVPN oder noch besser mit einer Firewall davor die das VPN erledigt. Egal ob jetzt mit OpenVPN oder IPsec. Einen Windows Server direkt ins Internet zu exponieren macht heute kein vernünftiger Netzwerker mehr...eigentlich !

Auch wenn du es trotzdem tun möchtest ist dann OpenVPN für dich der richtige Weg !

Wie man das mit pfSense umsetzt kannst du hier nachlesen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Zitat von @dasgunn:

Warum stellt man einen Windows Server nicht ins Internet? Oder ist das wieder so eine Glaubensfrage zwischen Windows und Linux?

Warum stellt man einen Windows Server nicht ins Internet? Oder ist das wieder so eine Glaubensfrage zwischen Windows und Linux?

Server stellt man normalerweise nicht einfach so ins Internet. Da gehört immer eine Firewall davor, die die Dienste einschränkt. Und das OS ist egal, ob es nun BSD, Windows, Linux oder Solaris ist.

das problem mit den servern ist, daß man da aus versehen schnell mal irgendwo ein Loch reinschießen kann, insbesodnere dann wenn ungeübte Admins dran rumfummeln.

leider ist das mit den heutigen rootservern so, daß die meisten davon "mit dem nackten Arsch" im Internet hängen und viele der Admins gar nicht wissen, das sie da an der Backe haben.

lks

Ich sage nur "Sicherheitslücken" - steht davor eine Firewall , muss man sich erst durch das eine durchbeissen, bevor man an das Hauptgerät kommt, falls man überhaupt so weit kommt - im weiteren ist eine Firewall oftmals auch direkt VPN-Server, womit das Gefrickel auf der Server/Netz Seite schonmal erledigt wäre und die Serverfarm nur das tun kann/muss, was sie soll: für deine Daten und Programme arbeiten.

Ich bin mit den Astaro ASGs + jetzt Sophos UTMs sehr zufrieden, wenn du dazu eine HIlfestellung brauchst kannst du gerne mal anklopfen.

Ich bin mit den Astaro ASGs + jetzt Sophos UTMs sehr zufrieden, wenn du dazu eine HIlfestellung brauchst kannst du gerne mal anklopfen.

Teil 1: Ist klar und jedem Netzwerker bekannt, da klassische VPN LAN zu LAN Kopplung, also eine Binsenweisheit....

Teil 2: Ist auch klar, warum sollte das denn auch nicht gehen ??

Teil 3: Ja, richtig ! Das ist immer eine Frage des richtigen Routings und der FW Einstellungen, klappt aber auch problemlos wenn man weiss was man macht.

Teil 4: Funktioniert auch problemlos. Hier ist es allerdings davon abhängig ob du einen eigenen lokalen DNS betreibst oder nicht. Deshalb ist hier eine hilfreiche Antwort nicht möglich da du keinerlei Infos dazu lieferst. Das DNS Thema ist auch im u.a. OpenVPN Tutorial in einem Kapitel beschrieben.

Teil 5: Das sind 3 bis 5 zusätzliche Mausklicks im Setup

Tipp: Ist auch hinreichend bekannt, denn das steht hier

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und hier

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

im Tutorial unter dem Kapitel "Wenn nichts mehr geht".

Wo war jetzt hier was Neues in den obigen Infos ??

Was die Frage eines Tutorials zum Thema OpenVPN anbetrifft wirst du auch hier im Forum fündig:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Auch da wird das Thema "vorgeschalteter Router" mit allen Einstellungen umfassend behandelt ?!

Im Thread unten zu diesem Tutorial:

OpenWRT Low Cost Router für LAN bzw. VLAN Routing inklusive OpenVPN Server

findest du speziell dazu auch noch einige Anmerkungen.

Die Lösungen sind also alle umfassend beschrieben !

Fragt sich jetzt also nur wo genau es bei dir kneift oder WAS genau du umsetzen willst ?! Das ist irgendwie weiterhin diffus und unklar...sorry.

Teil 2: Ist auch klar, warum sollte das denn auch nicht gehen ??

Teil 3: Ja, richtig ! Das ist immer eine Frage des richtigen Routings und der FW Einstellungen, klappt aber auch problemlos wenn man weiss was man macht.

Teil 4: Funktioniert auch problemlos. Hier ist es allerdings davon abhängig ob du einen eigenen lokalen DNS betreibst oder nicht. Deshalb ist hier eine hilfreiche Antwort nicht möglich da du keinerlei Infos dazu lieferst. Das DNS Thema ist auch im u.a. OpenVPN Tutorial in einem Kapitel beschrieben.

Teil 5: Das sind 3 bis 5 zusätzliche Mausklicks im Setup

Tipp: Ist auch hinreichend bekannt, denn das steht hier

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und hier

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

im Tutorial unter dem Kapitel "Wenn nichts mehr geht".

Wo war jetzt hier was Neues in den obigen Infos ??

Was die Frage eines Tutorials zum Thema OpenVPN anbetrifft wirst du auch hier im Forum fündig:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Auch da wird das Thema "vorgeschalteter Router" mit allen Einstellungen umfassend behandelt ?!

Im Thread unten zu diesem Tutorial:

OpenWRT Low Cost Router für LAN bzw. VLAN Routing inklusive OpenVPN Server

findest du speziell dazu auch noch einige Anmerkungen.

Die Lösungen sind also alle umfassend beschrieben !

Fragt sich jetzt also nur wo genau es bei dir kneift oder WAS genau du umsetzen willst ?! Das ist irgendwie weiterhin diffus und unklar...sorry.

Beschreib doch einfach mal ganz genau WIE dein Szenario genau aussieht und WAS dort genau passieren soll !

Idealerweise mit einem kleinen Bild was du hier auch mit der Bilder Hochlad Funktion (im Ursprungsthread, Rechtsklick und cut and paste des Bilder URLs) hier mal in die Antwort posten kannst.

Dann kann man dir doch ganz direkt und zielgerichtet antworten.

Idealerweise mit einem kleinen Bild was du hier auch mit der Bilder Hochlad Funktion (im Ursprungsthread, Rechtsklick und cut and paste des Bilder URLs) hier mal in die Antwort posten kannst.

Dann kann man dir doch ganz direkt und zielgerichtet antworten.

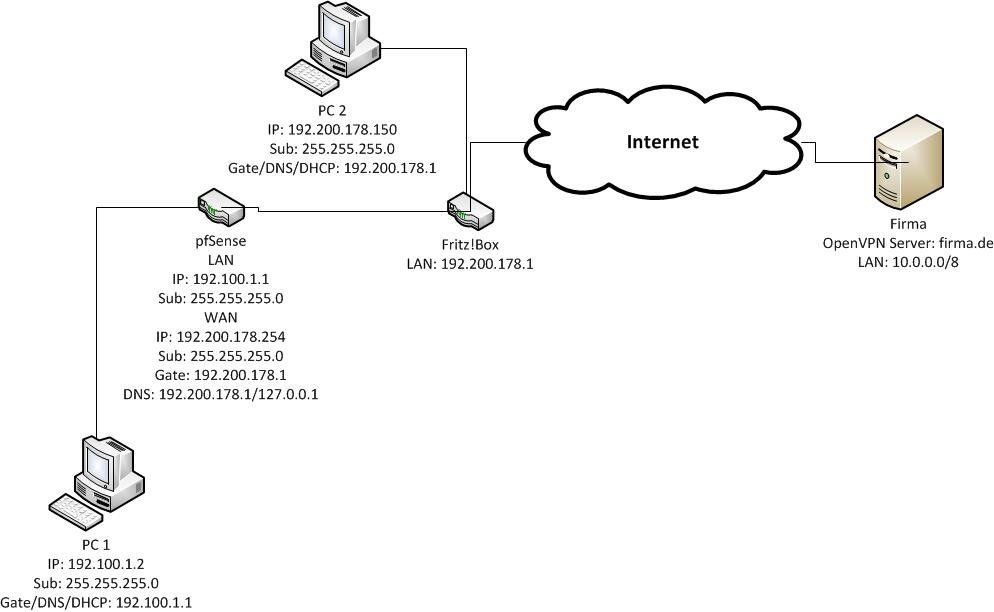

OK, eigentlich ein simples Standardszenario, was ja teilweise auch schon rennt wie man sieht.

Als erstes solltest du die Internet Verbindung der pFSense sauber zum laufen bekommen, das der Teil ertsmal fehlerfrei funktioniert. Dann erst gehen wir das VPN an !

Also...strategisch vorgehen !

Bis hierhin MUSST du erstmal kommen vorher macht es keinerlei Sinn weiterzumachen !

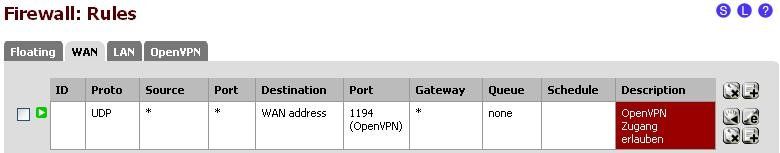

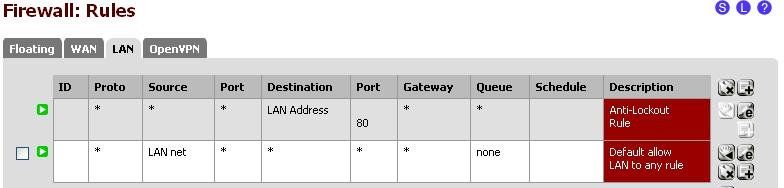

Fehler in deinen obigen Settings:

1.) FW Regeln LAN Port:

Die letze Regel (alles Stern) ist überflüssiger Unsinn und solltest du entfernen !

2.) FW Regel WAN Port

Die dortige Regel ist auch Blödsinn. Entferne dort alles und belasse das so wie es im Default ist !

Trage einzig nur ein das UDP 1194 auf die WAN IP 192.168.178.254 erlaubt ist wie es im OpenVPN_Tutorial erklärt ist.

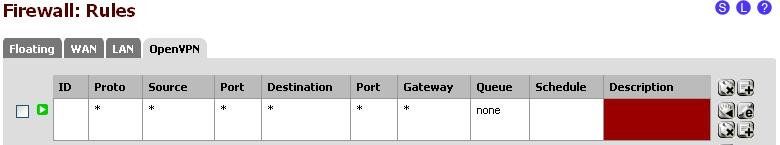

3.) OVPN Port kannst du erstmal lassen da Scheunentorregel und zum Testen OK

4.) NAT Outbound Regeln sind völliger Unsinn, die kannst du komplett entfernen und alles so lassen wie es im Default ist

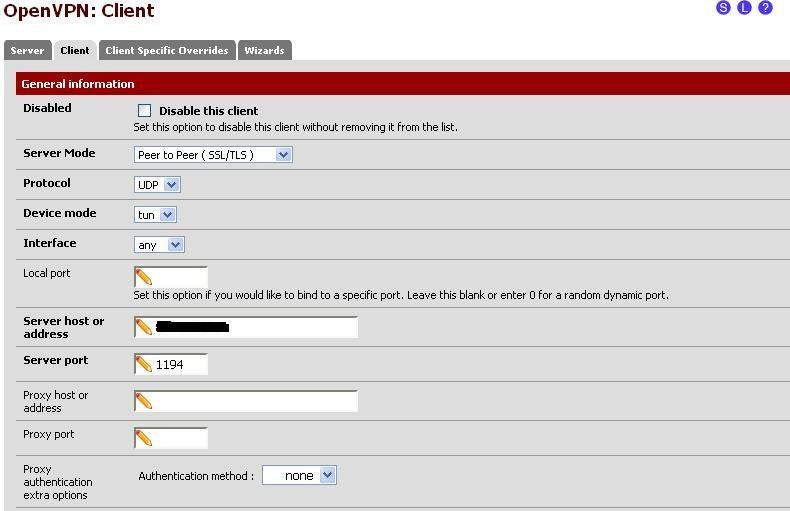

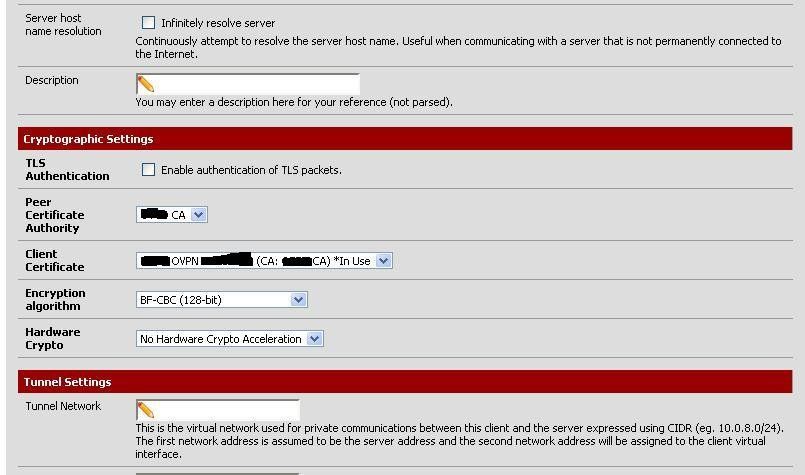

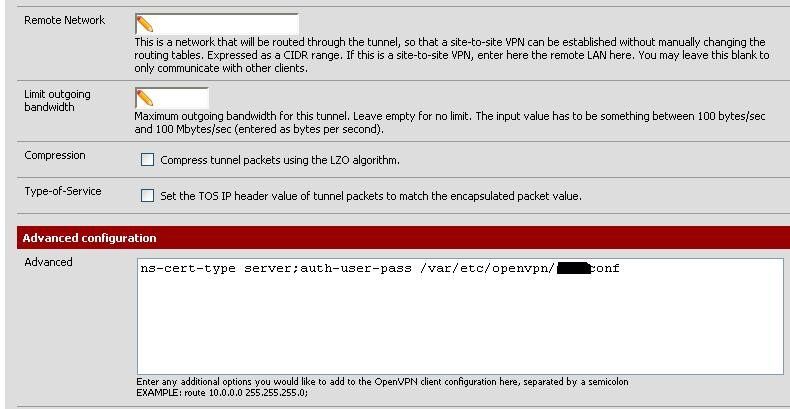

5.) Openvpn Client Einstellung !

Das Tunnel Network erwartet eine Notation mit einem Netzwerk. Du hast hier aber eine IP Hostadresse eingegeben was natürlich unsinnig ist und zu Fehlern führt. Änder das also bitte auf 192.168.2.0 /24 wie es sein soll.

Lies dir dazu auch nochmal die IP Adressierungsempfehlungen uim Tutorial durch. Es ist nicht ratsam solche dummen 192.168er Allerwelts IPs zu verwenden. Da es aber bei dir so erstmal nicht vorkommt (und hoffentlich nicht auf der 10er IP Seite !?) ist das erstmal OK. Prüfe das das Tunnel Netzwerk auch mit dem korrespondiert was auf der OpenVPN Server Seite (10er IP) so in der server.congig Datei eingetragen ist. Ein Posting dieser Datei hier kann übrigens nicht schaden !!

Den gleichen Blödsinn hast du natürlich bei "Remote Network" gemacht !!

Auch hier muss die Notation in Netzwerk Schreibweise erfolgen ! Du sollst ja ein Netz angeben und nicht unsinnig eine Host IP wie du es gemacht hast. Auch hier gehört 10.0.0.0 /24 rein !

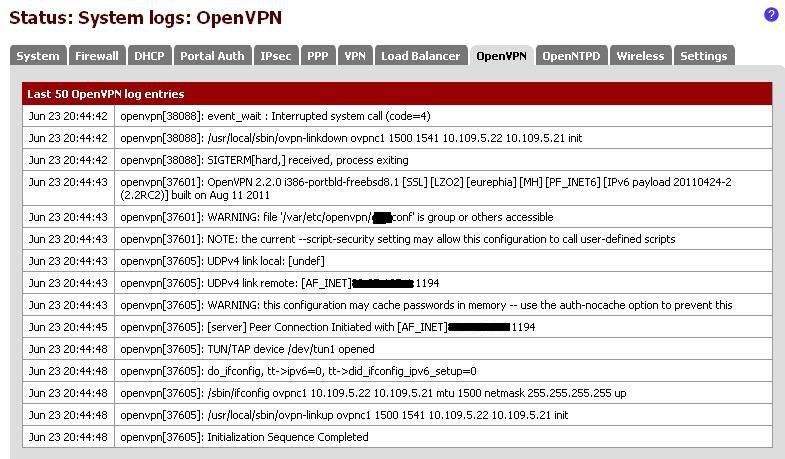

Der Rest ist soweit OK und wir gehen hier mal davon aus das die OVPN Verbindung auf den Server steht und sauber funktioniert. Ist dem so (Logs vom OVPN Server ?!)

Ein Ping auf die Tunnel IP des Server 192.168.2.1 sollte klappen von der pfSense aus und ebenso auf die 10er LAN IP des remoten Servers !

Wie gesagt: Bringe erstmal den Internet Zugriff auf PC1 Seite sauber zum Fliegen dann gehen wir in die Details hier !

Und....bitte immer das OpenVPN Tutorial lesen und ggf. auch das Hotspot_Tutorial was zusätzlich noch Tipps zur pfSense Vernetzung hat !

Als erstes solltest du die Internet Verbindung der pFSense sauber zum laufen bekommen, das der Teil ertsmal fehlerfrei funktioniert. Dann erst gehen wir das VPN an !

Also...strategisch vorgehen !

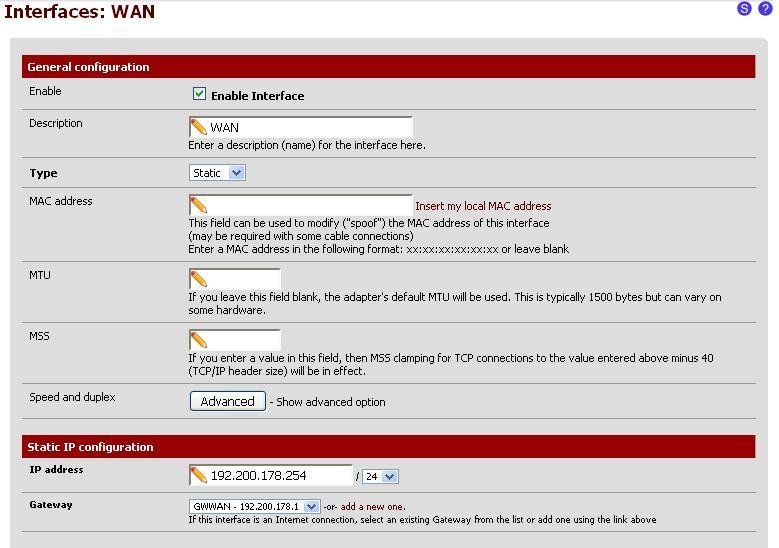

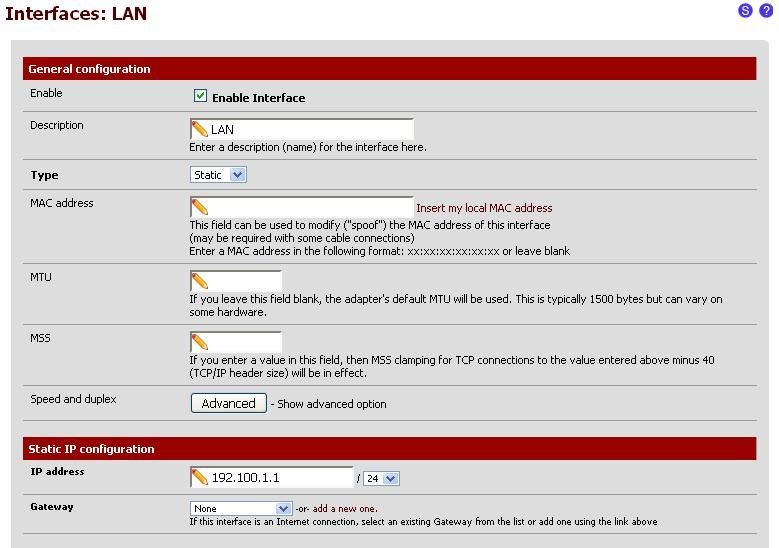

- Am WAN Port der pfSense eine statische IP angeben, denn das ist zwingend in dem Umfeld. Setze also den Modus auf Static wenn ers nicht schon ist ! Router bekommen immer eine IP ganz oben oder ganz unten also setze den pfSense WAN Port auf 192.168.178.254, Maske 255.255.255.0, als Gateway trägst du die 192.168.178.1 ein !

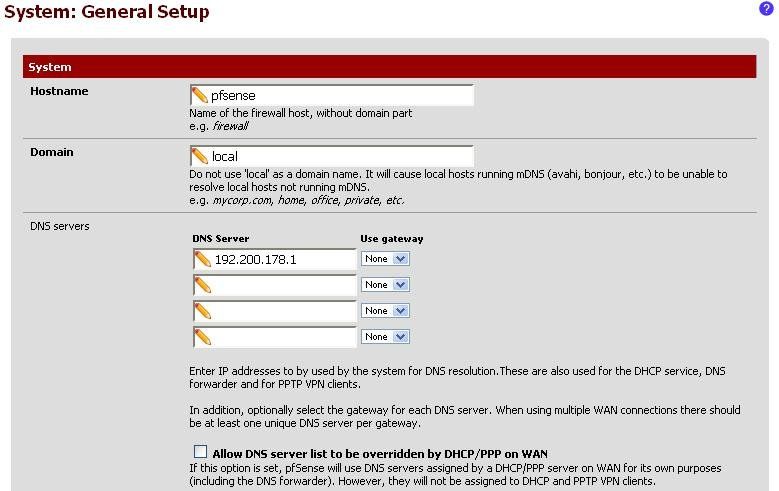

- Achtung unter "General Setup" musst du den DNS Server statisch eintragen das ist auch der FB Router 192.168.178.1 da der ja als DNS Proxy rennt

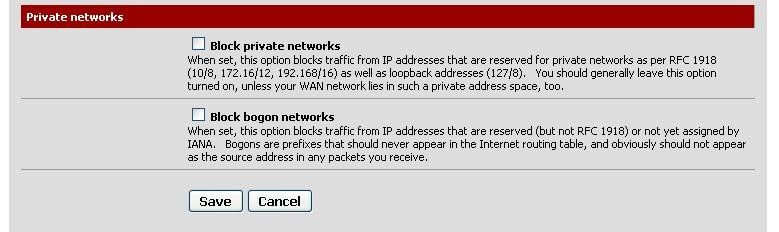

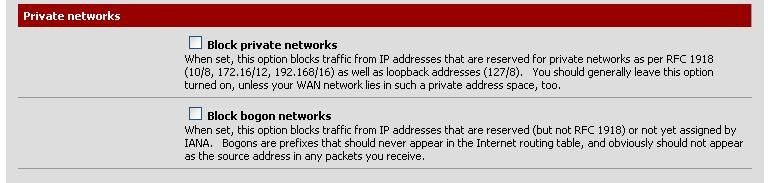

- Wichtig !: Im Setting Interface -> WAN unten den Haken bei "Block Private Networks" unbedingt entfernen sonst wird das .178.0er Netz geblockt !

- DHCP fürs .1.0er Netz mit PC1 ist ja vermutlich aktiv also jetzt dann den WAN Port der pfSense mit dem LAN der FB verbinden. Ping con PC1 und pfSense auf die FB sollte klappen ebenso wie der Internet Zugang von PC1

Bis hierhin MUSST du erstmal kommen vorher macht es keinerlei Sinn weiterzumachen !

Fehler in deinen obigen Settings:

1.) FW Regeln LAN Port:

Die letze Regel (alles Stern) ist überflüssiger Unsinn und solltest du entfernen !

2.) FW Regel WAN Port

Die dortige Regel ist auch Blödsinn. Entferne dort alles und belasse das so wie es im Default ist !

Trage einzig nur ein das UDP 1194 auf die WAN IP 192.168.178.254 erlaubt ist wie es im OpenVPN_Tutorial erklärt ist.

3.) OVPN Port kannst du erstmal lassen da Scheunentorregel und zum Testen OK

4.) NAT Outbound Regeln sind völliger Unsinn, die kannst du komplett entfernen und alles so lassen wie es im Default ist

5.) Openvpn Client Einstellung !

Das Tunnel Network erwartet eine Notation mit einem Netzwerk. Du hast hier aber eine IP Hostadresse eingegeben was natürlich unsinnig ist und zu Fehlern führt. Änder das also bitte auf 192.168.2.0 /24 wie es sein soll.

Lies dir dazu auch nochmal die IP Adressierungsempfehlungen uim Tutorial durch. Es ist nicht ratsam solche dummen 192.168er Allerwelts IPs zu verwenden. Da es aber bei dir so erstmal nicht vorkommt (und hoffentlich nicht auf der 10er IP Seite !?) ist das erstmal OK. Prüfe das das Tunnel Netzwerk auch mit dem korrespondiert was auf der OpenVPN Server Seite (10er IP) so in der server.congig Datei eingetragen ist. Ein Posting dieser Datei hier kann übrigens nicht schaden !!

Den gleichen Blödsinn hast du natürlich bei "Remote Network" gemacht !!

Auch hier muss die Notation in Netzwerk Schreibweise erfolgen ! Du sollst ja ein Netz angeben und nicht unsinnig eine Host IP wie du es gemacht hast. Auch hier gehört 10.0.0.0 /24 rein !

Der Rest ist soweit OK und wir gehen hier mal davon aus das die OVPN Verbindung auf den Server steht und sauber funktioniert. Ist dem so (Logs vom OVPN Server ?!)

Ein Ping auf die Tunnel IP des Server 192.168.2.1 sollte klappen von der pfSense aus und ebenso auf die 10er LAN IP des remoten Servers !

Wie gesagt: Bringe erstmal den Internet Zugriff auf PC1 Seite sauber zum Fliegen dann gehen wir in die Details hier !

Und....bitte immer das OpenVPN Tutorial lesen und ggf. auch das Hotspot_Tutorial was zusätzlich noch Tipps zur pfSense Vernetzung hat !

Du hast schon wieder den 2ten Schritt vor dem ersten gemacht

WAS ist mit der pFSense und dem lokalen Internet Zugang ?? Funktioniert das jetzt so wie es soll ??

Das ist der erste wichtige Schritt um überhaupt weiterzumachen....

Das du an den Server in der Zentrale nicht rankommst ist suboptimal bis schlecht !

Es ist essentiell wichtig denn der (und nur der) gibt das Tunnelnetzwerk vor !! Du kannst niemals so einfach beim Client ein beliebiges Tunnelnetzwerk eintragen. Das MUSS mit der OVPN Server Konfig abgestimmt sein.

Ebenso natürlich die Zertifikate.

Es wäre also mal essentiell wichtig diese Server Konfig oder nur den relevanten Auszug dazu zu sehen.

Vermutlich kommt dein OVPN Tunnel gar nicht zustande, dann kann man sich einen Wolf pingen logischerweise...

Bevor wir da aber ins detail gehen sollte zuallererst die pfSense lokal laufen das dort alles mit dem Internetzugang sauber funktioniert !

WAS ist mit der pFSense und dem lokalen Internet Zugang ?? Funktioniert das jetzt so wie es soll ??

Das ist der erste wichtige Schritt um überhaupt weiterzumachen....

Das du an den Server in der Zentrale nicht rankommst ist suboptimal bis schlecht !

Es ist essentiell wichtig denn der (und nur der) gibt das Tunnelnetzwerk vor !! Du kannst niemals so einfach beim Client ein beliebiges Tunnelnetzwerk eintragen. Das MUSS mit der OVPN Server Konfig abgestimmt sein.

Ebenso natürlich die Zertifikate.

Es wäre also mal essentiell wichtig diese Server Konfig oder nur den relevanten Auszug dazu zu sehen.

Vermutlich kommt dein OVPN Tunnel gar nicht zustande, dann kann man sich einen Wolf pingen logischerweise...

Bevor wir da aber ins detail gehen sollte zuallererst die pfSense lokal laufen das dort alles mit dem Internetzugang sauber funktioniert !

OK, hast Recht der OVPN Tunnel kommt sauber zustande ! Das sollte dir auch der Output in der pfSense Routing Tabelle zeigen.

Das Problem deutet auf 3 mögliche Ursachen hin:

1.) Lokale Firewall des PCs ! Die blockt wie man weiss in der Regel alles was nicht aus dem lokalen Netzwerk kommt ! Die musst du also entsprechend anpassen damit sie Pakete die aus dem remoten 10er Netz und 10er Absender IPs kommen zulässt.

2.) Die Firewall Regeln auf dem pfSense OVPN Interface und dem lokalen LAN blocken diesen Traffic. Da hilft immer ein Blick in das Firewall Log !

3.) ...und (sehr wahrscheinlich bei dir): Du tauchst mit einer 192.168.1.x Adresse als Absender IP bei den Rechnern im remoten 10er Netzwerk auf.

Hier lauern nun 2 Gefahren:

a.) Die lokalen Firewalls der Rechner dort blocken den Zugriff aus diesem, deinem PC1 Netz was sie nicht kennen. Wahrscheinlicher ist aber..

b.) Die Rechner im remoten Netzwerk kennen die Route nicht in dein 192.168.1.0er Netz des PC1 !!

D.h. deine Pings kommen da an und der remote 10er Rechner will sie beantworten. Da sie aus einem fremden Netz (192.168.1.0 /24) kommen schickt der Rechner das Antwortpaket mit der Ziel IP 192.168.1.x (PC1) weiter an das bei ihm eingetragene Default Gateway des 10er Netzes, was er konfiguriert hat (hoffentlich).

Das wiederum ist dort vermutlich nicht der OVPN Server, sondern ein separater Router so das dieser Router die Pakete in dein 192.168.1er Netz ohne separate Route dann ins Internet routet wo sie im Nirwana verschwinden. Genau das Verhalten was du ja siehst...

Wichtig wäre hier das dieser Router die 192.168.1.0er Pakete an den OVPN Server im 10er Netz schickt, so finden sie auch den Rückweg zu PC1 !

Dafür ist auf dem Router dort zwingend eine statische Route erforderlich ala "Ziel:192.168.1.0, Maske:255.255.255.0, Gateway: <IP_OVPN_Server>"

Ein klassisches Problem bei VPNs was häufig übersehen wird.

Diese 3 Punkte solltest du also wasserdicht mal prüfen. Vermutlich scheiterst du an 3b. , was du aber nur mit dem dortigen Admin lösen kann, denn der muss eine Route hinzufügen wenn das Szenario dort so aussieht (ist aber jetzt geraten da du dazu nix sagst )

)

Will der nicht helfen, gibt es aber einen Workaround. Dann musst du NAT (Adress Translation) machen bei dir im Tunnel. Also dein ganzes 192.168.1er Netz hinter deiner Tunnel IP mit NAT "verstecken".

Als Absender taucht dann im 10er Netz nur diese 10er Tunnel IP auf die aber dort sauber geroutet wird !

!

Das kannst du daran sehen das Pings mit der pfSense ja sauber durchkommen. Die benutzt nämlich diese ihre Tunnel IP immer als Absender IP !

Übrigens wenn der Internetzugang von PC1 nicht mehr funktioniert sobald der VPN Tunnel aktiv ist erzwingt der OVPN Server ein Umbiegen des Default Gateways. Dann kann die pFSense nix mehr an die FB forwarden sondern sendet generell alles in den Tunnel. Das ist aus Sicherheitsgründen oft so gewollt bei Firmen damit es nie zu einer Verbindung lokaler (verseuchter) Netze mit dem Firmennetz kommt.

Ob man das im Client aushebeln kann müsste man mal im OVPN Handbuch nachlesen.

Das Problem deutet auf 3 mögliche Ursachen hin:

1.) Lokale Firewall des PCs ! Die blockt wie man weiss in der Regel alles was nicht aus dem lokalen Netzwerk kommt ! Die musst du also entsprechend anpassen damit sie Pakete die aus dem remoten 10er Netz und 10er Absender IPs kommen zulässt.

2.) Die Firewall Regeln auf dem pfSense OVPN Interface und dem lokalen LAN blocken diesen Traffic. Da hilft immer ein Blick in das Firewall Log !

3.) ...und (sehr wahrscheinlich bei dir): Du tauchst mit einer 192.168.1.x Adresse als Absender IP bei den Rechnern im remoten 10er Netzwerk auf.

Hier lauern nun 2 Gefahren:

a.) Die lokalen Firewalls der Rechner dort blocken den Zugriff aus diesem, deinem PC1 Netz was sie nicht kennen. Wahrscheinlicher ist aber..

b.) Die Rechner im remoten Netzwerk kennen die Route nicht in dein 192.168.1.0er Netz des PC1 !!

D.h. deine Pings kommen da an und der remote 10er Rechner will sie beantworten. Da sie aus einem fremden Netz (192.168.1.0 /24) kommen schickt der Rechner das Antwortpaket mit der Ziel IP 192.168.1.x (PC1) weiter an das bei ihm eingetragene Default Gateway des 10er Netzes, was er konfiguriert hat (hoffentlich).

Das wiederum ist dort vermutlich nicht der OVPN Server, sondern ein separater Router so das dieser Router die Pakete in dein 192.168.1er Netz ohne separate Route dann ins Internet routet wo sie im Nirwana verschwinden. Genau das Verhalten was du ja siehst...

Wichtig wäre hier das dieser Router die 192.168.1.0er Pakete an den OVPN Server im 10er Netz schickt, so finden sie auch den Rückweg zu PC1 !

Dafür ist auf dem Router dort zwingend eine statische Route erforderlich ala "Ziel:192.168.1.0, Maske:255.255.255.0, Gateway: <IP_OVPN_Server>"

Ein klassisches Problem bei VPNs was häufig übersehen wird.

Diese 3 Punkte solltest du also wasserdicht mal prüfen. Vermutlich scheiterst du an 3b. , was du aber nur mit dem dortigen Admin lösen kann, denn der muss eine Route hinzufügen wenn das Szenario dort so aussieht (ist aber jetzt geraten da du dazu nix sagst

Will der nicht helfen, gibt es aber einen Workaround. Dann musst du NAT (Adress Translation) machen bei dir im Tunnel. Also dein ganzes 192.168.1er Netz hinter deiner Tunnel IP mit NAT "verstecken".

Als Absender taucht dann im 10er Netz nur diese 10er Tunnel IP auf die aber dort sauber geroutet wird

Das kannst du daran sehen das Pings mit der pfSense ja sauber durchkommen. Die benutzt nämlich diese ihre Tunnel IP immer als Absender IP !

Übrigens wenn der Internetzugang von PC1 nicht mehr funktioniert sobald der VPN Tunnel aktiv ist erzwingt der OVPN Server ein Umbiegen des Default Gateways. Dann kann die pFSense nix mehr an die FB forwarden sondern sendet generell alles in den Tunnel. Das ist aus Sicherheitsgründen oft so gewollt bei Firmen damit es nie zu einer Verbindung lokaler (verseuchter) Netze mit dem Firmennetz kommt.

Ob man das im Client aushebeln kann müsste man mal im OVPN Handbuch nachlesen.

Die Frage die sich stellt ist ob diese statische Route eine höhere Priorität erlangt als die zwangsweise per VPN aufgedrückte.

Oder...ob man das Zwangsgateway blocken kann.

Aber für solche Detail muss auch aqui mal die Lesebrille hervorholen für die OVPN Doku...

Nachfrage: Wenn das Tunnel NAT jetzt rennt kannst du denn damit nun alle remoten Ziele erreichen ?

Ist jetzt das lokale Internet Routing das letzte Problem was dann noch zu fixen ist ??

Oder...ob man das Zwangsgateway blocken kann.

Aber für solche Detail muss auch aqui mal die Lesebrille hervorholen für die OVPN Doku...

Nachfrage: Wenn das Tunnel NAT jetzt rennt kannst du denn damit nun alle remoten Ziele erreichen ?

Ist jetzt das lokale Internet Routing das letzte Problem was dann noch zu fixen ist ??

Nein ein DNS ist nicht dafür zuständig WO jedes Packet hingehört sondern lediglich nur und ausschliesslich für die Namensauflösung von Doaminnamen zu den dazugehörigen IPs..nicht mehr und nicht weniger !!

Das "Hingehören" ist einzig und allein die Aufgabe des Routings !! Solltest du als Netzwerker aber wissen !

Checken wir also wie wir das Routing auf der pfSense hinbiegen

Das "Hingehören" ist einzig und allein die Aufgabe des Routings !! Solltest du als Netzwerker aber wissen !

Checken wir also wie wir das Routing auf der pfSense hinbiegen

Wieder gilt: Lies dir bitte das OVPN pfSense Tutorial dazu nochmal durch !

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Im Kapitel "Domain DNS Integration" ist das explizit beschrieben wie du für diese lokalen Domains einen lokalen Redirect machen kannst !

Damit ist das im Handumdrehen gelöst ! Alternativ kannst du diese lokalen Domain Adressen auch statisch in die hosts oder lmhosts Datei eintragen und auch so das Problem elegant lösen !

XP-Home mit 2 Kabelgebundenen und WLAN PCs

Letzteres macht aber nur Sinn wenn man nur wenige Clients hat, logischerweise.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Im Kapitel "Domain DNS Integration" ist das explizit beschrieben wie du für diese lokalen Domains einen lokalen Redirect machen kannst !

Damit ist das im Handumdrehen gelöst ! Alternativ kannst du diese lokalen Domain Adressen auch statisch in die hosts oder lmhosts Datei eintragen und auch so das Problem elegant lösen !

XP-Home mit 2 Kabelgebundenen und WLAN PCs

Letzteres macht aber nur Sinn wenn man nur wenige Clients hat, logischerweise.