VPN Passthrough mit Cisco PIX 501

Eine PPTP VPN Verbindung vom Netz hinter der PIX durch die PIX durch mit dem MS VPN Client bricht immer ab.

Hallo Leute,

seit 3 Tagen bin ich nun schon am probieren und komm nicht drauf wie ich es zusammenbringen kann, dass ich vom interen Netz gesichert mit einer Cisco PIX 501 IOS Version 6.3 einen VPN Tunnel durch die PIX zu einem anderen Host aufbauen kann.

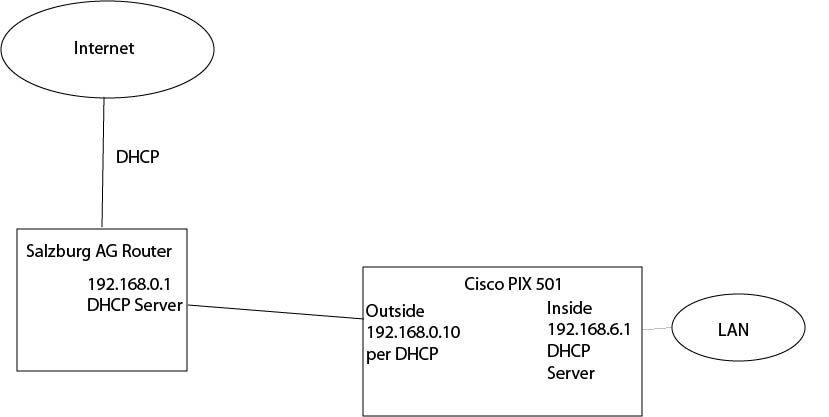

Nun zu meiner derzeitigen Konfiguration:

Auch das hinzufügen der Zeilen

fixup protocol esp-ike

fixup protocol pptp 1723

hat leider nichts geholfen.

Hier ist der Auszug aus meiner PIX Config:

Der Router des Internetbetreibers lässt die Ports durch das hab ich schon getestet nur die PIX will nicht so mitspielen wie sie soll.

Für Hilfe bin ich sehr dankbar.

gruß swordfall

seit 3 Tagen bin ich nun schon am probieren und komm nicht drauf wie ich es zusammenbringen kann, dass ich vom interen Netz gesichert mit einer Cisco PIX 501 IOS Version 6.3 einen VPN Tunnel durch die PIX zu einem anderen Host aufbauen kann.

Nun zu meiner derzeitigen Konfiguration:

Auch das hinzufügen der Zeilen

fixup protocol esp-ike

fixup protocol pptp 1723

hat leider nichts geholfen.

Hier ist der Auszug aus meiner PIX Config:

: Saved

: Written by enable_15 at 08:11:09.550 CEDT Tue Jun 7 2011

PIX Version 6.3(5)

interface ethernet0 100full

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password jnrxwG8MU/Gzkb/7 encrypted

passwd 2KFQbbNIdI.2KY7U encrypted

hostname Firewall1

domain-name Arbeitsgruppe

clock timezone CEST 1

clock summer-time CEDT recurring last Sun Mar 2:00 last Sun Oct 3:00

fixup protocol dns maximum-length 512

fixup protocol esp-ike

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol pptp 1723

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

access-list inside_outbound_nat0_acl permit ip any 192.168.6.224 255.255.255.240

access-list outside_access_in permit icmp any any echo-reply

access-list services permit gre any host 192.168.0.10

access-list services permit tcp any host 192.168.0.10 eq pptp

pager lines 24

logging on

mtu outside 1500

mtu inside 1500

ip address outside dhcp setroute retry 4

ip address inside 192.168.6.1 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

ip local pool VPN-IP_POOL 192.168.6.230-192.168.6.239

pdm location 192.168.6.224 255.255.255.240 outside

pdm location 192.168.6.1 255.255.255.255 outside

pdm location 192.168.6.0 255.255.255.255 inside

pdm location 192.168.6.40 255.255.255.255 inside

pdm location 192.168.6.8 255.255.255.255 inside

pdm location 192.168.0.0 255.255.0.0 inside

pdm logging informational 100

pdm history enable

arp timeout 14400

global (outside) 10 interface

nat (inside) 0 access-list inside_outbound_nat0_acl

nat (inside) 10 0.0.0.0 0.0.0.0 0 0

access-group outside_access_in in interface outside

timeout xlate 0:05:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout sip-disconnect 0:02:00 sip-invite 0:03:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

aaa authentication telnet console LOCAL

http server enable

http 192.168.6.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

sysopt connection permit-ipsec

sysopt connection permit-pptp

sysopt connection permit-l2tp

telnet 192.168.6.40 255.255.255.255 inside

telnet timeout 5

ssh 192.168.6.40 255.255.255.255 inside

ssh 192.168.6.0 255.255.255.0 inside

ssh timeout 5

console timeout 0

vpdn group PPTP-VPDN-GROUP accept dialin pptp

vpdn group PPTP-VPDN-GROUP ppp authentication pap

vpdn group PPTP-VPDN-GROUP ppp authentication chap

vpdn group PPTP-VPDN-GROUP ppp authentication mschap

vpdn group PPTP-VPDN-GROUP client configuration address local VPN-IP_POOL

vpdn group PPTP-VPDN-GROUP client configuration dns 213.153.32.1 213.153.32.129

vpdn group PPTP-VPDN-GROUP pptp echo 60

vpdn group PPTP-VPDN-GROUP client authentication local

vpdn username user1 password *******

vpdn enable outside

dhcpd address 192.168.6.250-192.168.6.254 inside

dhcpd dns 213.153.32.1 213.153.32.129

dhcpd lease 3600

dhcpd ping_timeout 750

dhcpd domain Arbeitsgruppe

dhcpd auto_config outside

dhcpd enable inside

username user1 password I4BFEpJ1TPjQWLxJ encrypted privilege 15

terminal width 80

Cryptochecksum:936c6e2131c6d1b097673e7c5bfd38cd

: endDer Router des Internetbetreibers lässt die Ports durch das hab ich schon getestet nur die PIX will nicht so mitspielen wie sie soll.

Für Hilfe bin ich sehr dankbar.

gruß swordfall

Please also mark the comments that contributed to the solution of the article

Content-Key: 167588

Url: https://administrator.de/contentid/167588

Printed on: April 24, 2024 at 21:04 o'clock

13 Comments

Latest comment

Deine Fixup Kommandos sind auch Unsinn. Erstens haben sie nichts miteinander zu tun, denn du würfelst hier fröhlich PPTP und IPsec Protokoll durcheinander.

Zweitens solltest du denn einmal wirklich klären WELCHES der zahllosen VPN Protokolle du denn durch die PIX durchschleifen willst ??

PPTP = TCP 1723 und das GRE Protokoll (IP Nummer 47)

IPsec = UDP 500, UDP 4500, ESP Protokoll (IP Nummer 50)

oder was sonst ??

So können wir dann hier nur im freien Fall weiterraten... Um das zu bewerkstelligen musst du übrigens einen permit Access Liste anlegen sonst kommen diese Pakete nie durch die Firewall !

Die finale Frage die sich auftut ist warum du das VPN nicht gleich auf der PIX terminierst. Aus Sicherheitsgründen ist das deiner Lösung immer vorzuziehen !

Zweitens solltest du denn einmal wirklich klären WELCHES der zahllosen VPN Protokolle du denn durch die PIX durchschleifen willst ??

PPTP = TCP 1723 und das GRE Protokoll (IP Nummer 47)

IPsec = UDP 500, UDP 4500, ESP Protokoll (IP Nummer 50)

oder was sonst ??

So können wir dann hier nur im freien Fall weiterraten... Um das zu bewerkstelligen musst du übrigens einen permit Access Liste anlegen sonst kommen diese Pakete nie durch die Firewall !

Die finale Frage die sich auftut ist warum du das VPN nicht gleich auf der PIX terminierst. Aus Sicherheitsgründen ist das deiner Lösung immer vorzuziehen !

Hallo,

nur auf die wesentliche Frage von aqui gehst du nicht ein!

Wieso willst du die VPN Tunnnel, und wieso zwei verschiedene, durchschleifen anstatt die Tunnel direkt auf der Pix zu terminieren?

Hier noch der Link zu Cisco

und der Link zu den Config examples

brammer

nur auf die wesentliche Frage von aqui gehst du nicht ein!

Die finale Frage die sich auftut ist warum du das VPN nicht gleich auf der PIX terminierst. Aus Sicherheitsgründen ist das deiner Lösung immer vorzuziehen !

Wieso willst du die VPN Tunnnel, und wieso zwei verschiedene, durchschleifen anstatt die Tunnel direkt auf der Pix zu terminieren?

Hier noch der Link zu Cisco

und der Link zu den Config examples

brammer

Hallo,

was mir noch nicht ganz klar ist, wies willst du einen PPTP Zugang af die Pix haben?

Um von Extern darauf zuzugreifen?

Dann nimm eine ssh Verbindung mit entsprechendem Password.

Und den IPSec Tunnel kannst du dir dann mit diesem Link noch mal ansehen.

brammer

was mir noch nicht ganz klar ist, wies willst du einen PPTP Zugang af die Pix haben?

Um von Extern darauf zuzugreifen?

Dann nimm eine ssh Verbindung mit entsprechendem Password.

Und den IPSec Tunnel kannst du dir dann mit diesem Link noch mal ansehen.

brammer

Punkt 2 ist schwierig und scheitert vermutlich in deinem Umfeld !

Der Grund ist klar: Die PIX antewortet ja selber schon auf PPTP sprich GRE Paketet da sie selber einen PPTP Prozess betreibt weil sie selber VPN Server ist.

Zusätzlich kannst du ja jetzt nicht auch noch ein Port Forwarding für die PPTP Protokolle auf eine interne VPN Server Adresse einrichten.

Wie soll die PIX denn nun unterscheiden ob der PPTP Request für sie selber oder den internen Server bestimmt ist.

Das scheitert in einer Standard Konfig also.

Die Frage ist ob man das ggf. mit einer Policy Based Route lösen kann. Dazu musst du aber ganz genau wissen von welchen öffentlichen Source IP Adressen die PPTP Requests kommen die an den internen Server geforwardet werden sollen.

Mit einer ACL und einer darauf aufbauenden NAT Regel könnte man das lösen...theoretisch. Die Ferage ist ob die PIX so etwas supportet.

So oder so ist diese Lösung aber erheblcih aufwendig so sie denn überhaupt klappt ?!

Der Grund ist klar: Die PIX antewortet ja selber schon auf PPTP sprich GRE Paketet da sie selber einen PPTP Prozess betreibt weil sie selber VPN Server ist.

Zusätzlich kannst du ja jetzt nicht auch noch ein Port Forwarding für die PPTP Protokolle auf eine interne VPN Server Adresse einrichten.

Wie soll die PIX denn nun unterscheiden ob der PPTP Request für sie selber oder den internen Server bestimmt ist.

Das scheitert in einer Standard Konfig also.

Die Frage ist ob man das ggf. mit einer Policy Based Route lösen kann. Dazu musst du aber ganz genau wissen von welchen öffentlichen Source IP Adressen die PPTP Requests kommen die an den internen Server geforwardet werden sollen.

Mit einer ACL und einer darauf aufbauenden NAT Regel könnte man das lösen...theoretisch. Die Ferage ist ob die PIX so etwas supportet.

So oder so ist diese Lösung aber erheblcih aufwendig so sie denn überhaupt klappt ?!

Guckst du hier:

Cisco Router 2 Gateways für verschiedene Clients

Cisco Router 2 Gateways für verschiedene Clients