VPN-site-to-site mit Router und PIX-FW als VPN-Gateway

Hallo zusammen,

Folgendes Problem stellt sich mir:

Ich möchte einen VPN-site-to-site aufbauen. Das Problem ist meine Seite des VPN.

Ich benutze eine Cisco Pix Firewall als VPN-Gateway. Diese ist angeschlossen an einen

Linksys DSL Router. Die VPN-Gateway Adresse auf meiner Seite ist ja dann die IP-Adresse

welche auf dem Interface der PIX konfiguriert ist, welches zu dem Linksys Router zeigt.

Diese IP-Adresse auf diesem Interface muss dann eine öffentliche Adresse sein !?

Auch die IP Adresse auf dem Router-Interface muss dann eine offentliche IP sein !?

Also quasi ein kleines Transfernetz zwischen Router und PIX mit öffentlichen Adressen.

Somit müsste ich mir zuerst zwei externe Adressen beschaffen !!??

Ist das so richtig, oder gibt es für dieses Problem auch eine andere Lösung ?

Oder sehe ich das etwa ganz falsch ?

Gruß aus Karlsruhe

Joachim

Folgendes Problem stellt sich mir:

Ich möchte einen VPN-site-to-site aufbauen. Das Problem ist meine Seite des VPN.

Ich benutze eine Cisco Pix Firewall als VPN-Gateway. Diese ist angeschlossen an einen

Linksys DSL Router. Die VPN-Gateway Adresse auf meiner Seite ist ja dann die IP-Adresse

welche auf dem Interface der PIX konfiguriert ist, welches zu dem Linksys Router zeigt.

Diese IP-Adresse auf diesem Interface muss dann eine öffentliche Adresse sein !?

Auch die IP Adresse auf dem Router-Interface muss dann eine offentliche IP sein !?

Also quasi ein kleines Transfernetz zwischen Router und PIX mit öffentlichen Adressen.

Somit müsste ich mir zuerst zwei externe Adressen beschaffen !!??

Ist das so richtig, oder gibt es für dieses Problem auch eine andere Lösung ?

Oder sehe ich das etwa ganz falsch ?

Gruß aus Karlsruhe

Joachim

Please also mark the comments that contributed to the solution of the article

Content-Key: 76333

Url: https://administrator.de/contentid/76333

Printed on: April 26, 2024 at 09:04 o'clock

4 Comments

Latest comment

Nein, das siehst du falsch ! Relevant ist wo dein VPN Tunnel endet und wo der NAT Prozess (Translation) zum öffentlichen DSL rennt !!! Leider schreibst du dazu rein gar nichts, so das man nun mal wieder raten muss...

Auch verheimlichst du uns welches VPN Protokoll du verwendest was die Sache nicht einfacher macht mit dem raten...

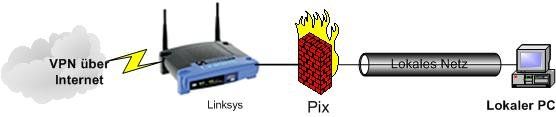

Dein Netzwerk sieht vermutlich so aus, richtig ?

Vermutlich macht also dein Router NAT und die PIX trennt nur den Netz vom Router. In dem Falle kann die PIX auf beiden Interfaces private Netze haben, das ist kein Problem.

Wenn die PIX den Tunnel terminieren soll, dann musst du lediglich eine Port Weiterleitung des VPN Protokolls auf die IP der PIX im Linksys eintragen.

Terminiert der Linksys das VPN in einem Szenario wie z.B. beschrieben, dann ist es eh kein Problem, denn dann ist es nur ein banaler Routing Eintrag in Linksys und PIX.

Ohne das du aber diesen Zusammenhang näher beschreibst artet das in eine Raterei und Tipperei aus hier....

Auch verheimlichst du uns welches VPN Protokoll du verwendest was die Sache nicht einfacher macht mit dem raten...

Dein Netzwerk sieht vermutlich so aus, richtig ?

Vermutlich macht also dein Router NAT und die PIX trennt nur den Netz vom Router. In dem Falle kann die PIX auf beiden Interfaces private Netze haben, das ist kein Problem.

Wenn die PIX den Tunnel terminieren soll, dann musst du lediglich eine Port Weiterleitung des VPN Protokolls auf die IP der PIX im Linksys eintragen.

Terminiert der Linksys das VPN in einem Szenario wie z.B. beschrieben, dann ist es eh kein Problem, denn dann ist es nur ein banaler Routing Eintrag in Linksys und PIX.

Ohne das du aber diesen Zusammenhang näher beschreibst artet das in eine Raterei und Tipperei aus hier....