VPN-Tunnel von Cisco RV320 zur FB7490

Hallo,

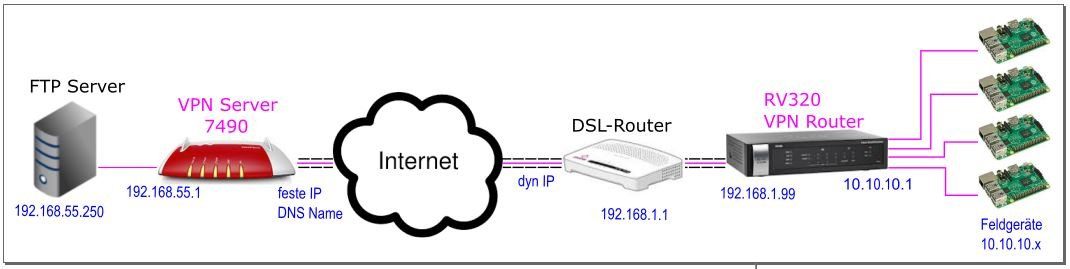

ich habe die Aufgabe ein paar Feldgeräte in einem Kundennetz so zu verbinden, dass diese unseren internen FTP-Server erreichen können.

Schematisch sieht das etwa so aus.

Die FB7490 als VPN-Server funktioniert und eine Verbindung via Shrew-Client kann auch aufgebaut werden. Leider weiß ich nicht wie ich den RV320 konfigurieren muss. Vor allem finde ich keine Möglichkeit "USER/ PW" einzugeben.

Geht das überhaupt?

Noch zur Erklärung: Im Kundennetz (192.168.1.0) möchte ich nichts konfigurieren.

ich habe die Aufgabe ein paar Feldgeräte in einem Kundennetz so zu verbinden, dass diese unseren internen FTP-Server erreichen können.

Schematisch sieht das etwa so aus.

Die FB7490 als VPN-Server funktioniert und eine Verbindung via Shrew-Client kann auch aufgebaut werden. Leider weiß ich nicht wie ich den RV320 konfigurieren muss. Vor allem finde ich keine Möglichkeit "USER/ PW" einzugeben.

Geht das überhaupt?

Noch zur Erklärung: Im Kundennetz (192.168.1.0) möchte ich nichts konfigurieren.

Please also mark the comments that contributed to the solution of the article

Content-Key: 351116

Url: https://administrator.de/contentid/351116

Printed on: April 16, 2024 at 23:04 o'clock

7 Comments

Latest comment

Hallo,

hier hatte Jemand die gleiche Frage und hat es als gelöst markiert.

Site-to-Site VPN mit Cisco RV320 und AVM

Google schon gefragt?

Stefan

hier hatte Jemand die gleiche Frage und hat es als gelöst markiert.

Site-to-Site VPN mit Cisco RV320 und AVM

Google schon gefragt?

Stefan

Oder generelle Grundlagen zu IPsec Kopplungen in heterogenen Designs findest du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Deine Verbindung scheitert schon an der Phase 1

Den Grund kann man auch sehen:

Du nutzt dem Main Mode hier !

Generell ist das falsch, denn in mixed Umgebungen sollte man zwingend den Agressive Mode nutzen !

Checke auch das deine Schlüssel Suites auf beiden Seiten gleich gewählt sind !!

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Deine Verbindung scheitert schon an der Phase 1

Den Grund kann man auch sehen:

Du nutzt dem Main Mode hier !

Generell ist das falsch, denn in mixed Umgebungen sollte man zwingend den Agressive Mode nutzen !

Checke auch das deine Schlüssel Suites auf beiden Seiten gleich gewählt sind !!

Vielleicht helfen noch ein paar Erkenntnisse des Kollegen buccaneer:

Die Fritten und das VPN

und auch das hier ist sehr hilfreich dazu:

https://www.heise.de/ct/ausgabe/2017-15-VPN-Fritzboxen-mit-Profi-Firewal ...

RV320 mit aktuellster Firmware geflasht ??

Der DSL Router vor dem RV320 könnte auch der böse Buhmann sein.

Der braucht zwingend eine Port Forwarding Konfig für IPsec. Hast du das gemacht ??

Und zwar müssen inbound Pakete dort mit

Wichtig ist ESP denn wenn der VPN Server den ESP Tunnel öffnet kommt der sonst nicht über die NAT Firewall des vor dem RV liegenden Routers.

Das Problem ist hier ganz genau erklärt !

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hast du das entsprechend umgesetzt ?!

Wäre eine Erklärung warum bei dir schon die Phase 1 scheitert.

Die Fritten und das VPN

und auch das hier ist sehr hilfreich dazu:

https://www.heise.de/ct/ausgabe/2017-15-VPN-Fritzboxen-mit-Profi-Firewal ...

RV320 mit aktuellster Firmware geflasht ??

Der DSL Router vor dem RV320 könnte auch der böse Buhmann sein.

Der braucht zwingend eine Port Forwarding Konfig für IPsec. Hast du das gemacht ??

Und zwar müssen inbound Pakete dort mit

- UDP 500 (IKE)

- UDP 4500 (NAT Traversal)

- ESP (Protokoll 50, Achtung: NICHT UDP oder TCP Port 50 !)

Wichtig ist ESP denn wenn der VPN Server den ESP Tunnel öffnet kommt der sonst nicht über die NAT Firewall des vor dem RV liegenden Routers.

Das Problem ist hier ganz genau erklärt !

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hast du das entsprechend umgesetzt ?!

Wäre eine Erklärung warum bei dir schon die Phase 1 scheitert.

allerdings hatte ich im Vorfeld den Router vom RV320 als "Exposed Host" konfiguriert.

Gruselig ! Warum hast du überhaupt einen Router als Kaskade davor. Ein simples reines NUR Modem wäre erheblich sinnvoller, denn dann endet dein Internet direkt am RV und du hast diese Frickelei mit doppeltem NAT usw. gar nicht erst !https://www.reichelt.de/?ARTICLE=112467&PROVID=2788&gclid=EAIaIQ ...

Bei VDSL ein Hybridmodem wie z.B. das Draytek Vigor 130

Wäre technisch die sinnvollere Lösung...

Ich denke es geht etwas bei der Authentifizierung über ESP (Encapsulating Security Payload) schief

Was ein Indiz darauf wäre das der davor kaskadierte Router das ESP protokoll nicht forwardet Sollte das der Fall sein kannst du das ganz einfach verifizieren:

Ersetze den RV temporär mal mit einem Laptop der die gleiche IP wie der Router hat und wo ein Wireshark drauf läuft.

Dann baust du den Tunnel auf und checkst mal ob die ESP Protokoll Pakete da überhaupt ankommen. ESP ist ein eigenständiges IP Protokoll mit der Nummer 50 und wird genau so im Wireshark auch gekennzeichnet.

Sind die nicht sichtbar weisst du das der kaskadierte Router davor der Buhmann ist.

Oder eben besser ein reines NUR Modem davor verwenden. Dann hast du diese Problematik gar nicht erst

Siehe auch:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät