VPN-Verbindung bricht ab

Windows Vista SP1-PC kann keine VPN-Verbindung mit Defendo-VPN-Server aufbauen (pluto)

hallo folks,

ich habe ein kleines VPN-Problem, bei dem mir leider nicht mal die Support-Hotline der Defendo helfen konnte...

Ich weiß echt nicht mehr weiter...

ich schreibs mal stichwortartig auf was hier los ist und was ich schon gemacht habe, wie die Fehler sind...

wäre schön, wenn mir jemand weiter helfenkönnte ...

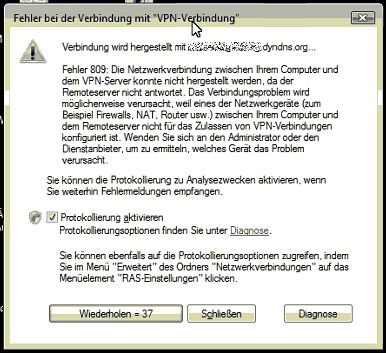

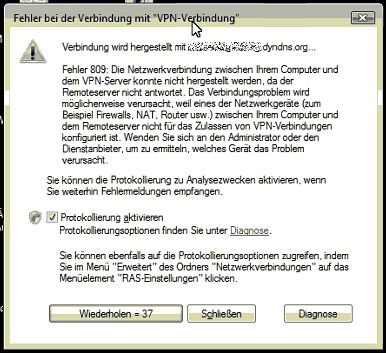

Fehler beim Client:

Defendo (pluto)-Log:

MfG

ich habe ein kleines VPN-Problem, bei dem mir leider nicht mal die Support-Hotline der Defendo helfen konnte...

Ich weiß echt nicht mehr weiter...

ich schreibs mal stichwortartig auf was hier los ist und was ich schon gemacht habe, wie die Fehler sind...

- Defendo-VPN-Server mit Zertifikaten

- Windows Vista SP1 Client

- Verbindungsaufbau via ipsec-l2tp

- Defendo steht hinter Fritz!Box-Router (hier leider nicht anders möglich)

- Umgestellt zum Test auf PSK

wäre schön, wenn mir jemand weiter helfenkönnte ...

Fehler beim Client:

Defendo (pluto)-Log:

Jun 9 13:43:25 defendo pluto[26313]: packet from Client.IP:25885: received and ignored informational message

Jun 9 13:43:25 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP: deleting connection "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0" instance with peer Client.IP {isakmp=#0/ipsec=#0}

Jun 9 13:43:25 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA payload: deleting ISAKMP State #233

Jun 9 13:43:25 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received and ignored informational message

Jun 9 13:43:25 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA(0x56eba60b) payload: deleting IPSEC State #238

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received and ignored informational message

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA(0xd5eace54) payload: deleting IPSEC State #237

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: STATE_QUICK_R2: IPsec SA established {ESP=>0x56eba60b <0xbd767fc4 xfrm=AES_128-HMAC_SHA1 NATD=Client.IP:25885 DPD=none}

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: transition from state STATE_QUICK_R0 to state STATE_QUICK_R1

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: responding to Quick Mode {msgid:05000000}

Jun 9 13:43:15 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #238: NAT-Traversal: received 2 NAT-OA. using first, ignoring others

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received and ignored informational message

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA(0xc817d378) payload: deleting IPSEC State #236

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: STATE_QUICK_R2: IPsec SA established {ESP=>0xd5eace54 <0xbd767fc3 xfrm=AES_128-HMAC_SHA1 NATD=Client.IP:25885 DPD=none}

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: transition from state STATE_QUICK_R0 to state STATE_QUICK_R1

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: responding to Quick Mode {msgid:04000000}

Jun 9 13:43:05 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #237: NAT-Traversal: received 2 NAT-OA. using first, ignoring others

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received and ignored informational message

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA(0x5af5db65) payload: deleting IPSEC State #235

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: STATE_QUICK_R2: IPsec SA established {ESP=>0xc817d378 <0xbd767fc2 xfrm=AES_128-HMAC_SHA1 NATD=Client.IP:25885 DPD=none}

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: transition from state STATE_QUICK_R0 to state STATE_QUICK_R1

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: responding to Quick Mode {msgid:03000000}

Jun 9 13:42:57 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #236: NAT-Traversal: received 2 NAT-OA. using first, ignoring others

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received and ignored informational message

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: received Delete SA(0x36f6ae00) payload: deleting IPSEC State #234

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: STATE_QUICK_R2: IPsec SA established {ESP=>0x5af5db65 <0xbd767fc1 xfrm=AES_128-HMAC_SHA1 NATD=Client.IP:25885 DPD=none}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: transition from state STATE_QUICK_R0 to state STATE_QUICK_R1

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: responding to Quick Mode {msgid:02000000}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #235: NAT-Traversal: received 2 NAT-OA. using first, ignoring others

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: STATE_QUICK_R2: IPsec SA established {ESP=>0x36f6ae00 <0xbd767fc0 xfrm=AES_128-HMAC_SHA1 NATD=Client.IP:25885 DPD=none}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: transition from state STATE_QUICK_R0 to state STATE_QUICK_R1

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: responding to Quick Mode {msgid:01000000}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #234: NAT-Traversal: received 2 NAT-OA. using first, ignoring others

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: STATE_MAIN_R3: sent MR3, ISAKMP SA established {auth=OAKLEY_PRESHARED_KEY cipher=oakley_3des_cbc_192 prf=oakley_sha group=modp2048}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: transition from state STATE_MAIN_R2 to state STATE_MAIN_R3

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: I did not send a certificate because I do not have one.

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: deleting connection "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0" instance with peer Client.IP {isakmp=#0/ipsec=#0}

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: switched from "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0" to "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: Main mode peer ID is ID_IPV4_ADDR: '10.220.10.119'

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: STATE_MAIN_R2: sent MR2, expecting MI3

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: transition from state STATE_MAIN_R1 to state STATE_MAIN_R2

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: NAT-Traversal: Result using RFC 3947 (NAT-Traversal): both are NATed

Jun 9 13:42:49 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: STATE_MAIN_R1: sent MR1, expecting MI2

Jun 9 13:42:49 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: transition from state STATE_MAIN_R0 to state STATE_MAIN_R1

Jun 9 13:42:49 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: Diffie-Hellman group 19 is not a supported modp group. Attribute OAKLEY_GROUP_DESCRIPTION

Jun 9 13:42:49 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: Diffie-Hellman group 20 is not a supported modp group. Attribute OAKLEY_GROUP_DESCRIPTION

Jun 9 13:42:49 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[37] Client.IP #233: responding to Main Mode from unknown peer Client.IP

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: ignoring Vendor ID payload [IKE CGA version 1]

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: ignoring Vendor ID payload [Vid-Initial-Contact]

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: ignoring Vendor ID payload [MS-Negotiation Discovery Capable]

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: ignoring Vendor ID payload [FRAGMENTATION]

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: received Vendor ID payload [draft-ietf-ipsec-nat-t-ike-02_n] meth=106, but already using method 109

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: received Vendor ID payload [RFC 3947] method set to=109

Jun 9 13:42:49 defendo pluto[26313]: packet from Client.IP:25884: ignoring Vendor ID payload [MS NT5 ISAKMPOAKLEY 00000006]MfG

Please also mark the comments that contributed to the solution of the article

Content-Key: 117806

Url: https://administrator.de/contentid/117806

Printed on: April 25, 2024 at 12:04 o'clock

5 Comments

Latest comment

Hast du selber einmal das Log gelesen ???

Ist dir:

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: I did not send a certificate because I do not have one.

aufgefallen ??? Danach bricht das Gatewaydie Verbindung ab:

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: deleting connection "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0" instance with peer Client.IP

Du hast in der Konfig vermutlich eine Zertifikat basierte Authentisierung (was ja laut Log fehlt !!) verwechselt mit einem Preshared Key und ein Mischmasch funktioniert logischerweise nicht !!

Ohne die genaue Konfig deines VPN Gateways zu kennen kann man das aber nur vermuten anhand der Logs..

Vielleicht solltest du dir FaQ und HowTos zur Einrichtung und Troubleshooting nochmal genau ansehen:

http://support.linogate.de/de/ipsec/index.html

Um Fehler der NAT Firewall der FB wirklich gänzlich ausschliessen zu können solltest du den VPN Zugriff erstmal lokal (ohne FB) wasserdicht testen, denn so weisst du genau ob nicht doch die FB der Buhmann ist !!

Für L2TP müssen normalerweise folgende Ports geforwardet werden:

TCP 1701

UDP 500

UDP 4500

ESP protokoll mit der IP Protokoll Nummer 50

Ist dir:

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: I did not send a certificate because I do not have one.

aufgefallen ??? Danach bricht das Gatewaydie Verbindung ab:

Jun 9 13:42:50 defendo pluto[26313]: "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0"[38] Client.IP #233: deleting connection "l2tp_0-L2TP_0_gw-sn_defaultroute-0.0.0.0_0" instance with peer Client.IP

Du hast in der Konfig vermutlich eine Zertifikat basierte Authentisierung (was ja laut Log fehlt !!) verwechselt mit einem Preshared Key und ein Mischmasch funktioniert logischerweise nicht !!

Ohne die genaue Konfig deines VPN Gateways zu kennen kann man das aber nur vermuten anhand der Logs..

Vielleicht solltest du dir FaQ und HowTos zur Einrichtung und Troubleshooting nochmal genau ansehen:

http://support.linogate.de/de/ipsec/index.html

Um Fehler der NAT Firewall der FB wirklich gänzlich ausschliessen zu können solltest du den VPN Zugriff erstmal lokal (ohne FB) wasserdicht testen, denn so weisst du genau ob nicht doch die FB der Buhmann ist !!

Für L2TP müssen normalerweise folgende Ports geforwardet werden:

TCP 1701

UDP 500

UDP 4500

ESP protokoll mit der IP Protokoll Nummer 50

Da hast du dann wohl die eine oder andere Konfig nicht sauber gelöscht im Defendo oder das Gateway hat es nicht mitbekommen !

Nebenbei: Ein exposed Host ist bei der FB mit Vorsicht zu geniessen, denn diese IP ist nicht sicher abgetrennt vom Restnetz !!

Das gesamte Internet ist also so aus Layer 2 Sicht gesehen offen in deinem lokalen LAN !!

Sicherheitstechnisch nicht wirklich ein gutes Design....aber du weist vermutlich was du da tust ??!!

Nebenbei: Ein exposed Host ist bei der FB mit Vorsicht zu geniessen, denn diese IP ist nicht sicher abgetrennt vom Restnetz !!

Das gesamte Internet ist also so aus Layer 2 Sicht gesehen offen in deinem lokalen LAN !!

Sicherheitstechnisch nicht wirklich ein gutes Design....aber du weist vermutlich was du da tust ??!!

Klick und Geht User ist im Sicherheitsbereich schon mal eine sehr schlechte Voraussetzung aber vermutlich weisst du das selber so das man da keine Worte mehr verlieren muss...

Die nur Modem Konfiguration ist sicherer.

Bei einem exposed Host forwardet der Router blind alles was an seine DSL IP gerichtet ist an die Gateway IP.

Da der Router nicht VPN fähig ist tauchen diese Pakete offen an seinem LAN Interface auf und das ist aus sicherheitssicht nicht besonders toll, aber wenn dir das nichts ausmacht ists ja gut...

Besser ist du forwardest wirklich nur das was das getway auch braucht und das ist

UDP 500

UDP 4500

ESP protokoll

bei IPsec. Das solltest du aber erst dann dichtzurren wenn die VPN Verbindung reproduzierbar sauber läuft.

Für Fragen zur Einrichtung musst du die Defendo Hotline fragen. Als Kunde hast du da sicher Support.

Ansonsten kann man dir nur raten den VPN Client erstmal ins lokale Netz an der FB zu bringen und direkt zur Defendo den VPN Client sauber zu testen ohne die FB dazwischen.

Erst wenn das klappt weist du ja das das VPN dann sicher rennt und kannst es problemlos dann von remote testen.

So kannst du ganz sicher sagen wo der böse Buhmann sitzt...so musst du raten, da mehrere Fallen lauern...

Die nur Modem Konfiguration ist sicherer.

Bei einem exposed Host forwardet der Router blind alles was an seine DSL IP gerichtet ist an die Gateway IP.

Da der Router nicht VPN fähig ist tauchen diese Pakete offen an seinem LAN Interface auf und das ist aus sicherheitssicht nicht besonders toll, aber wenn dir das nichts ausmacht ists ja gut...

Besser ist du forwardest wirklich nur das was das getway auch braucht und das ist

UDP 500

UDP 4500

ESP protokoll

bei IPsec. Das solltest du aber erst dann dichtzurren wenn die VPN Verbindung reproduzierbar sauber läuft.

Für Fragen zur Einrichtung musst du die Defendo Hotline fragen. Als Kunde hast du da sicher Support.

Ansonsten kann man dir nur raten den VPN Client erstmal ins lokale Netz an der FB zu bringen und direkt zur Defendo den VPN Client sauber zu testen ohne die FB dazwischen.

Erst wenn das klappt weist du ja das das VPN dann sicher rennt und kannst es problemlos dann von remote testen.

So kannst du ganz sicher sagen wo der böse Buhmann sitzt...so musst du raten, da mehrere Fallen lauern...