VPN Verbindung über DMZ mit Vertrauensstellung zu interner Domäne

Hallo allerseits,

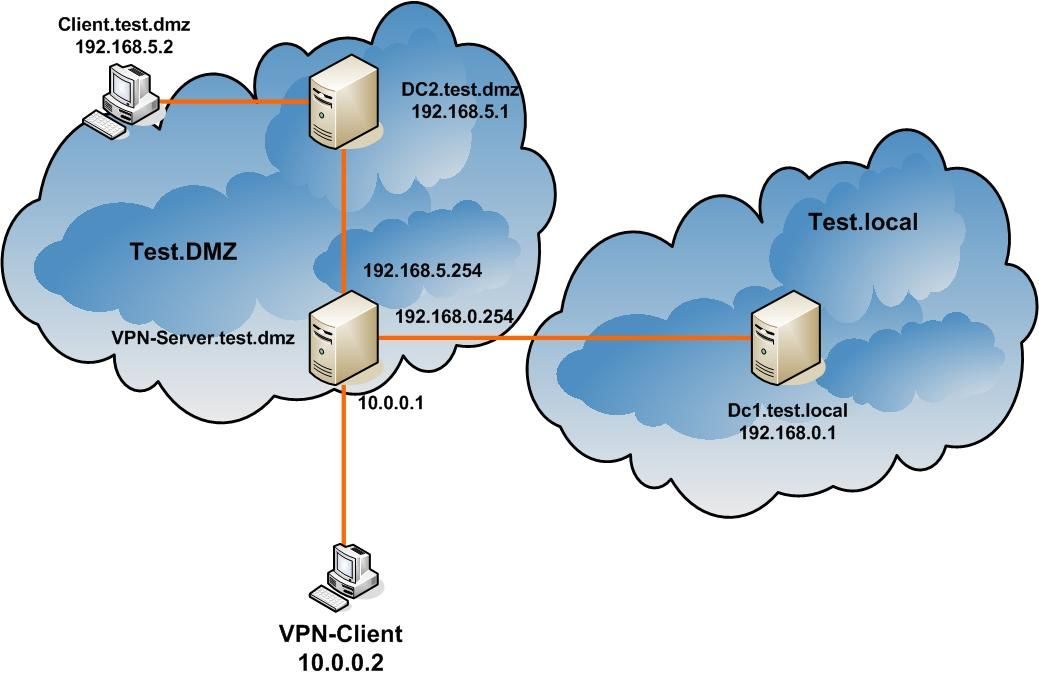

ich habe ein ziemlich komplexes Problem was mich ehrlich gesagt langsam in die Verzweiflung treibt. Nachfolgend habe ich eine kleine Skizze erstellt die meinen momentanen Testaufbau darstellt. Alle Maschinen laufen Virtuell in VMware. Ich bitte meine bescheidenen VISIO Fähigkeiten zu entschuldigen

Geplant ist folgendes:

Und zwar soll es eigentlich möglich sein sich vom VPN Client her mit dem VPN Server zu verbinden. Dieser ist Mitglied der DMZ Domäne "test.dmz". Diese besitzt allerdings eine einseitige Vertrauensstellung zur internen Domäne "test.local" und soll so eine Authentifizierung der VPN User durchführen. Der VPN-Server wird mit der Windows integrierten RAS Lösung betrieben. Betriebssystem aller Server ist Windows 2003 Server Enterprise. Die Clients sind sämtlich mit Windows XP Professional installiert.

Getestet wurde die Vertrauensstellung mit dem internen Client "Client.test.dmz". Mit diesem kann ich mich sowohl an der DMZ Domäne als auch an der internen Domäne ohne Probleme anmelden. Mit dem VPN Client hingegen scheitert dieser Versuch.

Und zwar tritt immer der Fehler 718 auf der aussagt das der Server nicht im angegebenen Zeitraum antwortet.

Dies tritt aber auch nur bei bestimmten Syntaxen des Anmeldenamens auf. So kann ich mit:

Administratior@test.dmz anmelden mit

test.dmz\Administrator hingegen nicht.

An der internen Domäne gar nicht.

Ich habe bereits schon mehrere Wege versucht um das Problem zu debuggen. So habe ich den LOGON Dienst auf beiden DC's in den Debug Modus versetzt und den Netzwerkvehr mitgeschnitte.

Nachfolgend ein Auszug aus dem Log des LOGON Servers der internen Domäne test.local:

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct null) Flags: DS BACKGROUND RET_DNS

null) Flags: DS BACKGROUND RET_DNS

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct null) Flags: DS BACKGROUND RET_DNS

null) Flags: DS BACKGROUND RET_DNS

12/13 09:15:03 [SITE] DsrGetSiteName: Returning site name 'Standardname-des-ersten-Standorts' from local cache.

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct null) Flags: LDAPONLY DNS RET_DNS

null) Flags: LDAPONLY DNS RET_DNS

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct null) Flags: LDAPONLY DNS RET_DNS

null) Flags: LDAPONLY DNS RET_DNS

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct null) Flags: LDAPONLY DNS RET_DNS

null) Flags: LDAPONLY DNS RET_DNS

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct null) Flags: LDAPONLY DNS RET_DNS

null) Flags: LDAPONLY DNS RET_DNS

12/13 09:16:31 [MISC] DsrEnumerateDomainTrusts: Called, Flags = 0x3

12/13 09:16:31 [MISC] DsrEnumerateDomainTrusts: returns: 0

12/13 09:16:39 [MISC] TEST: DsGetDcName function called: Dom:TEST Acct null) Flags: DS RET_DNS

null) Flags: DS RET_DNS

12/13 09:16:39 [MAILSLOT] Received ping from DC1 test.local. (null) on <Local>

12/13 09:16:39 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:16:39 [MISC] TEST: DsGetDcName function returns 0: Dom:TEST Acct null) Flags: DS RET_DNS

null) Flags: DS RET_DNS

12/13 09:16:39 [MISC] TEST: DsGetDcName function called: Dom:TEST Acct null) Flags: DS RET_DNS

null) Flags: DS RET_DNS

12/13 09:16:39 [MAILSLOT] Received ping from DC1 test.local. (null) on <Local>

12/13 09:16:39 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:16:39 [MISC] TEST: DsGetDcName function returns 0: Dom:TEST Acct null) Flags: DS RET_DNS

null) Flags: DS RET_DNS

12/13 09:17:05 [LOGON] TEST: SamLogon: Transitive Network logon of TEST.LOCAL\Administrator from (via DC2) Entered

12/13 09:17:05 [LOGON] TEST: SamLogon: Transitive Network logon of TEST.LOCAL\Administrator from (via DC2) Returns 0x0

Was die oberen Einträge angeht kann ich leider nur spekulieren. Vermute aber das diese irgend etwas mit der Replikation zu tun haben weil diese auch periodisch alle 5 Minuten auftauchen. An den unteren beiden Einträgen kann man ersehen das die Authentifizierung am Domänen Controller der internen Domäne durch den Domänen Controller der DMZ Domäne erfolgreich war.

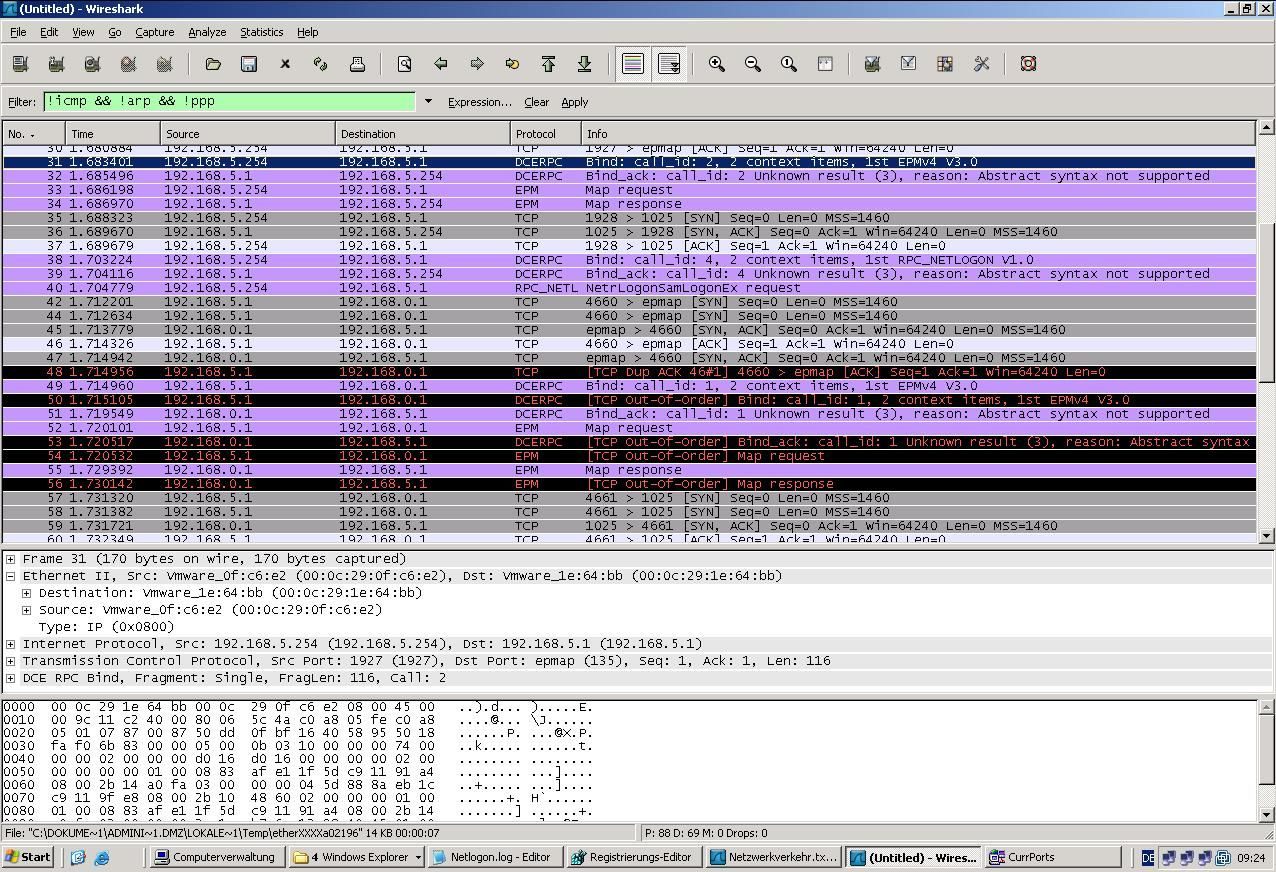

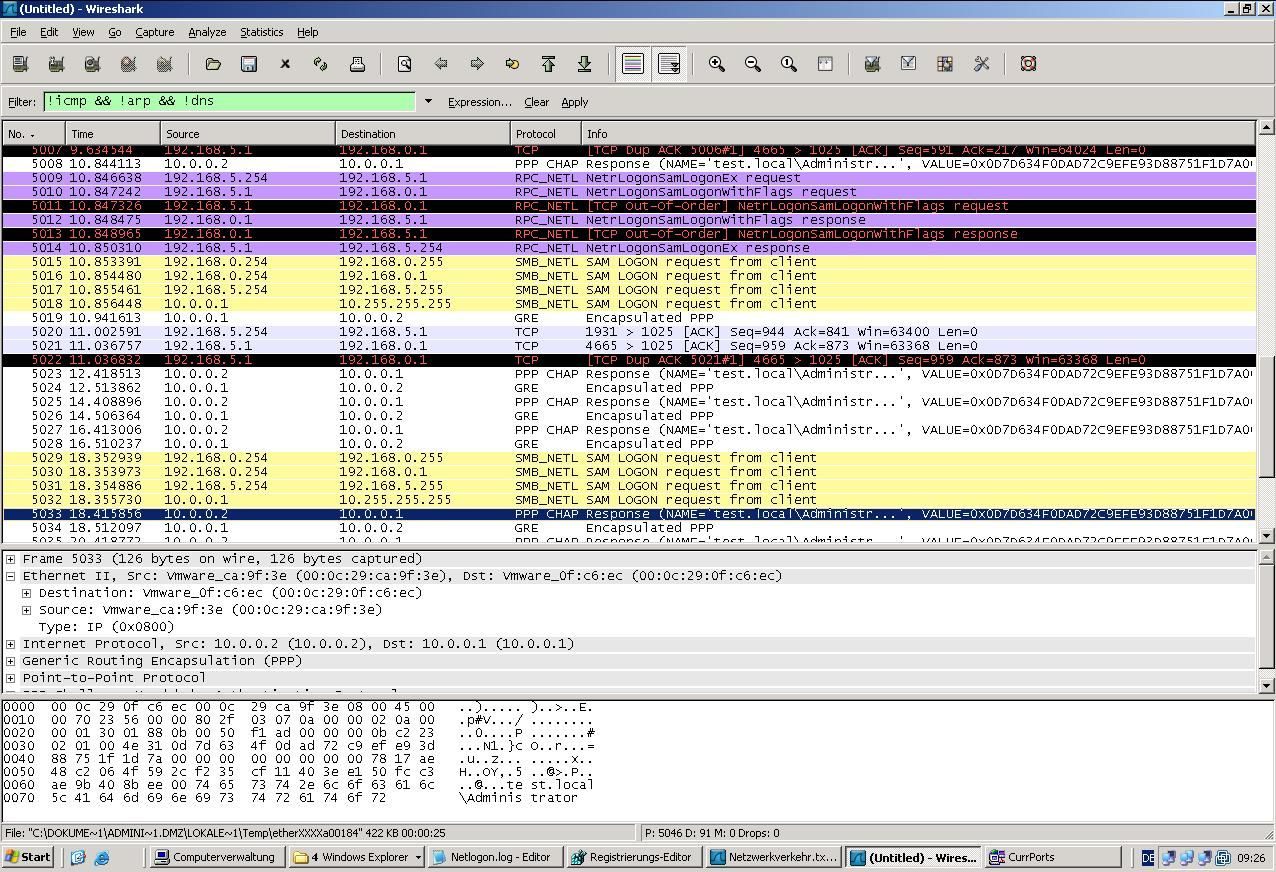

Nun eine Auszug aus dem mitgeschnittenen Netzwerkverkehr. Bis hier hin konnte ich den Fehler bereits eingrenzen:

Hier aufgeführt die Kommunikation zwischen den beiden Domänen-Controllern und anschließend zwischen dem VPN Server und dem Controller der internen Domäne.

Hier das für mich eigentliche Problem. Nach der erfolgreichen Authentifizierung stellt der VPN Server einen LOGON request für den Client an den Controller der internen Domäne (192.168.0.1). Dieser wird aber schlicht und ergreifend einfach nicht beantwortet. Firewalls sind auf allen Rechner definitiv aus. Der betreffende Port auf dem DC 138 ist laut Portscanner auch offen. Ich habe auch bereits versucht die Sicherheitsrichtlinie des DC's anzupassen und habe diese testweise so liberal wie irgend möglich gestaltet um hier einen Fehler auch auszuschließen was aber auch nichts gebracht hat. Ich muss sagen, dass ich mitlerweile mit meinem Latein am Ende bin und hoffe auf Hilfe. In der Hinsicht danke ich bereits im Voraus.

MfG

ich habe ein ziemlich komplexes Problem was mich ehrlich gesagt langsam in die Verzweiflung treibt. Nachfolgend habe ich eine kleine Skizze erstellt die meinen momentanen Testaufbau darstellt. Alle Maschinen laufen Virtuell in VMware. Ich bitte meine bescheidenen VISIO Fähigkeiten zu entschuldigen

Geplant ist folgendes:

Und zwar soll es eigentlich möglich sein sich vom VPN Client her mit dem VPN Server zu verbinden. Dieser ist Mitglied der DMZ Domäne "test.dmz". Diese besitzt allerdings eine einseitige Vertrauensstellung zur internen Domäne "test.local" und soll so eine Authentifizierung der VPN User durchführen. Der VPN-Server wird mit der Windows integrierten RAS Lösung betrieben. Betriebssystem aller Server ist Windows 2003 Server Enterprise. Die Clients sind sämtlich mit Windows XP Professional installiert.

Getestet wurde die Vertrauensstellung mit dem internen Client "Client.test.dmz". Mit diesem kann ich mich sowohl an der DMZ Domäne als auch an der internen Domäne ohne Probleme anmelden. Mit dem VPN Client hingegen scheitert dieser Versuch.

Und zwar tritt immer der Fehler 718 auf der aussagt das der Server nicht im angegebenen Zeitraum antwortet.

Dies tritt aber auch nur bei bestimmten Syntaxen des Anmeldenamens auf. So kann ich mit:

Administratior@test.dmz anmelden mit

test.dmz\Administrator hingegen nicht.

An der internen Domäne gar nicht.

Ich habe bereits schon mehrere Wege versucht um das Problem zu debuggen. So habe ich den LOGON Dienst auf beiden DC's in den Debug Modus versetzt und den Netzwerkvehr mitgeschnitte.

Nachfolgend ein Auszug aus dem Log des LOGON Servers der internen Domäne test.local:

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct

12/13 09:15:03 [SITE] DsrGetSiteName: Returning site name 'Standardname-des-ersten-Standorts' from local cache.

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct

12/13 09:15:03 [MISC] TEST: DsGetDcName function called: Dom:test.local Acct

12/13 09:15:03 [MAILSLOT] Received ping from DC1 test.local (null) on <Local>

12/13 09:15:03 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:15:03 [MISC] TEST: DsGetDcName function returns 0: Dom:test.local Acct

12/13 09:16:31 [MISC] DsrEnumerateDomainTrusts: Called, Flags = 0x3

12/13 09:16:31 [MISC] DsrEnumerateDomainTrusts: returns: 0

12/13 09:16:39 [MISC] TEST: DsGetDcName function called: Dom:TEST Acct

12/13 09:16:39 [MAILSLOT] Received ping from DC1 test.local. (null) on <Local>

12/13 09:16:39 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:16:39 [MISC] TEST: DsGetDcName function returns 0: Dom:TEST Acct

12/13 09:16:39 [MISC] TEST: DsGetDcName function called: Dom:TEST Acct

12/13 09:16:39 [MAILSLOT] Received ping from DC1 test.local. (null) on <Local>

12/13 09:16:39 [MAILSLOT] TEST: Ping response 'Sam Logon Response Ex' (null) to \\DC1 Site: Standardname-des-ersten-Standorts on <Local>

12/13 09:16:39 [MISC] TEST: DsGetDcName function returns 0: Dom:TEST Acct

12/13 09:17:05 [LOGON] TEST: SamLogon: Transitive Network logon of TEST.LOCAL\Administrator from (via DC2) Entered

12/13 09:17:05 [LOGON] TEST: SamLogon: Transitive Network logon of TEST.LOCAL\Administrator from (via DC2) Returns 0x0

Was die oberen Einträge angeht kann ich leider nur spekulieren. Vermute aber das diese irgend etwas mit der Replikation zu tun haben weil diese auch periodisch alle 5 Minuten auftauchen. An den unteren beiden Einträgen kann man ersehen das die Authentifizierung am Domänen Controller der internen Domäne durch den Domänen Controller der DMZ Domäne erfolgreich war.

Nun eine Auszug aus dem mitgeschnittenen Netzwerkverkehr. Bis hier hin konnte ich den Fehler bereits eingrenzen:

Hier aufgeführt die Kommunikation zwischen den beiden Domänen-Controllern und anschließend zwischen dem VPN Server und dem Controller der internen Domäne.

Hier das für mich eigentliche Problem. Nach der erfolgreichen Authentifizierung stellt der VPN Server einen LOGON request für den Client an den Controller der internen Domäne (192.168.0.1). Dieser wird aber schlicht und ergreifend einfach nicht beantwortet. Firewalls sind auf allen Rechner definitiv aus. Der betreffende Port auf dem DC 138 ist laut Portscanner auch offen. Ich habe auch bereits versucht die Sicherheitsrichtlinie des DC's anzupassen und habe diese testweise so liberal wie irgend möglich gestaltet um hier einen Fehler auch auszuschließen was aber auch nichts gebracht hat. Ich muss sagen, dass ich mitlerweile mit meinem Latein am Ende bin und hoffe auf Hilfe. In der Hinsicht danke ich bereits im Voraus.

MfG

Please also mark the comments that contributed to the solution of the article

Content-Key: 75871

Url: https://administrator.de/contentid/75871

Printed on: April 19, 2024 at 06:04 o'clock