VPN-Vernetzung von Standorten via Kabel-Internetanbindung

Hallo!

An unser bestehendes Netzwerk soll nun ein zweites Gebäude angeschlossen werden, sowie die DSL-Anbindung durch Unitymedia-Kabelanschlüsse ersetzt werden. (T-Com bietet nur DSL1000 und das ist zu wenig)

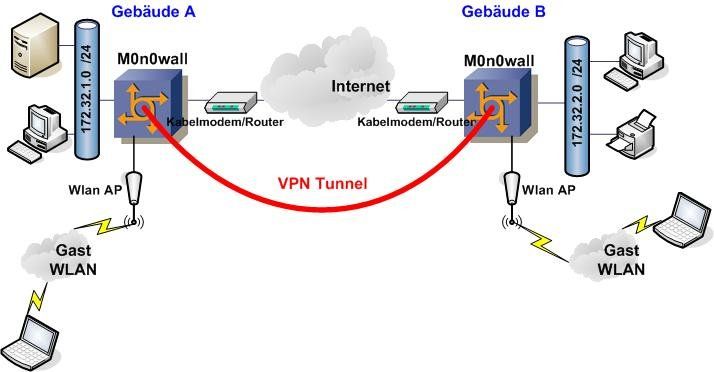

Die ganze Sache soll dann so aussehen:

Gebäude A:

- Unitymedia Kabel Internet-Anbindung

- m0n0wall mit 3 Netzwerken: WLAN (Captive Portal), LAN und dann mit dem 3. Netz in den Kabel-Router

- VPN-Server auf m0n0wall (PPTP oder IPSec)

Gebäude B:

- Unitymedia Kabel Internet-Anbindung

- m0n0wall mit 3 Netzwerken: WLAN (Captive Portal), LAN und dann mit dem 3. Netz in den Kabel-Router

Ich denke in Gebäude A müsste das alles keine Probleme bereiten.

WLAN bekommt einen Adressbereich (192.168.11.X), LAN bekommt einen (192.168.2.X) und das "Netz" zum Kabelrouter eins. Dann müsste ich die Sache auf der m0n0wall noch so routen, dass alle Internetanfragen über das Netz des Kabelrouters gehen.

Probleme sehe ich da schon eher bei Gebäude B.

Erstmal die Konfiguration genauso, wie bei A (Internetanfragen sollen direkt ins Netz und nicht über Gebäude A gehen), dann brauche ich allerdings eine Möglichkeit von dem LAN in Gebäude B bestimmte IPs aus dem LAN-Netz in Gebäude A zu erreichen.

Ich müsste also alle Anfragen an das 192.168.2.X-Netz über einen VPN-Tunnel in das Netz in Gebäude A leiten.

Bekommt man das mit den m0n0walls selber hin, oder benötige ich noch extra Hardware (wenn ja, was ist da empfehlenswert)? Klappt das überhaupt so wie ich das im Moment vor habe?

Wär schön, wenn ihr euch das mal ansehen könntet.

Danke!

An unser bestehendes Netzwerk soll nun ein zweites Gebäude angeschlossen werden, sowie die DSL-Anbindung durch Unitymedia-Kabelanschlüsse ersetzt werden. (T-Com bietet nur DSL1000 und das ist zu wenig)

Die ganze Sache soll dann so aussehen:

Gebäude A:

- Unitymedia Kabel Internet-Anbindung

- m0n0wall mit 3 Netzwerken: WLAN (Captive Portal), LAN und dann mit dem 3. Netz in den Kabel-Router

- VPN-Server auf m0n0wall (PPTP oder IPSec)

Gebäude B:

- Unitymedia Kabel Internet-Anbindung

- m0n0wall mit 3 Netzwerken: WLAN (Captive Portal), LAN und dann mit dem 3. Netz in den Kabel-Router

Ich denke in Gebäude A müsste das alles keine Probleme bereiten.

WLAN bekommt einen Adressbereich (192.168.11.X), LAN bekommt einen (192.168.2.X) und das "Netz" zum Kabelrouter eins. Dann müsste ich die Sache auf der m0n0wall noch so routen, dass alle Internetanfragen über das Netz des Kabelrouters gehen.

Probleme sehe ich da schon eher bei Gebäude B.

Erstmal die Konfiguration genauso, wie bei A (Internetanfragen sollen direkt ins Netz und nicht über Gebäude A gehen), dann brauche ich allerdings eine Möglichkeit von dem LAN in Gebäude B bestimmte IPs aus dem LAN-Netz in Gebäude A zu erreichen.

Ich müsste also alle Anfragen an das 192.168.2.X-Netz über einen VPN-Tunnel in das Netz in Gebäude A leiten.

Bekommt man das mit den m0n0walls selber hin, oder benötige ich noch extra Hardware (wenn ja, was ist da empfehlenswert)? Klappt das überhaupt so wie ich das im Moment vor habe?

Wär schön, wenn ihr euch das mal ansehen könntet.

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 121017

Url: https://administrator.de/contentid/121017

Printed on: April 20, 2024 at 10:04 o'clock

7 Comments

Latest comment

Hallo,

ich kenne mich zwar mit der m0nowall nicht aus, aber deine Beschreibung klingt erst einmal logisch.

Die LAN's in den beiden Gebäuden erhalten unterschiedliche Adressbereiche und werden über einen VPN-Tunnel (Site-to-Site) verbunden. Mit Fortigates wäre das ganze in max. einer Stunde realisiert.

mfg

Harald

ich kenne mich zwar mit der m0nowall nicht aus, aber deine Beschreibung klingt erst einmal logisch.

Die LAN's in den beiden Gebäuden erhalten unterschiedliche Adressbereiche und werden über einen VPN-Tunnel (Site-to-Site) verbunden. Mit Fortigates wäre das ganze in max. einer Stunde realisiert.

mfg

Harald

Ja, dein Konzept ist absolut schlüssig und wird auch so absolut problemlos funktionieren und ist mit den M0n0walls in 45 Minuten realisiert und zudem noch kostenlos

Dein Netzwerk sieht dann so aus:

Die Erreichbarkeit des Netzes in Gebäude A ist problemlos über den VPN Tunnel möglich. Du kannst sogar den Zugriff auf bestimmte IPs und/oder Dienste beschränken wenn du willst.

Einziger kosmetischer Punkt:

Deine IP Adressierung. Du solltest nicht gerade diese Banalnetze 192.168.1.x wählen, denn das hat jeder billige Blödmarktrouter per Default. Wenn du nachher alles am Laufen hast ist bei einer VPN Vernetzung es besser etwas krummere IP Netze zu verwenden um keine Adressgleichheit mit remoten Netzen zu bekommen.

Der RFC 1918 mit den Privaten Netzen lässt dir ja eine große Auswahl:

http://de.wikipedia.org/wiki/Private_IP-Adresse

Hier im Beispiel ist mal die 172.32.1.0 und die .2.0 als Beispiel gewählt mit jeweils einer 24 Bit Maske (253 IP Adressen pro LAN).

Das kannst du aber natürlich frei deinen IP Gegebenheiten anpassen.

Die Monowalls solltest du wenn du sie auf PC Basis aufbaust nicht mit Festpaltten ausrüsten sondern mit Flash Speichern und einem Adapter wie es in diesem_Tutorial beschrieben ist um möglichst wenig bewegliche Teile für den Dauerbetrieb zu haben !

Ggf. kannst du noch besser eine feste Appliance mit Minimainboard oder ITX Mainboard nehmen wie ebenfalls im o.a. Tutorial beschrieben

Für die Anbindung ans Kabelnetz benötigst du nichtmal einen Router. Das einfache Kabelmodem vom Kabelprovider genügt vollkommen, denn die M0n0wall supportet auf dem WAN Interface DHCP (wie auch PPPoE) und so ist ein Anschluss direkt ans Modem problemlos möglich !

Das sie DynDNS kann, um das Problem wechselnder IPs zu umgehen ist sowieso klar !

Dein Netzwerk sieht dann so aus:

Die Erreichbarkeit des Netzes in Gebäude A ist problemlos über den VPN Tunnel möglich. Du kannst sogar den Zugriff auf bestimmte IPs und/oder Dienste beschränken wenn du willst.

Einziger kosmetischer Punkt:

Deine IP Adressierung. Du solltest nicht gerade diese Banalnetze 192.168.1.x wählen, denn das hat jeder billige Blödmarktrouter per Default. Wenn du nachher alles am Laufen hast ist bei einer VPN Vernetzung es besser etwas krummere IP Netze zu verwenden um keine Adressgleichheit mit remoten Netzen zu bekommen.

Der RFC 1918 mit den Privaten Netzen lässt dir ja eine große Auswahl:

http://de.wikipedia.org/wiki/Private_IP-Adresse

Hier im Beispiel ist mal die 172.32.1.0 und die .2.0 als Beispiel gewählt mit jeweils einer 24 Bit Maske (253 IP Adressen pro LAN).

Das kannst du aber natürlich frei deinen IP Gegebenheiten anpassen.

Die Monowalls solltest du wenn du sie auf PC Basis aufbaust nicht mit Festpaltten ausrüsten sondern mit Flash Speichern und einem Adapter wie es in diesem_Tutorial beschrieben ist um möglichst wenig bewegliche Teile für den Dauerbetrieb zu haben !

Ggf. kannst du noch besser eine feste Appliance mit Minimainboard oder ITX Mainboard nehmen wie ebenfalls im o.a. Tutorial beschrieben

Für die Anbindung ans Kabelnetz benötigst du nichtmal einen Router. Das einfache Kabelmodem vom Kabelprovider genügt vollkommen, denn die M0n0wall supportet auf dem WAN Interface DHCP (wie auch PPPoE) und so ist ein Anschluss direkt ans Modem problemlos möglich !

Das sie DynDNS kann, um das Problem wechselnder IPs zu umgehen ist sowieso klar !

Das ist ganz einfach. Die Routing Information wird automatisch übermittelt sofern der VPN Tunnel steht...da musst du nichts einrichten ! Die Monos wissen dann ganz von selbst wo die Netze sind !

Als VPN Protokoll kannst du wählen ob du PPTP oder IPsec verwendest.

Das ist mit ein paar Mausklicks in der Konfig eingestellt.

Details zeigen dir diese beiden Tutorials:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

bzw.

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Denk dir auf der anderen Seite einfach auch eine M0n0wall mit identischer Konfig !

Du kannst sehr einfach schonmal eine Trockenübung machen:

Nimm 2 alte Rechner aus der Bastelkiste, brenn dir 2 M0n0wall Boot CDs, boote beide Rechner damit und steck sie am WAN Port zusammen.

Damit kannst du dann spielen und alles schonmal wasserdicht ausprobieren bevor du es final installierst !

Als VPN Protokoll kannst du wählen ob du PPTP oder IPsec verwendest.

Das ist mit ein paar Mausklicks in der Konfig eingestellt.

Details zeigen dir diese beiden Tutorials:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

bzw.

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Denk dir auf der anderen Seite einfach auch eine M0n0wall mit identischer Konfig !

Du kannst sehr einfach schonmal eine Trockenübung machen:

Nimm 2 alte Rechner aus der Bastelkiste, brenn dir 2 M0n0wall Boot CDs, boote beide Rechner damit und steck sie am WAN Port zusammen.

Damit kannst du dann spielen und alles schonmal wasserdicht ausprobieren bevor du es final installierst !