VPN zwischen Router und Win2012 Server

Hi Leute,

folgende Aufgabenstellung:

Wir müssen von unserem Applikationsserver aus auf einen DB-Server eines Kunden zugreifen. Der DB-Server hat keine public IP. Somit müssen wir über einen IPsec VPN Tunnel auf das LAN des Kunden zugreifen. Auf der Kundenseite gibt es einen Router/Firewall der vom Kunden verwaltet wird (auf welchen wir auch keinen Zugriff haben). Auf unserer Seite gibt es "nur" den Windows 2012 App-Server. Der hängt direkt im Internet und hat eine statische public IP.

Also ich muss jetzt ein Site-to-Site VPN einrichten wo auf einer Seite ein Router steht und auf der anderen ein Win 2012 Server.

Ich hab jetzt auch schon über die "Routing and Remote Access" Oberfläche im Win 2012 Server die Verbindung angelegt. Dabei bin ich wie hier beschrieben vorgegangen:

https://technikblog.rachfahl.de/losungen/site-to-site-vpn-mit-zwei-windo ...

Wir nutzen zwar L2TP als VPN Typ, aber ansonsten sieht die Anleitung für mich schlüssig aus.

Das Hauptproblem das ich nun habe ist folgendes:

Ich habe dem Netzwerk Admin das dann erklärt und er meinte, dass das zwar auch ohne LAN möglich wäre, aber auf Ihrer Seite zu viel Einrichtungsaufwand bedeutet.

Nun die Frage: Kann ich auf der Win 2012 Server Seite eine Art virtuelles LAN einrichten? Ziel wäre, dass ich als public IP 80.100.100.100 und als LAN IP 10.0.10.10 oder sowas habe. Verbindungen vom Win2012 Server auf die private IP 10.0.0.10 (IP des DB Servers des Kunden) sollten dann über die VPN Verbindung ins Kunden LAN gehen und als Source IP müsste dann die private IP des Win2012 Servers (10.0.10.10) angegeben werden.

Hoffe das ist verständlich?

Wenn das nicht geht müssen wir halt wirklich noch einen Router zum Server dazuhängen...

Danke!

folgende Aufgabenstellung:

Wir müssen von unserem Applikationsserver aus auf einen DB-Server eines Kunden zugreifen. Der DB-Server hat keine public IP. Somit müssen wir über einen IPsec VPN Tunnel auf das LAN des Kunden zugreifen. Auf der Kundenseite gibt es einen Router/Firewall der vom Kunden verwaltet wird (auf welchen wir auch keinen Zugriff haben). Auf unserer Seite gibt es "nur" den Windows 2012 App-Server. Der hängt direkt im Internet und hat eine statische public IP.

Also ich muss jetzt ein Site-to-Site VPN einrichten wo auf einer Seite ein Router steht und auf der anderen ein Win 2012 Server.

Ich hab jetzt auch schon über die "Routing and Remote Access" Oberfläche im Win 2012 Server die Verbindung angelegt. Dabei bin ich wie hier beschrieben vorgegangen:

https://technikblog.rachfahl.de/losungen/site-to-site-vpn-mit-zwei-windo ...

Wir nutzen zwar L2TP als VPN Typ, aber ansonsten sieht die Anleitung für mich schlüssig aus.

Das Hauptproblem das ich nun habe ist folgendes:

- Der Netzwerk Admin vom Kunde wollte von mir die Public IP und den LAN Adressbereich der durchgeroutet wird

- Public IP ok, aber LAN IP? Ich hab ja kein LAN auf meiner Seite (sonder nur die Public IP)

Ich habe dem Netzwerk Admin das dann erklärt und er meinte, dass das zwar auch ohne LAN möglich wäre, aber auf Ihrer Seite zu viel Einrichtungsaufwand bedeutet.

Nun die Frage: Kann ich auf der Win 2012 Server Seite eine Art virtuelles LAN einrichten? Ziel wäre, dass ich als public IP 80.100.100.100 und als LAN IP 10.0.10.10 oder sowas habe. Verbindungen vom Win2012 Server auf die private IP 10.0.0.10 (IP des DB Servers des Kunden) sollten dann über die VPN Verbindung ins Kunden LAN gehen und als Source IP müsste dann die private IP des Win2012 Servers (10.0.10.10) angegeben werden.

Hoffe das ist verständlich?

Wenn das nicht geht müssen wir halt wirklich noch einen Router zum Server dazuhängen...

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 324958

Url: https://administrator.de/contentid/324958

Printed on: April 23, 2024 at 23:04 o'clock

9 Comments

Latest comment

Hoffe das ist verständlich?

Das ist es. Du bewegst dich hier in einem Administratorforum und nicht bei gutefrage.net Also ich muss jetzt ein Site-to-Site VPN einrichten

Nein, das ist nicht zwingend. Da du ja nur einen einzigen Server mit einem einzigen anderen Server verbinden musst reicht auch ein Point to Point VPN. Es müssen ja nur diese Server gekoppelt werden wenn man deiner Beschreibung oben folgt und diese richtig ist ?!Theoretisch (und auch praktisch) reicht es also wenn du ganz einfach auf deinem App Server den L2TP VPN Dienst aktivierst, auf dem DB-Server einfach einen L2TP onboard Client startest und die beiden sind verbunden. Fertig ist der Lack...

Das ist das Allereinfachste und in 10 Minuten mit ein paar Mausklicks in Winblows eingerichtet.

Hätte auch den Vorteil das du von Routern oder Firewalls auf beiden Seiten unabhängig bist, auf diesen aber logischerwesie diverse Regelanpassungen und Port Forwarding machen musst damit das entsprechende VPN Protokoll was du verwendest passieren kann...simpler, millionenfacher Standard also.

Aber auch so wie du oben beschreibst kann man lösungstechnisch vorgehen...ist genauso richtig.

Hier ist dann nur zwingende Voraussetzung wenn du auf deinem Server L2TP als VPN Protokoll verwendest das der Router des Kunden natürlich auch L2TP als VPN Protokoll supporten muss !!!

Bedenke hier immer das native IPsec, was die Mehrzahl aller VPN fähigen Router supportet, KEIN L2TP ist !

Beide VPN Verfahren sind also nicht kompatibel zueinander und können damit keine gegenseitigen Tunnel aufbauen.

Der Netzwerk Admin vom Kunde wollte von mir die Public IP und den LAN Adressbereich der durchgeroutet wird

Die Frage ist aus seiner Sicht absolut berechtigt ! Er hat ja die IPsec Brille auf und da ist der remote LAN IP Bereich für die Phase 2 absolut wichtig für die Konfig.Siehe auch IPsec Praxistutorial hier im Forum:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Es ist also leider zu vermuten das du, vermutlich aus Unkenntniss der Materie, deinem Kunden keine präzisen Angaben zur Art und Beschaffenheit deines verwendeten VLAN Protokolls gegeben hast. Es git derer leider einen ganzen Zoo...

Du gehst von L2TP aus und er vermutlich von native IPsec, was dann sofort von vorn herein zum Scheitern verurteilt ist.

Einfachste Lösung:

Da Winblows keinen native IPsec Client an Bord hast, besoge dir den kostenlosen Shrew VPN Client:

https://www.shrew.net/download

Installiere den auf deinem Server und stelle damit die IPsec VPN Verbindung auf den Kundenrouter/Firewall her.

Ok, dann muss ich nochmal abklären ob das nur natives IPsec ist.

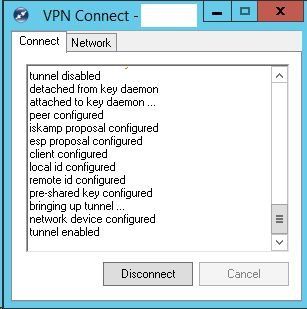

Das solltest du in der Tat ! Geh' mal davon aus das dem auch so ist. L2TP machen die wenigsten Router und Firewalls.Hat soweit mal geklappt.

Perfekt ! Und ein sicheres Indiz das dein Gegenüber de facto native IPsec macht. Der Shrew kann nämlich kein L2TP Jedoch kann ich im LAN des Kunden niemanden "sehen", obwohl ich laut Kunden IT Zugriff habe und ICMP freigeschalten ist.

Das ist auch logisch und kann mehrere Gründe haben zu denen du leider nichts sagst - 1.) Was immer falsch gemacht wird ist ein fehlendes Routing und bei dir auch sicher der Hauptgrund !?

Die Clients oder Endgeräte müssen eine Route in das Zielnetz haben. Leiter hast du es versäumt mit Traceroute (tracert) mal zu testen ob das aus IP Sicht gegeben ist. Wenn der Server selber oder der Router nicht Default Gateways der Clients sind muss immer eine zusätzliche statische Route definiert werden !

Ganz wichtig ist hier ein route print von der Winblows Kiste und ein Output der Routing Tabelle des Routers mit aktivem VPN Tunnel !!

Daran kann man sofort sehen ob das IP Routing korrekt ist !

Wie gesagt Traceroute ist dein Freund hier.

- 2.) Die lokale Firewall oder Firewall des Routers

Dadurch das ein Default Gateway auf dem virtuellen VPN Adapter unter Windows (Check mit ipconfig -all ) schlägt die unsägliche Autoerkennung fehl bei Windows. Die Win Firewall deklariert das Netzwerk an dem Adapter dann als Öffentliches Netz. Insofern fatal als das sie dann ALLE inbound Verbindungen blockt, was dann logischerweise tödlich fürs VPN ist, da dann nix durch den Tunnel geht.

Hier ist also ein unbedingtes MUSS das Netzwerk im Firewall Setting (Suchfeld: Firewall mit erweiterten Eigenschfaten) als Firmen- oder privates Netz zu deklarieren um das Blocking aufzuheben.

- 3.) Router Firewall.

Das ist Router- bzw. Konfig abhängig und da man deinen Router Hersteller nicht kennt schwer zu beantworten.

Nach deinen Schilderungen zu urteilen ist das aber eher ein Windows Firewall Problem, was sich aber mit 2 oder 3 richtigen Mausklicks sofort beheben lässt.

Das der Tunnel etabliert ist ist schon mal 80% der ToDos. Der Rest ist nur noch ein klitzekleiner Kinken.

Da kommt nur ein "Request timed out"

Ooopss...du bekommst nicht einmal einen Reply vom allerersten Routing Hop..das ist schon komisch und zeugt eher von Firewall Problematik.weil der virtuelle Shrew Soft Netzwerkadapter in der Adapterauflistung nicht aufgeführt wird

Auch das ist sehr ungewöhnlich. Hast du keine Administratorrechte ? Die brauchst du bzw. das Programm um die Route injiziert zu bekommen.Wie kann man denn ein ganzes Netz als Firmen- oder privates Netz definieren?

Das machst du in den Einstellungen der Firewall mit erweiterten Eigenschaften.Es gibt auf meiner Seite keinen Router.

OK, du connectest aber auf einen Router, richtig ? Ggf. müssen da auch nochmal die FW Einstellungen verifiziert werden. Was aber immer gehen muss ist das du direkt das Router Pendant auf der Gegenseite pingen kannst, sprich dessen VPN IP Adresse. Wie gesagt auch hier sofern der Router das ICMP Protokoll (Ping Traceroute etc.) zulässt.Sieht aber eher so nach einem Rechteproblem auf der Windows Seite aus.

Das der Tunnel hochkommt ist aber schon mal ein sehr gutes zeichen, denn das bedeutet das IPsec seitig alles richtig ist.

Das wäre sehr sinnvoll und hilfreich, denn dann könntest du dir ein Router Log schicken lassen und was der Router zum IPsec Status sagt....

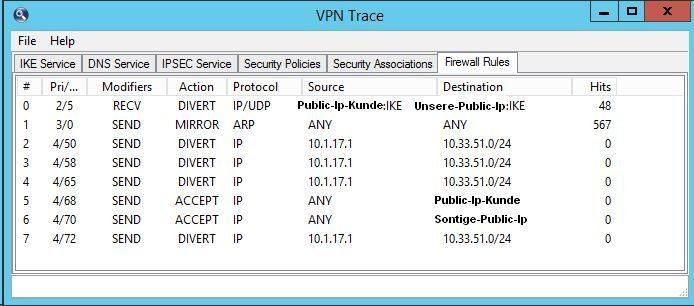

Das Routing stimmt perfekt und sieht aus wie es sein sollte und was die Annahme das der IPsec Tunnel korrekt aufgebaut wurde eher verstärkt.

Die Route Injection würde nicht so aussehen wenn es Fehler gegeben hätte.

Das Routing stimmt perfekt und sieht aus wie es sein sollte und was die Annahme das der IPsec Tunnel korrekt aufgebaut wurde eher verstärkt.

Die Route Injection würde nicht so aussehen wenn es Fehler gegeben hätte.