Wlan SSID traffic in unterschiedliche Subnetze weiterleiten

Hi,

Ich hab in der Firma ein Wlan Netzwerk aufgebaut.

Zur Zeit eine SSID (für die Mitarbeiter) auf 3 HP MSM 410 konfiguiert die im sagen wir 20iger VLAN hängen. IP's werden über DHCP vergeben.

funktioniert soweit einwandfrei.

Nun will ich eine zweite SSID für Gäste auf den 3 AP's einrichten,

Wenn die Leute sich mit der SSID verbinden, sollen sie jedoch keine IP vom 20iger Netz bekommen, sondern dem VLAN 1, das direkt mit Internet verbunden ist.

Ich verwende keinen HP MSM Controller.

Ich hab bereits einiges mit VSC und VlanID's versucht, komme aber auf keinen grünen Zweig.

Gruß

Ich hab in der Firma ein Wlan Netzwerk aufgebaut.

Zur Zeit eine SSID (für die Mitarbeiter) auf 3 HP MSM 410 konfiguiert die im sagen wir 20iger VLAN hängen. IP's werden über DHCP vergeben.

funktioniert soweit einwandfrei.

Nun will ich eine zweite SSID für Gäste auf den 3 AP's einrichten,

Wenn die Leute sich mit der SSID verbinden, sollen sie jedoch keine IP vom 20iger Netz bekommen, sondern dem VLAN 1, das direkt mit Internet verbunden ist.

Ich verwende keinen HP MSM Controller.

Ich hab bereits einiges mit VSC und VlanID's versucht, komme aber auf keinen grünen Zweig.

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 264781

Url: https://administrator.de/contentid/264781

Printed on: April 19, 2024 at 01:04 o'clock

12 Comments

Latest comment

Dieses Forumstutorial erklärt dir alles im Detail und beantwortet deine Fragen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Genau dein Design bzw. Anforderung findest du im Kapitel Praxisbeispiel !!

Nur soviel:

Die APs müssen an einem tagged Port hängen, da ja der AP die SSID mit einer entsprechenden VLAN ID versieht bzw. tagged und damit dann das Paket auf den Switch sendet. Der Switch ordnet das Paket dann entsprechend der VLAN ID zu.

Eigentlich ein kinderleichtes Prinzip

Zum DHCP:

Im Gastsegment bzw. VLAN muss sich natürlich irgendwo ein DHCP Server befinden ! Ob der vom Switch (VLAN) oder von einer Firewall oder Router oder was auch immer kommt ist erstmal egal nur dort muss einer vorhanden sein.

Alternativ, wenn du mit einem zentralen DHCP Server arbeiten solltest, muss dein Layer 3 Gerät was routet und wo das Gast WLAN terminiert ist (Captive Portal, Firewall etc.) ein sog. DHCP Relay (ip helper adress) supporten um die DHCP Broadcasts auf den zentralen DHCP Server weiterzuleiten. Der muss natürlich den IP Scope fürs Gast Segment konfiguriert haben, klar !

Leider keinerlei Infos mit welcher der beiden Optionen du das gelöst hast, deshalb kann man hier leider nur hilflos rumraten ohne zeilführenden Tip

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Genau dein Design bzw. Anforderung findest du im Kapitel Praxisbeispiel !!

Nur soviel:

Die APs müssen an einem tagged Port hängen, da ja der AP die SSID mit einer entsprechenden VLAN ID versieht bzw. tagged und damit dann das Paket auf den Switch sendet. Der Switch ordnet das Paket dann entsprechend der VLAN ID zu.

Eigentlich ein kinderleichtes Prinzip

Zum DHCP:

Im Gastsegment bzw. VLAN muss sich natürlich irgendwo ein DHCP Server befinden ! Ob der vom Switch (VLAN) oder von einer Firewall oder Router oder was auch immer kommt ist erstmal egal nur dort muss einer vorhanden sein.

Alternativ, wenn du mit einem zentralen DHCP Server arbeiten solltest, muss dein Layer 3 Gerät was routet und wo das Gast WLAN terminiert ist (Captive Portal, Firewall etc.) ein sog. DHCP Relay (ip helper adress) supporten um die DHCP Broadcasts auf den zentralen DHCP Server weiterzuleiten. Der muss natürlich den IP Scope fürs Gast Segment konfiguriert haben, klar !

Leider keinerlei Infos mit welcher der beiden Optionen du das gelöst hast, deshalb kann man hier leider nur hilflos rumraten ohne zeilführenden Tip

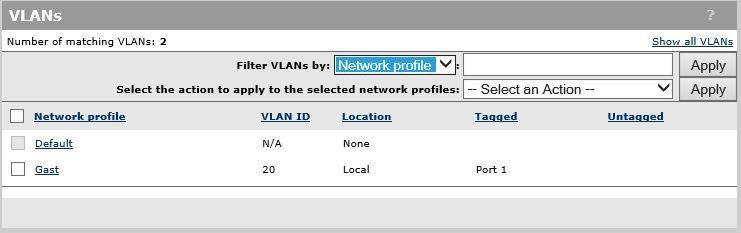

Also du kannst natürlich mehrere VLan's anlegen.

Das machst du erst mal unter Network Profiles

Dann kannst du diese unter VLAN an den Port des AP's binden

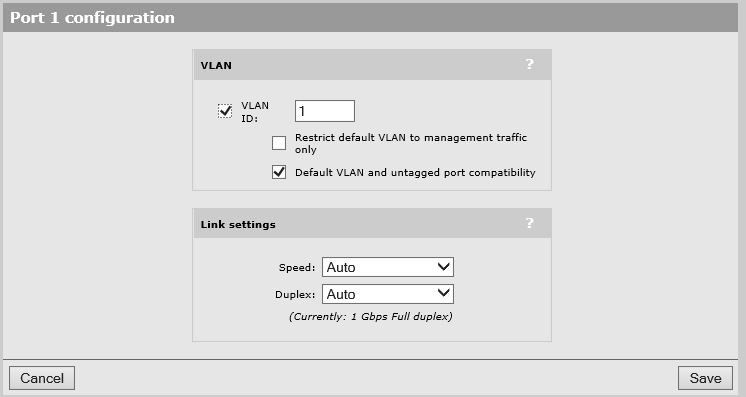

Und bei der Portconfig selber

kannst du sagen welches VLAN ID untagged läuft bzw. default ist.

Und dann musst du noch bei der SSID sagen welches VLAN zugeordnet ist.

Das machst du erst mal unter Network Profiles

Dann kannst du diese unter VLAN an den Port des AP's binden

Und bei der Portconfig selber

kannst du sagen welches VLAN ID untagged läuft bzw. default ist.

Und dann musst du noch bei der SSID sagen welches VLAN zugeordnet ist.

aber ich checks nicht, sorry!

Wie meinst du das ?? Das technsiche Umfeld zur VLAN Funktion nicht oder nur wo das Problem liegt. Bei Ersterem hast du dann aber ein grundlegendes Problem.. vlan 20 "AV", untagged: 10-20, tagged: 1 (uplink zur juniper FW)

vlan 30 "Intern", untagged: 6-9, tagged: 1

Da ist ja schon der Fehler !!vlan 30 "Intern", untagged: 6-9, tagged: 1

WO bitte ist denn hier dein tagged Uplink zum Accesspoint ??

Port 1 tagged geht zur Firewall und mindestens ein Port muss doch zusätzlich tagged zum AP gehen ?? WO bitte ist der ?

Der Switch und AP kann nur an einem Tagged Port funktionieren, da die VLAN ID ja bestimmt in welche SSID dieser Traffic geforwardet wird !!

Das kannst du am HP Switch des Tutorials ja sehen:

time timezone 60

time daylight-time-rule Middle-Europe-and-Portugal

spanning-tree protocol-version rstp

spanning-tree force-version rstp-operation

exit

interface 1

name "VLAN Tagged Link zur Firewall"

interface 2

name "VLAN Tagged Link zum WLAN AP"

exit

vlan 10

name "Firmen WLAN"

untagged 12-13

tagged 1, 2

exit

vlan 20

name "Server"

untagged 14-15

tagged 1, 2

exit

vlan 30

name "Gaeste Netzwerk"

untagged 16-17

tagged 1, 2

exit

Switchport 1 ist im Tutorial die routende Firewall mit dem Captive Portal in VLAN 30 und Switchport 2 der WLAN Accesspoint, der die SSIDs A, B und C auf die VLAN IDs 10, 20 und 30 umsetzt.

Eigentlich ein einfaches und logisches System ?!

Das ist doch alles ganz genau im Tutorial auch so erklärt....APs an einen tagged Switchport ! und genau der scheint ja hier zu fehlen bei dir.

Man kann daraus ja nur den Schluss ziehen das du das Tutorial gar nicht gelesen hast oder nicht verstanden hast

Tagge also den Port wie auch Kollege wiesi200 oben schon richtig anmerkt und dann kommt das auch zum Fliegen !

P.S.: Und repariere bei Gelegenheit mal deine Shift Taste. Es macht nicht wirklich Spaß solche Texte lesen zu müssen

Wenn mein AP im Vlan30 hängt, ist das vlan30 ja sein default vlan, wohin der nicht getaggte traffic geht, oder?

Die Frage kann dir keiner beantworten, da du nicht sagst ob der AP das VLAN 30 tagged oder nicht.Sendet der AP nur einen SSID also untagged Traffic und der Switchport an dem der dranhängt ist untagged im VLAN 30 konfiguriert geht der Traffic dann ins VLAN 30.

Wenn der Switchport ein tagged Port ist fürs VLAN 30 dann forwardet der Switch untagged Traffic ins Default VLAN. In der Regel ist das das VLAN 1

Deshalb ist es also wichtig zu wissen WIE der Switchport UND der AP Port konfiguriert ist um dir diese Frage wasserdicht beantworten zu können !

Auch Kollege wiesi200 müsste sonst die Kristallkugel rausholen

angehackt ??

Hacken tut man doch eigentlich nur im Garten oder hat die Hacke am Fuß ?!Zitat von @paidopoieo:

@aqui: dankeschön für die erklärung, ich versteh jetzt warum ich den AP an einen tagged Port hängen muss.

@wiesi200:

dankeschön für die screenshots, versteh die config aber nicht ganz.

Die config soll ja nicht 1:1 abbilden was du brauchst sondern nur zeigen wo du was einstellen kannst/musst.@aqui: dankeschön für die erklärung, ich versteh jetzt warum ich den AP an einen tagged Port hängen muss.

@wiesi200:

dankeschön für die screenshots, versteh die config aber nicht ganz.

Wenn mein AP im Vlan30 hängt, ist das vlan30 ja sein default vlan, wohin der nicht getaggte traffic geht, oder?

Wenn du deinen Switch entsprechend einstellst, ja. Aber wie Aqui schon angemerkt hat und auch (wieder mit keinem 1:1 Beispiel) gezeigt hat passt die Switch Config nicht zusammen.Und warum muss "Default VLAN and untagged port compatibility" angehackt sein?

Müssen tut da nicht's es kommt eben auf die Switch Config an, die ich zu dem Zeitpunkt wo ich sie erstellt hab nicht mal hatte. Die 4 Minuten wo du vorher gepostet hast war ich damit schon fertig.Vlan1 (ist das default Vlan), Ports: 25-27 tagged

Das Default VLAN kann und sollte man nicht taggen ! Auf tagged Uplinks übertragen alle Hersteller das Default VLAN in der Regel IMMER untagged !weiß jetzt aber, daß ich die Switchports 6-9, wo die AP's dranhängen tagged machen muss, damit der traffic getrennt wird. was ich ja

jetzt noch nicht brauche mit einer SSIDGenau so ist es !!

was ich ja jetzt noch nicht brauche mit einer SSID

Vorsicht hier ! Das ust gefährlicher Unsinn das zu denken !!Auf dem AP weist du einer SSID doch fest einem VLAN zu !!!

Hast du das gemacht taucht dieser Traffic IMMER mit diesem VLAN Tag am AP auf.

Die Behauptung das nur bei einer SSID der Traffic untagged sein muss ist also Unsinn und hängt einzig vom SSID zu VLAN Setup im AP ab zu dem du bis dato keinerlei Aussagen gemacht hast !!!

ssid: gäste (soll der traffic ins Vlan1 geroutet werden, weil dort direkt internet zugang)

Ein simpler Klassiker zu dem im folgenden Tutorial (Kapitel: Praxisbeispiel ) ja ALLES beschrieben ist:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

1. Netzwerkprofil "Gäste" anlegen und die VlanId 1 vergeben

Das wäre schon der erste Fehler !Du solltest NICHT das Default VLAN 1 verwenden ! Das ist das Default VLAN und sicherheitstechnisch ungünstig. Besser du legst das in ein dediziertes VLAN 1

2. Unter Vlans das Netzwerkprofil "Gäste" den Port1 zuweisen

3. In der Port1 Config ihm das Vlan1 (als default Vlan zuweisen) (wobei mir nicht klar ist, warum ich "Default VLAN and untagged port compatibility" enablen muss)

Das wäre dann richtig wenn man vom Fehler des VLAN 1 Traffics absieht.3. In der Port1 Config ihm das Vlan1 (als default Vlan zuweisen) (wobei mir nicht klar ist, warum ich "Default VLAN and untagged port compatibility" enablen muss)

Das ist sehr ungünstig, denn damit fallen Management des APs und das Gastnetzwerk in ein Netz.

Äußerst ungünstig aus Sicherheits Sicht. Kein Netzwerker würde sowas machen !

2ter Nachteil ist das dein ungeschützter Gast Traffic dann in deinem Default VLAN liegt also automatisch auf allen Ports die du nicht explizit zuweist. Auch das will ein verantwortungsvoller Netzwerker logischerweise niemals in seinem Netz haben !!

Besser also du denkst dringend nochmal über das VLAN Design nach !!!

Zitat von @paidopoieo:

3. In der Port1 Config ihm das Vlan1 (als default Vlan zuweisen) (wobei mir nicht klar ist, warum ich "Default VLAN and

untagged port compatibility" enablen muss)

3. In der Port1 Config ihm das Vlan1 (als default Vlan zuweisen) (wobei mir nicht klar ist, warum ich "Default VLAN and

untagged port compatibility" enablen muss)

Hallo,

hast du überhaupt den Text von uns beiden mal gelesen?

Ich hab z.b nie geschrieben das das ein muss ist.

Es kommt immer auf die restliche Konfig an wie was aussieht.