Zwei getrennte WLAN-SSID für Gäste und Privatgebrauch

Hallo zusammen,

Ich arbeite gerade an einem Heimnetzwerk für ein EFH. Soweit läuft das Ganze auch bisher schon, jedoch habe ich so meine Probleme mit dem WLAN.

Folgendes möchte ich erreichen:

Ein normales WLAN für alle Aktivitäten, über das auch Zugriff auf alle Netzwerk-Ressourcen besteht. Zusätzlich ein getrenntes WLAN (SSID) für Gäste über das nur der Zugriff auf das Internet gewährt wird.

Meine Hardware dazu sieht wie folgt aus:

WLAN-AP (Zyxel NWA1123-NI)

Switch (Cisco SG200-26P)

Router (Draytek Vigor 2860)

Der erste AP ist über Port 1 mit dem Switch verbunden. AP 2 hängt am Port 2. Der Port 24 am Switch ist mit dem Port 1 des Routers verbunden.

Auf den WLAN-APs habe ich bereits zwei separate SSIDs angelegt:

WLAN: VLAN ID 10

WLAN_Gast: VLAN ID 20

Die gleichen VLANs habe ich auch im Switch erstellt.

Und genau an dieser Stelle komme ich nicht weiter. Mir wird nicht klar, wie die VLAN ID vom Access Point den Weg zum Router. Auch die richtige Konfiguration am Router ist für mich noch nicht klar.

Danke und Gruß

Matthias

Ich arbeite gerade an einem Heimnetzwerk für ein EFH. Soweit läuft das Ganze auch bisher schon, jedoch habe ich so meine Probleme mit dem WLAN.

Folgendes möchte ich erreichen:

Ein normales WLAN für alle Aktivitäten, über das auch Zugriff auf alle Netzwerk-Ressourcen besteht. Zusätzlich ein getrenntes WLAN (SSID) für Gäste über das nur der Zugriff auf das Internet gewährt wird.

Meine Hardware dazu sieht wie folgt aus:

WLAN-AP (Zyxel NWA1123-NI)

Switch (Cisco SG200-26P)

Router (Draytek Vigor 2860)

Der erste AP ist über Port 1 mit dem Switch verbunden. AP 2 hängt am Port 2. Der Port 24 am Switch ist mit dem Port 1 des Routers verbunden.

Auf den WLAN-APs habe ich bereits zwei separate SSIDs angelegt:

WLAN: VLAN ID 10

WLAN_Gast: VLAN ID 20

Die gleichen VLANs habe ich auch im Switch erstellt.

Und genau an dieser Stelle komme ich nicht weiter. Mir wird nicht klar, wie die VLAN ID vom Access Point den Weg zum Router. Auch die richtige Konfiguration am Router ist für mich noch nicht klar.

Danke und Gruß

Matthias

Please also mark the comments that contributed to the solution of the article

Content-Key: 225599

Url: https://administrator.de/contentid/225599

Printed on: April 23, 2024 at 16:04 o'clock

18 Comments

Latest comment

Hi,

nach meinem Verständnis musst Du natürlich auch auf dem Vigor VLAN IDs anlegen und diesen den vorhandenen Netzwerkanschlüssen zuweisen. Diese dann am Switch mit den entsprechenden VLAN IDs anschließen.

VLAN ID 10

AP1

Cisco Switchport (ID 10)

Vigor Netzwerkport (ID 10)

VLAN ID 20

AP2

Cisco Switchport (ID 20)

Vigor Netzwerkport (ID 20)

Ich hoffe man kann das so verstehen

Guten Rutsch!

Danny

nach meinem Verständnis musst Du natürlich auch auf dem Vigor VLAN IDs anlegen und diesen den vorhandenen Netzwerkanschlüssen zuweisen. Diese dann am Switch mit den entsprechenden VLAN IDs anschließen.

VLAN ID 10

AP1

Cisco Switchport (ID 10)

Vigor Netzwerkport (ID 10)

VLAN ID 20

AP2

Cisco Switchport (ID 20)

Vigor Netzwerkport (ID 20)

Ich hoffe man kann das so verstehen

Guten Rutsch!

Danny

Hallo Matthias,

das Thema kommt hier ziemlich oft. Dieses hervorragende Tutorial von @aqui sollte alle deine Fragen bezüglich VLAN beantworten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kurz zusammengefasst: Den Ports am Switch die jeweilige VLAN-ID zuweisen, und den Port auf dem Switch der zum Vigor führt als "Trunk" konfigurieren. Am Vigor muss dann auf dem Port der vom Switch kommt auch das taggen aktiviert sein. Bei dir würde aber ein einfaches Port-Based VLAN auch völlig ausreichen(kann der Vigor von Haus aus).

Grüße und alles Gute für 2014

Uwe

das Thema kommt hier ziemlich oft. Dieses hervorragende Tutorial von @aqui sollte alle deine Fragen bezüglich VLAN beantworten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kurz zusammengefasst: Den Ports am Switch die jeweilige VLAN-ID zuweisen, und den Port auf dem Switch der zum Vigor führt als "Trunk" konfigurieren. Am Vigor muss dann auf dem Port der vom Switch kommt auch das taggen aktiviert sein. Bei dir würde aber ein einfaches Port-Based VLAN auch völlig ausreichen(kann der Vigor von Haus aus).

Grüße und alles Gute für 2014

Uwe

VLANS ersparen dir das Anlegen von zwei getrennten, physikalisch getrennten, Netzwerken.

Wichtig sind die Worte getaggt und ungetaggt für das gemeinsame Verwenden von uplink-Ports (zum Router, zum AP).

Alle anderen Ports sind ungetaggt, gehören aber einem VLAN an.

UND: Du musst die VLANs am Vigor mit dem internet verbinden. Dafür ist das Routing zuständig. Dort könntest du evtl. sogar eine Verbindung zwischen den Netzen konfigurieren, was du aber vermeiden willst.

Die Details stehen in den vorher erwähnten Tutorials von aqui.

Gruß

Netman

Wichtig sind die Worte getaggt und ungetaggt für das gemeinsame Verwenden von uplink-Ports (zum Router, zum AP).

Alle anderen Ports sind ungetaggt, gehören aber einem VLAN an.

UND: Du musst die VLANs am Vigor mit dem internet verbinden. Dafür ist das Routing zuständig. Dort könntest du evtl. sogar eine Verbindung zwischen den Netzen konfigurieren, was du aber vermeiden willst.

Die Details stehen in den vorher erwähnten Tutorials von aqui.

Gruß

Netman

Hallo,

eigentlich haben meine Vorredner ja schon alles abgefackelt, aber eine Sache ist mir noch aufgefallen.

Die SSIDs sind Namen für ein WLAN Netzwerk und haben rein gar nichts mit den VLANs zu tun,

denn wie @MrNetman es schon angesprochen hat könnte man das auch über flaches Routing und

mehrere Broadcast Domains erledigen.

SSID 1: Privat

SSID 2: Gast

und dann erst wird für jede SSID ein eigenes VLAN angelegt was dann aber auch sicherlich ein

eigenes Subnetz (CIDR) erhalten kann, mittels der VLANs kann man die beiden Netze auch

noch besser von einander trennen und mittels der Switch ACLs sogar recht restriktiv bzw. sicher.

Gruß

Dobby

eigentlich haben meine Vorredner ja schon alles abgefackelt, aber eine Sache ist mir noch aufgefallen.

Die SSIDs sind Namen für ein WLAN Netzwerk und haben rein gar nichts mit den VLANs zu tun,

denn wie @MrNetman es schon angesprochen hat könnte man das auch über flaches Routing und

mehrere Broadcast Domains erledigen.

SSID 1: Privat

SSID 2: Gast

und dann erst wird für jede SSID ein eigenes VLAN angelegt was dann aber auch sicherlich ein

eigenes Subnetz (CIDR) erhalten kann, mittels der VLANs kann man die beiden Netze auch

noch besser von einander trennen und mittels der Switch ACLs sogar recht restriktiv bzw. sicher.

Gruß

Dobby

Der Knackpunkt ist das die Ports wo die APs angeschlossen werden zwingend getagged werden müssen für beide VLANs bzw. SSIDs ! Der AP verknüft Traffic von einer bestimmten SSID immer auch mit dem VLAN Tag zu dieser SSID. Damit der Switch das wieder richtig zuordnen kann muss man ihm also sagen das der Traffic an den AP Ports tagged ist !

Das bereits oben zitierte VLAN-Tutorial erklärt das im Detail mit Switch, Tagging etc. inklusive mit einem "Praxisbeispiel" das genau dieses Szenario abdeckt und dir alle Fragen beantwortet !

Und wie man dann mit den VLANs noch ein wasserdichtes Gästenetz hinbekommt steht in diesem Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Das bereits oben zitierte VLAN-Tutorial erklärt das im Detail mit Switch, Tagging etc. inklusive mit einem "Praxisbeispiel" das genau dieses Szenario abdeckt und dir alle Fragen beantwortet !

Und wie man dann mit den VLANs noch ein wasserdichtes Gästenetz hinbekommt steht in diesem Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Zitat von @spacyfreak:

... oder man holt sich nen 40euro netgear wlan router der wo so ein gast wlan schon drin hat und spart sich das gefummel.

... oder man holt sich nen 40euro netgear wlan router der wo so ein gast wlan schon drin hat und spart sich das gefummel.

oder kauft sich gleich was "ordentliches" wie eine AVM Fritzbox, die von Haus aus einen Gastzugang bietet.

duck und wech

Guten Rutsch allen.

lks

Hallo und allen ein frohes neues Jahr,

Oder zumindest um MultiSSIDs die in VLANs kommen sollen und da der Switch "nur" ein Layer2 Switch ist,

muss wohl oder übel der Router eben diese VLANs routen können. Und die Erweiterbarkeit der Fritz!Box

ist eben auch nicht so der "Bringer" wenn es um eben "etwas mehr beim Einrichten eines Netzwerkes"

geht und mit dem vorhandenen Router, Switch und WLAN APs ist der TO doch eigentlich auch recht gut

aufgestellt oder?

Gruß

Dobby

Die Fritz!Box (7390, 7490 u.a.) können das von haus aus sehr perfekt und zuverlässig.

Einzig und alleine unterstützt sie keine VLANs, aber eben darum geht es ja hier in dem Eröffnungsbeitrag.Oder zumindest um MultiSSIDs die in VLANs kommen sollen und da der Switch "nur" ein Layer2 Switch ist,

muss wohl oder übel der Router eben diese VLANs routen können. Und die Erweiterbarkeit der Fritz!Box

ist eben auch nicht so der "Bringer" wenn es um eben "etwas mehr beim Einrichten eines Netzwerkes"

geht und mit dem vorhandenen Router, Switch und WLAN APs ist der TO doch eigentlich auch recht gut

aufgestellt oder?

Gruß

Dobby

Das Problem ist nur das alle diese Billig Gast WLAN Router (inkl. FritzBox) keinerlei User Tracking udn verbesserte Filterung erlauben. Bei vielen ist das auch nur ein P-VLAN was nichtmal physisch getrennt ist vom Hauptnetz. Mit diesen billigen Gast WLAN Lösungen muss man also immer sehr vorsichtig sein, denn die "Sicherheit" ist hier oft trügerisch bzw. nicht gegeben und kann dann für Laien oft ein böses Erwachen bringen.

Aufgrund der Störerhaftungs Problematik in D ist es also schon sehr ratsam immer was wasserdichtes für Gäste einzurichten. Insbesondere für Firmen, Büros, Hotels, Cafes, Pensionen usw. usw.

Aufgrund der Störerhaftungs Problematik in D ist es also schon sehr ratsam immer was wasserdichtes für Gäste einzurichten. Insbesondere für Firmen, Büros, Hotels, Cafes, Pensionen usw. usw.

Zitat von @aqui:

Das Problem ist nur das alle diese Billig Gast WLAN Router (inkl. FritzBox) keinerlei User Tracking udn verbesserte Filterung

erlauben.

Das Problem ist nur das alle diese Billig Gast WLAN Router (inkl. FritzBox) keinerlei User Tracking udn verbesserte Filterung

erlauben.

Ein frohes neues jahr allen,

Der Vorschlag mit der Fritzbox hier war für die aktuelle Problemstellung nicht zielfüghrend, gerade weil VLans bei der Fritzbox etwa schweirig einzurichten sind, wenn man inicht nur das default VLAN 8 für Entertain der teelkom haben will.

Aber wenn es darum geht, nur einfach für gelegentliche (vertrauenswürdge) Gäste im privatlan einfach internetzugang bereitzustellen, ist die Fritzbox sehr wohl geeignet. Man muß halt nur nach Benutzung das Gast-LAN/WLAN deaktivieren und für den nächsten Besducher ein neues Kennweort vergeben.

Für Firmen, Hotels, Pensionen & co. ist das natürlich nciht geeignet.

Nunja, offensichtlich muß ich die Tags etwas größer machen, damit auch jeder merkt, wenn ich es nciht ganz ernst meine.

Happy New Year

lks

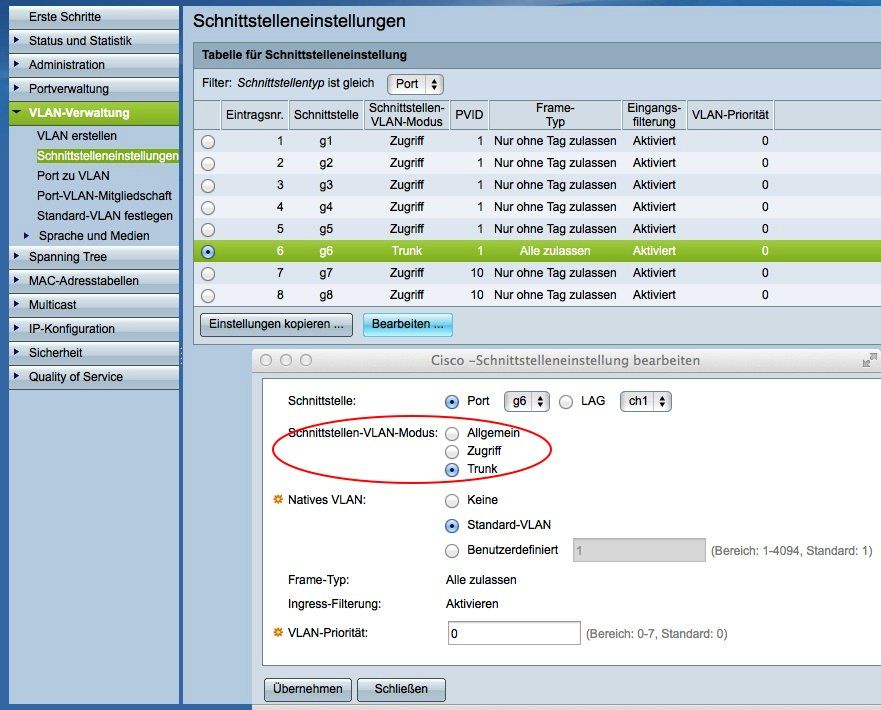

Den Port 24 (Uplink zum Router) habe ich für die VLANS 10 und 20 ebenfalls als getaggt definiert.

Du kannst ja oben im Tutorial ganz genau sehen wie diese Router Interface am Beispiel der dort aufgeführten Router und Firewalls tagged konfiguriert werden müssen.

Deine Annahme ist auf alle Fälle richtig das natürlich in den einzelnen VLAN 1, 10 und 20 nur einzig die dort verwendteten IP Netze zur Anwendung kommen sollten.

Das gilt natürlich auch für DHCP ! Im obigen Tutorial ist das Verhalten dann auch entsprechend !

Dein beschriebenes Verhalten sagt ganz klar das entweder der Switch oder der AP falsch konfiguriert wurde !

Es zeigt ja ganz klar das eigentlich ein Paket in der zum VLAN 20 korrespondierenden SSID in das VLAN 1 geforwardet wird statt ins VLAN 20.

Entweder macht das der AP falsch oder der Switch ?!

Wichtig ist das du diese Ports die zum AP und Router gehen auf dem SG-200 als "Trunk" Ports definierst wie du hier in einem Beispiel am VLAN 10 sehen kannst:

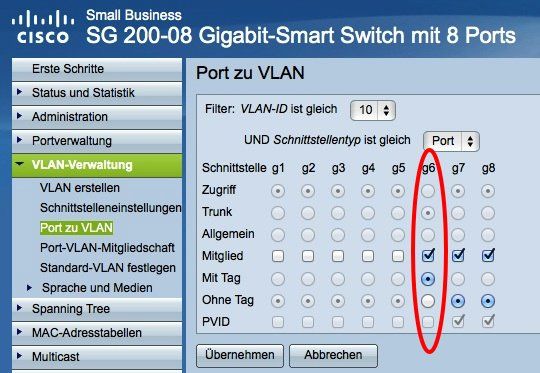

Danach dann entsprechend die VLANs zuweisen:

Damit ist dann wenigstens der Switch richtig konfiguriert !!

Du hast doch VLAN 1, 10 und 20 erwähnt.

Zum AP und müssen beide aktiven Netze, Gast- und Betriebsnetz getaggt sein. (siehe aqui)

Das VLAN1 wäre maximal für Konfigurationszwecke ungetaggt.

Um den DHCP die Informatin zum richtigen VLAN zukommen zu lassen, müssen sogenannte dhcp-helper-Funktionen aktiviert werden. Wenn der Router DHCP macht, müssen die DHCP-Funktionen für die drei VLANs getrennt eingerichtet werden. Er benötigt die Helper nicht, da er die Info hat. Wenn er sie hat und mit einem Trunk, sprich mit allen drei VLANS getaggt angesprochen wird.

ab Vigor Handbuch Seite 127 wird das erklärt.http://www.draytek.com/download_de/Vigor2860-Serie/

Gruß

Netman

Zum AP und müssen beide aktiven Netze, Gast- und Betriebsnetz getaggt sein. (siehe aqui)

Das VLAN1 wäre maximal für Konfigurationszwecke ungetaggt.

Um den DHCP die Informatin zum richtigen VLAN zukommen zu lassen, müssen sogenannte dhcp-helper-Funktionen aktiviert werden. Wenn der Router DHCP macht, müssen die DHCP-Funktionen für die drei VLANs getrennt eingerichtet werden. Er benötigt die Helper nicht, da er die Info hat. Wenn er sie hat und mit einem Trunk, sprich mit allen drei VLANS getaggt angesprochen wird.

ab Vigor Handbuch Seite 127 wird das erklärt.http://www.draytek.com/download_de/Vigor2860-Serie/

Gruß

Netman

Von mir auch noch eine Kleinigkeit oben auf,

das VLAN1 oder auch VLAN01 ist meist das "Default VLAN" auf dem Switch und

in diesem VLAN1 sind normalerweise alle Geräte die an dem Switch angeschlossen sind Mitglied!!

Wer nun aber seine VLANs voneinander "abschotten" oder trennen möchte sollte das zwingend mit

in sein Konzept ein zu beziehen.

Gruß

Dobby

das VLAN1 oder auch VLAN01 ist meist das "Default VLAN" auf dem Switch und

in diesem VLAN1 sind normalerweise alle Geräte die an dem Switch angeschlossen sind Mitglied!!

Wer nun aber seine VLANs voneinander "abschotten" oder trennen möchte sollte das zwingend mit

in sein Konzept ein zu beziehen.

Das lässt mich vermuten, dass hier immer noch das Default-VLAN genutzt wird.

Siehst Du.Gruß

Dobby

Hallo Matthias

Ich habe eine Konfiguration die Deinen Vorstellungen in etwa entspricht:

Zywall USG-100 Plus und NWA5123-NI. Dazu habe ich 3 SSIDs welche je ein eigenes VLAN bedienen. Auf der USG sind dann die VLANs mit jeweils eigenem DHCP-Server eingerichtet. Ferner musste ich unter Policy-Route Einträge machen. In der Firewall habe ich dann noch die Route abgesichert, indem ich Regeln für das Gast-WLAN einrichtete. Das Ganze funktioniert sehr zuverlässig.

Du hast zwar keinen Zyxel Router, aber vielleicht helfen Dir ein Dokument von Zyxel trotzdem weiter (unter www.Zyxel.ch, Knowledgebase): KB3309. Es gibt auch noch irgendwo ein Dokument USG-NWA VLAN zu diesem Thema. Leider habe ich es im Web nicht mehr gefunden.

Ich habe neulich meiner Freundin einen Router besorgt. die Anforderung war, dass er 2 USB 3.0 Schnittstellen hat. Ich bin dann auf den ASUS RT-ac56U gekommen. Das einrichten von isolierten Gast-WLANS ist dort sehr einfach. Er hat auch einen sehr flotten Firewalldurchsatz. 193 Mbit / sek bei meinem 200 Mbit Netz (www.quickline.com).

Hätte ich das nur vorher gewusst. Aber es darf auch ein wenig kompliziert sein, sonst lernte man nichts dabei

Gutes Gelingen wünscht, urgenta

Ich habe eine Konfiguration die Deinen Vorstellungen in etwa entspricht:

Zywall USG-100 Plus und NWA5123-NI. Dazu habe ich 3 SSIDs welche je ein eigenes VLAN bedienen. Auf der USG sind dann die VLANs mit jeweils eigenem DHCP-Server eingerichtet. Ferner musste ich unter Policy-Route Einträge machen. In der Firewall habe ich dann noch die Route abgesichert, indem ich Regeln für das Gast-WLAN einrichtete. Das Ganze funktioniert sehr zuverlässig.

Du hast zwar keinen Zyxel Router, aber vielleicht helfen Dir ein Dokument von Zyxel trotzdem weiter (unter www.Zyxel.ch, Knowledgebase): KB3309. Es gibt auch noch irgendwo ein Dokument USG-NWA VLAN zu diesem Thema. Leider habe ich es im Web nicht mehr gefunden.

Ich habe neulich meiner Freundin einen Router besorgt. die Anforderung war, dass er 2 USB 3.0 Schnittstellen hat. Ich bin dann auf den ASUS RT-ac56U gekommen. Das einrichten von isolierten Gast-WLANS ist dort sehr einfach. Er hat auch einen sehr flotten Firewalldurchsatz. 193 Mbit / sek bei meinem 200 Mbit Netz (www.quickline.com).

Hätte ich das nur vorher gewusst. Aber es darf auch ein wenig kompliziert sein, sonst lernte man nichts dabei

Gutes Gelingen wünscht, urgenta

Jeder nur einigermaßen VLAN fähige Router supportet so ein banales Setup. Dieses Forumstutorial hat dazu alle Details die man wissen muss:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Damit ist so ein Szenario ein Kinderspiel.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Damit ist so ein Szenario ein Kinderspiel.