Zwei Netzwerke verbinden, separater Internetzugang beibehalten

Bestehende Netzwerke verbinden

Hallo zusammen...

Ich habe folgendes Problem:

Ausgangslage:

- Bürogemeinschaft mit zwei getrennten Netzerken

- Netzwerk A; 192.168.74.x, Netzwerk B; 192.168.75.x

- Pro Netzwerk ein eigener Domänencontroller, eigene Firewall mit VPN-Verbindungen, eigener Internet-Zugang

Diese Konstellation soll so beibehalten werden!

Nun möchten wir aber vom Netzwerk A auf die Ressourcen von Netzwerk B und umgekehrt zugreifen (eingeschränkter Zugriff) und es sollte möglich sein, vom Netzwerk A aus, die VPN-Verbindungen von Netzwerk B zu verwenden.

Fragen:

a) Ist das technisch überhaupt möglich?

b) Mit was müsste man diese Netzwerke verbinden? (Bridge, Router, Switch? Hab da den Überblick etwas verloren...)

Schnon jetzt besten Dank für eure Hilfe...

manu

Ich habe folgendes Problem:

Ausgangslage:

- Bürogemeinschaft mit zwei getrennten Netzerken

- Netzwerk A; 192.168.74.x, Netzwerk B; 192.168.75.x

- Pro Netzwerk ein eigener Domänencontroller, eigene Firewall mit VPN-Verbindungen, eigener Internet-Zugang

Diese Konstellation soll so beibehalten werden!

Nun möchten wir aber vom Netzwerk A auf die Ressourcen von Netzwerk B und umgekehrt zugreifen (eingeschränkter Zugriff) und es sollte möglich sein, vom Netzwerk A aus, die VPN-Verbindungen von Netzwerk B zu verwenden.

Fragen:

a) Ist das technisch überhaupt möglich?

b) Mit was müsste man diese Netzwerke verbinden? (Bridge, Router, Switch? Hab da den Überblick etwas verloren...)

Schnon jetzt besten Dank für eure Hilfe...

manu

Please also mark the comments that contributed to the solution of the article

Content-Key: 69625

Url: https://administrator.de/contentid/69625

Printed on: April 20, 2024 at 04:04 o'clock

7 Comments

Latest comment

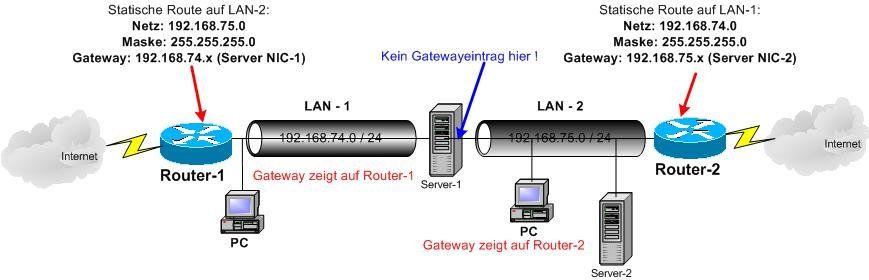

Das Einfachste ist du steckst in einen der Domain Controller, der ja sicher ein Server ist, eine 2te Netzwerkkkarte hinein.

Dein Szenario sieht dann so aus:

Dann trägst du 2 statische Routen in den DSL Routern nach und das sollte es gewesen sein!

Ein wenig technischen Background kannst du in diesem Tutorial lesen:

Die andere Alternative ist dann ein Layer 3 (Routing) fähiger Switch der dann das Routing direkt macht ohne den Server mit 2 Karten. Erfordert zwar eine Neuinvestition in die Switchhardware (wahrscheinlich, es sei denn du hast schon L3 Switches..?) hat aber den Vorteil das das Netzwerk dann das Routing zwischen beiden netzen macht und nicht mehr der Server.

Dafür ist die Serverlösung schnell zu realisieren und reicht im Allgemeinen wenn nicht zuviel netzübergreifender Traffic da ist.

Dein Szenario sieht dann so aus:

Dann trägst du 2 statische Routen in den DSL Routern nach und das sollte es gewesen sein!

Ein wenig technischen Background kannst du in diesem Tutorial lesen:

Die andere Alternative ist dann ein Layer 3 (Routing) fähiger Switch der dann das Routing direkt macht ohne den Server mit 2 Karten. Erfordert zwar eine Neuinvestition in die Switchhardware (wahrscheinlich, es sei denn du hast schon L3 Switches..?) hat aber den Vorteil das das Netzwerk dann das Routing zwischen beiden netzen macht und nicht mehr der Server.

Dafür ist die Serverlösung schnell zu realisieren und reicht im Allgemeinen wenn nicht zuviel netzübergreifender Traffic da ist.

Zu 1.)

Ja, das ist richtig. Die Firewall ist ja dann dein eigentlicher Router und dann gehört die statische Route natürlich hier hin. (Ein dummes DSL Modem kann nicht mehr routen...!)

zu 2.)

Ja, das ist uneingeschränkt möglich !

Es ist allerdings nicht trivial ob der Router-2 ein VPN Server oder Client ist ! Du hast 2 Möglichkeiten:

In diesem Falle musst du also diese Netz noch zusätzlich mit einer statischen Route in Router-1 konfigurieren, der dann 2 Routen hätte. Als next Hop gilt dann wieder die Server NIC-1.

Dummerweise hat der Server aber nun kein Gateway so das du hier auf dem Server für das VPN ebenfalls eine statische Route eintragen musst auf den Router-2.

Beispiel: VPN im Clientmodus an Router-2 bekommt die 192.168.76.0/24 bei der Einwahl

Statische Route an Router 1:

Zielnetz: 192.168.76.0, Maske 255.255.255.0, Gateway: 192.168.74.x (NIC-1, Server)

Statische Route am Server:

route add -p 192.168.76.0 mask 255.255.255.0 192.168.75.x (Router-2IP)

Wie bereits gesagt: Möglichkeit 2b ist ausschliesslich nur dann gefordert, wenn der Router-2 für sein VPN im Client Modus arbeitet sonst nicht !!!

Ja, das ist richtig. Die Firewall ist ja dann dein eigentlicher Router und dann gehört die statische Route natürlich hier hin. (Ein dummes DSL Modem kann nicht mehr routen...!)

zu 2.)

Ja, das ist uneingeschränkt möglich !

Es ist allerdings nicht trivial ob der Router-2 ein VPN Server oder Client ist ! Du hast 2 Möglichkeiten:

- a.) Bei einem VPN Server musst du nichts machen, denn da ist das IP Netz von LAN-2 ja auch gleichzeitig das IP Netz vom VPN für alle VPN Clients und der Router das gateway, kennt dann also auch den Weg ins LAN-1.

- b.) Ist der Router-2 allerdings ein VPN Client, wählt sich also in einen anderen VPN Server, bekommt er von diesem natürlich dann ein neues IP Netz zugewiesen.

In diesem Falle musst du also diese Netz noch zusätzlich mit einer statischen Route in Router-1 konfigurieren, der dann 2 Routen hätte. Als next Hop gilt dann wieder die Server NIC-1.

Dummerweise hat der Server aber nun kein Gateway so das du hier auf dem Server für das VPN ebenfalls eine statische Route eintragen musst auf den Router-2.

Beispiel: VPN im Clientmodus an Router-2 bekommt die 192.168.76.0/24 bei der Einwahl

Statische Route an Router 1:

Zielnetz: 192.168.76.0, Maske 255.255.255.0, Gateway: 192.168.74.x (NIC-1, Server)

Statische Route am Server:

route add -p 192.168.76.0 mask 255.255.255.0 192.168.75.x (Router-2IP)

Wie bereits gesagt: Möglichkeit 2b ist ausschliesslich nur dann gefordert, wenn der Router-2 für sein VPN im Client Modus arbeitet sonst nicht !!!

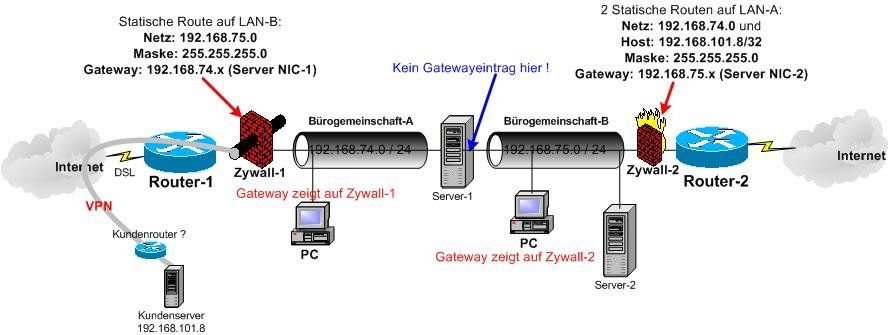

Deine Angabe ist nun wieder verwirrend und hat mit der obigen Ausgangslage nichts mehr zu tun

Dort war das Netz B noch .75.0 nun aber hast du mit einmal ein neues Netz mit .10.0.

Das macht die Hilfestellung für dich nicht gerade sehr einfach, da es viele Unbekannte gibt

Tun wir mal so als ob dein 10er Netz das ursprüngliche .75er ist, dann müsste dein Szenario nun eigentlich so aussehen:

Richtig ??? (Schon schlimm genug das wir hier die Zeichnung für DICH machen müssen bzw. dein Design raten müssen...)

Ob der Kundenserver direkt mit einem VPN oder auch über einen Router mit der Zywall-A verbunden ist ist eine weitere Unbekannte....

OK, deine Route auf demVerbindungs-Serverder beide Netze verbindet ist unsinnig, denn du willst ja die Zywall aus dem Netz der Gemeinschaft A für dein VPN zum Kundenserver nutzen ?!! DerVerbindungsserverhat aber schon ein default Gateway auf den Router bzw. die Zywall-A und das reicht ! Eine zusätzliche Route ist da überflüssig !

Wichtig ist das die Zywall/Router in Netz B eine statische Route auf den Kundenhost bekommt, denn der Client in Netzwerk B mit dem du via Netz A und VPN auf den Kundenserver willst hat diese ja als default Gateway eingetragen !!!

Diese Firewall oder Router bekommt nun ausser der statischen Route für das .74er Netz nun noch zusätzlich eine Hostroute für den Kundenserver via des gleichen Gateways wie Netz .74 also der NIC 2 vomVerbindungsserver.

Damitfinden// Packete aus dem VPN via Zywall-A nun auch wieder den Weg zurück zum Client in Netz B bzw. umgekehrt auch.

Du hast also ein hausgemachtes Routingproblem mit deinen falschen statischen Routen.

Für weitere Steps solltest du nicht versäumen dein Design nun anhand der Bilder hier mal genau zu beschreiben !!!

Dort war das Netz B noch .75.0 nun aber hast du mit einmal ein neues Netz mit .10.0.

Das macht die Hilfestellung für dich nicht gerade sehr einfach, da es viele Unbekannte gibt

Tun wir mal so als ob dein 10er Netz das ursprüngliche .75er ist, dann müsste dein Szenario nun eigentlich so aussehen:

Richtig ??? (Schon schlimm genug das wir hier die Zeichnung für DICH machen müssen bzw. dein Design raten müssen...)

Ob der Kundenserver direkt mit einem VPN oder auch über einen Router mit der Zywall-A verbunden ist ist eine weitere Unbekannte....

OK, deine Route auf demVerbindungs-Serverder beide Netze verbindet ist unsinnig, denn du willst ja die Zywall aus dem Netz der Gemeinschaft A für dein VPN zum Kundenserver nutzen ?!! DerVerbindungsserverhat aber schon ein default Gateway auf den Router bzw. die Zywall-A und das reicht ! Eine zusätzliche Route ist da überflüssig !

Wichtig ist das die Zywall/Router in Netz B eine statische Route auf den Kundenhost bekommt, denn der Client in Netzwerk B mit dem du via Netz A und VPN auf den Kundenserver willst hat diese ja als default Gateway eingetragen !!!

Diese Firewall oder Router bekommt nun ausser der statischen Route für das .74er Netz nun noch zusätzlich eine Hostroute für den Kundenserver via des gleichen Gateways wie Netz .74 also der NIC 2 vomVerbindungsserver.

Damitfinden// Packete aus dem VPN via Zywall-A nun auch wieder den Weg zurück zum Client in Netz B bzw. umgekehrt auch.

Du hast also ein hausgemachtes Routingproblem mit deinen falschen statischen Routen.

Für weitere Steps solltest du nicht versäumen dein Design nun anhand der Bilder hier mal genau zu beschreiben !!!

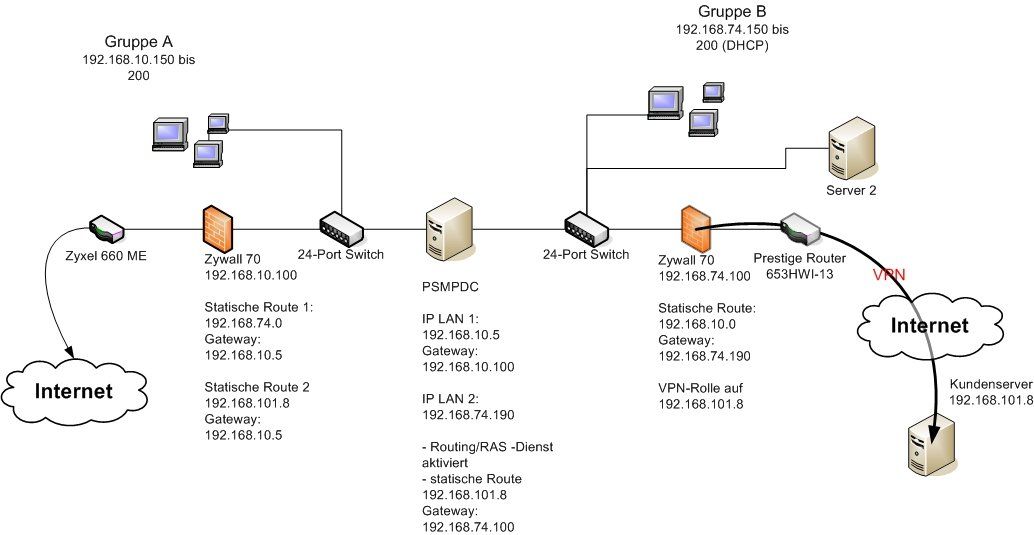

Ok, da haben wir wohl wirklich etwas aneinander vorbeigeschrieben, wohl weil du mal on the fly die IPs verändert hast...egal.

Alles was du jetzt konfiguriert hast ist auf alle Fälle korrekt ! So müsste es problemlos laufen.

Das geschilderte Problem liegt nun aber vermutlich am Kundenserver. Der VPN Client des Kundenserver forwardet nur was in den VPN Tunnel wenn es mit einer Quell IP Adresse aus diesem VPN Tunnel selber kommt. Das machen so gut wie alle VPN Clients so...

Dort kommt aber nun ein Packet mit der Quell IP aus dem 192.168.10er Netz (Bereich A) und nicht dem 192.168.101er Netz.

Der VPN Client kennt dieses Netz nicht und forwardet diesen Traffic auf sein lokales default Gateway direkt ins Internet und damit dann ins Datennirwana, da diese Adresse eine RFC 1918 Adresse ist.

Du musst also nur dem Kundenserver beibringen, das er doch bitte auch Packete mit der Quell IP 192.1.68.10.x in den VPN Tunnel schicken soll !

Eine statische Route auf dem Kundenserver ala:

route add -p 192.168.10.0 mask 255.255.255.0 <VPN Interface>

sollte dein Problem elegant lösen

Alles was du jetzt konfiguriert hast ist auf alle Fälle korrekt ! So müsste es problemlos laufen.

Das geschilderte Problem liegt nun aber vermutlich am Kundenserver. Der VPN Client des Kundenserver forwardet nur was in den VPN Tunnel wenn es mit einer Quell IP Adresse aus diesem VPN Tunnel selber kommt. Das machen so gut wie alle VPN Clients so...

Dort kommt aber nun ein Packet mit der Quell IP aus dem 192.168.10er Netz (Bereich A) und nicht dem 192.168.101er Netz.

Der VPN Client kennt dieses Netz nicht und forwardet diesen Traffic auf sein lokales default Gateway direkt ins Internet und damit dann ins Datennirwana, da diese Adresse eine RFC 1918 Adresse ist.

Du musst also nur dem Kundenserver beibringen, das er doch bitte auch Packete mit der Quell IP 192.1.68.10.x in den VPN Tunnel schicken soll !

Eine statische Route auf dem Kundenserver ala:

route add -p 192.168.10.0 mask 255.255.255.0 <VPN Interface>

sollte dein Problem elegant lösen