Zwischen VLANs routen (Cisco)

Hallo zusammen,

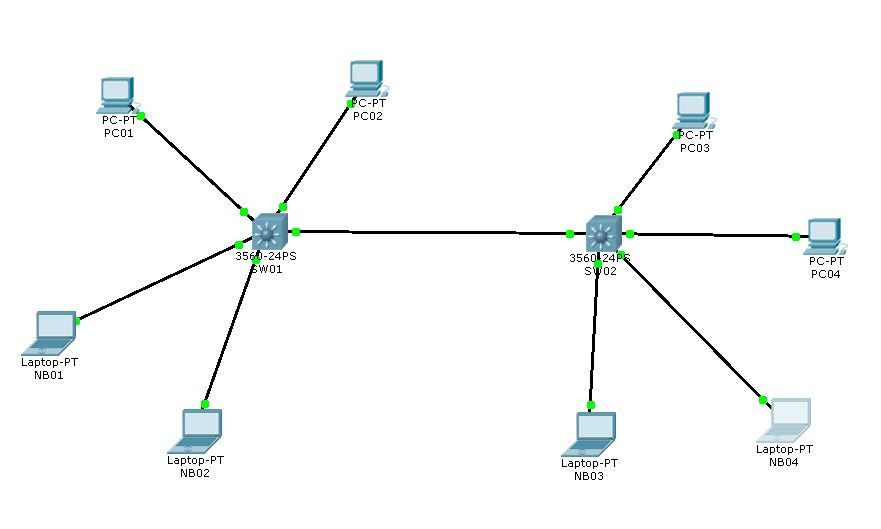

habe zwei Switches (Cisco 3560-PS) via Trunkport verbunden.

Auf den beiden Switches sind jeweils die gleichen VLANs (2 = PC; 3 = NB) definiert.

Der Kommunikatrion innerhalb der VLANs auf dem gleichen Switch wie auch über den Trunkport hinweg funktioniert einwandfrei.

Lediglich die Kommunikation zwischen den VLANs funktioniert weder auf dem gleichen Switch noch über den Trunkport hinweg - was auch soweit logisch ist, da kein Routing definiert ist.

Was ich mich nun frage ist, wo setze ich mit dem Routing an?

Muss auf beiden Switches das Routing definiert werden, oder, oder...

Konfig der beiden Switches:

Switch-01:

Switch-02:

Gruß

habe zwei Switches (Cisco 3560-PS) via Trunkport verbunden.

Auf den beiden Switches sind jeweils die gleichen VLANs (2 = PC; 3 = NB) definiert.

Der Kommunikatrion innerhalb der VLANs auf dem gleichen Switch wie auch über den Trunkport hinweg funktioniert einwandfrei.

Lediglich die Kommunikation zwischen den VLANs funktioniert weder auf dem gleichen Switch noch über den Trunkport hinweg - was auch soweit logisch ist, da kein Routing definiert ist.

Was ich mich nun frage ist, wo setze ich mit dem Routing an?

Muss auf beiden Switches das Routing definiert werden, oder, oder...

Konfig der beiden Switches:

Switch-01:

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname SW01

!

!

spanning-tree mode pvst

!

!

interface FastEthernet0/1

switchport access vlan 2

switchport mode access

!

interface FastEthernet0/2

switchport access vlan 2

switchport mode access

!

interface FastEthernet0/3

switchport access vlan 3

switchport mode access

!

interface FastEthernet0/4

switchport access vlan 3

switchport mode access

!

interface FastEthernet0/5-24

!

interface GigabitEthernet0/1

switchport trunk allowed vlan 1-3

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface GigabitEthernet0/2

!

interface Vlan1

no ip address

shutdown

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

endSwitch-02:

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname SW02

!

!

spanning-tree mode pvst

!

!

interface FastEthernet0/1

switchport access vlan 2

switchport mode access

!

interface FastEthernet0/2

switchport access vlan 2

switchport mode access

!

interface FastEthernet0/3

switchport access vlan 3

switchport mode access

!

interface FastEthernet0/4

switchport access vlan 3

switchport mode access

!

interface FastEthernet0/5-24

!

interface GigabitEthernet0/1

switchport trunk allowed vlan 1-3

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface GigabitEthernet0/2

!

interface Vlan1

no ip address

shutdown

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

endGruß

Please also mark the comments that contributed to the solution of the article

Kommentar vom Moderator Dani am May 25, 2014 um 11:12:10 Uhr

Formatierung hinzugefügt.

Content-Key: 239145

Url: https://administrator.de/contentid/239145

Printed on: April 17, 2024 at 02:04 o'clock

15 Comments

Latest comment

Hallo,

mit einem einfachen "ip routing" wird die Funktion aktiviert.

Wenn du mehr darüber wissen willst, kannst du es hier nachlesen.

Grüße,

Dani

mit einem einfachen "ip routing" wird die Funktion aktiviert.

Wenn du mehr darüber wissen willst, kannst du es hier nachlesen.

Grüße,

Dani

Du musst jedem VLAN auch ein Layer 3 Interface zuordnen, also ein IP Interface, denn du musst ja zw. den VLANs routen um kommunizieren zu können. Damit hängst du auf dem Switch quasi ein Routing Interface in das jeweilige VLAN.

Alle VLAN Endgeräte bekommen dann diese IP als Gateway IP konfiguriert im jeweiligen VLAN und et voila.... schon ist die Connectivity da zw. den VLANs

Grundlagen dazu findest du auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allerdings bezieht sich der Schwerpunkt dort auf externens Routing nicht routingfähiger VLAN Switches.

Deinen 3550er können ja selber Routing benötigen also keinen externen Router. Nur die entsprechenden "vlan x" Interfaces wobei das "x" identisch ist zur VLAN ID.

Deine Konfig sieht dann so aus:

!

interface Vlan1

ip address 172.16.1.254 255.255.255.0

no shutdown

!

interface Vlan2

ip address 172.16.2.254 255.255.255.0

!

interface Vlan3

ip address 172.16.3.254 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router> --> Default Router zum Internet Router oder Firewall !

Nochwas:

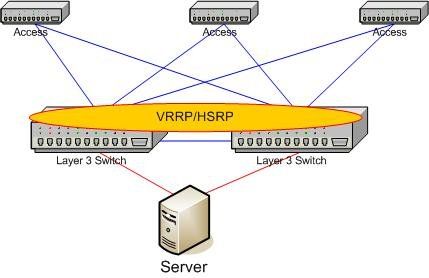

Wenn du beide Switches in ein HA (High Availability = Hochverfügbarkeit) Design bringen willst, also das beide Switches zwischen den VLANs redundant routen sollen, dann solltest du auf den vlan Interfaces noch zwingend HSRP oder den Standard VRRP konfigurieren.

Dann sähe deine Konfig so aus:

Switch 1:

!

interface Vlan1

ip address 172.16.1.253 255.255.255.0

standby 1 ip 172.16.1.254

no shutdown

!

interface Vlan2

ip address 172.16.2.253 255.255.255.0

standby 1 ip 172.16.2.254

!

interface Vlan3

ip address 172.16.3.253 255.255.255.0

standby 1 ip 172.16.3.254

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router>

Switch 2:

!

interface Vlan1

ip address 172.16.1.252 255.255.255.0

standby 1 ip 172.16.1.254

no shutdown

!

interface Vlan2

ip address 172.16.2.252 255.255.255.0

standby 1 ip 172.16.2.254

!

interface Vlan3

ip address 172.16.3.252 255.255.255.0

standby 1 ip 172.16.3.254

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router>

Hier zeigt das Gateway der Endgeräte dann immer auf die Standby IP. Das ist eine virtuelle Gateway IP zwischen beiden Layer 3 Switches. Nun kann entweder dereine oder der andere Switch als Router zw. den VLANs ausfallen und du kannst immer noch kommunizieren zw. den VLANs !

Damit ist dein VLAN Routing dann redundant.

Mit show standby kannst du dir dein HSRP Design dann ansehen ob es sauber rennt !

Alle VLAN Endgeräte bekommen dann diese IP als Gateway IP konfiguriert im jeweiligen VLAN und et voila.... schon ist die Connectivity da zw. den VLANs

Grundlagen dazu findest du auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allerdings bezieht sich der Schwerpunkt dort auf externens Routing nicht routingfähiger VLAN Switches.

Deinen 3550er können ja selber Routing benötigen also keinen externen Router. Nur die entsprechenden "vlan x" Interfaces wobei das "x" identisch ist zur VLAN ID.

Deine Konfig sieht dann so aus:

!

interface Vlan1

ip address 172.16.1.254 255.255.255.0

no shutdown

!

interface Vlan2

ip address 172.16.2.254 255.255.255.0

!

interface Vlan3

ip address 172.16.3.254 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router> --> Default Router zum Internet Router oder Firewall !

Nochwas:

Wenn du beide Switches in ein HA (High Availability = Hochverfügbarkeit) Design bringen willst, also das beide Switches zwischen den VLANs redundant routen sollen, dann solltest du auf den vlan Interfaces noch zwingend HSRP oder den Standard VRRP konfigurieren.

Dann sähe deine Konfig so aus:

Switch 1:

!

interface Vlan1

ip address 172.16.1.253 255.255.255.0

standby 1 ip 172.16.1.254

no shutdown

!

interface Vlan2

ip address 172.16.2.253 255.255.255.0

standby 1 ip 172.16.2.254

!

interface Vlan3

ip address 172.16.3.253 255.255.255.0

standby 1 ip 172.16.3.254

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router>

Switch 2:

!

interface Vlan1

ip address 172.16.1.252 255.255.255.0

standby 1 ip 172.16.1.254

no shutdown

!

interface Vlan2

ip address 172.16.2.252 255.255.255.0

standby 1 ip 172.16.2.254

!

interface Vlan3

ip address 172.16.3.252 255.255.255.0

standby 1 ip 172.16.3.254

!

ip route 0.0.0.0 0.0.0.0 <ip_adress_internet-router>

Hier zeigt das Gateway der Endgeräte dann immer auf die Standby IP. Das ist eine virtuelle Gateway IP zwischen beiden Layer 3 Switches. Nun kann entweder dereine oder der andere Switch als Router zw. den VLANs ausfallen und du kannst immer noch kommunizieren zw. den VLANs !

Damit ist dein VLAN Routing dann redundant.

Mit show standby kannst du dir dein HSRP Design dann ansehen ob es sauber rennt !

Erstellt dabei der Switch dann eigenständig die Routing-Einträge zu den anderen VLANs, oder muss man das manuell vornehmen?

Routing Einträge sind doch vollkommen überflüssig, denn die IP Netze sind doch DIREKT am Switch angeschlossen (VLANs) !!Der Switch "kennt" also alle Routings deshalb. Statische Routing Einträge wären damit Blödsinn. Weisst du aber vermutlich selber ?!

Du kannst die Routing Tabelle selber mit show ip route ansehen auf dem Switch !

Einzig die Default Route auf den Internet Router oder Firewall muss konfiguriert sein damit der L3 Switch weiss wo er hinrouten muss wenn es in andere VLANs als seine eigenen gehen muss !

...müssen die beiden Interface "Vlan2" + "Vlan3" nicht auf "no shutdown" gesetzt werden?

Ja, natürlich ! Sonst ist das deaktiviert wie das Kommando schon selbst sagt... !Wenn du dir die Threadantwort oben mal wirklich durchgelesen hättest, dann hättest du gesehen das da unübersehbar "no shutdown" auf dem einen Interface steht.

Deine Intelligenz vorausgesetzt haben wir jetzt mal gedacht das du das analog dann für alle L3 Interfaces übernimmst ?!

"no shutdown" ist der Default und Default Settings werden in der Cisco Konfig in der Regel der Übersicht halber nicht angezeigt. Deshalb sind sie an den anderen Interfaces entfernt

Hi!

Wenn eine Firma so viele Switches einsetzt gibt es quasi ein drei Schichtenmodell:

1.) Core Layer

Hier wird das Routing für die ganzen VLANs vorgenommen. Es sind auch eigene

Switches im Einsatz die für Routing gedacht sind und die Routingengine in Hardware

implementiert haben.

2.) Distribution Layer

Quasi eine Schicht zwischen Core Layer und Access Switches. Dieser Layer verbindet

den Access Layer mit dem Core Layer

3.) Access Layer

Auf diesem Switch werden dann die Accessgeräte angeschlossen. Auf den einzelnen

Ports werden dann meist die VLANs untagged konfiguriert. Möglich ist noch, dass ein

VoiceVLAN getagged konfiguriert wird.

Switches für den Access Layer haben die Routingengine meist nur in Software implementiert

und können d.h. nicht so schnell Routen wie die Core Geräte.

Schöne Grüße

Martin

Wenn eine Firma so viele Switches einsetzt gibt es quasi ein drei Schichtenmodell:

1.) Core Layer

Hier wird das Routing für die ganzen VLANs vorgenommen. Es sind auch eigene

Switches im Einsatz die für Routing gedacht sind und die Routingengine in Hardware

implementiert haben.

2.) Distribution Layer

Quasi eine Schicht zwischen Core Layer und Access Switches. Dieser Layer verbindet

den Access Layer mit dem Core Layer

3.) Access Layer

Auf diesem Switch werden dann die Accessgeräte angeschlossen. Auf den einzelnen

Ports werden dann meist die VLANs untagged konfiguriert. Möglich ist noch, dass ein

VoiceVLAN getagged konfiguriert wird.

Switches für den Access Layer haben die Routingengine meist nur in Software implementiert

und können d.h. nicht so schnell Routen wie die Core Geräte.

Schöne Grüße

Martin

Ich mein wenn eine Firma z.B. 10 VLANs hat, die sich über 100 Switches hinweg erstrecken, dann wird doch bestimmt nicht auf jedem Switch für jedes VLAN ein IP-Interface erstellt oder?

Doch, ganz genau so !Solche klassischen LAN Campus Designs sehen dann immer so aus:

Im Access und Distribution Bereich macht man L2 mit redundanten Links auf die L3 Cores und dort werden dann zentral alle VLANs geroutet.

Natürlich kannst du das auch anders machen und gleich am Anfang routen, das erfordert dann aber ein vollständig geroutetes Netzwerk mit dem du dann transparent keine VLANs mehr übertragen kannst.

Auch das geht natürlich, keine Frage. Die meisten Netzwerker wollen das aber oft nicht, da sie VLANs transparent im ganzen Backbone haben möchten und so greift dann wieder das erste Design... !

Kommt eben etwas auf das jeweilige individuelle Netzwerk Design an und wohin man damit will bzw. was man damit erreichen will.

Das vom Kollegen Dani oben angemerkte globale Kommando ip routing hast du ausgeführt in der Konfig ?!

Ansonsten spielt dir dann vermutlich die lokale Firewall der Endgeräte einen Streich !

Normalerweise blocken die ALLE Pakete die NICHT von Absendern aus ihrem eigenen lokalen LAN kommen.

Hast du das berücksichtigt ?!

Du hast zudem kein Portfast auf den Ciscos aktiviert auf den Access Ports. Bedenke dann auch das der STP Learning Prozess bei Cisco ca. 40 bis 45 Sekunden benötigt bevor diese Ports in den Forwarding Modus gehen !!

Über diese Zeitspanne lassen die keine Pakete durch !

Willst du das unterbinden musst du auf dem Port spanning-tree portfast konfigurieren.

Auf den Uplink Ports zwischen Switches solltest du das aber niemals machen um Loops zu verhindern !

Ansonsten spielt dir dann vermutlich die lokale Firewall der Endgeräte einen Streich !

Normalerweise blocken die ALLE Pakete die NICHT von Absendern aus ihrem eigenen lokalen LAN kommen.

Hast du das berücksichtigt ?!

Du hast zudem kein Portfast auf den Ciscos aktiviert auf den Access Ports. Bedenke dann auch das der STP Learning Prozess bei Cisco ca. 40 bis 45 Sekunden benötigt bevor diese Ports in den Forwarding Modus gehen !!

Über diese Zeitspanne lassen die keine Pakete durch !

Willst du das unterbinden musst du auf dem Port spanning-tree portfast konfigurieren.

Auf den Uplink Ports zwischen Switches solltest du das aber niemals machen um Loops zu verhindern !

Die RSTP Konvergenzzeit im Redundazfalle hat hier aber rein gar nichts mit dem Portfast Feature zu tun, das nur nebenbei.

Im Normalfall durchläuft ein Switchport beim Aktivieren die Phasen des Spanning Tree Protokolls: Blocking, Listening, Learning und Forwarding. Dadurch dauert es etwa 35 Sekunden bis der Port Nutzdaten transportiert. Mit Portfast deaktiviert man diesen Lernprozess und so wechselt der Port von Blocking direkt zu Forwarding. Für Edge Ports ist das OK auf Uplink Ports sollte man es generell wegen der latenten Loop Gefahr niemals machen.

Abgesehen davon beträgt die RSTP Konvergenz weit unter einer Sekunde (deshalb das "Rapid" im Namen !!) und keine 5 Sekunden. Das ist so oder so nicht genau zu definieren, denn es ist in erheblichem Maße vom Netzdesign des LANs abhängig. In fehlerhaften bzw. für Ethernet sehr unvorteilhaften Ring Designs oder Kaskaden mit mehr als 3 Switches kann sie auch mal bis zu 10 Minuten dauern.

In der Beziehung ist dieses Stament hier zum Teigentlichen Topic "Routing" irgendwie etwas sinnfrei... Es hat damit nicht das Geringste zu tun ! Aber nett das man darüber auch mal diskutiert hat....

Sinnvoll wäre vom TO nun mal zu wissen ob er sein VLAN Routing endlich zum Fliegen gebracht hat...eigentlich eine Sache von 3 Minuten (höchstens) auf dem Cisco Switch !

Im Normalfall durchläuft ein Switchport beim Aktivieren die Phasen des Spanning Tree Protokolls: Blocking, Listening, Learning und Forwarding. Dadurch dauert es etwa 35 Sekunden bis der Port Nutzdaten transportiert. Mit Portfast deaktiviert man diesen Lernprozess und so wechselt der Port von Blocking direkt zu Forwarding. Für Edge Ports ist das OK auf Uplink Ports sollte man es generell wegen der latenten Loop Gefahr niemals machen.

Abgesehen davon beträgt die RSTP Konvergenz weit unter einer Sekunde (deshalb das "Rapid" im Namen !!) und keine 5 Sekunden. Das ist so oder so nicht genau zu definieren, denn es ist in erheblichem Maße vom Netzdesign des LANs abhängig. In fehlerhaften bzw. für Ethernet sehr unvorteilhaften Ring Designs oder Kaskaden mit mehr als 3 Switches kann sie auch mal bis zu 10 Minuten dauern.

In der Beziehung ist dieses Stament hier zum Teigentlichen Topic "Routing" irgendwie etwas sinnfrei... Es hat damit nicht das Geringste zu tun ! Aber nett das man darüber auch mal diskutiert hat....

Sinnvoll wäre vom TO nun mal zu wissen ob er sein VLAN Routing endlich zum Fliegen gebracht hat...eigentlich eine Sache von 3 Minuten (höchstens) auf dem Cisco Switch !

Gibts denn nun noch ein Update hier für die Forumscommunity oder wars das nun... ??

Wenn ja denn war bitte dann auch

How can I mark a post as solved?

Nicht vergessen !

Wenn ja denn war bitte dann auch

How can I mark a post as solved?

Nicht vergessen !