Arbeitsordner (Workfolders) unter Windows Server 2012 R2 auf einem anderen SSL Port als 443 benutzen

Inhaltsverzeichnis

Vorwort

Vorwort

Diese Anleitung zeigt wie man die Arbeitsordner-Rolle auf einem Windows Server 2012 R2 auf einen anderen SSL-Port verschiebt, so dass z.B. weiterhin Dienste im IIS die den Port 443 und 80 benötigen, parallel weiterlaufen können. Standardmäßig ist es nämlich so, dass bei installierter Arbeitsordner-Rolle, welche im Hintergrund auf Port 443 und 80 lauscht, die IIS-Website nicht mehr gestartet werden kann wenn sie Bindungen auf Port 443 oder 80 hat.In dieser Anleitung ändern wir den Port als Beispiel von 443 auf 9443 ab.

Ich gehe in dieser Anleitung davon aus, dass die Arbeitsordner-Rolle bereits installiert, grundlegend eingerichtet, und soweit funktionsfähig ist.

1. Ändern des SSL-Ports in der SyncShareSvc-Config

1. Ändern des SSL-Ports in der SyncShareSvc-Config

Damit der Dienst der Arbeitsordner-Rolle (SyncShareSvc) weiß auf welchem Port er von nun an lauschen soll, müssen wir die Web-Config des Dienstes anpassen. Diese findet sich an folgendem OrtC:\Windows\System32\SyncShareSvc.config

Ist das erledigt ändert man folgenden Abschnitt in der Datei:

...

<bindings>

<binding protocol="http" bindingInformation="*:80:" />

<binding protocol="https" bindingInformation="*:443:" sslFlags="0" />

</bindings>

...

<bindings>

<!-- <binding protocol="http" bindingInformation="*:80:" /> -->

<binding protocol="https" bindingInformation="*:9443:" sslFlags="0" />

</bindings>

Nun speichert Ihr die Datei.

2. Dem Service-Account "NT-AUTORITÄT\Lokaler Dienst" das Recht erteilen den neuen Port zu verwenden

2. Dem Service-Account "NT-AUTORITÄT\Lokaler Dienst" das Recht erteilen den neuen Port zu verwenden

Da der SyncShareSvc-Dienst unter dem Account "Local Service" läuft hat dieser Standardmäßig kein Recht auf dem neuen Port zu lauschen. Deswegen müssen wir dem Account den neuen Port explizit per netsh erlauben.Dazu führen wir folgende Zeile in einer CMD aus:

netsh http add urlacl url=https://*:9443/ user="NT-AUTORITÄT\Lokaler Dienst"

3. Binden des SSL-Zertifikats an den neuen Port

3. Binden des SSL-Zertifikats an den neuen Port

Als nächstes müssen wir ein SSL-Zertifikat das die zu verwendende Workfolder-Domain als CommonName oder SAN enthält an diesen neuen Port binden. Dazu führen wir ebenfalls per netsh folgenden Befehl aus (Den Hash des Zertifikates an euer verwendetes Zertfikat anpassen):netsh http add sslcert ipport=0.0.0.0:9443 certhash=XXXXXXXXXXXXXXXXXXXXXXXXXX appid={4dc3e181-e14b-4a21-b022-59fc669b0914}

gci Cert:\LocalMachine\My

Wichtig ist das ihr das Binden des Zertifikats per netsh vor nehmt und nicht in der IIS-Konsole, da sich ansonsten später beim Starten der Website der IIS beschweren würde das der neue Port schon belegt ist.

4. In der Firewall den neuen Port öffnen

4. In der Firewall den neuen Port öffnen

Nicht zu vergessen, den Port in der Firewall zu öffnen (TCP 9443).Per GUI

Per Powershell

New-NetFirewallRule -DisplayName "Arbeitsordner Port 9443" -Profile Domain -Direction Inbound -Action Allow -Protocol TCP -LocalPort 9443

5. Den "SyncShareSvc" Dienst neu starten

5. Den "SyncShareSvc" Dienst neu starten

Damit die Änderungen übernommen werden muss der Dienst SyncShareSvc neu gestartet werdenAls Beispiel per Powershell:

Restart-Service SyncShareSvc

6. Optional: Via GPO die neue URL mit Portangabe den Clients bekannt machen

6. Optional: Via GPO die neue URL mit Portangabe den Clients bekannt machen

Da wir ja jetzt den SSL-Port vom Standard-Port 443 auf einen abweichenden Port abgeändert haben müssen wir das den Domain gejointen PCs mitteilen. Das machen wir in folgender Richtlinie:Benutzerkonfiguration > Windows Komponenten > Arbeitsordner > "Festlegen der Arbeitsordnereinstellungen"

https://workfolders.domain.de:9443 7. Hinweise zur Clienteinrichtung

7. Hinweise zur Clienteinrichtung

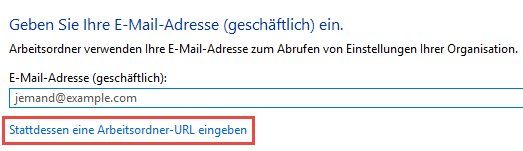

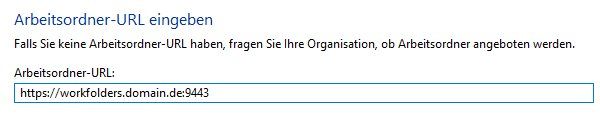

Da die Arbeitsordner nun nicht mehr auf dem Standard-SSL-Port laufen, ist es auf NON-DOMAIN PCs nicht mehr möglich die Einrichtung über die E-Mail-Adresse und die Autoermittlung zu benutzen. Wir müssen bei der Einrichtung im Dialog stattdessen die neue Arbeitsordner-URL mit Portangabe angeben:Wurde die Anleitung wie oben befolgt sollte es jetzt wieder möglich sein, die Standard-Website zu starten da die Ports 443/80 nun nicht mehr belegt sind.

Hoffe die Anleitung nutzt dem ein oder anderen bei der Konsolidierung der Arbeitsordner-Rolle auf einen bereits vorhandenen Server der weiterhin seine IIS-Site auf den Standard-Ports bereit stellen soll.

Ich freue mich über jegliches Feedback

Gruß @colinardo

Falls der Beitrag gefällt, seid so nett und unterstützt mich durch eine kleine Spende / If you like my contribution please support me and donate

Please also mark the comments that contributed to the solution of the article

Content-Key: 317279

Url: https://administrator.de/contentid/317279

Printed on: April 28, 2024 at 07:04 o'clock

5 Comments

Latest comment