Einrichtung Exchange 2003 OWA mit Zertifikat ohne ISA Server

Diese Anleitung soll helfen mit wenig Resourcen, die OWA Funktion des MS Exchanges 2003 über ein selbsterstelltes Zertifikat mit HTTPS zu nutzen ohne ein ISA Server einsetzen zu müssen. Zur Sicherheit wird lediglich der IIS benötigt.

Nach langem Suchen und nicht das passende Finden habe ich mich dazu durchgerungen für mich selber ein HowTo zu schreiben. Ich habe hier im Forum zwar eine Anleitung gefunden, jedoch führt diese gänzlich andere Schritte aus.

Inhaltsverzeichnis:

1. Einrichtung eines Zertifikats mit SelfSSL

2. Einrichtung Standardwebseiten im IIS

a. Standardwebseite - Eigenschaften

b. Weiter IIS Webseiten unter Standardwebseite

3. Einrichtung Firewall

4. Veröffentlichung OWA Hostname

5. Aktivierung OWA im Exchange - Exchange Features

1. Einrichtung eines Zertifikats mit SelfSSL

2. Einrichtung Standardwebseiten im IIS

a. Standardwebseite - Eigenschaften

b. Weiter IIS Webseiten unter Standardwebseite

3. Einrichtung Firewall

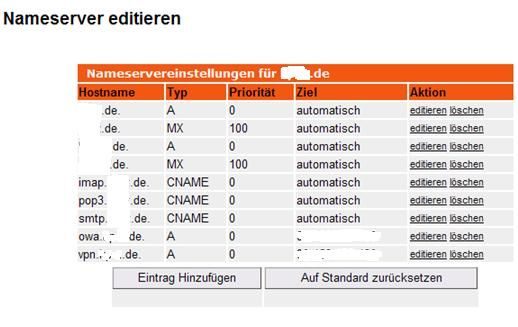

4. Veröffentlichung OWA Hostname

5. Aktivierung OWA im Exchange - Exchange Features

Diese Anleitung soll dazu helfen die OWA Seite eines Exchange Servers zu veröffentlichen mittels Zertifikat und HTTPS.

Wir gehen davon aus dass OWA mit Exchange Server 2003 installiert wurde, dass der IIS installiert ist und die OWA Seite im internen Netzwerk aufrufbar ist. zB: http://servername/exchange

Siehe auch: http://www.msxfaq.de/clients/owa2003.htm

*1. Einrichtung eines Zertifikats mit SelfSSL*

Die Veröffentlichung de OWA Seite kann über HTTP sowie auch über HTTPS erfolgen. Es wird hier nur die Veröffentlichung über HTTPS vorgestellt, da man hierfür einen nur geringfügigen Mehraufwand hat.

Für die Veröffentlichung über HTTPS wird ein Zertifikat benötigt. Das Zertifikat kann vom Server selber erstellt werden, wenn eine Zertifizierungsstelle installiert und eingerichtet ist, oder man benutzt ein externes Tool zB. SelfSLL um ein „unsicheres“ Zertifikat zu erstellen.

Das Tool SelfSSL ist im ISS 6 Resource Kit von Microsoft zu finden.

Siehe auch: http://www.msexchangefaq.de/howto/iisssl.htm

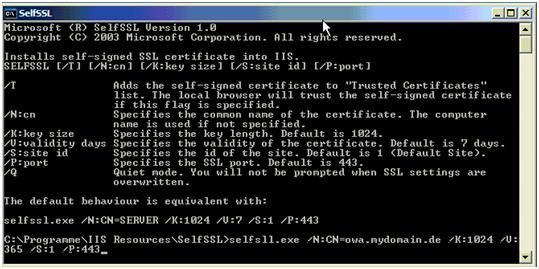

Erstellen eines Zertifikates:

- Das Zertifikat wird mit SelfSSL erstellt

- SelfSSL aufrufen

- Parameter wie im Bild dargestellt eingeben

Legende:

- /N:CN= hier wird der Zertifikatsname angegeben zB: www.mydomain.com

- /K: Schlüssellänge

- /V: Gültigkeitsdauer

- /S: Seite für welche das Zertifikat Gültigkeit hat

- /P: SSL Port Zuordnung

Nun ist das Zertifikat installiert.

Zur Überprüfung wird das MMC SnapIn „Zertifikate“ – „Eigene Zertifikate“ aufgerufen. Hier sollte das soeben ausgestellte Zertifikat zu sehen sein. Als Nächstes wird das Zertifikat aus „eigene Zertifikate“ in „Vertrauenswürdige Zertifikate“/ „Eigene Zertifikate“ kopiert.

Nun ist unser Zertifikat aktiv

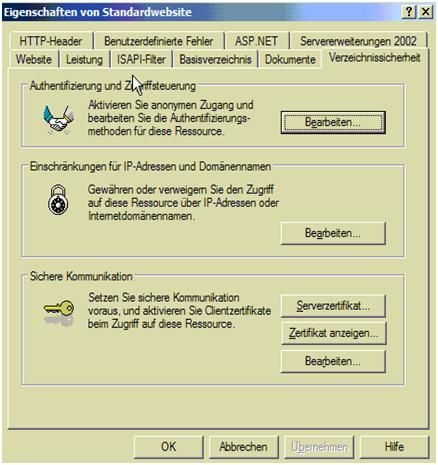

Um zu überprüfen ob das Zertifikat auch für die gewünschte Seite eingerichtet wurde ( in unserem Fall für die Standardwebseite) geht man wie folgt vor:

- Start / Ausführen/ inetmgr aufrufen

- Rechtsklick auf Standardwebseite/ Eigenschaften

- Wie in Bild dargestellt auf „Zertifikat anzeigen“ klicken und das Zertifikat kontrollieren

*2. Einrichtung Standardwebseite im IIS*

*a. Einstellungen Standardwebseite*

Nun geht es darum die Standardwebseite auch sicher zu machen.

Wir benötigen ja nur Zugriff auf OWA und nicht auf alle anderen Webseiten die im IIS eingerichtet sind.

Hierzu geht man wie folgt vor:

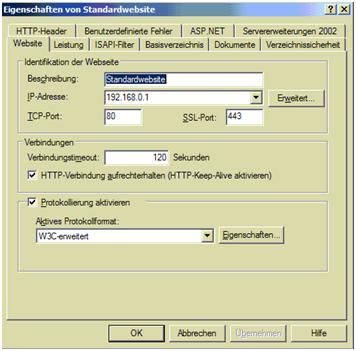

Rechtsklick auf Standardwebseite / Eigenschaften und wie im Bild gezeigt Einstellungen überprüfen:

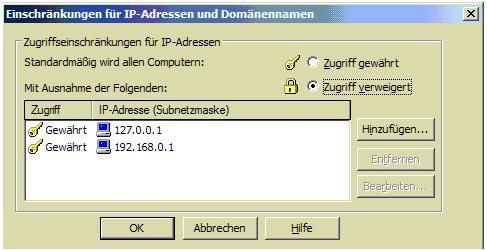

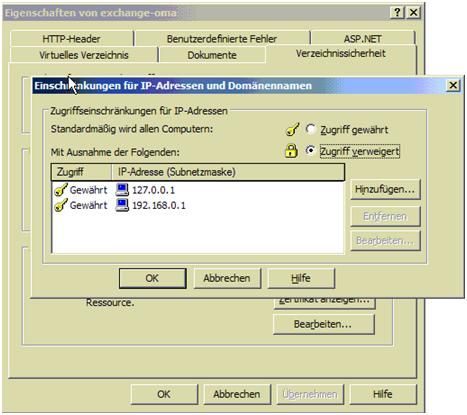

Benutzt man einen SBS2003 Server auf den Benachrichtigungsoptionen eingerichtet sind, so ist darauf zu achten dass an dieser Stelle auch die Loopback Adresse 127.0.0.1 auf Port 80 für den Server eingetragen ist. Ansonsten kommt es in den Leistungs und Nutzungsberichte des Servers zu „Zugriff verweigert“ Fehlermeldungen und die Berichte werden nicht mehr erzeugt.

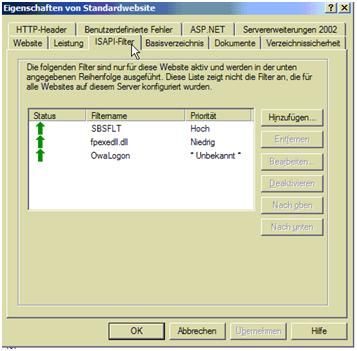

Weiter auf den Reiter ISAPI-Filter:

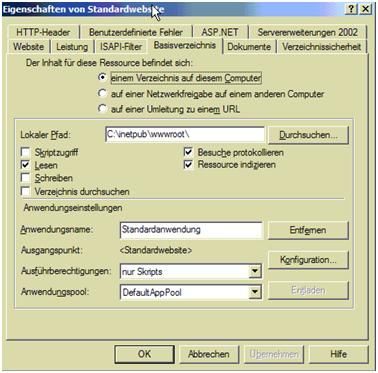

Weiter auf den Reiter Basisverzeichnis

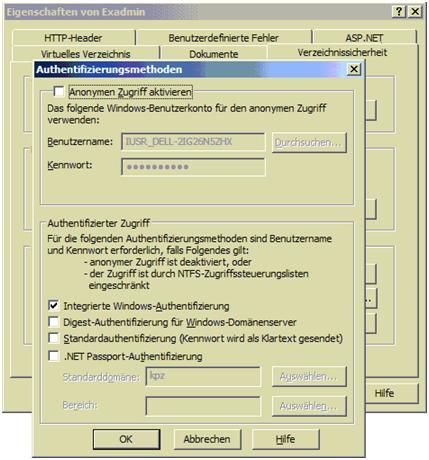

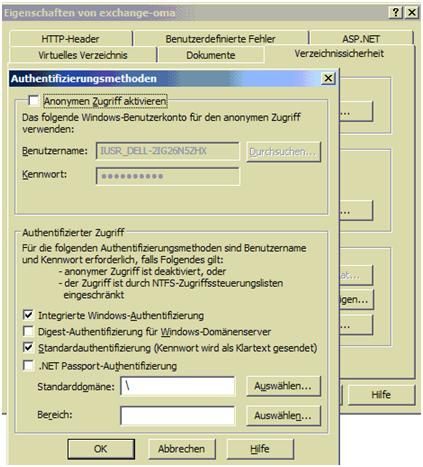

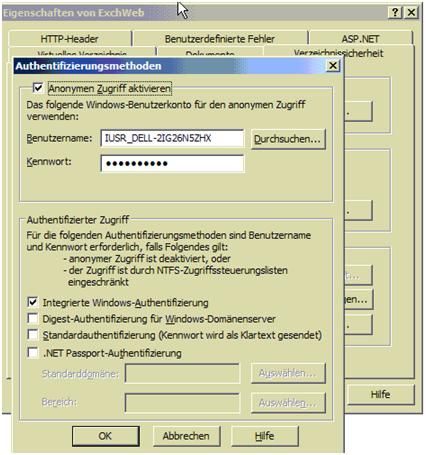

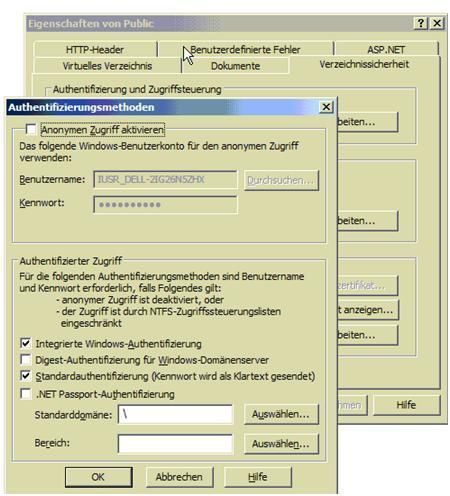

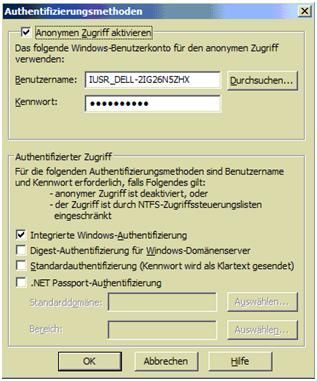

Weiter auf den Reiter Verzeichnissicherheit / Authentifizierungsmethoden

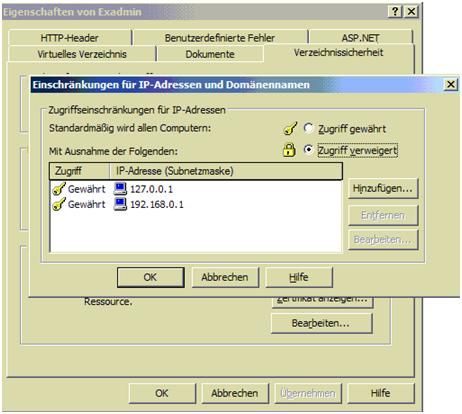

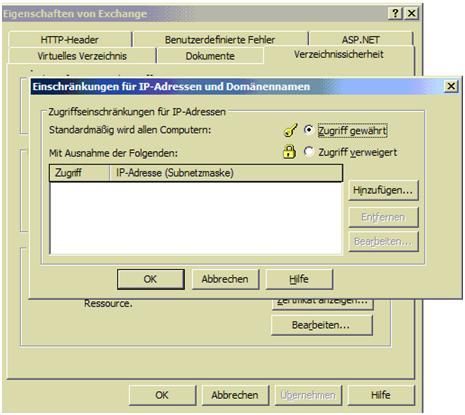

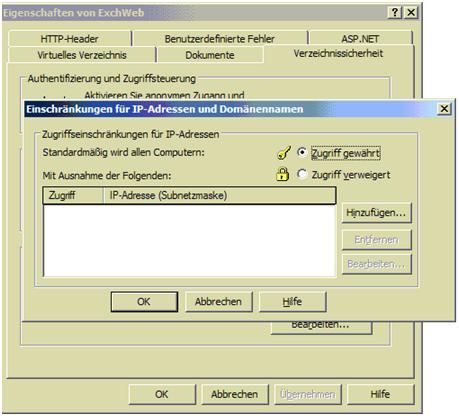

Weiter auf Button Einschränkungen für IP-Adressen und Domänennamen

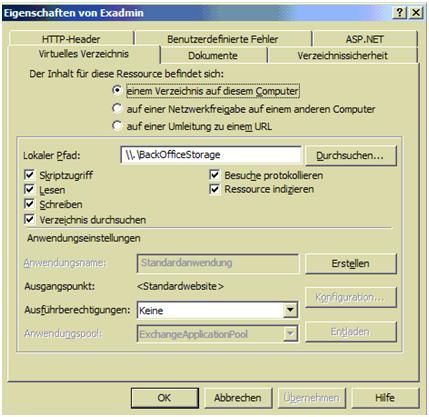

* b. Einrichtung weitere Webseiten unter Standardwebseiten im IIS*

Überprüfung IIS Webseiten

Nun gilt es die jeweiligen benötigten Webseiten auf Sicherheit zu überprüfen.

Webseite: ExAdmin – Einstellungen wie folgt übernehmen

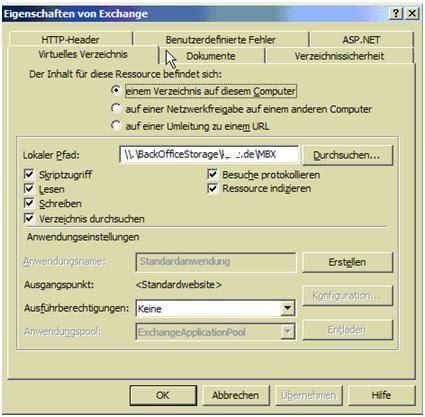

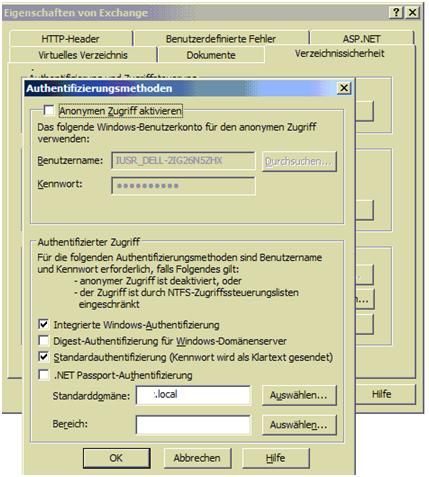

Webseite: Exchange – Einstellungen wie folgt übernehmen

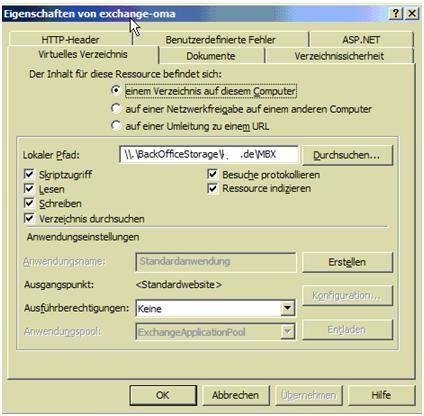

Webseite: Exchange-OMA– Einstellungen wie folgt übernehmen

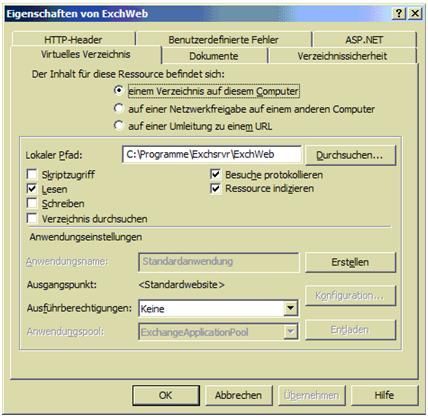

Webseite: ExchWeb – Einstellungen wie folgt übernehmen

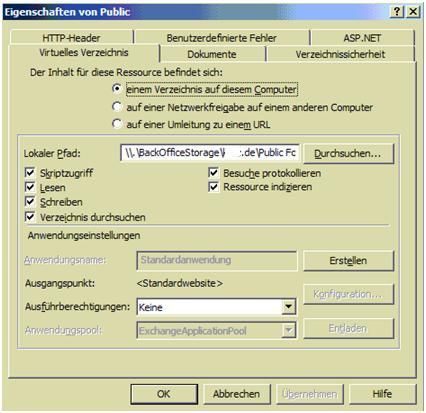

Webseite: Public – Einstellungen wie folgt übernehmen

Die Einstellungen für unsere OWA Seite seitens IIS sind nun abgeschlossen.

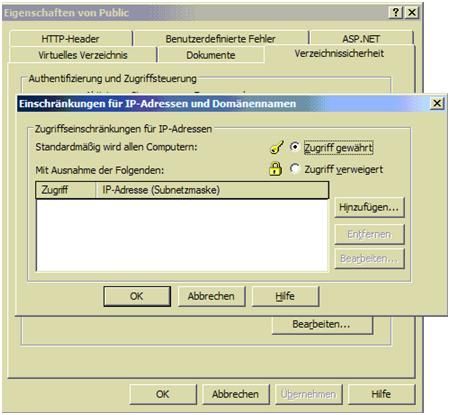

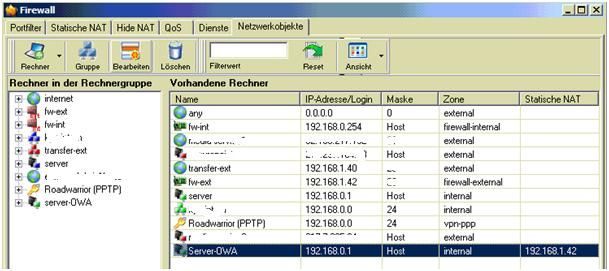

*3. Einrichtung Firewall*

Um die OWA Seite zu veröffentlichen muss nun die Firewall konfiguriert werden.

Da Firewalls sehr unterschiedlich in ihrer Bedienoberfläche sind, werde ich die verwendeten Begriffe hier erläutern so dass die Einstellungen auch auf andere Firewalls übertragen werden könen.

Es wird ein Netzobjekt angelegt mit Statischen NAT Eintrag der auf die IP Adresse des ext NIC verweist.

(In unserem Fall, befindet sich noch ein Router vor der Firewall somit zeigt die IP Adresse auf ext. NIC Transfernetz. In diesem Fall wurde auf dem Router noch der Port 443 geöffnet)

Legende:

- Netzobjekt = Für dieses Objekt können Regeln erstellt werden, die Den Zugriff steuern.

- ext NIC = ist die externe Netzwerkkarte an der Firewall. Ist die Firewall gleichzeitig auch ein Router, so wird der ext. NIC in den meisten Fällen die öffentliche IP Adresse vom Provider zugewiesen

- Transfernetz = Ist die Firewall kein Router, so gehören die interne NIC des Routers und die ext NIC der Firewall demselben Netz an. Je kleiner der Host Anteil in diesem Netzwerk ist um so weniger besteht die Gefahr dass ein Eindrinverusch auch diesem Netz stattfindet.Meist ist dieses Netzwerk gesubnettet.

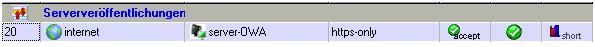

Auf der Firewall wird folgende Regel eingerichtet:

*4. Veröffentlichung OWA Hostname*

Desweiteren muss nun die Zugriffsadresse owa.firma.de im Internet bekannt gemacht werden. In unserem Fall nutzen wir den schon existierenden Provider und richten einen neuen Hostname an, der auf die externe fest IP Adresse verweist. (oder DynDNS Namen fells keine feste IP Adresse vorhanden)

Es kann bis zu 24 Stunden dauern bis der neue Hostname auch an die Root DNS Server übermittelt wurde und die Adresse über DNS erreichbar ist.

*5. Aktivierung OWA im Exchange - Exchange Features*

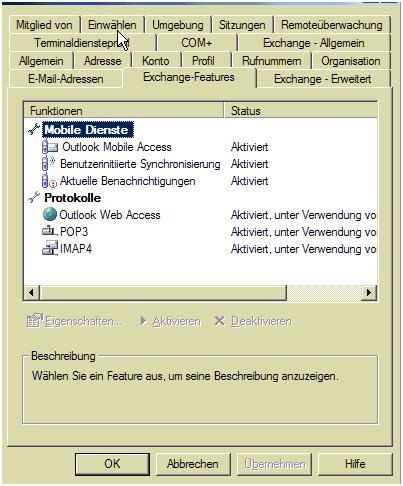

Als letztes wird überprüft ob der jeweilige Benutzer, der OWA nutzen soll , das auch darf.

Hierzu wird in der Benutzerverwaltung im Aktive Directory auf den jeweiligen Benutzer geklickt und über „Eigenschaften“/„Exchange Features“ bekommt man folgendes Bild:

Falls Outlook Web Access nicht aktiviert ist, kann man es hier aktivieren und der Benutzer sollte mit der URL https:// hostmane/exchange auf die OWA Seite verbunden werden.

An dieser Stelle kann auch getestet werden ob die vorhin konfigurierten IIS Einstellungen auch wirklich nur die OWA Seite zulassen oder ob man auch auf andere interne Seite die auf der Standardwebseite im IIS eingetragen sind, eine Verbindung aufbauen kann.

zB:

https://hostname/remote

https://hostname/companyweb

https://hotname/backup

Diese Seiten sollten nicht erreichbar sein. (Natürlich falls nicht anders gewünscht /konfiguriert)

Please also mark the comments that contributed to the solution of the article

Content-Key: 117712

Url: https://administrator.de/contentid/117712

Printed on: May 6, 2024 at 15:05 o'clock