Intel: Spekulationen über ernste Sicherheitslücke in allen CPUs

Spekulationen über eine potenziell massive Sicherheitslücke in allen Intel-CPUs sorgen aktuell für Aufsehen, weil zum Umgehen dieses Hardware-Bugs tiefgreifende Umbauarbeiten an Betriebssystemen erforderlich sind, die sich obendrein negativ auf die Leistung auswirken. AMD-CPUs sind nicht betroffen.

https://www.computerbase.de/2018-01/intel-cpu-pti-sicherheitsluecke

Dem aktuellen Vernehmen nach verhindern die Patches das Ausnutzen einer massiven Sicherheitslücke in allen Intel-CPUs. Offenbar kann ein Prozess eine Intel-CPU durch Ausnutzen eines Hardware-Bugs dazu bringen, Speicherbereiche spekulativ zu laden und den Zugriff darauf dann ohne weitere Prüfung zu erlauben, ohne dass der Prozess die erforderlichen Rechte hat. So kann ein unprivilegierter Prozess auf den Speicher des Kernels zugreifen, in welchem sich sensible Daten befinden können.

BFF

https://www.computerbase.de/2018-01/intel-cpu-pti-sicherheitsluecke

Dem aktuellen Vernehmen nach verhindern die Patches das Ausnutzen einer massiven Sicherheitslücke in allen Intel-CPUs. Offenbar kann ein Prozess eine Intel-CPU durch Ausnutzen eines Hardware-Bugs dazu bringen, Speicherbereiche spekulativ zu laden und den Zugriff darauf dann ohne weitere Prüfung zu erlauben, ohne dass der Prozess die erforderlichen Rechte hat. So kann ein unprivilegierter Prozess auf den Speicher des Kernels zugreifen, in welchem sich sensible Daten befinden können.

BFF

Please also mark the comments that contributed to the solution of the article

Content-Key: 359662

Url: https://administrator.de/contentid/359662

Printed on: April 25, 2024 at 11:04 o'clock

20 Comments

Latest comment

Ass covering is underway: https://social.msdn.microsoft.com/Forums/azure/en-US/1949c2df-9fb1-4978- ...

Wenn Microsoft die KPTI aus der 17035 nun eilig in einem allgemein verfügbaren Patch ausliefert, könnte es eine spannende nächste Woche werden.

Grüße

Richard

Wenn Microsoft die KPTI aus der 17035 nun eilig in einem allgemein verfügbaren Patch ausliefert, könnte es eine spannende nächste Woche werden.

Grüße

Richard

Hier scheint es sich nicht mehr nur um Spekulationen zu handeln, z.B.

https://www.heise.de/security/meldung/Massive-Luecke-in-Intel-CPUs-erfor ...

und

https://www.golem.de/news/memory-leak-bug-in-intel-cpus-ermoeglicht-zugr ...

Dann mal sehen, wie die einzelnen BS-Hersteller diese Lücke bestmöglich fixen bzw. welche Performanceeinbußen bei typischer Bürotätigkeit an Servern und PCs feststellbar werden.

Gruß

https://www.heise.de/security/meldung/Massive-Luecke-in-Intel-CPUs-erfor ...

und

https://www.golem.de/news/memory-leak-bug-in-intel-cpus-ermoeglicht-zugr ...

Dann mal sehen, wie die einzelnen BS-Hersteller diese Lücke bestmöglich fixen bzw. welche Performanceeinbußen bei typischer Bürotätigkeit an Servern und PCs feststellbar werden.

Gruß

Es sind neue Updates erschienen, die dies beheben wollen.

Leider rät Microsoft, zusätzlich

Leider rät Microsoft, zusätzlich

install applicable firmware update provided by your OEM device manufacturer

und stellt herausTo get all available protections, hardware/firmware and software updates are required. This includes microcode from device OEMs and in some cases updates to AV software as well.

Na, viel Spaß beim Warten auf diese "Firmware Updates"...Zitat von @DerWoWusste:

Es sind neue Updates erschienen, die dies beheben wollen.

Leider rät Microsoft, zusätzlich

Es sind neue Updates erschienen, die dies beheben wollen.

Leider rät Microsoft, zusätzlich

install applicable firmware update provided by your OEM device manufacturer

und stellt herausTo get all available protections, hardware/firmware and software updates are required. This includes microcode from device OEMs and in some cases updates to AV Software as well.

Na, viel Spaß beim Warten auf diese "Firmware Updates"...Hallo.

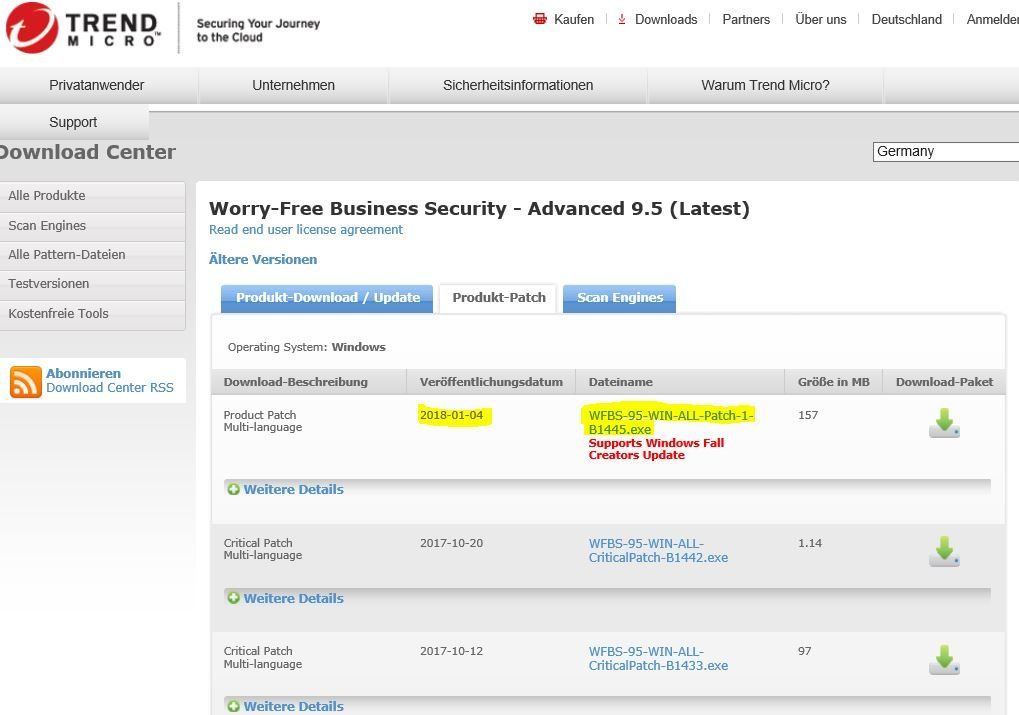

Ist das Datum Zufall, oder hat das schon was damit zu tun? Bei TM würde es mich wundern, wenn das schon die Reaktion darauf ist, bei TrendMicro wartet man auf ansich dringend notwendige Patches (vor allem in letzter Zeit für WIn 10) mitunter mehrere Wochen oder gar Monate.

Viele Grüße

von

departure69

Moin,

interessant finde ich auch, das VMWare in ihrem Advisory auf Patches vom 10.12. verweist und Apple das ganze wohl bereits mit 10.3.2 vom 21.12. angegangen hat. Nur MS patcht am 9.1. O.o

lg,

Slainte

Es sind neue Updates erschienen, die dies beheben wollen.

install applicable firmware update provided by your OEM device manufacturer

Und zusätzlich muss der Schutz per Registry aktiviert werden...install applicable firmware update provided by your OEM device manufacturer

interessant finde ich auch, das VMWare in ihrem Advisory auf Patches vom 10.12. verweist und Apple das ganze wohl bereits mit 10.3.2 vom 21.12. angegangen hat. Nur MS patcht am 9.1. O.o

lg,

Slainte

Customers need to enable mitigations to help protect against speculative execution side-channel vulnerabilities.

Use these registry keys to enable the mitigations on server:Quelle: https://support.microsoft.com/en-us/help/4072698/windows-server-guidance ...

/EDIT: Zitat ergänzt.

Servus,

die Kollegen von deskmodder.de haben

https://www.deskmodder.de/blog/2018/01/04/kb4056891-windows-10-15063-850 ...

und

https://www.deskmodder.de/blog/2018/01/04/kb4056892-windows-10-16299-192 ...

hingewiesen, dass bestimmte AV-Software (aber welcher Anbieter?) mit den neuen Updates Probleme verursachen könnten, also hängt der von @departure69 gezeigte Hinweis evtl. doch damit zusammen?

Gruß

die Kollegen von deskmodder.de haben

https://www.deskmodder.de/blog/2018/01/04/kb4056891-windows-10-15063-850 ...

und

https://www.deskmodder.de/blog/2018/01/04/kb4056892-windows-10-16299-192 ...

hingewiesen, dass bestimmte AV-Software (aber welcher Anbieter?) mit den neuen Updates Probleme verursachen könnten, also hängt der von @departure69 gezeigte Hinweis evtl. doch damit zusammen?

Gruß

Der Zusatz mit der AV Software steht jetzt auch bei Heise im Artikel (siehe Update am Ende)

Morgen,

Ich habe gerade eben eine Mail vom Rechenzentrum (netcup) erhalten:

WICHTIG -------

Auf diese E-Mail bitte nicht antworten.

Für Antworten bitte das Kundenforum nutzen:

https://forum.netcup.de/administration-eines-server-vserver/vserver-serv ...

WICHTIG -------

Guten Tag <Mein Name>

als Kunde von netcup möchten wir Sie auf Sicherheitslücken in Intel(R)-CPUs hinweisen und darüber informieren, wie wir damit umgehen.

Sicherlich haben Sie es auch bereits aus den Medien erfahren: Es gibt Sicherheitslücken in so gut wie jedem Computer-Prozessor. So gut wie jeder Anbieter von Internetdiensten ist so zum raschen Handeln gezwungen. Auch die von netcup genutzten Prozessoren von Intel(R) sind von den den Sicherheitslücken betroffen.

Falls Sie die Informationen dazu noch nicht gelesen haben, empfehlen wir folgende Medienberichte darüber zu lesen:

http://www.tagesschau.de/ausland/intel-sicherheitsluecke-101.html

https://www.heise.de/security/meldung/Massive-Luecke-in-Intel-CPUs-erfor ...

oder

https://www.golem.de/news/memory-leak-bug-in-intel-cpus-ermoeglicht-zugr ...

Alle Anbieter von Internetdiensten müssen dringend handeln, um die Sicherheit der eigenen Systeme und der Systeme der Kunden nicht zu gefährden. Wir sind bereits schon jetzt aktiv um die Sicherheitslücken zu schließen. Mit dieser E-Mail möchten wir Ihnen das Wichtigste dazu mitteilen.

Es wird vermutlich innerhalb der nächsten 72 Stunden für jeden von uns genutzten Server ein Sicherheitsupdate geben. Dazu ist ein Neustart erforderlich, der von uns durchgeführt wird. Dabei starten wir die Server nach Möglichkeit nacheinander neu. Wir können allerdings nicht ankündigen wann genau Ihre bei uns gebuchten Dienste neu gestartet werden, da wir so künstlich den Neustart hinauszögern müssten, was wir mit unserem Anspruch an Sicherheit nicht vereinbaren können.

Wenn Sie einen managed Server, managed vServer oder ein Webhosting bei uns nutzen, brauchen Sie nichts weiter zu unternehmen. Wir kümmern uns darum das nach dem Neustart, alle Dienste wie vereinbart arbeiten.

Weitere Informationen finden Sie hier:

https://forum.netcup.de/administration-eines-server-vserver/vserver-serv ...

Wenn Sie Fragen zu dem Thema haben, stellen Sie diese bitte in dem Forenbeitrag. Aufgrund des sehr großen Interesses an der Sicherheitslücke, kann unser Support nicht auf einzelne Supportanfragen dazu eingehen. Anfragen dazu werden nicht von unserem Support per E-Mail beantwortet werden. Wir bitten dafür um Verständnis.

Mit freundlichen Grüßen

Ihr netcup Team

netcup GmbH

Geschäftsführer

- Dipl.-Ing. (BA) Felix Preuß

- Dipl.-Ing. (BA) Oliver Werner

Daimlerstr. 25

D-76185 Karlsruhe

Telefon: +49 721 / 754 0 755 0

Telefax: +49 721 / 754 0 755 9

Internet: www.netcup.de

EMail: mail@netcup.de

USt.-IdNr.: DE262851304

Ich habe gerade eben eine Mail vom Rechenzentrum (netcup) erhalten:

WICHTIG -------

Auf diese E-Mail bitte nicht antworten.

Für Antworten bitte das Kundenforum nutzen:

https://forum.netcup.de/administration-eines-server-vserver/vserver-serv ...

WICHTIG -------

Guten Tag <Mein Name>

als Kunde von netcup möchten wir Sie auf Sicherheitslücken in Intel(R)-CPUs hinweisen und darüber informieren, wie wir damit umgehen.

Sicherlich haben Sie es auch bereits aus den Medien erfahren: Es gibt Sicherheitslücken in so gut wie jedem Computer-Prozessor. So gut wie jeder Anbieter von Internetdiensten ist so zum raschen Handeln gezwungen. Auch die von netcup genutzten Prozessoren von Intel(R) sind von den den Sicherheitslücken betroffen.

Falls Sie die Informationen dazu noch nicht gelesen haben, empfehlen wir folgende Medienberichte darüber zu lesen:

http://www.tagesschau.de/ausland/intel-sicherheitsluecke-101.html

https://www.heise.de/security/meldung/Massive-Luecke-in-Intel-CPUs-erfor ...

oder

https://www.golem.de/news/memory-leak-bug-in-intel-cpus-ermoeglicht-zugr ...

Alle Anbieter von Internetdiensten müssen dringend handeln, um die Sicherheit der eigenen Systeme und der Systeme der Kunden nicht zu gefährden. Wir sind bereits schon jetzt aktiv um die Sicherheitslücken zu schließen. Mit dieser E-Mail möchten wir Ihnen das Wichtigste dazu mitteilen.

Es wird vermutlich innerhalb der nächsten 72 Stunden für jeden von uns genutzten Server ein Sicherheitsupdate geben. Dazu ist ein Neustart erforderlich, der von uns durchgeführt wird. Dabei starten wir die Server nach Möglichkeit nacheinander neu. Wir können allerdings nicht ankündigen wann genau Ihre bei uns gebuchten Dienste neu gestartet werden, da wir so künstlich den Neustart hinauszögern müssten, was wir mit unserem Anspruch an Sicherheit nicht vereinbaren können.

Wenn Sie einen managed Server, managed vServer oder ein Webhosting bei uns nutzen, brauchen Sie nichts weiter zu unternehmen. Wir kümmern uns darum das nach dem Neustart, alle Dienste wie vereinbart arbeiten.

Weitere Informationen finden Sie hier:

https://forum.netcup.de/administration-eines-server-vserver/vserver-serv ...

Wenn Sie Fragen zu dem Thema haben, stellen Sie diese bitte in dem Forenbeitrag. Aufgrund des sehr großen Interesses an der Sicherheitslücke, kann unser Support nicht auf einzelne Supportanfragen dazu eingehen. Anfragen dazu werden nicht von unserem Support per E-Mail beantwortet werden. Wir bitten dafür um Verständnis.

Mit freundlichen Grüßen

Ihr netcup Team

netcup GmbH

Geschäftsführer

- Dipl.-Ing. (BA) Felix Preuß

- Dipl.-Ing. (BA) Oliver Werner

Daimlerstr. 25

D-76185 Karlsruhe

Telefon: +49 721 / 754 0 755 0

Telefax: +49 721 / 754 0 755 9

Internet: www.netcup.de

EMail: mail@netcup.de

USt.-IdNr.: DE262851304

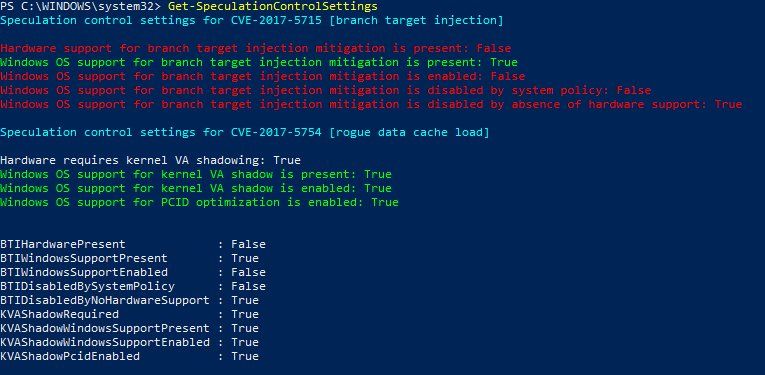

Vielleicht hat jemand schon etwas mehr Durchblick gewonnen, was das Aktivieren des Schutzes angeht.

Habe hier eine VM mit Win10 Pro x64 v1709 Build 16299.192 (sprich: letzter Patch von gestern ist schon drauf).

In der elevated Powershell lasse ich die Kommandos

und

los, und erhalte

was mir unfertig aussieht, da der "OS support" zwar vorhanden ist (Ergebniszeile 2), aber nicht aktiviert ist (Ergebniszeile 3).

Sollte also jemand schon ein positiveres Bild erreicht haben (in einer VM), dann bitte Bescheid sagen. Eventuell geht es in einer VM nicht besser.

Habe hier eine VM mit Win10 Pro x64 v1709 Build 16299.192 (sprich: letzter Patch von gestern ist schon drauf).

In der elevated Powershell lasse ich die Kommandos

Install-Module SpeculationControlGet-SpeculationControlSettingswas mir unfertig aussieht, da der "OS support" zwar vorhanden ist (Ergebniszeile 2), aber nicht aktiviert ist (Ergebniszeile 3).

Sollte also jemand schon ein positiveres Bild erreicht haben (in einer VM), dann bitte Bescheid sagen. Eventuell geht es in einer VM nicht besser.

Zitat von @departure69:

Hallo.

Ist das Datum Zufall, oder hat das schon was damit zu tun? Bei TM würde es mich wundern, wenn das schon die Reaktion darauf ist, bei TrendMicro wartet man auf ansich dringend notwendige Patches (vor allem in letzter Zeit für WIn 10) mitunter mehrere Wochen oder gar Monate.

Viele Grüße

von

departure69

Ich würd noch mal die Finger von dem Update lassen. Ich hatte da viel „Spaß“ damitZitat von @DerWoWusste:

Es sind neue Updates erschienen, die dies beheben wollen.

Leider rät Microsoft, zusätzlich

Es sind neue Updates erschienen, die dies beheben wollen.

Leider rät Microsoft, zusätzlich

install applicable firmware update provided by your OEM device manufacturer

und stellt herausTo get all available protections, hardware/firmware and software updates are required. This includes microcode from device OEMs and in some cases updates to AV Software as well.

Na, viel Spaß beim Warten auf diese "Firmware Updates"...Hallo.

Ist das Datum Zufall, oder hat das schon was damit zu tun? Bei TM würde es mich wundern, wenn das schon die Reaktion darauf ist, bei TrendMicro wartet man auf ansich dringend notwendige Patches (vor allem in letzter Zeit für WIn 10) mitunter mehrere Wochen oder gar Monate.

Viele Grüße

von

departure69

@DerWoWusste

Ich denke das Problem ist der als "False" gemeldete HW Support für die Mitigation.

Lt. dem MS Artikel

Ich denke das Problem ist der als "False" gemeldete HW Support für die Mitigation.

Lt. dem MS Artikel

In addition to installing the January security update, a processor microcode update is required. This should be available through your OEM.Zitat von @wiesi200:

Ich würd noch mal die Finger von dem Update lassen. Ich hatte da viel „Spaß“ damit

Ich würd noch mal die Finger von dem Update lassen. Ich hatte da viel „Spaß“ damit

Hallo.

Zu spät. TM macht es einem hier sehr leicht, solch ein Update reinzuknallen, *.exe auf dem AV-Server ausführen, fertig. Alle Clients aktualisieren sich vollautomatisch. So soll es ja auch sein, doch diese "Leichtigkeit" verführt natürlich auch dazu, das Update sofort auszuführen.

Hab' jetzt aber mal das Changelog durchgesehen: Das Datum ist wohl doch Zufall, der Patch hat wohl nichts mit der aktuellen CPU-Sache zu tun. Da werden viele Fehler der vorherigen Version behoben, und bei den Neuerungen ist nichts dabei, was auf diese Intel-Angelegenheit hindeutet.

Ansonsten aber, toi, toi, toi, bisher keine Probleme damit, tut mir leid, daß Du welche hattest.

Viele Grüße

von

departure69

Hallo,

...die ich persönlich schon fast unter "blinden Aktionismus" einordnen würde. Aber in den Reihen stehen sie momentan sicherlich nicht alleine an vorderster Front.

Im Übrigen gibt es seit Jahrzehnten dutzende derartiger (bekannter) Designfehler - was z.B. ein Grund dafür ist, dass Linux-Distributoren den X-Server perspektivisch durch Wayland ablösen.

Da diese Angriffe eher theoretischer Natur sind und der lokalen Installation entsprechend vorbereitet werden müssen, mag sich hier im Moment noch keine große Panik einstellen.

Gruß,

Jörg

...die ich persönlich schon fast unter "blinden Aktionismus" einordnen würde. Aber in den Reihen stehen sie momentan sicherlich nicht alleine an vorderster Front.

Im Übrigen gibt es seit Jahrzehnten dutzende derartiger (bekannter) Designfehler - was z.B. ein Grund dafür ist, dass Linux-Distributoren den X-Server perspektivisch durch Wayland ablösen.

Da diese Angriffe eher theoretischer Natur sind und der lokalen Installation entsprechend vorbereitet werden müssen, mag sich hier im Moment noch keine große Panik einstellen.

Gruß,

Jörg

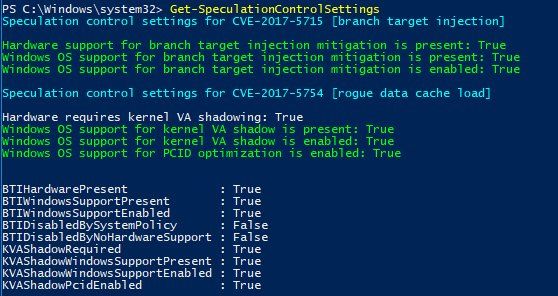

@slainte

So ist es.

Ich habe hier mal einen Lenovo Thinkpad x240 zur Hand genommen, und siehe da: "Lenovo, die tun was" - es gibt bereits seit einer Woche ein Biosupdate gegen diese Krankheit. Danach sieht es nun so aus:

PS: andere Hersteller tun sich da eher schwer: bei Asus/Asrock und Supermicro habe ich Stand heute noch kein Update entdecken können.

So ist es.

Ich habe hier mal einen Lenovo Thinkpad x240 zur Hand genommen, und siehe da: "Lenovo, die tun was" - es gibt bereits seit einer Woche ein Biosupdate gegen diese Krankheit. Danach sieht es nun so aus:

PS: andere Hersteller tun sich da eher schwer: bei Asus/Asrock und Supermicro habe ich Stand heute noch kein Update entdecken können.

HPE hat für die Gen9-Serie der ProLiant Server mittlerweile BIOS-Updates herausgebracht mit dem Hinweis "Updated the Intel processor microcode to the latest version", Zeitstempel vom 03.01.2018.

Hier z.B. für den ML350 Gen9 https://support.hpe.com/hpsc/swd/public/detail?sp4ts.oid=null&swItem ...

Wird mit hoher Wahrscheinlichkeit Spectre/Meltdown betreffen.

Intel hat mittlerweile auch alle betroffenen CPUs aufgelistet und zusammengefasst https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&a ...

Hier z.B. für den ML350 Gen9 https://support.hpe.com/hpsc/swd/public/detail?sp4ts.oid=null&swItem ...

Wird mit hoher Wahrscheinlichkeit Spectre/Meltdown betreffen.

Intel hat mittlerweile auch alle betroffenen CPUs aufgelistet und zusammengefasst https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&a ...

Ist das Datum Zufall, oder hat das schon was damit zu tun? Bei TM würde es mich wundern, wenn das schon die Reaktion darauf ist, bei TrendMicro wartet man auf ansich dringend notwendige Patches (vor allem in letzter Zeit für WIn 10) mitunter mehrere Wochen oder gar Monate.

Normalerweise ist TrendMicro bei sowas sehr schnell, aber nur für deren großen Produkte und in der englischsprachigen Fassung. Von unserem TM Partner haben wir auch eine E-Mail bekommen:

in den letzten Tagen ist eine gravierende Sicherheitslücke in CPUs von INTEL aber auch AMD und ARM publik worden.

Bisher sind unter den Namen Spectre und Meltdown zwei Angriffsszenarien bekannt, die das Leck ausnutzen können.

Die Hardware-Schwachstelle soll durch ein Software-Update der Betriebssysteme unschädlich gemacht werden.

Microsoft hat bereits ein erstes Update bereitgestellt.

Es wird erwartet, dass noch weitere folgen.

Scheinbar erwartet Microsoft Inkompatibilitäten mit Anti-Virus-Software von Drittanbietern. Deshalb wird das Security-Update erst verteilt, wenn durch einen Registry-Key die Kompatibilität zu dem Mirosoft-Update bestätigt wird. Siehe:

https://support.microsoft.com/de-ch/help/4056898/windows-81-update-kb4056898

Trend Micro ist aktuell dabei, diese Kompatibilität zu überprüfen und zu bestätigen. Betroffen sind folgende Endpoint- und Server-Produkte:

- OfficeScan

- Worry-Free Business Security

- ServerProtect for Windows / Storage

- Deep Security

Den aktuellen Stand sowie weiterführende Informationen und Links finden Sie in diesem KB-Artikel:

https://success.trendmicro.com/solution/1119183

Für OfficeScan englisch gibt es seit heute Patche, welche den Registry- Key setzen und damit die automatische Verteilung der Microsoft- Security-Updates ermöglichen:

OfficeScan 11 EN: Critical Patch 6496 (ab Build 6054) OfficeScan XG EN: Critical Patch 4430 (ab SP1 Build 4345) Siehe auch: https://success.trendmicro.com/solution/1119171

Diese Patche können Sie im Downloadcenter herunterladen:

http://downloadcenter.trendmicro.com/index.php

bzw. mit den deutschen Versionen:

http://downloadcenter.trendmicro.com/index.php?regs=de

Für die anderen Produkte bzw. deutschen Sprachversionen wird es in den nächsten Tagen sehr wahrscheinlich ebenfalls Patches geben.

Hallo zusammen

@DerWoWusste

Eine Übersicht zu Supermicro https://www.supermicro.com/support/security_Intel-SA-00088.cfm?pg=X11#ta ...

Gruss

adminst

@DerWoWusste

Zitat von @DerWoWusste:

PS: andere Hersteller tun sich da eher schwer: bei Asus/Asrock und Supermicro habe ich Stand heute noch kein Update entdecken können.

PS: andere Hersteller tun sich da eher schwer: bei Asus/Asrock und Supermicro habe ich Stand heute noch kein Update entdecken können.

Eine Übersicht zu Supermicro https://www.supermicro.com/support/security_Intel-SA-00088.cfm?pg=X11#ta ...

Gruss

adminst

ASUS hat mittlerweile für ein Mainboard, welches in eigentlich allen Wortmann-Einstiegsservern verbaut ist, ein (zumindest) Beta-BIOS herausgebracht, welches hoffentlich bald auf Release switcht https://www.asus.com/de/Commercial-Servers-Workstations/P10S-X/HelpDesk_ ...