OpenVPN Problem Route fehlt

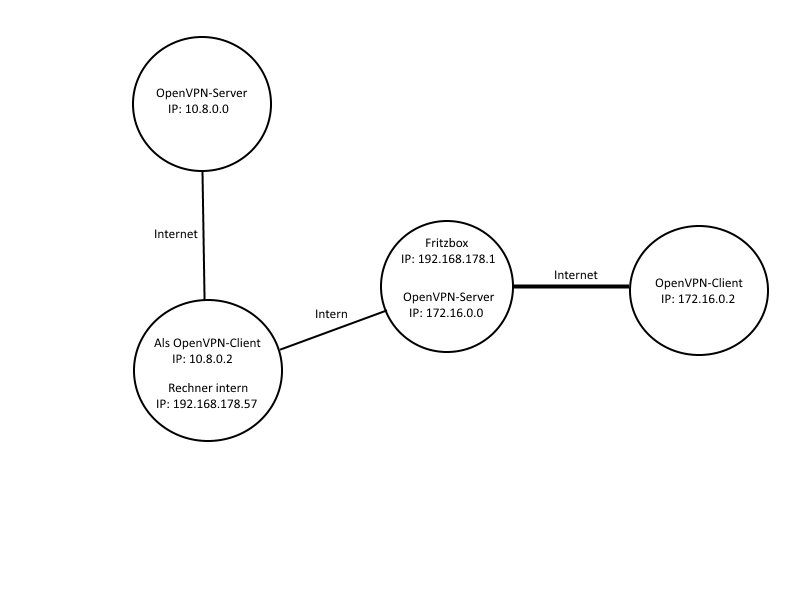

Mein Problem: Ich komme vom Client (172.16.0.2) nicht auf den Rechner 192.168.178.57, wenn dieser mit dem OpenVPN-Server (10.8.0.1)verbunden ist.

Zu anderen Rechnern im internen Netzwerk habe ich Verbindung.

tracert 192.168.178.57 kommt bis 172.16.0.1 (Fritzbox).

Es fehlt vermutlich ein Routing-Eintrag, statische Route in der Fritzbox.

Kann mir bitte jemand helfen?

Gruß

morrasen

Please also mark the comments that contributed to the solution of the article

Content-Key: 364727

Url: https://administrator.de/contentid/364727

Printed on: May 6, 2024 at 15:05 o'clock

10 Comments

Latest comment

Deine Adressierungsangaben sind etwas verwirrend. Du gibts Netzwerk IP Adressen an (Hostbits = 0) dann wieder Gateway IPs so das die Struktur relativ unklar und verwirrend ist

Da die FritzBox selber kein OpenVPN supportet interpretiert man diese etwas wirre Zeichnung mal so:

Wenn ja benötigst du mehrere statische Routen:

Man könnte noch direkte statische Routen auf dem OVPN Server und Client zu deren jeweiliges internes OVPN Netz eintragen, das muss aber nicht sein, da diese rechner ja die FB als Default gateway konfiguriert haben und die FB ja mit den jeweiligen 2 Routen oben diese IP Netze routet.

Wie immer ist hier Pathping oder Traceroute (tracert bei Win) dein bester Freund beim Troubleshooting !

Das könnte sein das du die OVPN Konfig mit einem Gateway redirect konfiguriert hast, sprich das das Default Gateway des Clients bei aktivem VPN Tunnel auf die VPN Verbindung gelegt wird. ("push "redirect-gateway def1"" Kommado in der Server Konfig !)

Dann wirst du diesen Client Rechner natürlich niemals erreichen, da der alles in den Tunnel routet.

Leider hast du es wie bei den Masken oben auch versäumt hier mal die entsprechende OVPN Server Konfig Datei zu posten so das eine zielführende Hilfe so gut wie unmöglich ist ohne diese Information

Wie gesagt Traceroute ist dein Freund hier.

Da die FritzBox selber kein OpenVPN supportet interpretiert man diese etwas wirre Zeichnung mal so:

- FritzBox mit lokalem LAN in der Standard AVM Adressierung 192.168.178.0 mit der .1 für die FB

- In diesem lokalen LAN befindet sich ein OpenVPN Server auf den vom Internet zugegriffen wird und dessen lokale LAN IP Adresse unbekannt ist (fehlt in der Zeichnung) und dessen interne OVPN Adressierung 172.16.0.0 ist. Allerdings fehlt hier wie bei allen anderen Adressen auch die Subnetzmaske !

- Desweiteren befindet sich in dem lokalen LAN Netz ein OpenVPN Client mit der IP .57 der (vermutlich) über die FB auf einen remoten OVPN Server zugreift dessen interne OVPN Adresse 10.8.0.0 lautet auch hier wieder mit fehlender Subnetzmaske.

- Ist das soweit richtig ??

Wenn ja benötigst du mehrere statische Routen:

- Auf der FritzBox müssen 2 statische Routen auf die internen OVPN Netze eingetragen sein:

- 1.) Netzwerk: 172.16.0.0, Maske: 255.255.255.0, Gateway: <LAN IP OVPN Server> (Wobei die Maske hier mal mit 24 Bit geraten ist)

- 2.) Netzwerk: 10.8.0.0, Maske: 255.255.255.0, Gateway: 192.168.178.57 (Wobei die Maske hier wieder mit 24 Bit geraten ist)

Man könnte noch direkte statische Routen auf dem OVPN Server und Client zu deren jeweiliges internes OVPN Netz eintragen, das muss aber nicht sein, da diese rechner ja die FB als Default gateway konfiguriert haben und die FB ja mit den jeweiligen 2 Routen oben diese IP Netze routet.

Wie immer ist hier Pathping oder Traceroute (tracert bei Win) dein bester Freund beim Troubleshooting !

Mein Problem: Ich komme vom Client (172.16.0.2) nicht auf den Rechner 192.168.178.57, wenn dieser mit dem OpenVPN-Server (10.8.0.1)verbunden ist.

Das du die lokale Firewall entsprechend auf den virtuellen VPN Interfaces korrekt und richtig konfiguriert hast setzen wir hier jetzt mal als gegeben voraus ?!!Das könnte sein das du die OVPN Konfig mit einem Gateway redirect konfiguriert hast, sprich das das Default Gateway des Clients bei aktivem VPN Tunnel auf die VPN Verbindung gelegt wird. ("push "redirect-gateway def1"" Kommado in der Server Konfig !)

Dann wirst du diesen Client Rechner natürlich niemals erreichen, da der alles in den Tunnel routet.

Leider hast du es wie bei den Masken oben auch versäumt hier mal die entsprechende OVPN Server Konfig Datei zu posten so das eine zielführende Hilfe so gut wie unmöglich ist ohne diese Information

Wie gesagt Traceroute ist dein Freund hier.

Ein OpenVPN-Server läuft auf der Fritzbox

Die ist dann "gefreezt", richtig ? Anders wäre es ja nicht möglich !Eigentlich müsst dann die zweite statische Route ausreichen.

Ja, das stimmt. Wenn der OVPN Server auf der FB ist dann reicht für den natürlich die Default Route an den Clients.Wenn du ein route print an den (Windows) Clients eingibst bei aktivem VPN Tunnel kannst du immer sehen welche Routen automatisch auf den Client gepusht werden.

Geht leider nicht, habe es gerade getestet

Dann hast du ein Firwall Problem der lokalen Firewall auf Server oder Client !Wenn das Winblows ist musst du immer das Profil des Interfaces auf Privat ändern. Durch die scheiternde Gateway Discovery setzt Windows das Profil auf Öffentlich und blockiert damit dann jeglichen Traffic !

Ja, es kommen keine Pakete auf 192.168.178.57 an.

Entweder forwardet die FB das dann also nicht oder die lokale Firewall am 192.168.178.57 schlägt zu !Sinnvoll wäre es wenn du den LAN Port von der FB mal snifferst mit dem Wireshark.

Das würde zumindestens klären ob die FB versucht den .57er Rechner zu erreichen (ARP Request).

Kann man also ARPs der FB auf die .57 sehen dann ist es nicht die FB sondern die Firewall des .57er Rechners.

Auch wenn der nicht antwortet timed der Traceroute dann an der 172.16.0.1 aus.

Was sagt zudem ein route print am remoten Client ?

Siehst du dort eine Route für das 192.168.178.0 /24 Netz in den VPN Tunnel ??

Route print zeigt mir eine Route für 192.168.178.0 255.255.255.0 Gateway 172.16.0.5 in den VPN Tunnel.

So sollte es sein. Das ist dann richtig.Hilfreich um weiterzukommen wäre mal die OVPN Konfig Datei für den RasPi. Es kann eigentlich nur sein das du dort mit "push "redirect-gateway def1"" eine Gateway Redirection machst.

Damit dann zwar der RasPi immer lokal erreichbar aber sowie er z.B. Pakete bekommt die eine Absender IP aus einem fremden Netz haben (wie dein VPN Client) er dann durch das erzwungene Gateway Redirect diese Pakte zwangsweise in den VPN Tunnel das RasPis sendet.

Damit gehen dann die Antwortpakete für den VPN Client 172.16.0.2 ins Nirwana....

Works as designed...

Ein Gateway Redirect wäre dann natürlich eine falsche Konfig !! Leider kam zu dem Punkt bis dato keinerlei Feedback von dir

https://openvpn.net/index.php/open-source/documentation/howto.html#redir ...