Cisco 3560 switch

Hallo zusammen,

ich habe ein Switch Cisco 3560 Geschenk bekommen zum basteln voll funktionsfähig.

voll funktionsfähig.

So Jetzt meine Frage:

Ich habe den Switch an der Console angeschlossen und 4 Vlan erstellt:

Vlan 10

Buero mit der IP 192.168.30.1 255.255.255.0

Vlan 20

Gast mit der IP 192.168.60.2 255.255.255.0

Vlan 30

User1 192.168.40.1 255.255.255.0

Vlan 40

User2 192.168.50.1 255.255.255.0

wie kann ich die vlans einen port zuordnen, und gegeneinander isolieren und mit interner versorgen (externer Router)?

Ich weiß leider bei dem ding nicht weiter

vielen dank schonmal im vorraus

ich habe ein Switch Cisco 3560 Geschenk bekommen zum basteln

So Jetzt meine Frage:

Ich habe den Switch an der Console angeschlossen und 4 Vlan erstellt:

Vlan 10

Buero mit der IP 192.168.30.1 255.255.255.0

Vlan 20

Gast mit der IP 192.168.60.2 255.255.255.0

Vlan 30

User1 192.168.40.1 255.255.255.0

Vlan 40

User2 192.168.50.1 255.255.255.0

wie kann ich die vlans einen port zuordnen, und gegeneinander isolieren und mit interner versorgen (externer Router)?

Ich weiß leider bei dem ding nicht weiter

vielen dank schonmal im vorraus

Please also mark the comments that contributed to the solution of the article

Content-Key: 51309572401

Url: https://administrator.de/contentid/51309572401

Printed on: April 28, 2024 at 11:04 o'clock

31 Comments

Latest comment

also erstmal brauchst du nix "abschotten" solang der switch nich als layer3 konfiguriert ist (no ip routing). Dann gehst du einfach hin auf jeden port und machst zB im conf modus

int Gi0/1

switchport mode access

switchport access vlan 10 (oder welches auch immer dir lieb ist)

fertig. Es gibt noch div. andere Dinge (Spanning tree portfast zB. wenn du dir sicher bist das du keinen Loop reinballerst).

Damit sind die Ports erstmal in eigene VLANs gesperrt. Und daraus gehen die auch nicht - das wäre praktisch wie eben getrennte Switches. Solange du jetzt nix routing-fähiges dazwischen hast wird da nix passieren... (bzw. solang dein Switch weder Routing macht NOCH ein Interface in min. 2 vlans hat).

Wenn du dann irgendwann die L3-Funktionen nutzen willst kannst du natürlich das Routing aktivieren, dir interfaces zuweisen,... Weil wenn man das ding als stumpfen L2 betreibt ist es relativ sinnfrei den zu nehmen. Denn du magst den zwar geschenkt bekommen haben - UMSONST ist der trotzdem nicht. DAS wird dir nämlich deine Stromrechnung erklären ;)

int Gi0/1

switchport mode access

switchport access vlan 10 (oder welches auch immer dir lieb ist)

fertig. Es gibt noch div. andere Dinge (Spanning tree portfast zB. wenn du dir sicher bist das du keinen Loop reinballerst).

Damit sind die Ports erstmal in eigene VLANs gesperrt. Und daraus gehen die auch nicht - das wäre praktisch wie eben getrennte Switches. Solange du jetzt nix routing-fähiges dazwischen hast wird da nix passieren... (bzw. solang dein Switch weder Routing macht NOCH ein Interface in min. 2 vlans hat).

Wenn du dann irgendwann die L3-Funktionen nutzen willst kannst du natürlich das Routing aktivieren, dir interfaces zuweisen,... Weil wenn man das ding als stumpfen L2 betreibt ist es relativ sinnfrei den zu nehmen. Denn du magst den zwar geschenkt bekommen haben - UMSONST ist der trotzdem nicht. DAS wird dir nämlich deine Stromrechnung erklären ;)

Wenn Du den Cisco als Layer 2 Switch betreibst, benötigst du in jedem VLAN einen Router, DHCP Dienst und DNS Dienst, damit die Clients darin ins Internet kommen. Du benötigst also einen externen VLAN fähigen Router, der diese Dienste in jedem VLAN zur Verfügung stellt. Eine Fritzbox ist z.B. nicht VLAN fähig. Du musst einen Port definieren, an dem dieser Router hängen wird, z.B. Port 1. Diesem Port musst du alle VLANs als „tagged“ zuweisen. Im Router auch.

Wenn Du den Cisco als Layer 3 Switch betreibst, kann er selbst den DHCP und DNS Dienst zur Verfügung stellen sowie als Router fungieren.

Wenn Du den Cisco als Layer 3 Switch betreibst, kann er selbst den DHCP und DNS Dienst zur Verfügung stellen sowie als Router fungieren.

@maretz & @NordicMike

Gute Ergänzung bzgl. L2 und L3

Wenn der Seitch in L3 betrieben werden soll, die Endgeräte das WWW erreichen können müssen, muss der Haupttouter allerdings mit statischen Routen umgehen können. Bei den FritzBoxen kein Problem, die Speedports hingegen bieten die Option nicht.

Gute Ergänzung bzgl. L2 und L3

Wenn der Seitch in L3 betrieben werden soll, die Endgeräte das WWW erreichen können müssen, muss der Haupttouter allerdings mit statischen Routen umgehen können. Bei den FritzBoxen kein Problem, die Speedports hingegen bieten die Option nicht.

wie kann ich die vlans einen port zuordnen

Guckst du hier:Cisco Catalyst VLAN Konfiguration

Ist kinderleicht, mit switchport access vlan X weist du dem Port immer das VLAN X zu.

Willst du damit ein Layer 3 VLAN Konzept umsetzen? Der 3560 ist ein Layer 3 (Routing) fähiger VLAN Switch.

Layer 3 aktivierst du erstmal nur einmal (im conf-modus "ip routing"). Am besten dabei nen Konsolenkabel benutzen - falls du was vergessen hast (natürlich geht auch das übliche - neustarten des switches und beim nächsten mal besser machen ;) ).

Dabei solltest du dann natürlich min. 1 Interface auf dem Switch konfiguriert haben. Du KANNST auch für jedes VLAN ein Interface definieren und den Switch dann sagen er soll als default GW deinen router nehmen. Dann musst du nur deinem Router beibringen das er eben die "internen" Netzwerke hinter dem Switch sieht. Per ACL kannst du die Netze dann locker trennen...

Wenn du ne VLAN-Fähige Firewall o. Router hast kannst du das natürlich auch nutzen... Bei dem zu erwartenden Datentraffic ist da jetzt nicht nen grosser Unterschied zu befürchten...

Dabei solltest du dann natürlich min. 1 Interface auf dem Switch konfiguriert haben. Du KANNST auch für jedes VLAN ein Interface definieren und den Switch dann sagen er soll als default GW deinen router nehmen. Dann musst du nur deinem Router beibringen das er eben die "internen" Netzwerke hinter dem Switch sieht. Per ACL kannst du die Netze dann locker trennen...

Wenn du ne VLAN-Fähige Firewall o. Router hast kannst du das natürlich auch nutzen... Bei dem zu erwartenden Datentraffic ist da jetzt nicht nen grosser Unterschied zu befürchten...

Muss layer 3 nur einmal für alle aktiviert werden oder für jedes vlan einzeln?

Das ist das globale Kommando ip routing wie der Kollege @maretz oben schon richtig gesagt hat. Beim 3560 sollte das aber Default sein. Schadet aber nicht es nochmal einzugeben um sicherzugehen.Hier die weiteren ToDos:

- Dann richtest du deine VLANs ein und weist diesen untagged die Endgeräte Ports zu. Das sieht dann für einen Beispielport aus VLAN 10 und 20 so aus:

interface GigabitEthernet0/10

description VLAN 10 Port

switchport access vlan 10

spanning-tree portfast

!

interface GigabitEthernet0/12

description VLAN 20 Port

switchport access vlan 20

spanning-tree portfast

! - Zu den entsprechenden VLAN IDs korrespondieren dann immer die Layer 3 (Routing) Interfaces in diesen VLANs. Bei den Beispielen VLAN 10 und VLAN 20 sieht das dann so aus:

!

interface vlan 10

description L3 Interface VLAN-10

ip address 172.16.10.1 255.255.255.0

!

interface vlan 20

description L3 Interface VLAN-20

ip address 172.16.20.1 255.255.255.0 - Wenn du das VLAN 1 als Koppel-VLAN zur Fritzbox einsetzen willst dann richtest du hier auch eine entsprechende IP Adressierung ein. Beispiel mit Standard IP Adresse der Fritzbox:

!

interface vlan 1

description L3 Interface VLAN-1 (Fritzbox)

ip address 192.168.178.254 255.255.255.0

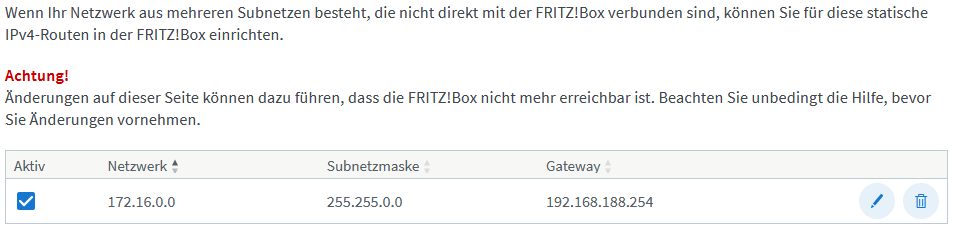

! - Wichtig sind jetzt die statischen Routen auf der Fritzbox und auf dem Switch!!

- Der Cisco Switch bekommt eine Default Route auf die FB:

ip route 0.0.0.0 0.0.0.0 192.168.178.1- Fritzbox auf die VLAN Subnetze.

Wenn du hier wie im Beispiel die VLAN Adressierung etwas "intelligent" machst, also immer nach dem Muster 172.16.<vlan_id>.0 /24 mit gleichem 16 Bit Präfix, dann reicht eine einzige statische Route = Ziel: 172.16.0.0, Maske: 255.255.0.0, Gateway: 192.168.178.254 auf der Fritzbox um alle 172.16er VLAN IP Netze an den Cisco Switch zu routen! 😉

Im FritzBox VLAN wird ja vermutlich deine Fritzbox DHCP Server spielen aber in deinen VLANs kann sie das nicht, weil sie als billige Plaste Consumerbox kein DHCP Relay supportet.

Mit einem Cisco aber kein Problem, denn der spielt dann DHCP Server in den VLANs für deine Endgeräte dort.

Hier als Beispiel wieder VLAN 10 und VLAN 20 mit der Range .50 bis .199 (150 Adressen):

ip dhcp excluded-address 172.16.10.1 172.16.10.49

ip dhcp excluded-address 172.16.10.200 172.16.10.254

!

ip dhcp excluded-address 172.16.20.1 172.16.20.49

ip dhcp excluded-address 172.16.20.200 172.16.20.254

!

ip dhcp pool VLAN-10

network 172.16.10.0 255.255.255.0

default-router 172.16.10.1

dns-server 192.168.178.1

domain-name onkelbob.home.arpa

(option 42 ip 130.149.7.7)

!

ip dhcp pool VLAN-20

network 172.16.20.0 255.255.255.0

default-router 172.16.20.1

dns-server 192.168.178.1

domain-name onkelbob.home.arpa

(option 42 ip 130.149.7.7) Jetzt noch etwas Kosmetik für den Switch:

Logging customizen:

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

service tcp-keepalives-in

service tcp-keepalives-out clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ntp server de.pool.ntp.org source interface vlan1 ip name-server 192.168.178.1

ip domain lookup source-interface vlan1 Zum Testen des Setups immer strategisch vorgehen:

- Testrechner in eins der VLANs 10 oder 20 stecken, z.B. 10

- IP Adresse des L3 Switches im lokalen VLAN pingen z.B. 172.16.10.1

- IP Adresse des L3 Switches im anderen VLAN pingen z.B. 172.16.20.1

- IP Adresse der Fritzbox 192.168.178.1 pingen

- Nackte Internet IP z.B. 8.8.8.8 pingen

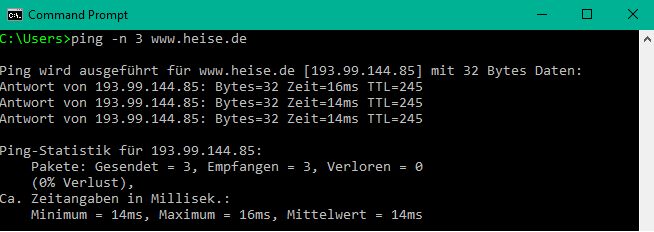

- Hostnamen wie www.heise.de pingen

Und Gateway auf 192.168.20.254 wenn ich das jetzt richtig gemacht habe

Jepp. das wäre soweit richtig!Was ist mit der Default Route ip route 0.0.0.0 0.0.0.0 192.168.20.1 auf dem Switch?? Ist die eingetragen??

Hilfreich wäre hier mal deine Switch Konfig show run in Code Tags zu sehen da keiner wirklich weiss welche IP Adressierung zu welchem VLAN gehört und welches der VLANs dein Koppel VLAN zur Fritzbox ist. ☹️

Nur zur Erinnerung wie es richtig wäre wenn das 192.168.20.0er Koppelnetz Switch-Fritzbox das VLAN 1 ist:

- Fritzbox LAN IP 192.168.20.1 /24 angeschlossen an einen VLAN 1 Port des Switches

- VLAN 1 IP (interface vlan 1) des Switches:

description L3 Interface VLAN-1 (Fritzbox)

ip address 192.168.20.254 255.255.255.0

- Statische Route Switch: ip route 0.0.0.0 0.0.0.0 192.168.20.1

- Statische Route Fritzbox: Zielnetz: 172.16.0.0, Maske: 255.255.0.0, Gateway: 192.168.20.254

- Switch VLAN 10 = 172.16.10.0, Maske: 255.255.255.0

- Switch VLAN 20 = 172.16.20.0, Maske: 255.255.255.0 usw.

- DNS Server Konfig Switch: ip name-server 192.168.20.1 , ip domain lookup source-interface vlan1

- DHCP usw. gemäß VLAN Adressierung Switch wie oben schon beschrieben!

Wenn du auf dem Switch Kommando Interface bist, was ergeben die Pings auf:

- ping 192.168.20.254

- ping 192.168.20.1

- ping 8.8.8.8

- ping www.heise.de

Ohh man...🤦♂️

Sieh dir doch bitte deine Konfig selber einmal genau an! Das springt einem doch schon sofort ins 👁️ !

WAS bitte steht denn da da beim VLAN 1 Interface!! 🧐

Da hattest du wohl ziemliche 🍅 auf den 👀 ?!

Wenn man das L3 Routing Interface des Switches zur Fritzbox deaktiviert wie denkst du denn wohl soll der Switch dann routen können?!! 🙈

Den Fehler hätte auch der Azubi im ersten Lehrjahr sofort gesehen...!

conf t

int vlan 1

no shut

<ctrl z>

wri mem

...und dein "Problem" ist gelöst.😉

Tips:

Du solltest unbedingt noch das Logging mit:

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

richtig setzen, als auch die richtige Uhrzeit:

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

ntp server de.pool.ntp.org source vlan1

Das Sicherheitsloch mit dem ungesicherten HTTP Zugang auf den Switch solltest du mit no ip http server auch besser deaktivieren.

Außerdem hilft es mit "description xyz" an den Ports zu beschriften was da dran ist. Z.B. dein Fritzbox Port!

Für die Autodetection von angeschlossenen Geräten sollte man noch

no cdp run

lldp run

konfigurieren. Mit show lldp neighbors kannst du dann immer sehen was an welchem Port ist.

Alle weiteren Grundsettings erklärt dir, wie immer, das hiesige Cisco Tutotial und seine weiterführenden Links! 😉

Sieh dir doch bitte deine Konfig selber einmal genau an! Das springt einem doch schon sofort ins 👁️ !

WAS bitte steht denn da da beim VLAN 1 Interface!! 🧐

Da hattest du wohl ziemliche 🍅 auf den 👀 ?!

Wenn man das L3 Routing Interface des Switches zur Fritzbox deaktiviert wie denkst du denn wohl soll der Switch dann routen können?!! 🙈

Den Fehler hätte auch der Azubi im ersten Lehrjahr sofort gesehen...!

conf t

int vlan 1

no shut

<ctrl z>

wri mem

...und dein "Problem" ist gelöst.😉

Tips:

Du solltest unbedingt noch das Logging mit:

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

richtig setzen, als auch die richtige Uhrzeit:

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

ntp server de.pool.ntp.org source vlan1

Das Sicherheitsloch mit dem ungesicherten HTTP Zugang auf den Switch solltest du mit no ip http server auch besser deaktivieren.

Außerdem hilft es mit "description xyz" an den Ports zu beschriften was da dran ist. Z.B. dein Fritzbox Port!

Für die Autodetection von angeschlossenen Geräten sollte man noch

no cdp run

lldp run

konfigurieren. Mit show lldp neighbors kannst du dann immer sehen was an welchem Port ist.

Alle weiteren Grundsettings erklärt dir, wie immer, das hiesige Cisco Tutotial und seine weiterführenden Links! 😉

mir kahm das so vor als würde er die Konfiguration beim Neustart "vergessen".

Das kann natürlich passieren wenn du ein write mem vergisst. (Alternativ copy running-config startup-config).Wenn du das natürlich am Schluss vergisst schreibt der Switch logischerweise nix ins NV Ram (Flash) zur Sicherung und hat nach einem Reload oder Kaltstart natürlich alles wieder vergessen.

Ein write mem sollte also immer Standard sein BEVOR du dich vom Switch CLI ausloggst!

wie kann ich das Sperren das an dem Vlan 10 etc.. hängende rechner nicht auf die IP der Fritzbox greifen können

Das ist kinderleicht und machst du mit einer IP Accesslisteip access-list extended NOFRITZ

5 remark Block Fritzbox LAN

10 deny ip 172.16.10.0 0.0.0.255 host 192.168.20.1

20 permit 172.16.10.0 0.0.0.255 any Mit dieser ACL kommt keiner mehr aus dem VLAN 10 ins VLAN 20 aber sonst überall hin.

⚠️ Obacht bei ACLs!!:

Wenn die Clients in VLAN 10 aber die Fritzbox IP als DNS Server oder auch NTP benutzen scheitert in dem Fall die DNS Auflösung weil so die o.a. ACL natürlich alle Zugriffe auf die FB blockt!

Du kannst dann aus dem VLAN 10 zwar 8.8.8.8 im Internet pingen aber ein ping www.administrator.de scheitert weil der DNS Zugriff auf die Fritzbox IP zum Auflösen der Hostnamen geblockt wird.

Sollte das der Fall bei dir sein musst du die ACL etwas umstricken um DNS passieren zu lassen.

Das klappt indem man nur den Webzugriff zur Konfiguration blockt mit TCP Port 80 und 443 (HTTP und HTTPS)

ip access-list extended NOFRITZ

5 remark Block Fritzbox LAN

10 deny TCP 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 80

20 deny TCP 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 443

40 permit ip 172.16.10.0 0.0.0.255 any Du kannst sehen das TCP 80 und 443 (HTTP/HTTPS) aus dem VLAN 10 jetzt oben verboten ist auf die FritzBox IP .20.1 aber alles andere darf passieren!

Diese, deinen Filter Vorgaben entsprechende ACL, klöppelst du jetzt einfach an dein VLAN 10 IP Routing Interface so das der Switch dort eingehende IP Pakete aus dem 10er Netz die die .20er Zieladresse der FB haben herausfiltert. Einfache ACL Logik! 😉

interface Vlan10

description L3 Interface VLAN-10

ip address 172.16.10.1 255.255.255.0

ip access-group NOFRITZ in

! Nochwas zur Switch Sicherheit selber...

Alle Clients in allen VLANs können auch auf deinen Switch zugreifen was ja auch nicht immer gewollt ist.

Auch das bekommt man mit einer einfachen ACL in den Griff so das dies z.B. nur aus VLAN 1 dem Fritzbox VLAN erlaubt ist.

access-list 23

permit ip 192.168.20.0 0.0.0.255

!

line vty 0 4

access-class 23 in

transport input telnet ssh Weitere Details dazu im Cisco Tutorial. IOS Syntax ist über die gesamte Produktpalette gleich.

Rechner an vlan 10 und 20 kommen nicht ins Internet wenn ich die ACL Zuweisung rausnehme klappt das.

Mmmhhh...zumindest die in 10 sollten es können, denn "übersetzt" bedeutet "permit ip 192.168.10.0 0.0.0.255 any" ja: "Erlaube alles was eine Absender IP 192.168.10.x hat zu jeder beliebigen Ziel IP Adresse".Danach kommt immer ein unsichtbares deny any any als Default am Ende der ACL wie es bei ACLs üblich ist.

Syntaktisch passt das also. Kann dann nur sein das du die ACL an falsche Router Interfaces bindest?!

Leider hast du deine aktuelle Konfig nicht gepostet so das man sehen könnte wo der Fehler liegt...

OK, dann rekapitulieren wir nochmal...

- Fritzbox mit IP 192.168.20.1 /24 in VLAN 1

- VLAN Netzwerke:

- 192.168.20.0 /24 = VLAN 1

- 172.16.10.0 = VLAN 10

- 172.16.20.0 = VLAN 20

- Statische Route FB und Default Route Switch passt

- Alle Endgeräte in allen VLANs können ohne ACL ins Internet

- Es soll verhindert werden das Clients aus den VLANs 10 und 20 auf die Fritzbox können, sonst soll alles erlaubt sein

- o.a. Regelvorgabe bedeutet dann: Zugriff aus den VLAN 10 und 20 Segmenten auf die 192.168.20.1 Host IP der FB blocken ansonsten alles erlauben.

⚠️ ACHTUNG: Hier darf natürlich NUR der Konfig Webzugriff auf die FB geblockt werden, sprich also nur TCP 80 und 443!!!

Wenn du den kompletten Zugriff blockierst, also mit "deny IP host 192.168.20.1" dann blockiert er mit "ip" ja generell alles an IP Traffic auch das wichtige DNS für die Auflösung von Namen im Internet. Clients können dann keine Hostnamen mehr auflösen.Siehe Erklärung oben!

Das kannst du immer sehen wenn du mit Clients aus VLAN 10 oder 20 zwar nackte IPs im Internet wie z.B. 8.8.8.8 pingen kannst aber ein Ping auf einen Hostnamen wie z.B. www.administrator.de scheitert weil der nicht für die erforderliche IP Adresse per DNS aufgelöst werden kann!

Dann scheitert dein DNS wie vermutlich in deinem Falle und Laien denken dann das "das Internet" nicht mehr klappt obwohl es eigentlich nur DNS ist.

Da in der Regel die Fritzbox ja DNS Server für die Netze ist sollte man DNS also nicht blocken!!

Auch z.B. NTP nicht, wenn die FB auch noch als zentraler Uhrzeit Server arbeitet!!

Mit anderen Worten: Nur TCP 80 und TCP 443 verbieten (Web Zugriff auf die Konfig) und den Rest alles erlauben.

Wenn dem so ist, dann sollte dein korrektes Regelwerk für die VLANs 10 und 20 so aussehen.

interface Vlan1

description L3 Interface VLAN-1 (Fritzbox)

ip address 192.168.20.254 255.255.255.0

!

interface Vlan10

description L3 Interface VLAN-10

ip address 172.16.10.1 255.255.255.0

ip access-group NOFRITZ-10 in

!

interface Vlan20

description L3 Interface VLAN-20

ip address 172.16.20.1 255.255.255.0

ip access-group NOFRITZ-20 in

!

!

ip access-list extended NOFRITZ-10

5 remark Block Fritzbox IP VLAN10

10 deny tcp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 80

20 deny tcp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 443

30 permit ip 172.16.10.0 0.0.0.255 any

!

ip access-list extended NOFRITZ-20

5 remark Block Fritzbox IP VLAN20

10 deny tcp 172.16.20.0 0.0.0.255 host 192.168.20.1 eq 80

20 deny tcp 172.16.20.0 0.0.0.255 host 192.168.20.1 eq 443

30 permit ip 172.16.20.0 0.0.0.255 any O.a. Regelwerk filtert nun also an den Router interfaces eingehenden HTTP und HTTPS Web Traffic auf die FB Ziel IP aus den VLANs und lässt den Rest komplett passieren.

Eigentlich doch eine sehr einfache Logik die selbsterklärend ist.

Wie sieht also deine aktuelle Switch Konfig mit den ACLs aus im Vergleich zur obigen?? 🤔

Wenn es das denn war, nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

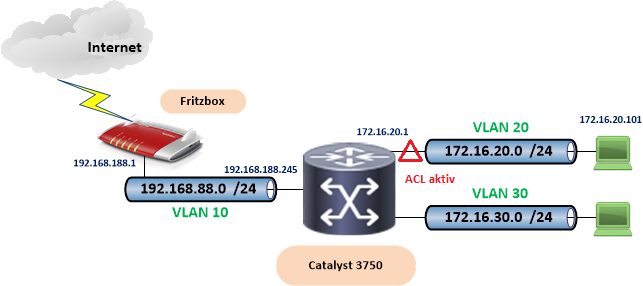

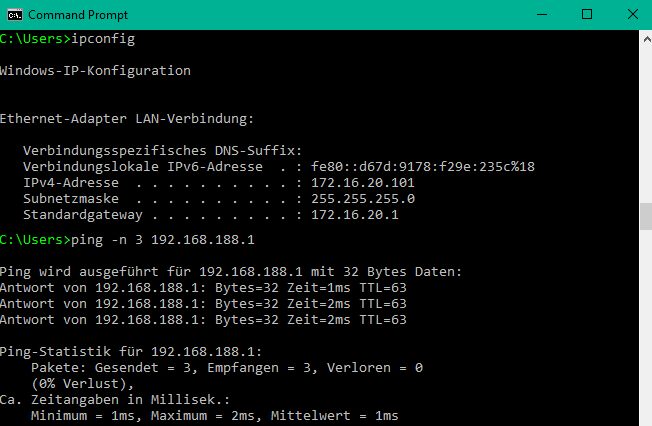

Kurzer Test auf einem Catalyst 3750....

show run

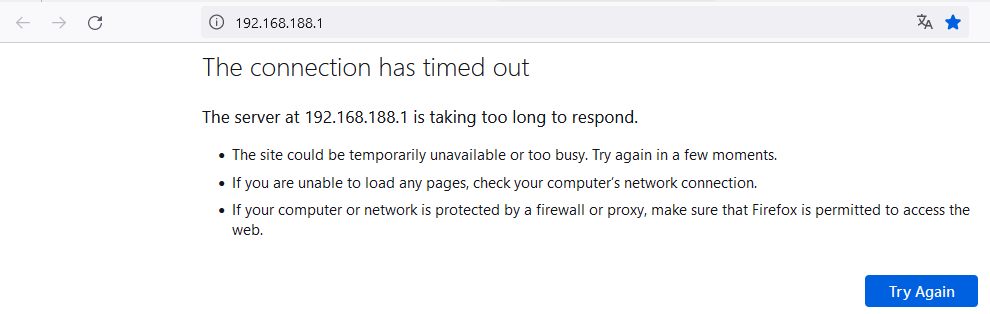

Zugriff von o.a. Win 10 Laptop mit Firefox Browser aus VLAN 20 auf die FritzBox IP. Die .101 ist der Win Laptop.

Ergebnis im Browser:

DNS Server der Clients ist die Fritzbox IP. Siehe VLAN-20 DHCP Config Catalyst.

Works as designed!! 😉 👍

Viel mehr Silbertablett geht jetzt nicht mehr...

Irgendwas stimmt also bei dir nicht mit der IP Adressierung oder du hast irgendwo noch einen Tippfehler in der Konfig gemacht, falsche Masken, falsche IP im falschen VLAN, etc.?!

Schalte testweise auch einmal mit log-input das Logging ein auf dem Blocking (deny) Statements, dann loggt der Cisco alles mit was die ACL tut mit Clienttraffic.

Oder ist das jetzt missverstanden was du mit der ACL erreichen willst??

Die o.a. ACL blockt den HTTP und HTTPS (WebGUI) Zugriff aus den VLANs 20 und 30 auf die FB in VLAN 10. Der gesamte Rest aus den VLANs ist frei.

Wenn du es genau andersrum haben willst, also alles andere blocken und nur Fritzbox freigeben sieht die ACL natürlich anders aus.

- FB in VLAN 10 mit IP: 192.168.188.1

- ACL aktiv auf VLAN 20 inkl. Logging um das Blocking zu loggen

Netzdesign Testsetup

Netzdesign Testsetup

Konfigauszug Catalyst

Konfigauszug Catalyst

show runservice timestamps log datetime localtime

!

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ip subnet-zero

ip routing

ip name-server 192.168.188.1

!

ip dhcp excluded-address 172.16.20.1 172.16.20.100

ip dhcp excluded-address 172.16.20.150 172.16.20.254

!

ip dhcp excluded-address 172.16.30.1 172.16.30.100

ip dhcp excluded-address 172.16.30.150 172.16.30.254

!

!

ip dhcp pool vlan20

network 172.16.20.0 255.255.255.0

default-router 172.16.20.1

dns-server 192.168.188.1

!

ip dhcp pool vlan30

network 172.16.30.0 255.255.255.0

default-router 172.16.30.1

dns-server 192.168.188.1

!

interface GigabitEthernet0/1

description Fritzbox Netz

switchport access vlan 10

switchport mode access

!

interface GigabitEthernet0/3

description VLAN-20

switchport access vlan 20

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet0/5

description VLAN-30

switchport access vlan 30

switchport mode access

spanning-tree portfast

!

interface Vlan10

ip address 192.168.188.254 255.255.255.0

!

interface Vlan20

ip address 172.16.20.1 255.255.255.0

ip access-group NOFRITZ-20 in

!

interface Vlan30

ip address 172.16.30.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 192.168.188.1

no ip http server

no ip http secure-server

!

ip access-list extended NOFRITZ-20

deny tcp 172.16.20.0 0.0.0.255 host 192.168.188.1 eq www log-input

deny tcp 172.16.20.0 0.0.0.255 host 192.168.188.1 eq 443

permit ip 172.16.20.0 0.0.0.255 any

!  Statische Route FritzBox

Statische Route FritzBox

Pingcheck Catalyst

Pingcheck Catalyst

Cat3750#ping 192.168.188.1 source vlan 20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.188.1, timeout is 2 seconds:

Packet sent with a source address of 172.16.20.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms  Pingcheck Windows Rechner in VLAN 20

Pingcheck Windows Rechner in VLAN 20

Check Accesslist Logging Catalyst

Check Accesslist Logging Catalyst

Zugriff von o.a. Win 10 Laptop mit Firefox Browser aus VLAN 20 auf die FritzBox IP. Die .101 ist der Win Laptop.Oct 11 16:07:20: %SEC-6-IPACCESSLOGP: list NOFRITZ-20 denied tcp 172.16.20.101(59272) (Vlan20 0024.5a3f.0122) -> 192.168.188.1(80), 1 packet

Oct 11 16:07:21: %SEC-6-IPACCESSLOGP: list NOFRITZ-20 denied tcp 172.16.20.101(59272) (Vlan20 0024.5a3f.0122) -> 192.168.188.1(80), 1 packet

Cat3750#sh ip dhcp bin

IP address Client-ID/ Lease expiration Type

Hardware address

172.16.20.101 0100.245a.3f01.22 Oct 12 2023 03:51 PM Automatic Check Internet Access mit aktiver ACL aus VLAN 20

Check Internet Access mit aktiver ACL aus VLAN 20

DNS Server der Clients ist die Fritzbox IP. Siehe VLAN-20 DHCP Config Catalyst. Fazit

Fazit

Works as designed!! 😉 👍Viel mehr Silbertablett geht jetzt nicht mehr...

Irgendwas stimmt also bei dir nicht mit der IP Adressierung oder du hast irgendwo noch einen Tippfehler in der Konfig gemacht, falsche Masken, falsche IP im falschen VLAN, etc.?!

Schalte testweise auch einmal mit log-input das Logging ein auf dem Blocking (deny) Statements, dann loggt der Cisco alles mit was die ACL tut mit Clienttraffic.

Oder ist das jetzt missverstanden was du mit der ACL erreichen willst??

Die o.a. ACL blockt den HTTP und HTTPS (WebGUI) Zugriff aus den VLANs 20 und 30 auf die FB in VLAN 10. Der gesamte Rest aus den VLANs ist frei.

Wenn du es genau andersrum haben willst, also alles andere blocken und nur Fritzbox freigeben sieht die ACL natürlich anders aus.

Ahhhsooo... Sorry, hab ich dann leider missverstanden... 🙈

Mit der ACL von oben wird ja, wie du auch selber siehst, einzig und allein nur der Web Zugriff auf die FB geblockt und mehr nicht. Damit funktioniert deine Anforderung natürlich nicht...sorry nochmal für die Verwirrung.

Kardinalsfrage: Die FB ist sicher der DNS Server für alle Clients in deinen VLANs 10 und 20, oder ??

In dem Falle muss DNS Traffic aus den VLANs auf die FB natürlich erlaubt sein um Hostnamen auflösen zu können. Benutzt du einen anderen DNS können die DNS permits entfallen.

Diese neuen ACLs sehen dann so aus:

(Alte ACL kannst du mit no ip access-list extended NOFRITZ-10 entfernen)

Zur Erklärung:

Aufpassen wenn du deine Fritzbox auch als NTP (Uhrzeit) Server zentral im Netzwerk konfiguriert hast und Endgeräte von der FB aktuelle Uhrzeit und Datum beziehen. Dann musst du natürlich zusätzlich zum DNS (Port 53) auch NTP, Network Time Protocoll (Port 123) von der Fritzbox freigeben. NTP nutzt auch wieder UDP und TCP

Ggf. kann es nicht schaden das gleich in der ACL mit zu erledigen damit du auf Nummer sicher gehtst und dich später nicht wunderst warum grad NTP nicht klappt.

Hier als Beispiel die auf NTP angepasste ACL. (Muss auf beiden angepasst werden, (log-input) optional!)

So, nun sollte es aber final klappen! 😉

Mit der ACL von oben wird ja, wie du auch selber siehst, einzig und allein nur der Web Zugriff auf die FB geblockt und mehr nicht. Damit funktioniert deine Anforderung natürlich nicht...sorry nochmal für die Verwirrung.

Kardinalsfrage: Die FB ist sicher der DNS Server für alle Clients in deinen VLANs 10 und 20, oder ??

In dem Falle muss DNS Traffic aus den VLANs auf die FB natürlich erlaubt sein um Hostnamen auflösen zu können. Benutzt du einen anderen DNS können die DNS permits entfallen.

Diese neuen ACLs sehen dann so aus:

interface Vlan10

description L3 Interface VLAN-10

ip address 172.16.10.1 255.255.255.0

ip access-group NOFRITZ-10 in

!

interface Vlan20

description L3 Interface VLAN-20

ip address 172.16.20.1 255.255.255.0

ip access-group NOFRITZ-20 in

!

ip access-list extended NOFRITZ-10

5 remark Block FB-Netz (VLAN1)

10 permit udp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq domain

20 permit tcp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq domain

30 deny ip 172.16.10.0 0.0.0.255 192.168.20.0 0.0.0.255

40 permit ip 172.16.10.0 0.0.0.255 any

!

ip access-list extended NOFRITZ-20

5 remark Block FB-Netz (VLAN1)

10 permit udp 172.16.20.0 0.0.0.255 host 192.168.20.1 eq domain

20 permit tcp 172.16.20.0 0.0.0.255 host 192.168.20.1 eq domain

30 deny ip 172.16.20.0 0.0.0.255 192.168.20.0 0.0.0.255

40 permit ip 172.16.20.0 0.0.0.255 any

! Zur Erklärung:

- 10 = Lässt DNS UDP aus dem VLAN auf die Fritzbox passieren. (DNS nutzt UDP und TCP)

- 20 = Lässt DNS TCP aus dem VLAN auf die Fritzbox passieren.

- 30 = Blockt sämtlichen Traffic aus den VLANs in das Fritzbox Netz

- Wenn du hier die bösen Buhfrauen und Buhmänner mitloggen willst die versuchen dein Verbot zu ignorieren änderst du Zeile 30 in 30 deny ip 172.16.20.0 0.0.0.255 192.168.20.0 0.0.0.255 log Willst du zusätzlich auch Interface und deren Client Mac Adresse im Log sehen dann statt "log" ein log-input

- 40 = Erlaubt allen Restraffic aus den VLANs überallhin

Aufpassen wenn du deine Fritzbox auch als NTP (Uhrzeit) Server zentral im Netzwerk konfiguriert hast und Endgeräte von der FB aktuelle Uhrzeit und Datum beziehen. Dann musst du natürlich zusätzlich zum DNS (Port 53) auch NTP, Network Time Protocoll (Port 123) von der Fritzbox freigeben. NTP nutzt auch wieder UDP und TCP

Ggf. kann es nicht schaden das gleich in der ACL mit zu erledigen damit du auf Nummer sicher gehtst und dich später nicht wunderst warum grad NTP nicht klappt.

Hier als Beispiel die auf NTP angepasste ACL. (Muss auf beiden angepasst werden, (log-input) optional!)

ip access-list extended NOFRITZ-10

5 remark Block FB-Netz (VLAN1)

10 permit udp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq domain ntp

20 permit tcp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq domain ntp

30 deny ip 172.16.10.0 0.0.0.255 192.168.20.0 0.0.0.255 (log-input)

40 permit ip 172.16.10.0 0.0.0.255 any So, nun sollte es aber final klappen! 😉

darum sind noch Sicherheitslücken vorhanden...

Und Konfig Fehler. Der VLAN 20 Domain Name hat eine "1" zuviel in der TLD! bekommt auch keine IP zugewiesen.

Ooops... stimmt, da hast du Recht, denn die ACL blockiert natürlich auch DHCP wenn man das nicht freigibt. Shame on me... 🤦♂️ Man sollte doch mal die eigenen Tutorials lesen. 😎Grund ist, das Clients ohne IP einen DHCP Request mit einer Absender IP 0.0.0.0 senden und die bleibt in der ACL oben hängen, weil ja einzig nur 172.16.er Absender IPs erlaubt sind aber keine 0.0.0.0.

Ein "permit udp any eq bootpc any eq bootps" am Anfang erlaubt so eingehend DHCP Client Requests mit Sourceport: UDP bootp client und Destination Port: UDP bootp server.

Hinzugefügt in beiden VLAN ACLs korrigiert es damit sofort diesen Fauxpas.

Siehe zu der DHCP ACL Thematik auch diesen Forenthread.

Sorry nochmal für die Verwirrung durch den Fehler... 😵💫

Hättest du aber mit einer statischen IP am Endgerät auch erstmal testweise temporär umgehen können.

Hier nun die jetzt korrekte Deluxe Variante die nun auch DHCP vom Endgerät passieren lässt:

ip access-list extended NOFRITZ-10

5 remark Block FB-Netz (VLAN1)

10 permit udp any eq bootpc any eq bootps

20 permit udp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 53 123

30 permit tcp 172.16.10.0 0.0.0.255 host 192.168.20.1 eq 53 123

40 deny ip 172.16.10.0 0.0.0.255 192.168.20.0 0.0.0.255 (log-input)

50 permit ip 172.16.10.0 0.0.0.255 any

Wenn es denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren!

Super danke klappt

👍 So sollte es sein! 😉was bedeutet die Zeile genau?

Erlaube (permit) UDP Pakete mit egal welcher Absenderadresse (any) und Source Port UDP 68 (eq = equals = gleich. bootp"c" = client 68) zu egal welcher Zieladresse (any) und Zielport UDP 68 (eq = equals = gleich. bootp"s" = server 67). DHCP ist eine Erweiterung vom Bootp Protokoll.Frei übersetzt bedeutet das, das jeder Traffic mit UDP Source Port 68 (bootpc) und UDP Destination Port 67 (bootps) passieren darf. Sprich alle DHCP Requests dürfen durch. Any muss man deshalb nehmen weil 0.0.0.0 und 255.255.255.255 als Adressangabe in der ACL nicht funktioniert.

und in der zeile

Erlaube UDP mit jeder Absender IP 172.16.10.x auf die Ziel IP 192.168.20.1 wenn es gleich (eq=equals) DNS und NTP Traffic ist.Frei übersetzt: Erlaube aus dem .10er Netz allen UDP Traffic auf die Fritzbox wenn es DNS und NTP ist.

Hope this helps und die ACL ist damit für dich verständlich?!

Wenn es das war bitte nicht vergessen deinen Thread hier als erledigt zu markieren!