IPSec Site-to-Site OPENsense - PFsense

Hallo zusammen!

Es geht um eine Verbindung zwischen den oben genannten Firewalls.

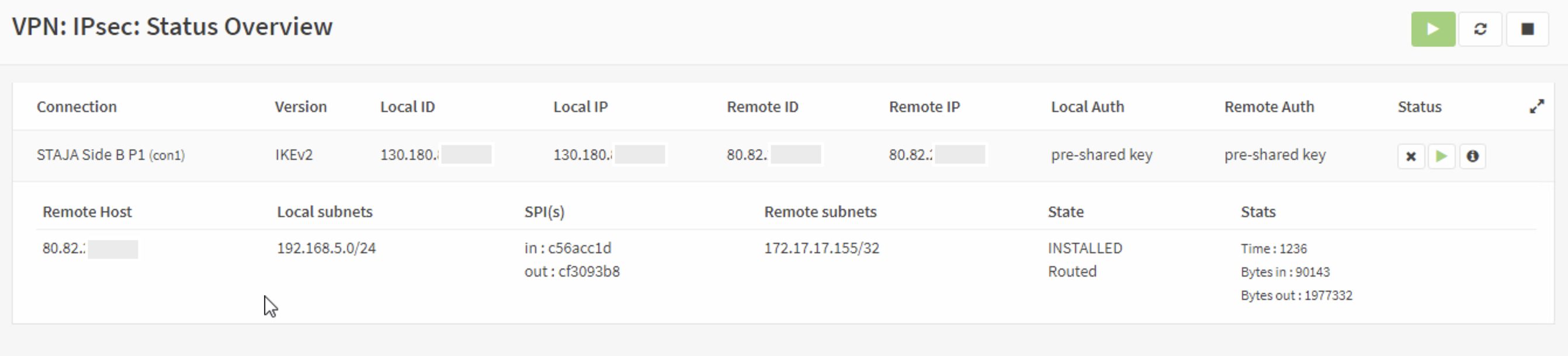

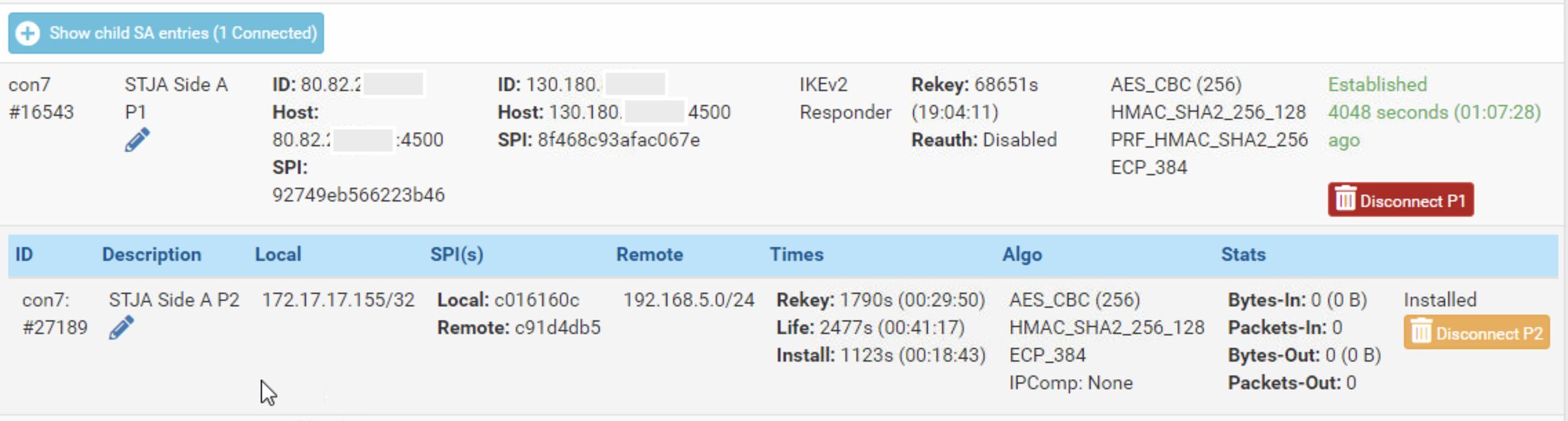

Der Tunnel baut sich in Phase eins sowie auch in Phase zwei auf.

Weitere VPN-Verbindung sind installiert und "up", teilweise von Subnetzen teilweise nur von einzelnen IP Adressen. Diese funktionieren auch in beide Richtungen.

Jetzt aktuell habe ich das Problem, dass diese eine Verbindung nur Pakete in eine Richtung zulässt.

Die Firewall Regeln sind so gut wie identisch gesetzt je nach IP Adresse oder Subnetz.

Eine Idee warum es nur in die eine Richtung funktioniert?

VG

Es geht um eine Verbindung zwischen den oben genannten Firewalls.

Der Tunnel baut sich in Phase eins sowie auch in Phase zwei auf.

Weitere VPN-Verbindung sind installiert und "up", teilweise von Subnetzen teilweise nur von einzelnen IP Adressen. Diese funktionieren auch in beide Richtungen.

Jetzt aktuell habe ich das Problem, dass diese eine Verbindung nur Pakete in eine Richtung zulässt.

Die Firewall Regeln sind so gut wie identisch gesetzt je nach IP Adresse oder Subnetz.

Eine Idee warum es nur in die eine Richtung funktioniert?

VG

Please also mark the comments that contributed to the solution of the article

Content-Key: 4573510416

Url: https://administrator.de/contentid/4573510416

Printed on: April 27, 2024 at 07:04 o'clock

12 Comments

Latest comment

Morschen.

Bitte lade mal ein paar Bilder der Tunnel Einstellungen und der Regeln hoch.

Zensiere aber öffentliche IP Adressen und Hostnamen.

Wichtig wäre zu wissen welche Subnetze in der Phase zwei bei welchem Tunnel hinterlegt sind und wir die Regeln auf den Interfaces der beiden Seiten aussehen.

Gruß

Marc

Bitte lade mal ein paar Bilder der Tunnel Einstellungen und der Regeln hoch.

Zensiere aber öffentliche IP Adressen und Hostnamen.

Wichtig wäre zu wissen welche Subnetze in der Phase zwei bei welchem Tunnel hinterlegt sind und wir die Regeln auf den Interfaces der beiden Seiten aussehen.

Gruß

Marc

Zitat von @jogovogo:

Sprich, der Traffic, vom Terminal in das 192.168.5.0 Netzt geht einwandfrei, andersherum nicht.

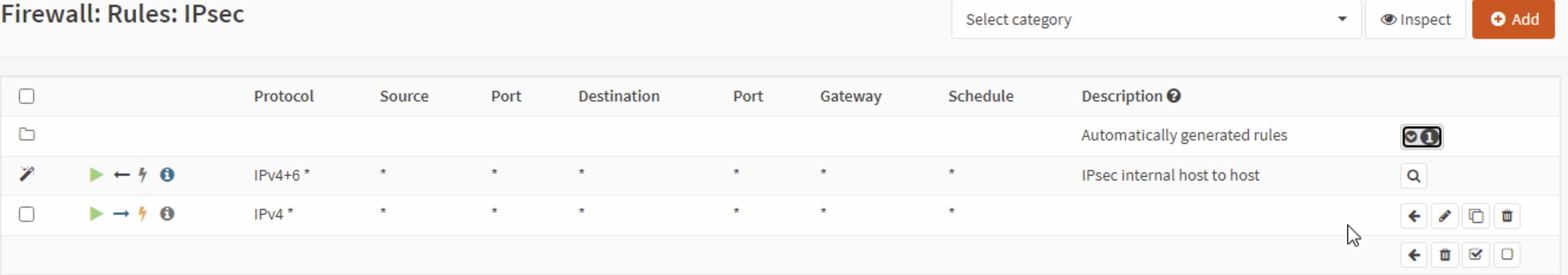

Ich glaube, es liegt an der Auto-generierten Ip-sec Regel in der pfsense, die kriege ich nur nicht mal eben mehr weg...

Sprich, der Traffic, vom Terminal in das 192.168.5.0 Netzt geht einwandfrei, andersherum nicht.

Ich glaube, es liegt an der Auto-generierten Ip-sec Regel in der pfsense, die kriege ich nur nicht mal eben mehr weg...

Ich sehe bei mir keine automatisch generierte Regel bei IPSec auf der PFSense. Wenn ich IPSec aktiviere, dann ist unter den Regeln auf dem IPSec Tab alles leer :|

Kannst du denn die Regel mal auf ein any to any umbiegen?

Gruß

Marc

Zitat von @jogovogo:

Da ist oben rechts ein kleiner Pfeil, dann zeigt er dir die automatisch generierte Regel an.

Hab schon eine any to any erstellt, leider mit dem gleichem Resultat.

Da ist oben rechts ein kleiner Pfeil, dann zeigt er dir die automatisch generierte Regel an.

Hab schon eine any to any erstellt, leider mit dem gleichem Resultat.

Das ist dann aber die OpnSense und nicht PFSense. Letztere erstellt keine Regel automatisch unter dem IPSec Tab.

Auf der PFSense Seite hattest du eine any to any Regel schon mal aktiv?

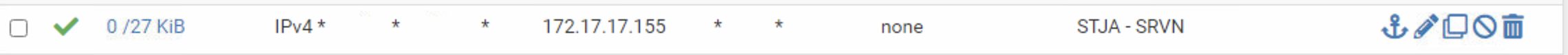

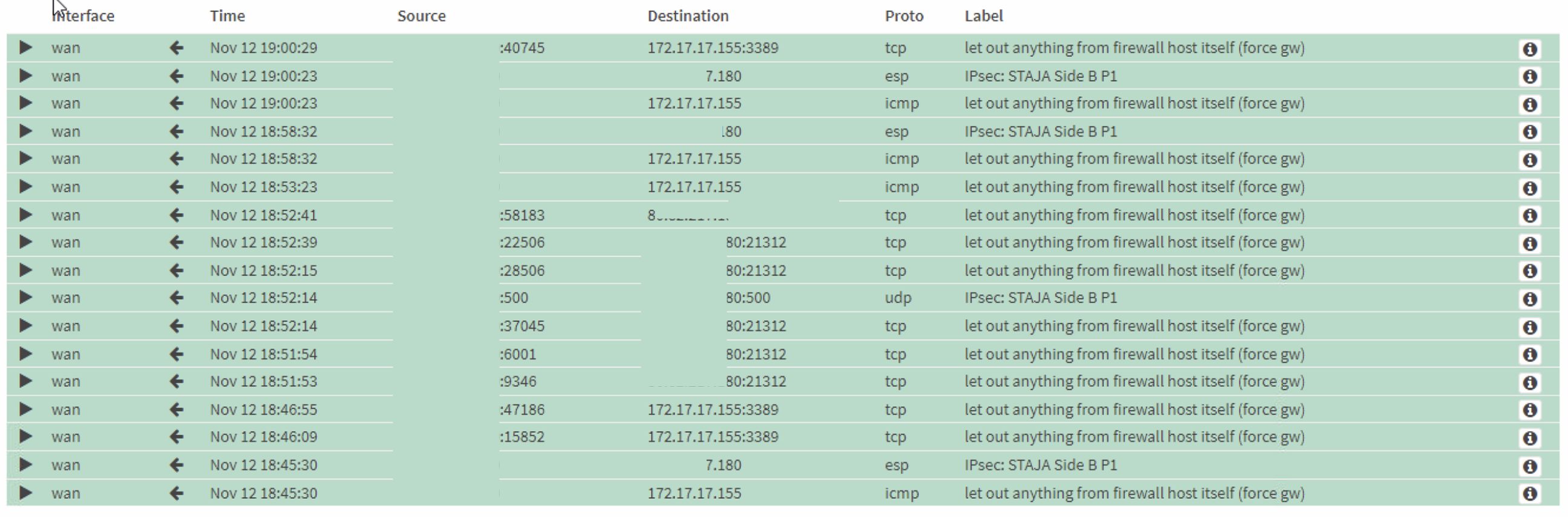

Denn aktuell zeigt ja IPSec mit einer any Source auf die 172.17.17.155 als Destination auf der PFSense Seite.

Gruß

Marc

Hast du auf den LAN Ports irgendwelches Regelwerk was die Kommunikation einschränkt??

Wenn du auf dem IPsec Tunnelinterface, wie du schreibst, eine Any Any Scheunentor Regel hast dann kann es eigentlich nur ein Regelwerk an den entsprechenden LAN Interfaces sein.

Hast du mal ins Firewall Log gesehen wenn du Traffic in die geblockte Richtung sendest?

Wenn du auf dem IPsec Tunnelinterface, wie du schreibst, eine Any Any Scheunentor Regel hast dann kann es eigentlich nur ein Regelwerk an den entsprechenden LAN Interfaces sein.

Hast du mal ins Firewall Log gesehen wenn du Traffic in die geblockte Richtung sendest?