IPsec zwischen Mikrotik Routerboard und Fortinet FortiGate - Router erreicht nicht VPN

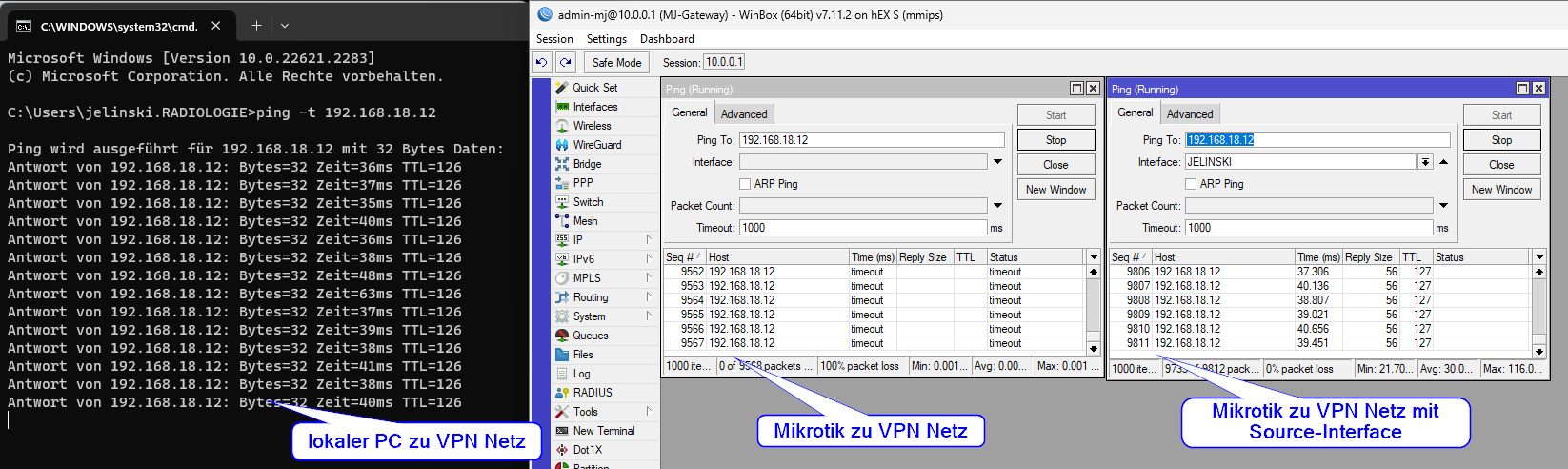

Hallo, ich habe ein VPN zwischen Mikrotik und Fortinet aufgebaut. Die Netze erreichen sich untereinander (von beiden Seiten). Nur der Mikrotik selbst nutzt nicht die VPN Verbindung um z.B. den DNS auf der anderen Seite zu erreichen. Was fehlt hier noch?

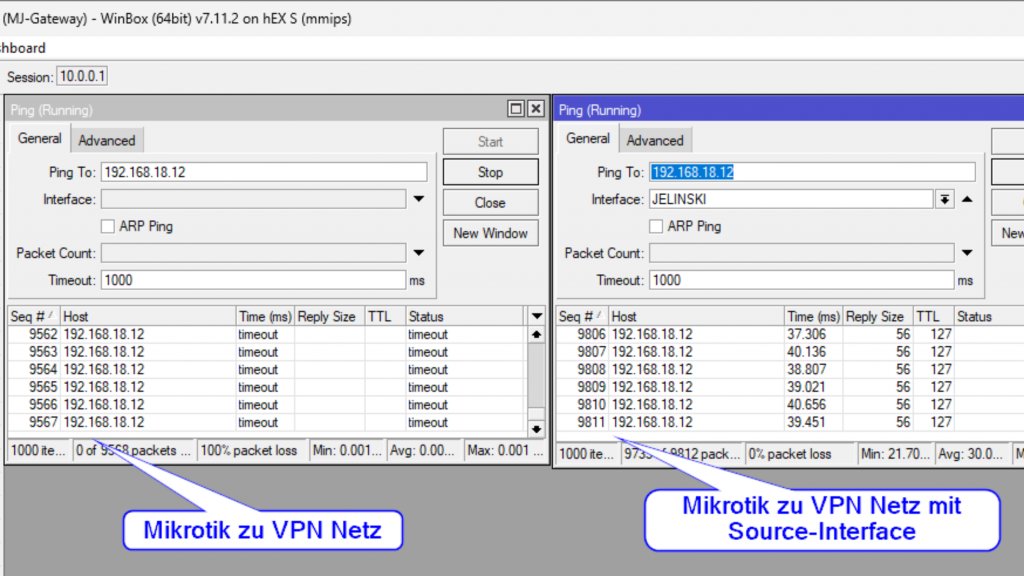

Auf dem Mikrotik funktioniert der Ping nur, wenn ich ihm das Bridge-Interface als Source mitgebe. Von selbst nutzt er dieses nicht. An der Fortinet Seite kommt nur dieser Traffic an. Der Traffic ohne festeingegebenes Interface kommt gar nicht erst über den Tunnel. Was muss ich tun, damit der Mikrotik selbst seine eigene lokale IP (10.0.0.1) als Source und die IPsec-Tunnel als Destination nutzt?

Auf dem Mikrotik funktioniert der Ping nur, wenn ich ihm das Bridge-Interface als Source mitgebe. Von selbst nutzt er dieses nicht. An der Fortinet Seite kommt nur dieser Traffic an. Der Traffic ohne festeingegebenes Interface kommt gar nicht erst über den Tunnel. Was muss ich tun, damit der Mikrotik selbst seine eigene lokale IP (10.0.0.1) als Source und die IPsec-Tunnel als Destination nutzt?

Please also mark the comments that contributed to the solution of the article

Content-Key: 2112847945

Url: https://administrator.de/contentid/2112847945

Printed on: April 27, 2024 at 23:04 o'clock

4 Comments

Latest comment

Da der Router selbst mehrere IPs besitzt muss man die Quell-IP festlegen da er sonst mit der falschen Adresse, welche nicht in den IPSec Policies steht, kommuniziert, und das geht dann natürlich in die Hose.

Damit der Router sich selbst mit einer bestimmten IP ausgibt wenn er ins VPN kommunizieren will welche in den IPSec-Policies steht, musst du ihm das mit Firewall Regeln sagen

Gruß Sid.

Damit der Router sich selbst mit einer bestimmten IP ausgibt wenn er ins VPN kommunizieren will welche in den IPSec-Policies steht, musst du ihm das mit Firewall Regeln sagen

# vom Router generierter Traffic ins VPN mit einer connection mark versehen

/ip firewall mangle add chain=output dst-address=192.168.18.0/24 connection-mark=no-mark action=mark-connection new-connection-mark=vpnoutput

# Markierten Traffic per SRC-NAT auf eine bestimmte IP des Routers umschreiben

/ip firewall nat add chain=srcnat action=src-nat to-addresses=10.0.0.1 connection-mark=vpnoutput place-before=0Auf dem Mikrotik funktioniert der Ping nur, wenn ich ihm das Bridge-Interface als Source mitgebe.

Das ist völlig normal. Mit den IPsec Phase 2 SAs (Policies) bestimmst du ja was in den VPN Tunnel geht.Deshalb musst du beim Ping eine IP des lokalen Netzwerkes was in den Policies definiert ist dies auch als als Source IP mitgeben damit die Phase 2 SAs greifen.

Dieses Beispiel mit einem Cisco Router auf der anderen Seite ist identisch zu deinem Setup oder hier bei einer Fritzbox als Gegenüber.

Works as designed! 😉

Relevant ist ja auch nur das Clients im lokalen Netz das remote Netz per VPN erreichen können.

Du pingst ja nicht täglich auf dem Router. Der Ping auf Router oder Firewall ist ja einzig nur zum Funktionscheck sinnvoll und nicht zum täglichen Betrieb.

Zum Rest hat Kollege @7907292512 schon alles gesagt.