Routing zwischen LAN und OPT1 PFSense

Hallo zusammen,

ich stehe gerade auf dem Schlauch. Ich habe eine PFSense 2.6.0 mit WAN, LAN und OPT1. Auf LAN ist das normale Netzwerk und auf dem OPT ist ein extra Netz mit genau einem Gerät dran, dass nämlich Rechnungen verschickt. Dieses Tool darf vom Hersteller aus nicht im selben Netz sein. Nun war es doch bei PFSense so, wenn ich die Default Rule drinnen habe

Protocol: IPv4*

Source: LAN Net

Port: *

Destination: *

Port: *

Gateway: *

und das selbe auf dem OPT1 Anschluss, einfach mit OP1 Net. Das bisher, wenn mich nicht alles täuscht ich das Gerät vom LAN erreichen konnte. Ich kann auf der PFSense unter Ping die IP auch pingen wenn ich vom OPT1 pinge aber eben nicht vom LAN aus.

Ich müsste nämlich vom LAN auf OPT1 Gerät zugreifen können um Daten zu versenden.

Kann mit jemand sagen wo ich gerade auf dem Schlauch stehe? Selbst bei einer Regel auf OPT1 mit Allow * from LAN Net zu OPT1 Net geht es nicht.

Lg

P.S. Ich komme von LAN über die Gateway IP von OPT1 aber auf die PFSense Oberfläche.

ich stehe gerade auf dem Schlauch. Ich habe eine PFSense 2.6.0 mit WAN, LAN und OPT1. Auf LAN ist das normale Netzwerk und auf dem OPT ist ein extra Netz mit genau einem Gerät dran, dass nämlich Rechnungen verschickt. Dieses Tool darf vom Hersteller aus nicht im selben Netz sein. Nun war es doch bei PFSense so, wenn ich die Default Rule drinnen habe

Protocol: IPv4*

Source: LAN Net

Port: *

Destination: *

Port: *

Gateway: *

und das selbe auf dem OPT1 Anschluss, einfach mit OP1 Net. Das bisher, wenn mich nicht alles täuscht ich das Gerät vom LAN erreichen konnte. Ich kann auf der PFSense unter Ping die IP auch pingen wenn ich vom OPT1 pinge aber eben nicht vom LAN aus.

Ich müsste nämlich vom LAN auf OPT1 Gerät zugreifen können um Daten zu versenden.

Kann mit jemand sagen wo ich gerade auf dem Schlauch stehe? Selbst bei einer Regel auf OPT1 mit Allow * from LAN Net zu OPT1 Net geht es nicht.

Lg

P.S. Ich komme von LAN über die Gateway IP von OPT1 aber auf die PFSense Oberfläche.

Please also mark the comments that contributed to the solution of the article

Content-Key: 4958106408

Url: https://administrator.de/contentid/4958106408

Printed on: April 28, 2024 at 09:04 o'clock

18 Comments

Latest comment

Hi,

klingt erstmal soweit korrekt. Hast du bei dem Gerät im OPT1 Netz die IP vom OPT1-Port als Gateway eingetragen? Und bei den Geräten im LAN-Netz die IP des LAN-Ports als Gateway?

Hast du irgendwelche statischen Routen eingetragen oder doppelte Subnetz? Gleiches Subnetz am WAN wie im OPT z.B. o.ä.? Was für Subnetzmasken hast du an den jeweiligen Ports der pfSense und stimmen diese auch an den Clients überein?

MfG

klingt erstmal soweit korrekt. Hast du bei dem Gerät im OPT1 Netz die IP vom OPT1-Port als Gateway eingetragen? Und bei den Geräten im LAN-Netz die IP des LAN-Ports als Gateway?

Hast du irgendwelche statischen Routen eingetragen oder doppelte Subnetz? Gleiches Subnetz am WAN wie im OPT z.B. o.ä.? Was für Subnetzmasken hast du an den jeweiligen Ports der pfSense und stimmen diese auch an den Clients überein?

MfG

Kann mit jemand sagen wo ich gerade auf dem Schlauch stehe?

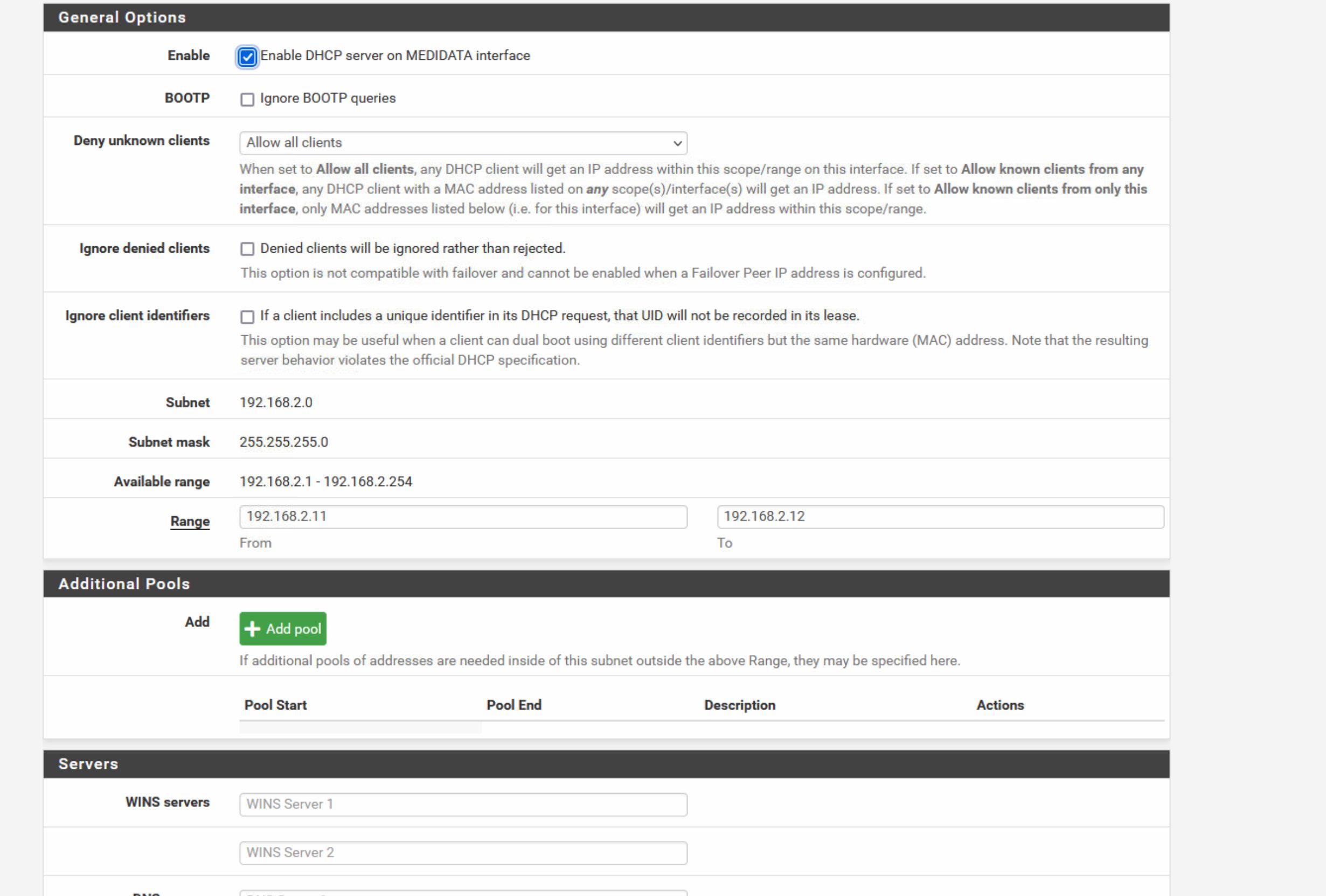

Nirgendwo! Regeltechnisch hast du alles richtig gemacht. Wenn man einmal davon absieht das das Scheunentor Regeln sind die alles überallhin erlauben. Damit konterkariert man eigentlch eine Firewall per se aber so sollten sich natürlich beide IP Netze problemlos erreichen können.Kosmetisch könnte man noch korrigieren das du den DHCP Pool sicherheitshalber etwas verkleinern solltest in einen festen Bereich z.B. .10-.200 und die Lease Time auf die Local Time setzen. Wie gesagt alles kosmetisch und hat mit dem Ruleset nichts zu tun.

Man kann nur vermuten das dein Gerät an OPT1 ein Windows Endgerät ist und dir dort die lokale Firewall dazwischenfunkt, denn diese blockt im Default generell Traffic aus anderen IP Netzen und auch ICMP Traffic (Ping)

https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

Ansonsten einmal mit ipconfig checken ob die Gateways auf beiden Seiten stimmen und auch einmal ins Firewall Log sehen ob du nicht doch einen Tippfehler im Ruleset gemacht hast und dort etwas blockst.

Tip:

Wenn du schon einen zentralen DHCP Server auf dem Windows Server betreibst kannst du den auch zentral für alle Segmente IPs vergeben lassen. So hast du einen zentralen Managementpunkt für alle deine Client IPs. Ein weiterer Vorteil ist das dann auch lokale DNS Namen aufgelöst werden.

Dazu ist in der Firewall lediglich dann nur DHCP Relay einzustellen:

https://docs.netgate.com/pfsense/en/latest/services/dhcp/relay.html

Du ersparst dir damit die Frickelei mit 2 DHCP Servern und ggf. daraus resultierenden Fehlern!

Zitat von @greaman:

Wenn Du die Regeln protokollierst und Dir beim Zugriff das Log anschaust, kannst Du ja sehen, ob er das auf der PFSense blockiert oder eben durchlässt, dann wäre, wie angesprochen, eher das Endgerät vermutlich das Thema.

Wenn Du die Regeln protokollierst und Dir beim Zugriff das Log anschaust, kannst Du ja sehen, ob er das auf der PFSense blockiert oder eben durchlässt, dann wäre, wie angesprochen, eher das Endgerät vermutlich das Thema.

Moin,

ich würde es genau so machen.

Zum Testen kannst du dann eine Outbound NAT Rule auf dem OPT1 Interface anlegen und mal in das Netz naten. Ich denke das hier nur die "Box" nicht antwortet da die Anfragen oder Pings aus einem anderen Netz kommen.

Gruß

Spirit

Sehr hilfreich wäre auch die Paket Capture Funktion im "Diagnostics" Menü. Dort startest du am OPT1 Port ein Capture und gibst als Host IP die Adresse der Box ein.

Dann schneidet die Firewall allen Traffic von und zu diesem Host mit. Wenn du dann parallel mal einen Ping auf diese Box IP ausführst kannst du im Capture genau sehen ob der Ping Traffic überhaupt in dem Segment ankommt und ob die Box darauf antwortet.

Du kannst dir den Trace direkt an der FW ansehen im GUI besser weil deutlich übersichtlicher ist es aber den Tracefile runterzuladen und im Wireshark anzusehen!

Dann schneidet die Firewall allen Traffic von und zu diesem Host mit. Wenn du dann parallel mal einen Ping auf diese Box IP ausführst kannst du im Capture genau sehen ob der Ping Traffic überhaupt in dem Segment ankommt und ob die Box darauf antwortet.

Du kannst dir den Trace direkt an der FW ansehen im GUI besser weil deutlich übersichtlicher ist es aber den Tracefile runterzuladen und im Wireshark anzusehen!

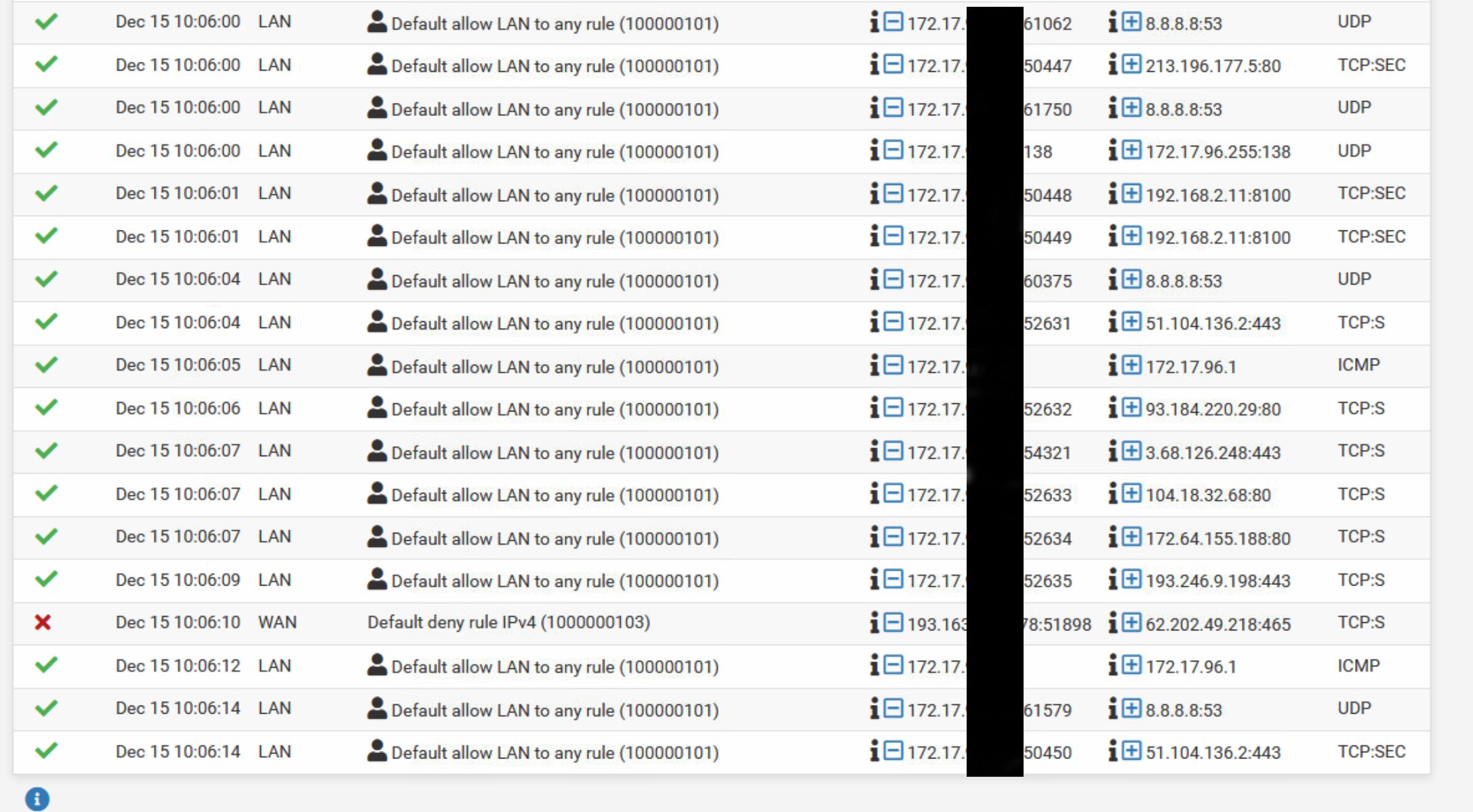

ich hab mal das mit der Log gemacht

Das Log ist sächlich...aber egal.Dein Logging zeigt das Ping oder TCP 8100er Pakete von 172.17.XX.XX auf die 192.168.2.11 gehen.

Dummerweise hast du leider vergessen mittzuteilen ob du am LAN oder am OPT1 Port gecaptured hast.

Man kann aber (vermutlich) sagen das die Ping Echo Reply Pakete bzw. TCP 8100, sprich also die Antwort von 192.168.2.11 zurück zur 172.17.XX.XX nicht ankommt oder gar nicht gesendet werden.

Sinnvoll ist also dann einmal am OPT1 Port zu capturen um zu sehen ob überhaupt Reply Pakete von 192.168.2.11 kommen oder ob dieser Host gar nicht erst antwortet. Du kannst ja auch sehen das auf die TCP 8100 Connection Requests keinerlei Antwort kommt.

Da du aber leider nicht mitteilst WO du gemessen hast kann man leider nur weiter kristallkugeln hier und so gestaltet sich ein zielführendes Troubleshooting natürlich nicht gerade einfach wenn man zig mal nachfragen muss um einen Sachverhalt zu klären.

Normal erledigt die Firewall sowas out of the box mit der Default Konfig ohne viel Setup Gefummel. 2 "IP net to any" Scheunentor Regeln an den Ports und fertig ist der Lack.

Man könnte vermuten das die Box sich gar nicht hinter der IP 192.168.2.11 verbirgt sondern eine ganz andere IP hat oder sich gar nicht an dem OPT1 Port befindet und deshalb alle Anfragen an die 192.168.2.11 ins Leere laufen.

WIE bekommt denn die Box ihre IP? Statisch oder DHCP?

- Wenn DHCP hast du im Diagnostics Menü einmal in die leases fürs OPT1 Segment gesehen ob die Box auch wirklich diese IP bekommen hat?

- Hast du dann mal über das Ping Tool im Diagnostics Menü versucht diese Box IP zu pingen. Sehr wichtig ist hier einmal die Absender IP auf "OPT1" zu setzen und einmal auf "LAN" um zu checken das diese IP auch aus beiden Segmenten erreichbar ist.

Ggf. mal strategisch vorgehen und mal einen bedienbaren Testrechner in das OPT1 Segment stecken und auf den auch die o.a. Pings aus dem Diagnostics Menü ausführen und auch vice versa von diesem Testrechner auf alle beteiligten IPs in OPT1 und LAN.

So kannst du überhaupt erstmal sicher testen das dein OPT1 Segment so rennt wie es soll. Wenn das der Fall ist dann verfrachtest du die Box da rein.

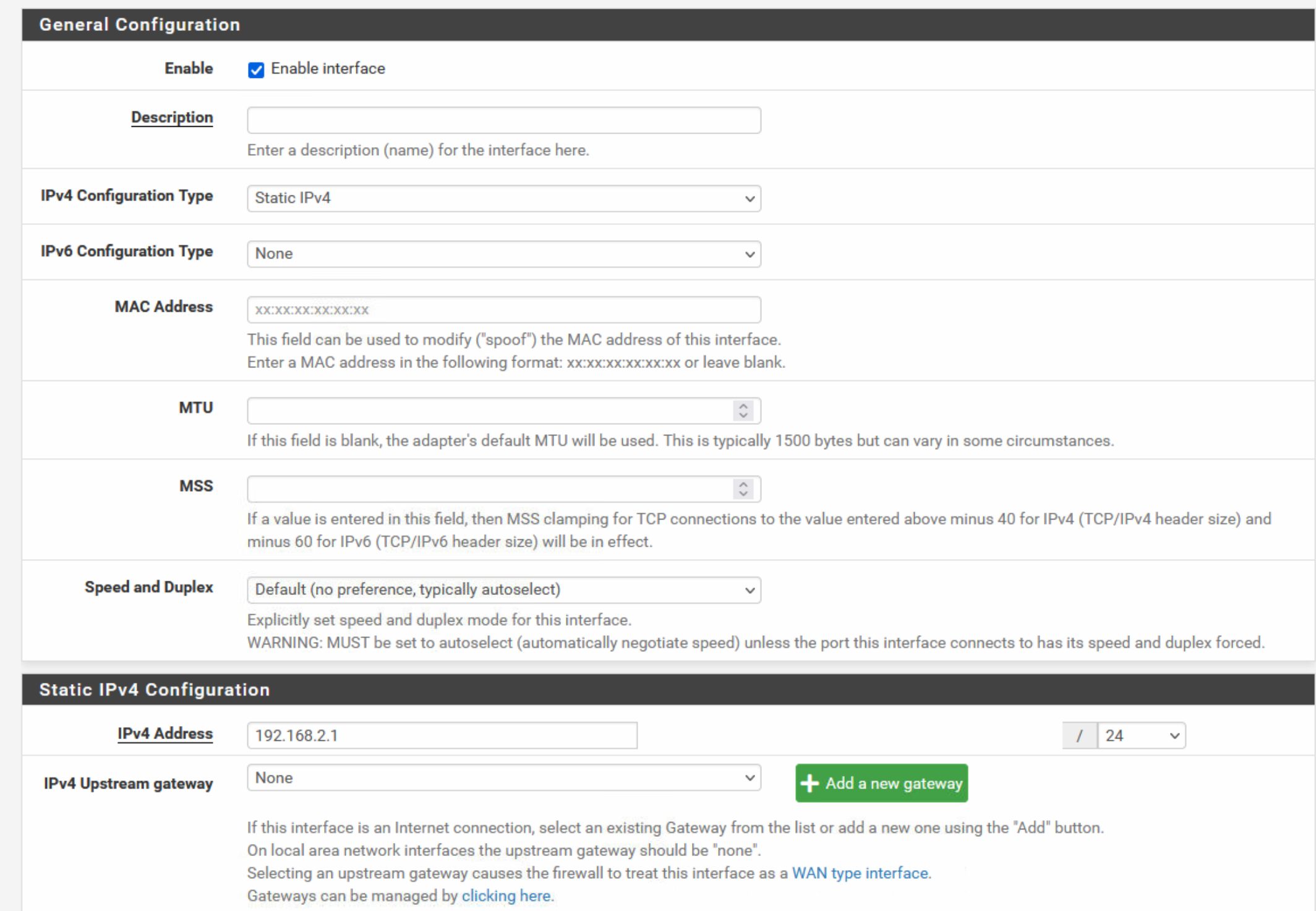

OK, das ist dann schon ein Fehler. Das darf so nicht sein. Du hast also irgendwas in den Settings so verändert das die FW (vermutlich) nicht mehr routet. Oder...dein Regelwerk stimmt nicht. (Es fehlt immer noch ein Screenshot der OPT1 Regeln!)

Bevor wir uns alle schwarz suchen nach dem Fehler: Setze die pfSense auf ihre Factory Defaults zurück und setze das ganze nochmal neu auf.

Bevor wir uns alle schwarz suchen nach dem Fehler: Setze die pfSense auf ihre Factory Defaults zurück und setze das ganze nochmal neu auf.

- Keine Fummelei an der Grundkonfig

- und nur das OPT1 über das Assignement hinzufügen und aktivieren

- DHCP Server bei Bedarf auf dem OPT1 aktivieren.

- An beiden Interfaces Scheunentor Regeln "Pass: IP local.net -> any"

- Fertisch