Cisco SG300-10: ACE einrichten

Hallo,

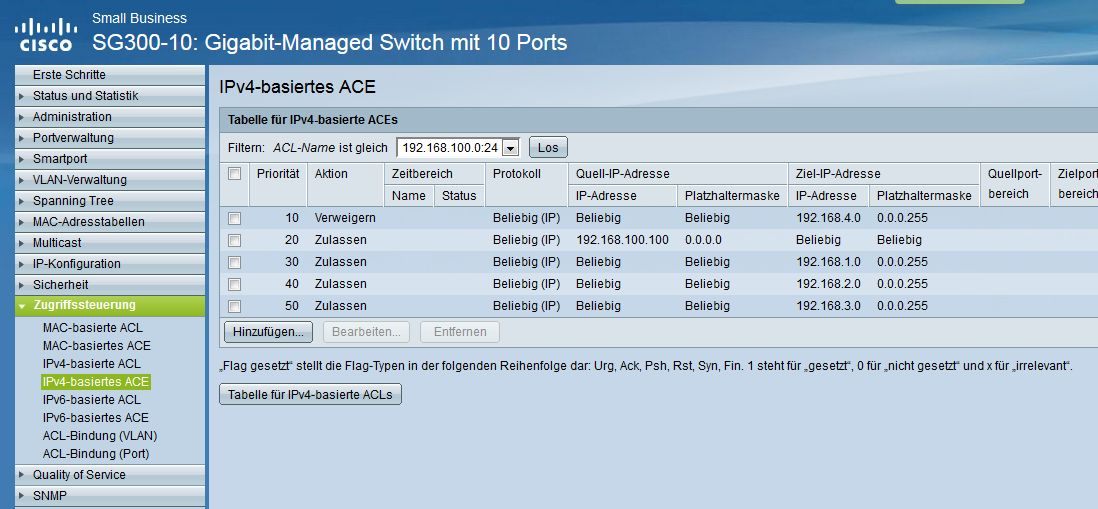

ich habe beim o.g. Switch ein Problem mit den einrerichteten ACEs für meine VLANs.In der angehängten Grafik sind die ACEs dargestellt.

Nun mein Problem:

Ich habe bei mir mehrere VLANs (192.168.1.0:24; 192.168.2.0:24; 192.168.3.0:24; 192.168.4.0:24 und 192.168.100.0:24 als Default-VLAN). Als Router ins Internet fungiert die Adresse 192.168.100.100.

Mit den dargestellten ACEs soll erreicht werden, dass das VLAN 192.168.4.0:24 nicht aus dem VLAN 192.168.100.0:24 erreichbar sein soll (Prio: 10).

Alle anderen Zieladressen sollen sich vom Internet-Zugang (192.168.100.100) erreichen lassen (Prio: 20).

Weiterhin sollen die Subnetze 192.168.1.0:24, 192.168.2.0:24 und 192.168.3.0:24 aus den Default-LAN erreichbar sein (Prio 30 bis 50).

Im Binding ist das Verwerfen als Standard-Aktion eingetragen.

Nun ist es aber so, dass ich aus den Subnetz 192.168.2.0:24 ins Internet komme (gemäß Prio 20 bzw. 40), jedoch der Zugriff auf das Internet vom VLAN 192.168.1.0:24 nicht möglich ist. Das sollte aber mit den Prios 20 und 30 auch funktionieren....

Kann mir da mal jemand einen Tipp geben?

Besten dank im Voraus!

Caspi

ich habe beim o.g. Switch ein Problem mit den einrerichteten ACEs für meine VLANs.In der angehängten Grafik sind die ACEs dargestellt.

Nun mein Problem:

Ich habe bei mir mehrere VLANs (192.168.1.0:24; 192.168.2.0:24; 192.168.3.0:24; 192.168.4.0:24 und 192.168.100.0:24 als Default-VLAN). Als Router ins Internet fungiert die Adresse 192.168.100.100.

Mit den dargestellten ACEs soll erreicht werden, dass das VLAN 192.168.4.0:24 nicht aus dem VLAN 192.168.100.0:24 erreichbar sein soll (Prio: 10).

Alle anderen Zieladressen sollen sich vom Internet-Zugang (192.168.100.100) erreichen lassen (Prio: 20).

Weiterhin sollen die Subnetze 192.168.1.0:24, 192.168.2.0:24 und 192.168.3.0:24 aus den Default-LAN erreichbar sein (Prio 30 bis 50).

Im Binding ist das Verwerfen als Standard-Aktion eingetragen.

Nun ist es aber so, dass ich aus den Subnetz 192.168.2.0:24 ins Internet komme (gemäß Prio 20 bzw. 40), jedoch der Zugriff auf das Internet vom VLAN 192.168.1.0:24 nicht möglich ist. Das sollte aber mit den Prios 20 und 30 auch funktionieren....

Kann mir da mal jemand einen Tipp geben?

Besten dank im Voraus!

Caspi

Please also mark the comments that contributed to the solution of the article

Content-Key: 263313

Url: https://administrator.de/contentid/263313

Printed on: April 27, 2024 at 00:04 o'clock

23 Comments

Latest comment

Die Reihenfolge der Regeln ist in der Tat wichtig. Dabei gelten 2 Grundregeln:

Den Regel Namen sollte man auch im verstänflich wählen also sowas wie "Vlan4-Block" oder sowas. Das erleichtert den Umgang damit.

- Das Filtern wirkt nur Inbound also für alle Pakete die eingehend sind in das L3 Interface des Switches

- Es gilt "First match wins !" Das bedeutet das sowie eine Regel greift also positiv ist alle anderen regeln danch NICHT mehr abgearbeitet werden.

Den Regel Namen sollte man auch im verstänflich wählen also sowas wie "Vlan4-Block" oder sowas. Das erleichtert den Umgang damit.

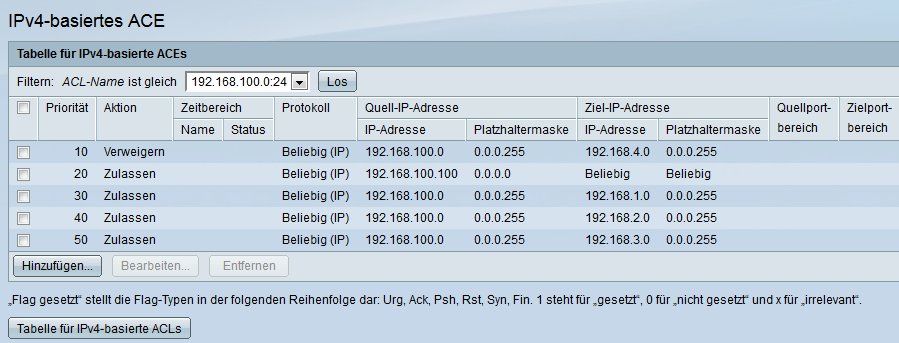

OK wenn diese ACL an das VLAN Interface 100 gebunden ist dann macht aber der Eintrag der Quelladresse "beliebig" ja recht wenig Sinn ?!

Hier ist es doch sinnvoll die Absender IPs auf das VLAN 100, sprich also 192.168.100.0 mit 0.0.0.255 zu limitieren. Wo sollten denn auch von diesem VLAN sonst andere IP Quelladressen herkommen wenn nicht aus dem .100er Netz ?

Vermutlich ist das auch der Fehler der wahrscheinlich einen Side Effect auf die anderen L3 Interfaces hat ?!

Hier ist es doch sinnvoll die Absender IPs auf das VLAN 100, sprich also 192.168.100.0 mit 0.0.0.255 zu limitieren. Wo sollten denn auch von diesem VLAN sonst andere IP Quelladressen herkommen wenn nicht aus dem .100er Netz ?

Vermutlich ist das auch der Fehler der wahrscheinlich einen Side Effect auf die anderen L3 Interfaces hat ?!

OK...im Grunde sind die ACL und deren Syntax bzw. Verhalten identisch zu IOS ACLs.

Beschrieben ist alles hier ab Seite 479

http://www.cisco.com/c/dam/en/us/td/docs/switches/lan/csbms/sf30x_sg30x ...

Dort steht auch ganz klar das die einzelnen Regel Statements der Liste mit der höchsten Priority zuerst abgearbeitet werden.

Die höchste Ziffer kommt also zuerst und dann gehts nach unten was die Reihenfolge betrifft.

Für deine Regel die dann ans 100er VLAN gebunden werden muss bedeutet das dann:

Beschrieben ist alles hier ab Seite 479

http://www.cisco.com/c/dam/en/us/td/docs/switches/lan/csbms/sf30x_sg30x ...

Dort steht auch ganz klar das die einzelnen Regel Statements der Liste mit der höchsten Priority zuerst abgearbeitet werden.

Die höchste Ziffer kommt also zuerst und dann gehts nach unten was die Reihenfolge betrifft.

- Das Filtern wirkt nur Inbound also für alle Pakete die eingehend sind in das L3 Interface des Switches

- Es gilt "First match wins !" Das bedeutet das sowie eine Regel greift also positiv ist alle anderen regeln danch NICHT mehr abgearbeitet werden.

Für deine Regel die dann ans 100er VLAN gebunden werden muss bedeutet das dann:

- dass keine IP aus dem 100er-Netz ins 4er VLAN darf

- deny source 192.168.100.0 0.0.0.255 dest 192.168.4.0 0.0.0.255, Prio 20

- der Internet-Router 192.168.100.100 und jede .100er IP überall hin darf damit auch in die anderen VLANs (außer eben ins 4er Netz)

- permit source 192.168.100.0 0.0.0.255 dest any, Prio 10

- WICHTIG: Diese ACL muss an das VLAN 100 gebunden werden !! Seite 488 "Click Access Control > ACL Binding (VLAN)"

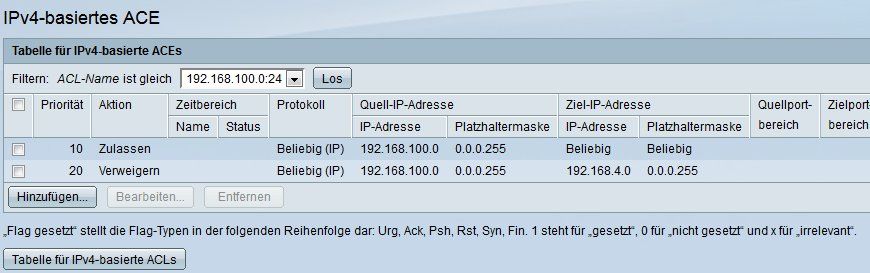

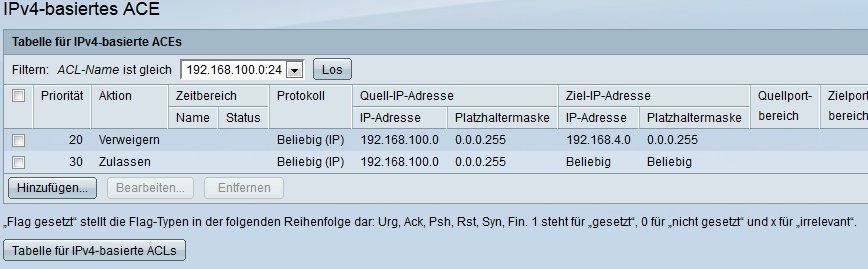

Sorry aber die Regel ist wieder falsch bzw. kann man vereinfachen !!

Du willst ja nur nicht das alles aus dem .100.0er Netz ins .4.0er Netz kommst, oder ?

Durch die fehlende "any" Regel kommt nichts aus dem .100.0er Netz ins Internet ? Soll das so sein ?

Normal würde dann auch ganz einfach folgendes reichen:

deny source 192.168.100.0 0.0.0.255 dest 192.168.4.0 0.0.0.255, Prio 20

permit source 192.168.100.0 0.0.0.255 dest any, Prio 10

Fertig !

Der Host .100.100 ist ja in der Wildcard Maske 0.0.0.255 schon inkludiert und "any" inkludiert alle anderen VLAN IP Netze und das Internet !

Damit sollte es klappen !

permit source 192.168.<vlan>.0 0.0.0.255 dest 192.168.<anderes_vlan>.0 0.0.0.255, Prio 20

--> (die o.a. Regel mehrfach für alle VLANs die du erlauben willst)

deny source 192.168.<vlan>.0 0.0.0.255 dest any, Prio 10

Bedenke das ACLs immer nur inbound wirken also vom Netzwerk Draht (L2) IN das VLAN Interface des Switches !

Du willst ja nur nicht das alles aus dem .100.0er Netz ins .4.0er Netz kommst, oder ?

Durch die fehlende "any" Regel kommt nichts aus dem .100.0er Netz ins Internet ? Soll das so sein ?

Normal würde dann auch ganz einfach folgendes reichen:

deny source 192.168.100.0 0.0.0.255 dest 192.168.4.0 0.0.0.255, Prio 20

permit source 192.168.100.0 0.0.0.255 dest any, Prio 10

Fertig !

Der Host .100.100 ist ja in der Wildcard Maske 0.0.0.255 schon inkludiert und "any" inkludiert alle anderen VLAN IP Netze und das Internet !

Damit sollte es klappen !

noch ein paar andere angelegt habe, welche jedoch keinen Zugriff auf das Internet (192.168.100.100) haben sollen.

Das musst du dann mit entsprechenden separaten ACLs an diesen VLAN Ports definieren ala:permit source 192.168.<vlan>.0 0.0.0.255 dest 192.168.<anderes_vlan>.0 0.0.0.255, Prio 20

--> (die o.a. Regel mehrfach für alle VLANs die du erlauben willst)

deny source 192.168.<vlan>.0 0.0.0.255 dest any, Prio 10

Bedenke das ACLs immer nur inbound wirken also vom Netzwerk Draht (L2) IN das VLAN Interface des Switches !

Es ist aber schon so, dass nicht nur die source-Angabe in der Regel berücksichtigt sind, sondern auch die dest-Angabe?

Ja, das ist richtig aber die Prüfung geschieht eben nur inbound nicht outbound also wenn der Frame den Switch wieder verlässt auf dem Interface.Da ist irgendwas faul an der Logik !

Hast du die ACL auch wirklich auf das VLAN gebunden und nicht an einen Port usw. ??