Failure Audit Event ID 577 unter Windows Server 2003

Im Security-Log des Servers erscheint im Sekundentakt der Event ID 577: Failure Audit, ausgelöst durch Network Service.

Hallo zusammen

Seit einigen Tagen bin ich auf der Suche nach der Ursache für folgendes Phänomen:

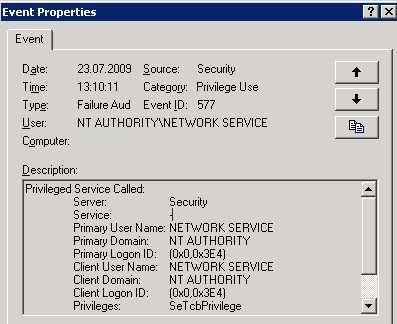

Praktisch im Sekundentakt erscheinen im Windows Server 2003 Security-Log Fehlermeldungen mit Event-ID 577 (siehe Pic1).

Inzwischen habe ich festgestellt, dass das Problem im Zusammenhang mit MOM Agent 2005 stehen muss, denn stoppe ich diesen Service, hört die Protokollierung des erwähnten Events augenblicklich auf. Ich habe schon versucht, den Agent zu de-/neuinstallieren. Keine Veränderung. Auch das Anpassen der Zugriffsrechte auf Filesystem-Ebene hat nichts gebraucht. Allmählich bin ich mit meinem Latein am Ende.

Meine Frage an Euch ist deshalb:

Kennt Jemand eine Freeware, mit der ich prüfen kann, welcher Prozess bzw. welcher Vorgang hier die Fehlerquelle sein könnte? Mit ProcessExplorer von Sysinternals bin ich nicht weitergekommen.

Vielen Dank für Eure Hilfe.

Viele Grüsse

Andreas

Seit einigen Tagen bin ich auf der Suche nach der Ursache für folgendes Phänomen:

Praktisch im Sekundentakt erscheinen im Windows Server 2003 Security-Log Fehlermeldungen mit Event-ID 577 (siehe Pic1).

Inzwischen habe ich festgestellt, dass das Problem im Zusammenhang mit MOM Agent 2005 stehen muss, denn stoppe ich diesen Service, hört die Protokollierung des erwähnten Events augenblicklich auf. Ich habe schon versucht, den Agent zu de-/neuinstallieren. Keine Veränderung. Auch das Anpassen der Zugriffsrechte auf Filesystem-Ebene hat nichts gebraucht. Allmählich bin ich mit meinem Latein am Ende.

Meine Frage an Euch ist deshalb:

Kennt Jemand eine Freeware, mit der ich prüfen kann, welcher Prozess bzw. welcher Vorgang hier die Fehlerquelle sein könnte? Mit ProcessExplorer von Sysinternals bin ich nicht weitergekommen.

Vielen Dank für Eure Hilfe.

Viele Grüsse

Andreas

Please also mark the comments that contributed to the solution of the article

Content-Key: 121156

Url: https://administrator.de/contentid/121156

Printed on: April 26, 2024 at 06:04 o'clock

4 Comments

Latest comment

Hallo Andreas,

hab hier noch was:

<Zitat>

Einsetzen als Teil des Betriebssystems

Suchen Sie nach der Ereignis-ID 577 oder 578 mit dem Zugriffsrecht SeTcbPrivilege. Das Benutzerkonto,

von dem das Recht verwendet wurde, ist in den Ereignisdetails angegeben. Dieses Ereignis kann darauf

hinweisen, dass ein Benutzer versucht hat, seine Sicherheitsrechte zu erhöhen, indem er als Teil des

Betriebssystems handelt. Ein Beispiel hierfür ist die GetAdmin-Attacke, bei der ein Benutzer versucht, sein

Konto der Administratorgruppe hinzuzufügen und deren Rechte zu nutzen. Einträge für dieses Ereignis sollten

einzig das Systemkonto und Dienstkonten mit diesem Benutzerrecht betreffen

und

Einsetzen als Teil des

Betriebssystems

(SeTcbPrivilege)

Ermöglicht einem Prozess die Authentifizierung als Benutzer und somit den Zugriff auf die für den Benutzer zugänglichen Ressourcen. Nur einfache Authentifizierungsdienste sollten dieses Recht erfordern.

Der potenzielle Zugriff ist nicht auf die mit dem Benutzer standardmäßig verknüpften Ressourcen beschränkt, da der aufrufende Prozess anfordern kann, dass weitere willkürliche Zugriffe in den Zugriffstoken aufgenommen werden. Weitaus wichtiger ist, dass der aufrufende Prozess einen anonymen Token aufbauen kann, der alle Zugriffe bietet. Darüber hinaus stellt der anonyme Token keine primäre Identität bereit, um Ereignisse im Überwachungsprotokoll zu verfolgen.

Das Konto "LocalSystem" verwendet dieses Privileg standardmäßig.

</Zitat> (Quelle Microsoft)

Zu finden wäre das in den lokalen Sicherheitsrichtlinien: Security Settings - Local Policies - User Rights assignment - Act as a part of the operating system

Wäre evtl nen Versuch wert, hier Network Service reinzunehmen. Es scheint ja network Service zu sein der genau damit nicht durchkommt

Tool kenne ich leider keines, Process Explorer hast du ja schon probiert

Gruß MiniStrator

hab hier noch was:

<Zitat>

Einsetzen als Teil des Betriebssystems

Suchen Sie nach der Ereignis-ID 577 oder 578 mit dem Zugriffsrecht SeTcbPrivilege. Das Benutzerkonto,

von dem das Recht verwendet wurde, ist in den Ereignisdetails angegeben. Dieses Ereignis kann darauf

hinweisen, dass ein Benutzer versucht hat, seine Sicherheitsrechte zu erhöhen, indem er als Teil des

Betriebssystems handelt. Ein Beispiel hierfür ist die GetAdmin-Attacke, bei der ein Benutzer versucht, sein

Konto der Administratorgruppe hinzuzufügen und deren Rechte zu nutzen. Einträge für dieses Ereignis sollten

einzig das Systemkonto und Dienstkonten mit diesem Benutzerrecht betreffen

und

Einsetzen als Teil des

Betriebssystems

(SeTcbPrivilege)

Ermöglicht einem Prozess die Authentifizierung als Benutzer und somit den Zugriff auf die für den Benutzer zugänglichen Ressourcen. Nur einfache Authentifizierungsdienste sollten dieses Recht erfordern.

Der potenzielle Zugriff ist nicht auf die mit dem Benutzer standardmäßig verknüpften Ressourcen beschränkt, da der aufrufende Prozess anfordern kann, dass weitere willkürliche Zugriffe in den Zugriffstoken aufgenommen werden. Weitaus wichtiger ist, dass der aufrufende Prozess einen anonymen Token aufbauen kann, der alle Zugriffe bietet. Darüber hinaus stellt der anonyme Token keine primäre Identität bereit, um Ereignisse im Überwachungsprotokoll zu verfolgen.

Das Konto "LocalSystem" verwendet dieses Privileg standardmäßig.

</Zitat> (Quelle Microsoft)

Zu finden wäre das in den lokalen Sicherheitsrichtlinien: Security Settings - Local Policies - User Rights assignment - Act as a part of the operating system

Wäre evtl nen Versuch wert, hier Network Service reinzunehmen. Es scheint ja network Service zu sein der genau damit nicht durchkommt

Tool kenne ich leider keines, Process Explorer hast du ja schon probiert

Gruß MiniStrator