Pfsense: IPsec erfolgreicher Verbindungsaufbau aber kein Ping oder dergleichen möglich

Hallo,

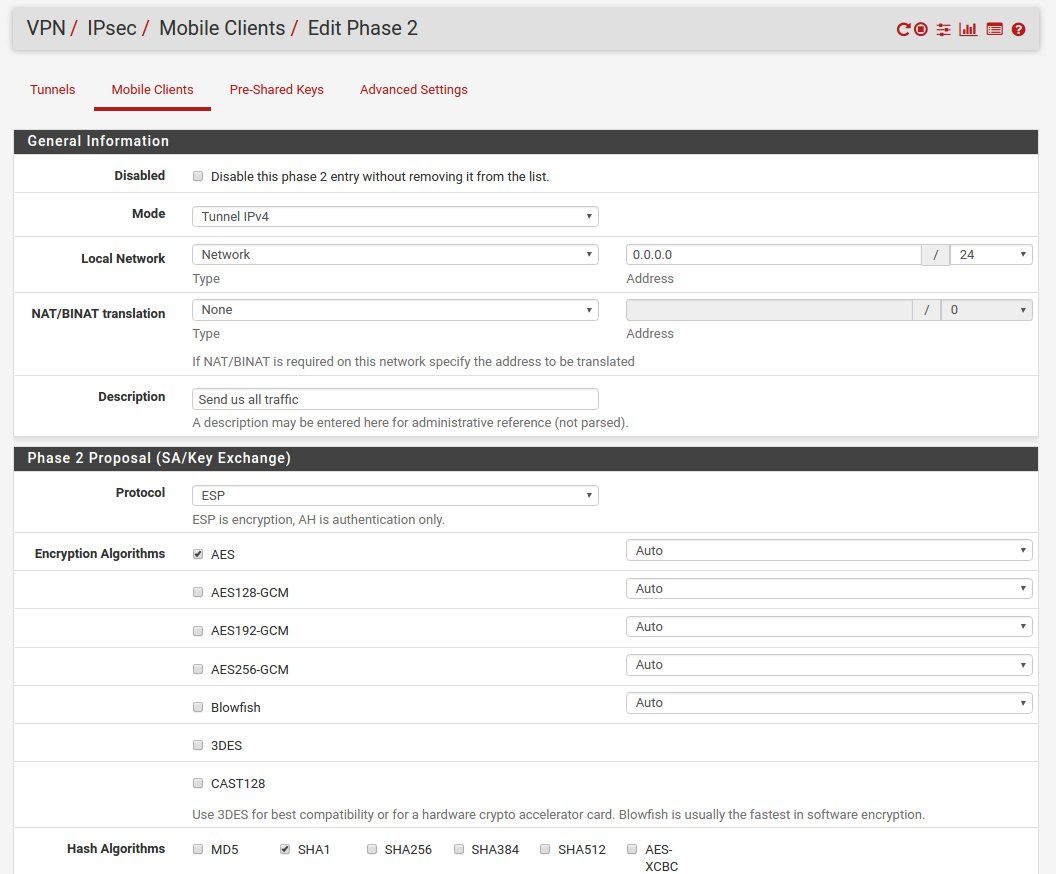

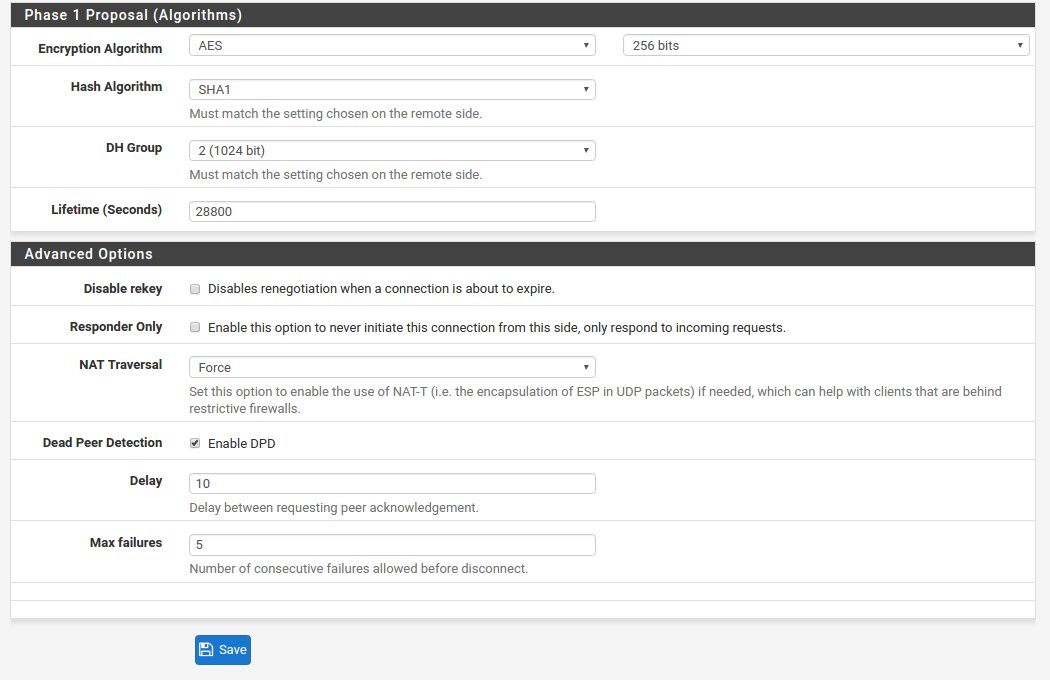

ich habe auf meiner PFsense (2.3.2) versucht IPsec nach dieser Anleitung einzurichten.

http://www.thegeekpub.com/5855/pfsense-road-warrior-ipsec-config-works/

Hintergrund ist, dass ich auf die Infrastruktur zugreifen will, aber auch über den VPN ins Netz will.

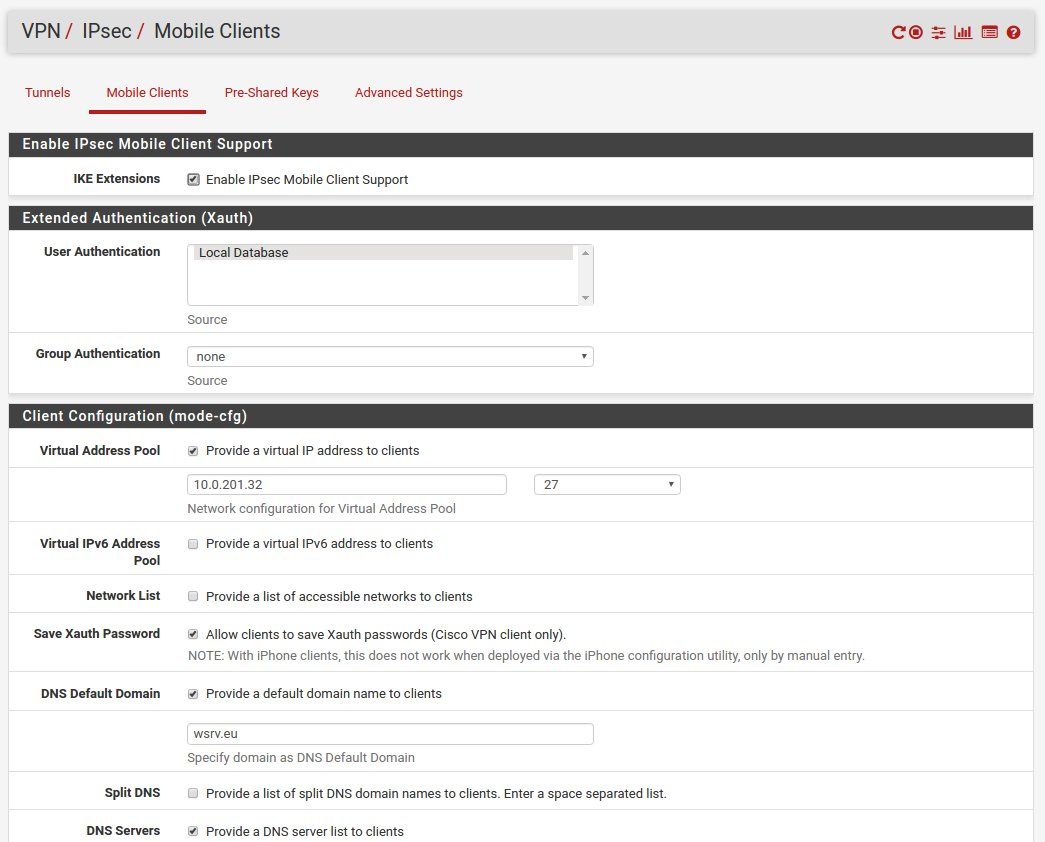

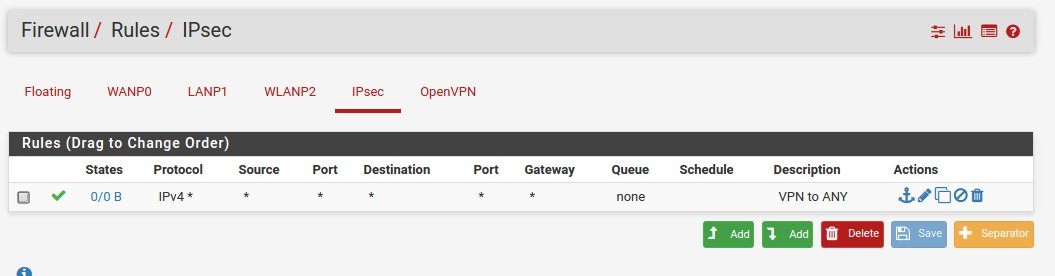

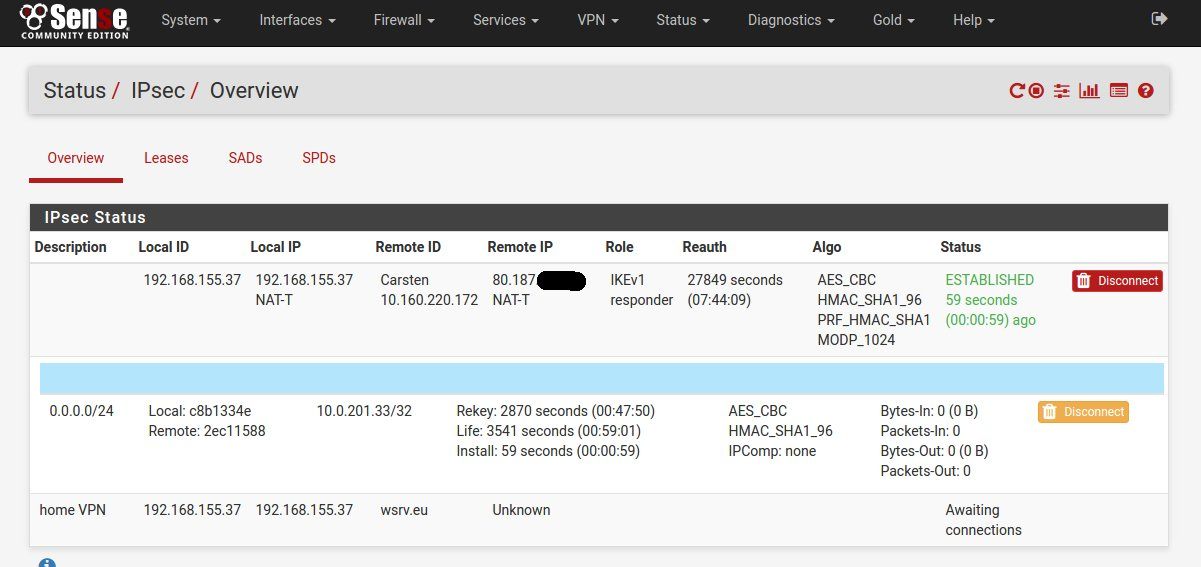

Jetzt ist es so, dass ich es bisher nur übers Handy testen konnte, dort wird die Verbindung auch scheinbar aufgebaut, was auch die Ansicht in der pfsense bestätigt (Status > IPsec => Overview.

Dem Client (Handy) wird auch eine entsprechende IP zugewiesen, ich erreiche allerdings keine Server innerhalb des Netzes, weder durch ein Ping noch durch Aufruf im Browser.

Hat hier vielleicht noch jemand eine Idee?

Es scheint nur eine Kleinigkeit zu fehlen.

Danke und Gruß

ich habe auf meiner PFsense (2.3.2) versucht IPsec nach dieser Anleitung einzurichten.

http://www.thegeekpub.com/5855/pfsense-road-warrior-ipsec-config-works/

Hintergrund ist, dass ich auf die Infrastruktur zugreifen will, aber auch über den VPN ins Netz will.

Jetzt ist es so, dass ich es bisher nur übers Handy testen konnte, dort wird die Verbindung auch scheinbar aufgebaut, was auch die Ansicht in der pfsense bestätigt (Status > IPsec => Overview.

Dem Client (Handy) wird auch eine entsprechende IP zugewiesen, ich erreiche allerdings keine Server innerhalb des Netzes, weder durch ein Ping noch durch Aufruf im Browser.

Hat hier vielleicht noch jemand eine Idee?

Es scheint nur eine Kleinigkeit zu fehlen.

Danke und Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 324907

Url: https://administrator.de/contentid/324907

Printed on: April 27, 2024 at 03:04 o'clock

10 Comments

Latest comment

Zitat von @CarstenKl:

Hi CH,

du hast Recht, wenn ich dort mein lan auswähle klappt es, allerdings erreiche ich dann nur die Maschinen im lan, kann aber nicht durch den VPN ins Internet, was mir wichtig ist.

Hi CH,

du hast Recht, wenn ich dort mein lan auswähle klappt es, allerdings erreiche ich dann nur die Maschinen im lan, kann aber nicht durch den VPN ins Internet, was mir wichtig ist.

Dazu legst du das Default-Gateway des Clients auf den Tunnel.

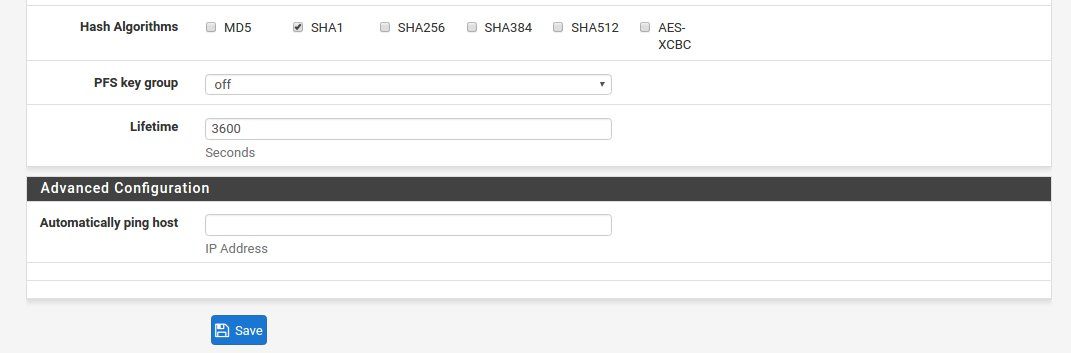

Und wenn, muss dort 0.0.0.0/0 stehen keine 24er Maske! Oder stelle es auf None, das bewirkt das gleiche.

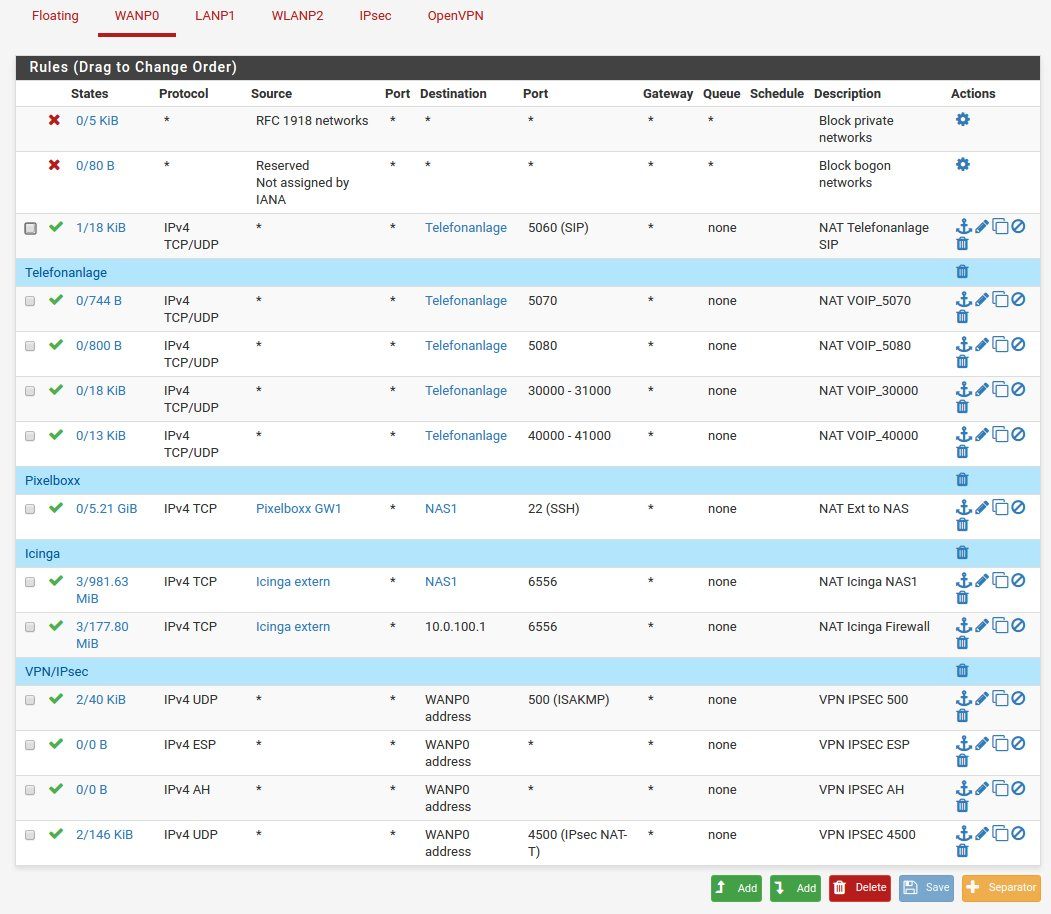

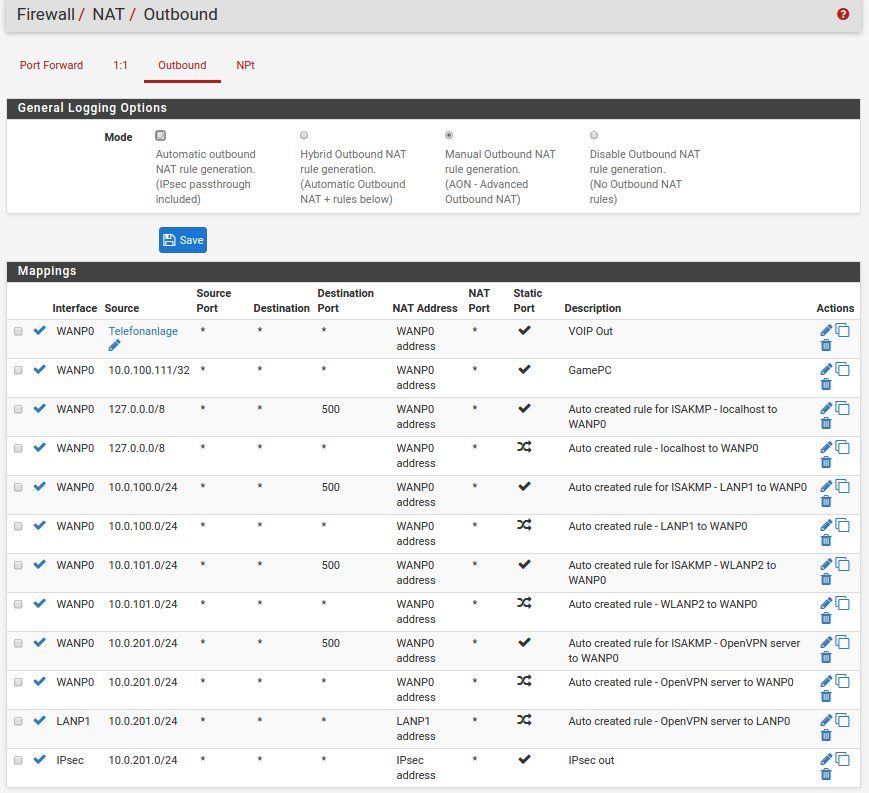

Stelle ebenfalls sicher das das VPN-Subnetz in der Firewall auf die WAN-Adresse der PFsense geNATet wird (SRC-NAT)! Firewall->NAT. Ohne das werden die VPN-Clients aus Prinzip nicht ins Internet kommen!

Gruß mik

ich habe auf meiner PFsense (2.3.2) versucht IPsec nach dieser Anleitung einzurichten.

Hier findest du auch noch eine:IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software