VPN-Client hat keinen Internetzugang über VPN-Router

Guten Abend liebe Admins,

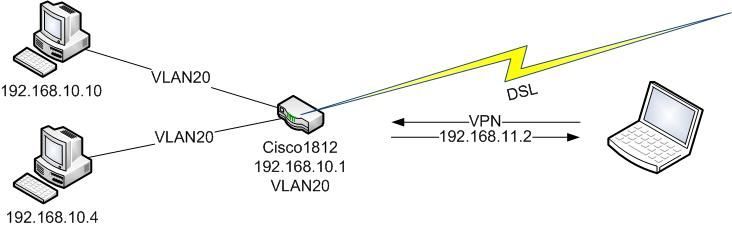

ich habe einen Cisco Router 1812er als DSL- & VPN-Router konfiguriert. Die Einwahl mittels Cisco VPN-Client ist problemlos möglich. Diese Clients bekommen auch aus einem extra Pool eine IP-Adresse zugeteilt (192.168.11.0 255.255.255.248).

Die Struktur sieht folgendermaßen aus:

Was funktioniert:

Was nicht funktioniert:

Router-Konfiguration:

Als DNS-Server bekommen die Clients den Router zugeteilt. Was habe ich übersehen? Die Clients sollen nur über den VPN-Router ins Internet dürfen. Meine Vermutung liegt am NAT auf dem FastEthernet.

Viele Grüsse,

Dani

Die Struktur sieht folgendermaßen aus:

Was funktioniert:

- Jeder VPN-Client jeden Client im LAN anpingen.

- Jeder Rechner im LAN kann den VPN-Client anpingen.

Was nicht funktioniert:

- VPN-Clients können nicht über den Router ins Internet.

- VPN-Clients können z..B. kein http://192.168.10.4:8080 aufrufen. Folgendes habe ich bereits gemacht: Portscan im LAN, zeigt mit am 192.168.10.4 den offenen Port an. Mache das ganze über den VPN-Client sind alle Ports geschlossen.

Router-Konfiguration:

u10acfb802#sh run

Building configuration...

Current configuration : 7310 bytes

!

! Last configuration change at 14:06:36 UTC Fri Jan 16 2009 by admin

! NVRAM config last updated at 14:21:51 UTC Fri Jan 16 2009 by admin

!

version 12.4

no service pad

service timestamps debug uptime

service timestamps log uptime

service password-encryption

!

hostname u10acfb802

!

boot-start-marker

boot-end-marker

!

enable secret 5 password

!

aaa new-model

!

!

aaa authentication login clientauth local

aaa authorization network groupauthor local

!

!

aaa session-id common

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 2:00

!

!

dot11 syslog

no ip source-route

!

!

ip cef

no ip dhcp use vrf connected

ip dhcp excluded-address 192.168.10.1 192.168.10.20

!

ip dhcp pool VLAN20

network 192.168.10.0 255.255.255.0

default-router 192.168.10.1

dns-server 192.168.10.1

netbios-node-type h-node

!

!

no ip bootp server

ip domain name test

ip name-server 217.237.148.70

ip name-server 217.237.149.142

!

multilink bundle-name authenticated

vpdn enable

!

isdn switch-type basic-net3

!

!

!

spanning-tree portfast bpduguard

username admin password 7 password

username benutzer password 7 password

username benutzer password 7 password

username benutzer password 7 password

!

!

crypto isakmp policy 10

encr 3des

authentication pre-share

group 2

crypto isakmp fragmentation

!

crypto isakmp client configuration group versuch

key testtesttest

dns 192.168.10.1

domain test.local

pool vpn1

banner ^C

Any unauthorized access is strictly prohibited and will be

prosecuted to the fill extent of applicable and international law. ^C

crypto isakmp profile VPNclient

description VPN clients profile

match identity group versuch

client authentication list clientauth

isakmp authorization list groupauthor

client configuration address respond

!

!

crypto ipsec transform-set myset esp-3des esp-sha-hmac

!

crypto dynamic-map dynmap 5

set transform-set myset

set isakmp-profile VPNclient

!

!

crypto map mymap 10 ipsec-isakmp dynamic dynmap

!

archive

log config

hidekeys

!

!

ip ssh version 2

!

!

bba-group pppoe global

virtual-template 1

!

!

interface FastEthernet0

description *** Physical WAN 0 Interface ***

no ip address

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface FastEthernet1

description *** Physical WAN 1 Interface ***

no ip address

shutdown

duplex auto

speed auto

!

interface BRI0

description *** Physical BRI (ISDN) Interface ***

bandwidth 128

no ip address

encapsulation ppp

shutdown

dialer pool-member 2

isdn switch-type basic-net3

isdn point-to-point-setup

no fair-queue

no cdp enable

ppp authentication pap callin

!

interface FastEthernet2

description *** VLAN10 ***

switchport access vlan 10

shutdown

!

interface FastEthernet3

description *** VLAN20 ***

switchport access vlan 20

!

interface FastEthernet4

description *** VLAN30 ***

switchport access vlan 30

!

interface FastEthernet5

description *** VLAN1 ***

shutdown

!

interface FastEthernet6

description *** VLAN1 ***

shutdown

!

interface FastEthernet7

description *** VLAN1 ***

shutdown

!

interface FastEthernet8

description *** VLAN1 ***

shutdown

!

interface FastEthernet9

description *** VLAN1 ***

!

interface Virtual-Template1

mtu 1492

no ip address

peer default ip address dhcp-pool PPPoE

ppp authentication pap

!

interface Vlan1

description *** Default - VLAN ***

no ip address

ip virtual-reassembly

!

interface Vlan10

description *** LAN - 1 ***

ip address 192.168.100.1 255.255.255.252

ip access-group 105 in

!

interface Vlan20

description *** LAN - 2 ***

ip address 192.168.178.1 255.255.255.0 secondary

ip address 192.168.10.1 255.255.255.0

ip access-group 106 in

ip nat inside

ip virtual-reassembly

!

interface Vlan30

description *** LAN - 3 ***

ip address 10.207.184.2 255.255.255.0

ip access-group 104 in

!

interface Dialer1

description *** Primaer / xxxx / T-Systems ***

ip address negotiated

ip mtu 1492

ip nat outside

ip virtual-reassembly

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname xxxxx

ppp chap password 7 xxx

ppp ipcp dns request

crypto map mymap

!

interface Dialer2

description *** Backup / ISDN (2x64k) / T-Systems ***

ip address negotiated

ip nat outside

ip virtual-reassembly

encapsulation ppp

dialer pool 2

dialer idle-timeout 60

dialer string 0191011

dialer load-threshold 150 either

dialer watch-group 1

dialer-group 2

compress mppc

no cdp enable

ppp authentication pap callin

ppp pap sent-username xxx

ppp ipcp dns request

ppp multilink

!

ip local pool vpn1 192.168.11.1 192.168.11.6

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 217.5.98.10 50

ip route 0.0.0.0 0.0.0.0 Dialer2 80

ip route 10.198.246.108 255.255.255.255 Vlan30

!

!

no ip http server

no ip http secure-server

ip dns server

ip nat inside source route-map backup interface Dialer2 overload

ip nat inside source route-map primary interface Dialer1 overload

!

access-list 99 permit xxxx

access-list 99 remark *** SSH Zugriff auf Router ***

access-list 99 permit xxxx

access-list 99 permit xxxx

access-list 99 permit xxxx

access-list 99 permit xxxx

access-list 99 permit xxxx

access-list 99 deny any

access-list 103 remark *** Internetzugang ***

access-list 103 permit ip host 192.168.178.149 any

access-list 103 permit ip host 192.168.10.4 any

access-list 103 permit ip host 192.168.10.10 any

access-list 103 permit ip host 192.168.10.19 any

access-list 103 permit ip 192.168.11.0 0.0.0.7 any

access-list 103 deny icmp any any

access-list 103 deny ip any any

access-list 104 remark *** Zugang 3-Netzwerk ***

access-list 105 remark *** Zugang 2-Netzwerk ***

access-list 106 remark *** Zugang 1-Netzwerk ***

access-list 107 remark *** VPN - Clients ***

access-list 107 deny ip 192.168.11.0 0.0.0.7 192.168.11.0 0.0.0.7

dialer watch-list 1 ip 0.0.0.0 0.0.0.0

dialer-list 1 protocol ip permit

no cdp run

!

!

!

route-map backup permit 10

match ip address 103

!

route-map primary permit 10

match ip address 103

!

!

!

!

control-plane

!

banner login ^CC

^C

!

line con 0

exec-timeout 0 0

password 7 xxx

line aux 0

line vty 0 4

access-class 99 in

exec-timeout 0 0

transport input ssh

!

ntp clock-period 17180511

ntp server 192.53.103.104

end

u10acfb802#Viele Grüsse,

Dani

Please also mark the comments that contributed to the solution of the article

Content-Key: 106299

Url: https://administrator.de/contentid/106299

Printed on: April 26, 2024 at 06:04 o'clock

15 Comments

Latest comment

187. interface Vlan20

188. description * LAN - 2 *

189. ip address 192.168.178.1 255.255.255.0 secondary

190. ip address 192.168.10.1 255.255.255.0

191. ip access-group 106 in

192. ip nat inside

193. ip virtual-reassembly

194. !

237. ip local pool vpn1 192.168.11.1 192.168.11.6

Ich habe gerade keinen Router um das selber auszuprobieren und bin mir deshalb nicht sicher. Allerdings fällt mir auf das dein NAT inside anscheinend nicht die Adressen beinhaltet die für den VPN pool vorgesehen sind.

Gruß Rafiki

188. description * LAN - 2 *

189. ip address 192.168.178.1 255.255.255.0 secondary

190. ip address 192.168.10.1 255.255.255.0

191. ip access-group 106 in

192. ip nat inside

193. ip virtual-reassembly

194. !

237. ip local pool vpn1 192.168.11.1 192.168.11.6

Ich habe gerade keinen Router um das selber auszuprobieren und bin mir deshalb nicht sicher. Allerdings fällt mir auf das dein NAT inside anscheinend nicht die Adressen beinhaltet die für den VPN pool vorgesehen sind.

Gruß Rafiki

Doch hat er drin :

access-list 103 permit ip 192.168.11.0 0.0.0.7 any

Warum er das allerdings so umständlich über eine Route Map macht ist schleierhaft wo es eine banale ACL mit

ip nat inside source-list 103 interface Dialer1 overload

auch tut ???

Dani mach mal ein debug ip nat und sieh dir mal an was mit den Internet Paketen des VPNs passiert !

Der Debug sollte dir sofort sagen wo das Problem ist !!

access-list 103 permit ip 192.168.11.0 0.0.0.7 any

Warum er das allerdings so umständlich über eine Route Map macht ist schleierhaft wo es eine banale ACL mit

ip nat inside source-list 103 interface Dialer1 overload

auch tut ???

Dani mach mal ein debug ip nat und sieh dir mal an was mit den Internet Paketen des VPNs passiert !

Der Debug sollte dir sofort sagen wo das Problem ist !!

@aqui

auf der PIX/ASA benötigt man den Befehl split tunnel damit die Pakete in der Firewall wieder auf das gleiche Interface hinaus dürfen. Ich habe den Eindruck das es soetwas auf dem IOS 12.4 nicht gibt oder nicht nötig ist. Kannst du das bestätigen?

auf der PIX/ASA benötigt man den Befehl split tunnel damit die Pakete in der Firewall wieder auf das gleiche Interface hinaus dürfen. Ich habe den Eindruck das es soetwas auf dem IOS 12.4 nicht gibt oder nicht nötig ist. Kannst du das bestätigen?

...sehe ich nichts im CLI..."

Bist du über Telnet oder SSH drauf ?? Dann solltest du natürlich ein term mon nicht vergessen

Du musst mal sehen mit "?" ob es noch sowas wie debug ip nat events, traffic usw. gibt was den Output etwas ausführlicher macht.

Ggf. ist das auch ein Bug im IOS also mal die Release Notes ansehen !!

Bist du über Telnet oder SSH drauf ?? Dann solltest du natürlich ein term mon nicht vergessen

Du musst mal sehen mit "?" ob es noch sowas wie debug ip nat events, traffic usw. gibt was den Output etwas ausführlicher macht.

Ggf. ist das auch ein Bug im IOS also mal die Release Notes ansehen !!

Hi Dani,

Vermutlich hast du das falsch verstanden. Ich meinte das das VPN per unnumbered IPs aus dem lokalen LAN nimmt wie z.B. bei dier PPTP VPN Konfig:

interface Virtual-Template1

description PPTP Dialin Interface fuer VPN Zugang

ip unnumbered Ethernet0/1 (bei dir dann vlan 20)

no keepalive

peer default ip address pool pptp_dialin

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

Damit erspartst du dir das separate NAT Statement in der NAT ACL denn die VPN Clients bekommen .10er IPs. Das klappt aber nur wenn da noch was frei ist und diese IPs musst du natürlich im DHCP Server excluden...logo !!

Was noch auffällig ist: du hast eine inbound ACL an VLAN 20 mit Nummer 106 aber ohne konfigurierte Statements.

Damit gilt für diese ACL deny any any so das vom LAN nix durchkommt...Ist das so gewollt ??

Deine 103er ACL hat auch einen Fehler. bedenke das bei Cisco ACL immer gilt: "First match wins" und danach nichts mehr ausgeführt wird. In sofern stimmt deine Reihenfolge auch in der korrigierten Version nicht !!

Richtig ist es so:

access-list 103 remark * Internetzugang *

access-list 103 permit ip host 192.168.178.149 any

access-list 103 permit ip host 192.168.10.4 any

access-list 103 permit ip host 192.168.10.10 any

access-list 103 permit ip host 192.168.10.19 any

access-list 103 permit ip 192.168.11.0 0.0.0.7 any

access-list 103 deny 192.168.10.0 0.0.0.255 192.168.11.0 0.0.0.7

access-list 103 deny 192.168.11.0 0.0.0.7 192.168.10.0 0.0.0.255

access-list 103 deny icmp any any

access-list 103 deny ip any any

Und nochwas:

Dein Interface Virtual-Template1 korrespondiert ja zum VPN Netzwerk. Hier fehlt ip nat inside damit es über den NAT Prozess ins Internet klappt.

Ferner hast du hier einen IP Pool PPPoE konfiguriert den es gar nicht gibt !

Richtig wäre laut deiner Konfig

peer default ip address dhcp-pool vpn1

Dein NAT über die Route Maps ist auch unglücklich, das kann man, wie oben bereits bemerkt, besser über ACLs lösen....

Vermutlich hast du das falsch verstanden. Ich meinte das das VPN per unnumbered IPs aus dem lokalen LAN nimmt wie z.B. bei dier PPTP VPN Konfig:

interface Virtual-Template1

description PPTP Dialin Interface fuer VPN Zugang

ip unnumbered Ethernet0/1 (bei dir dann vlan 20)

no keepalive

peer default ip address pool pptp_dialin

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

Damit erspartst du dir das separate NAT Statement in der NAT ACL denn die VPN Clients bekommen .10er IPs. Das klappt aber nur wenn da noch was frei ist und diese IPs musst du natürlich im DHCP Server excluden...logo !!

Was noch auffällig ist: du hast eine inbound ACL an VLAN 20 mit Nummer 106 aber ohne konfigurierte Statements.

Damit gilt für diese ACL deny any any so das vom LAN nix durchkommt...Ist das so gewollt ??

Deine 103er ACL hat auch einen Fehler. bedenke das bei Cisco ACL immer gilt: "First match wins" und danach nichts mehr ausgeführt wird. In sofern stimmt deine Reihenfolge auch in der korrigierten Version nicht !!

Richtig ist es so:

access-list 103 remark * Internetzugang *

access-list 103 permit ip host 192.168.178.149 any

access-list 103 permit ip host 192.168.10.4 any

access-list 103 permit ip host 192.168.10.10 any

access-list 103 permit ip host 192.168.10.19 any

access-list 103 permit ip 192.168.11.0 0.0.0.7 any

access-list 103 deny 192.168.10.0 0.0.0.255 192.168.11.0 0.0.0.7

access-list 103 deny 192.168.11.0 0.0.0.7 192.168.10.0 0.0.0.255

access-list 103 deny icmp any any

access-list 103 deny ip any any

Und nochwas:

Dein Interface Virtual-Template1 korrespondiert ja zum VPN Netzwerk. Hier fehlt ip nat inside damit es über den NAT Prozess ins Internet klappt.

Ferner hast du hier einen IP Pool PPPoE konfiguriert den es gar nicht gibt !

Richtig wäre laut deiner Konfig

peer default ip address dhcp-pool vpn1

Dein NAT über die Route Maps ist auch unglücklich, das kann man, wie oben bereits bemerkt, besser über ACLs lösen....