Einrichtung einer Fernwartung mit Bordmitteln unter Vista

Hier eine Anleitung dazu, wie man ohne den Einsatz von VNC oder anderer Drittherstellersoftware eine Fernwartung recht einfach erstellt.

Vorweg sollte jeder klären, ob dies im Betrieb vom rechtlichen Standpunkt aus abgesichert ist oder ob nicht zuerst beispielsweise der Betriebsrat und/oder der Datenschutzbeauftragte dies abnicken muss.

Achtung an alle, die in einem Netzwerk ohne Internet arbeiten: derzeit gibt es ein Problem auf der aktuellen Windows-10-Version (1803 und 1809 und evtl. auch zukünftig), welches eine 45-sekündige Verzögerung auslöst), vermeintliche Lösung siehe hier - aber auch die hilft nicht zuverlässig.

Edit 01.10.2019: Neuer Artikel zum Thema: Verwenden von Shadowing für Windows-Benutzerunterstützung und Fernsteuerung

--

Das Mittel der Wahl ist die Windows Remote Assistance (=Windows Remoteunterstützung) im folgenden RA genannt. RA beruht auf Remote Desktop, im Unterschied zu diesem kann mit RA jedoch die Konsolensitzung an Clients gesteuert werden - somit ist es für Fernwartung, bei der in die Benutzersitzung eingegriffen werden muss, geeignet. Meiner Ansicht nach bietet RA einige Vorteile gegenüber vielen VNC-Varianten, als da wären:

Zur Sache:

Der Ablauf nach Einrichtung in Kurzform: Benutzer ruft zunächst den Admin an. Benutzer klickt dann auf ein Icon (Schnellstartleiste/Desktop/Startmenü), startet somit eine Batch, welche eine Einladungsdatei erstellt und RA startet. Admin klickt seinerseits auf einen Button und stößt somit eine Batch an, die die Einladungsdatei startet und eine Verbindung aufbaut (Vorher Kennwort eingeben (6 Zeichen und mehr), hier 111111, Sicherheit völlig schnuppe da ohne Zustimmung des Benutzers eh nichts geht). Benutzer stimmt der Verbindungsaufnahme zu - die "Nur-Anschauen-Verbindung" steht. Der Admin kann nun bei Bedarf auch die Steuerung anfordern, was der Benutzer erneut abnicken muss.

Einrichtung:

1)Gegebenenfalls zunächst per GPO Remote Assistance erlauben (Computer Policy - adm. Vorlagen - System - Remoteunterstützung/RA)

2)Anlegen einer Serverfreigabe \\server\ra, Ändernrechte für Jeder

3)Erstellen einer Batch \\server\ra\launch\Hilf.bat mit folgendem Inhalt:

Verknüpfung zu dieser Batch erstellen, nettes Icon dafür aussuchen und ab damit in die Schnellstartleiste/Desktops/Startmenüs der Benutzer - Verteilung zum Beispiel via Group policy preferences (GPP*) oder Anmeldeskript

4)Erstellen einer Verknüpfung beim Admin mit dem Ziel msra.exe /openfile \\server\ra\hilf.msrcincident

Diese Verknüpfung startet die vom Benutzer erzeugte Einladungsdatei

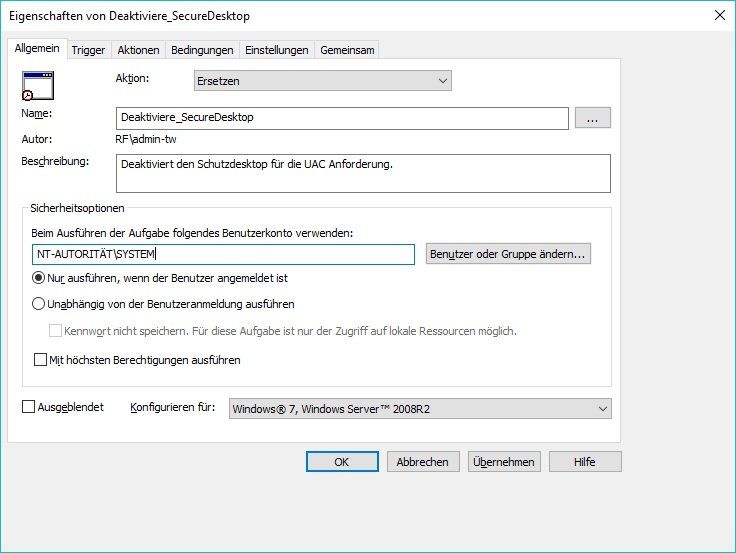

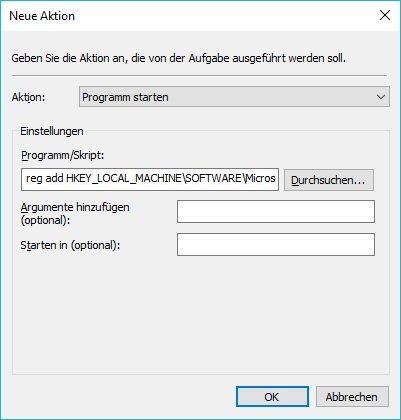

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

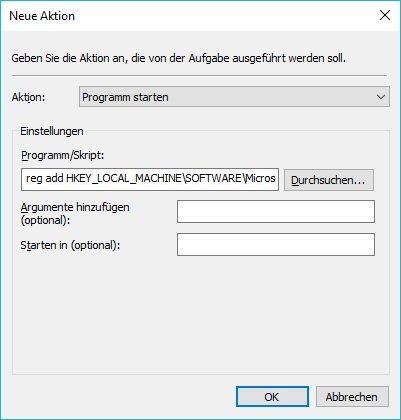

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

-Edit - 6)Setzen von Rechten auf %windir%\system32\tasks\Deaktiviere_SecureDesktop - Benutzergruppe Jeder muss Rechte erhalten, diesen Task zu lesen und auszuführen, sonst nicht startbar. Rechte über Policy (Computer-Konfig - Windows Einst. - Sicherheitseinst. - Dateisystem. Auch möglich natürlich über Startupskript mit Cacls.exe/icacls.exe.

7)Policy erstellen, die den Secure Desktop nach Beendigung (und dem nächsten GPO-Refresh) wieder erzwingt: Computerkonfig - Windowseinstellungen - Sicherheit - Lok. Sicherheitsrichtlinie - Sicherheitsoptionen - Benutzerkontensteuerung: Bei Benutzeraufforderung nach erhöhten Rechten zum sicheren Desktop wechseln - aktivieren.

Fertig.

Wer jetzt fragt "Und für xp???" trifft den wunden Punkt. xp hat keine deratigen Kommandozeilenoptionen, soweit ich das sehen kann. Es gibt zwar rcimlby.exe -LaunchRA, aber ich habe noch keinen Weg gesehen, das Ganze so einfach wie unter Vista zu automatisieren.

*Infos zu GPP:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

--

Edit2: für win10 muss Codezeile 9 ersetzt werden durch

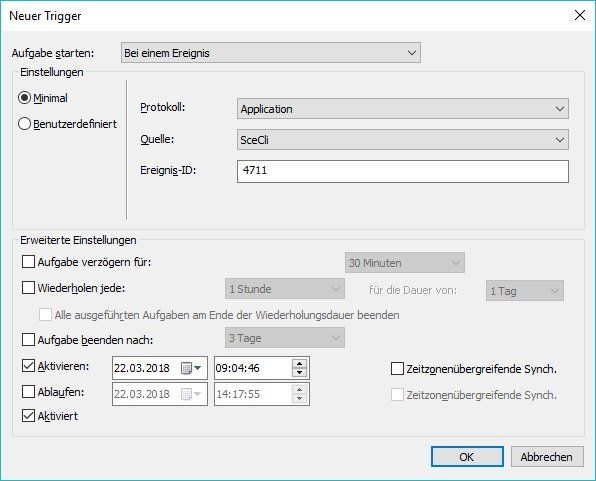

Zudem muss auf Win10 folgender Task-Trigger passend zu Zeile 9 hinzugefügt werden: On event ID 4711 Log Application, Source SceCli.

Edit1: 6) hinzugefügt

Edit: optisch aufpoliert - wer auch immer das war, ich war es nicht.

Achtung an alle, die in einem Netzwerk ohne Internet arbeiten: derzeit gibt es ein Problem auf der aktuellen Windows-10-Version (1803 und 1809 und evtl. auch zukünftig), welches eine 45-sekündige Verzögerung auslöst), vermeintliche Lösung siehe hier - aber auch die hilft nicht zuverlässig.

Edit 01.10.2019: Neuer Artikel zum Thema: Verwenden von Shadowing für Windows-Benutzerunterstützung und Fernsteuerung

--

Das Mittel der Wahl ist die Windows Remote Assistance (=Windows Remoteunterstützung) im folgenden RA genannt. RA beruht auf Remote Desktop, im Unterschied zu diesem kann mit RA jedoch die Konsolensitzung an Clients gesteuert werden - somit ist es für Fernwartung, bei der in die Benutzersitzung eingegriffen werden muss, geeignet. Meiner Ansicht nach bietet RA einige Vorteile gegenüber vielen VNC-Varianten, als da wären:

- außerordentlich zuverlässiges Refreshing des Bildschirminhaltes (da hat zum Beispiel UltraVNC immer mal wieder Probleme), zudem sehr schnell

- kein zusätzlich zu öffnender Port benötigt (vorausgesetzt 3389 [RDP] war schon offen)

- gehört zu Vista, somit voll kompatibel, keine Installation nötig und auch keine Updates (gegen Sicherheitslücken) erforderlich abgesehen von Windows Update

- Skalierung des Bildschirmes möglich, selbst, wenn der Gegenüber 2 Bildschirme nutzt [Anmerkung: Skalierung führt zu Interpolation und macht den Refresh träge!]

- verschlüsselt

- rolloutfähig, im Sinne von einer Einrichtung, die ohne manuelle Installationsschritte am Client auskommt

Zur Sache:

Der Ablauf nach Einrichtung in Kurzform: Benutzer ruft zunächst den Admin an. Benutzer klickt dann auf ein Icon (Schnellstartleiste/Desktop/Startmenü), startet somit eine Batch, welche eine Einladungsdatei erstellt und RA startet. Admin klickt seinerseits auf einen Button und stößt somit eine Batch an, die die Einladungsdatei startet und eine Verbindung aufbaut (Vorher Kennwort eingeben (6 Zeichen und mehr), hier 111111, Sicherheit völlig schnuppe da ohne Zustimmung des Benutzers eh nichts geht). Benutzer stimmt der Verbindungsaufnahme zu - die "Nur-Anschauen-Verbindung" steht. Der Admin kann nun bei Bedarf auch die Steuerung anfordern, was der Benutzer erneut abnicken muss.

Einrichtung:

1)Gegebenenfalls zunächst per GPO Remote Assistance erlauben (Computer Policy - adm. Vorlagen - System - Remoteunterstützung/RA)

2)Anlegen einer Serverfreigabe \\server\ra, Ändernrechte für Jeder

3)Erstellen einer Batch \\server\ra\launch\Hilf.bat mit folgendem Inhalt:

@echo off

rem Sorgt dafür, dass zunächst alte Einladungsdateien ohne Rückfrage überschrieben werden

del \\server\ra\*.* /q

rem Kosmetik, stellt bei hoher Bandbreite ein, dass der Fensterinhalt beim Ziehen angezeigt wird und dass der Desktophintergrund erhalten bleibt

reg ADD "HKEY_CURRENT_USER\Software\Microsoft\Remote Assistance" /v "BandWidth Usage" /t REG_DWORD /d 14 /f

rem startet RA, erzeugt eine Einladungsdatei und setzt das Kennwort 111111

start msra.exe /saveasfile \\server\ra\hilf.msrcincident 111111

rem startet den Task zum Deaktivieren des Secure Desktops ("Grauer Vorhang") von Vista - Ganz wichtig! Ohne diesen Task kann der Admin remote auf Vista keine UAC-Aufforderungen beantworten - er könnte nichts installieren usw.! Task siehe 5).

schtasks /run /tn Deaktiviere_SecureDesktopVerknüpfung zu dieser Batch erstellen, nettes Icon dafür aussuchen und ab damit in die Schnellstartleiste/Desktops/Startmenüs der Benutzer - Verteilung zum Beispiel via Group policy preferences (GPP*) oder Anmeldeskript

4)Erstellen einer Verknüpfung beim Admin mit dem Ziel msra.exe /openfile \\server\ra\hilf.msrcincident

Diese Verknüpfung startet die vom Benutzer erzeugte Einladungsdatei

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

-Edit - 6)Setzen von Rechten auf %windir%\system32\tasks\Deaktiviere_SecureDesktop - Benutzergruppe Jeder muss Rechte erhalten, diesen Task zu lesen und auszuführen, sonst nicht startbar. Rechte über Policy (Computer-Konfig - Windows Einst. - Sicherheitseinst. - Dateisystem. Auch möglich natürlich über Startupskript mit Cacls.exe/icacls.exe.

7)Policy erstellen, die den Secure Desktop nach Beendigung (und dem nächsten GPO-Refresh) wieder erzwingt: Computerkonfig - Windowseinstellungen - Sicherheit - Lok. Sicherheitsrichtlinie - Sicherheitsoptionen - Benutzerkontensteuerung: Bei Benutzeraufforderung nach erhöhten Rechten zum sicheren Desktop wechseln - aktivieren.

Fertig.

Wer jetzt fragt "Und für xp???" trifft den wunden Punkt. xp hat keine deratigen Kommandozeilenoptionen, soweit ich das sehen kann. Es gibt zwar rcimlby.exe -LaunchRA, aber ich habe noch keinen Weg gesehen, das Ganze so einfach wie unter Vista zu automatisieren.

*Infos zu GPP:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

--

Edit2: für win10 muss Codezeile 9 ersetzt werden durch

powershell write-eventlog -logname Application -source SceCli -eventID 4711 -entrytype Information -message "'This was created to trigger the deactiviere_securedesktop task'" Edit1: 6) hinzugefügt

Edit: optisch aufpoliert - wer auch immer das war, ich war es nicht.

Please also mark the comments that contributed to the solution of the article

Content-Key: 111579

Url: https://administrator.de/contentid/111579

Printed on: May 5, 2024 at 11:05 o'clock

28 Comments

Latest comment

Hallo,

wir nutzen eine Version, die bei heise.de vorgestellt wurde und mit Ultra-VNC als single executable läuft.

Auch hier muss der Benutzer aktiv die Unterstützung anfordern.

Die exe ist wesentlich einfacher zu handhaben, zudem können fest definierte Verbindungen vorgegeben werden.

Die Verteilung geht dann über AD oder Batch beim Login.

Gruß,

Stefan / [int'ju( itiv]

itiv]

wir nutzen eine Version, die bei heise.de vorgestellt wurde und mit Ultra-VNC als single executable läuft.

Auch hier muss der Benutzer aktiv die Unterstützung anfordern.

Die exe ist wesentlich einfacher zu handhaben, zudem können fest definierte Verbindungen vorgegeben werden.

Die Verteilung geht dann über AD oder Batch beim Login.

Gruß,

Stefan / [int'ju(

Hallo,

obwohl der Thread schon etwas älter ist, finde ich die Anleitung richtig gut, habe sie aber an einem Punkt noch etwas angepasst:

obwohl der Thread schon etwas älter ist, finde ich die Anleitung richtig gut, habe sie aber an einem Punkt noch etwas angepasst:

@echo off

rem Sorgt dafür, dass zunächst alte Einladungsdateien ohne Rückfrage überschrieben werden

del \\server\ra\*.* /q

rem Kosmetik, stellt bei hoher Bandbreite ein, dass der Fensterinhalt beim Ziehen angezeigt wird und dass der Desktophintergrund erhalten bleibt

reg ADD "HKEY_CURRENT_USER\Software\Microsoft\Remote Assistance" /v "BandWidth Usage" /t REG_DWORD /d 14 /f

rem startet RA, erzeugt eine Einladungsdatei und setzt das Kennwort 111111

start msra.exe /saveasfile \\server\ra\hilf.msrcincident 111111

rem Ganz wichtig! Ohne diesen Task kann der Admin remote auf Vista keine UAC-Aufforderungen beantworten - er könnte nichts installieren usw.! Task siehe 5).

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /f

So, ich hab es nochmal angepasst, da mir noch ein Fehler aufgefallen ist. Der letzte Regkey muss natürlich mit Adminrechten ausgeführt werden. Dazu benutze ich das Tool RunasSpc.

@echo off

rem Laufwerk mappen

net use /delete r:

net use r: \\server\ra

rem Sorgt dafür, dass zunächst alte Einladungsdateien ohne Rückfrage überschrieben werden

del r:\*.* /q

rem Kosmetik, stellt bei hoher Bandbreite ein, dass der Fensterinhalt beim Ziehen angezeigt wird und dass der Desktophintergrund erhalten bleibt

reg ADD "HKEY_CURRENT_USER\Software\Microsoft\Remote Assistance" /v "BandWidth Usage" /t REG_DWORD /d 14 /f

rem startet RA, erzeugt eine Einladungsdatei und setzt das Kennwort 589712

start msra.exe /saveasfile \\server\ra\hilf.msrcincident 589712

rem Ganz wichtig! Ohne diesen Task kann der Admin remote auf Vista keine UAC-Aufforderungen beantworten - er könnte nichts installieren usw.! Task siehe 5).

r:\launch\runasspc.exe /cryptfile:r:\launch\crypt.spc /quiet

net use /delete r:

Also nochmal zum mitmeißeln. Durch das Hinzufügen weniger Zeilen spart man sich folgendes (find ich persönlich einfacher):

Zitat von @DerWoWusste:

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder

Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v

PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

-Edit - 6)Setzen von Rechten auf %windir%\system32\tasks\Deaktiviere_SecureDesktop - Benutzergruppe Jeder muss Rechte erhalten,

diesen Task zu lesen und auszuführen, sonst nicht startbar. Rechte über Policy (Computer-Konfig - Windows Einst. -

Sicherheitseinst. - Dateisystem. Auch möglich natürlich über Startupskript mit Cacls.exe/icacls.exe.

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder

Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v

PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

-Edit - 6)Setzen von Rechten auf %windir%\system32\tasks\Deaktiviere_SecureDesktop - Benutzergruppe Jeder muss Rechte erhalten,

diesen Task zu lesen und auszuführen, sonst nicht startbar. Rechte über Policy (Computer-Konfig - Windows Einst. -

Sicherheitseinst. - Dateisystem. Auch möglich natürlich über Startupskript mit Cacls.exe/icacls.exe.

Hallo,

ist zwar schon ein älterer Beitrag, aber Thema trotzdem noch aktuell. Danke übrigens an DerWoWusste für die Anleitung!

Das Ganze hat bei mir nicht so geklappt wie beschrieben wenn der zu supportende User lediglich Standardrechte hat UND der Schieberegler der Benutzerkontensteuerung ganz oben auf Stufe 4 steht. Es wird der Bildschirm trotzdem abgeblendet.

Dann benötigt man zusätzlich zum bereits genannten Reg-key:

auch noch diesen:

Getestet bei Windows 7 (7.6.7601.23806 / Build 7601) und Windows 10 15063.413 (1703)

ist zwar schon ein älterer Beitrag, aber Thema trotzdem noch aktuell. Danke übrigens an DerWoWusste für die Anleitung!

Das Ganze hat bei mir nicht so geklappt wie beschrieben wenn der zu supportende User lediglich Standardrechte hat UND der Schieberegler der Benutzerkontensteuerung ganz oben auf Stufe 4 steht. Es wird der Bildschirm trotzdem abgeblendet.

Dann benötigt man zusätzlich zum bereits genannten Reg-key:

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /freg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v ConsentPromptBehaviorUser /t REG_DWORD /d 3 /fGetestet bei Windows 7 (7.6.7601.23806 / Build 7601) und Windows 10 15063.413 (1703)

Salut, danke für die umfassenden Worte.

Vorab was noch fehlt, die Firewall. ;)

Hier ganz unten in Wort und Bild gefasst: https://www.gruppenrichtlinien.de/artikel/remoteunterstuetzung-remote-as ...

Danach ist es grundsätzlich auf einen Klick machbar.

Ich bekomme die automatische Anpassung durch den Task leider nicht auf die Reihe:

Eingesetzt wird ein Server 2016 (1607) Datacenter, der sich darauf einwählende Benutzer soll Hilfe anfordern können (es handelt sich hier nicht um einen Terminalserver und ist nur für Wartungszwecke gedacht).

Leider interessiert es das System nicht, das Log sagt die Aufgabe wurde ausgeführt mit Rückgabewert "0", soweit alles klar.

Dennoch verbleibt der Registryschlüssel bei seinem Wert 1.

Die Berechtigung für die Task-Datei sitzt korrekt und wurde somit übernommen.

Jemand eine Idee dazu?

Vorab was noch fehlt, die Firewall. ;)

Hier ganz unten in Wort und Bild gefasst: https://www.gruppenrichtlinien.de/artikel/remoteunterstuetzung-remote-as ...

Danach ist es grundsätzlich auf einen Klick machbar.

Ich bekomme die automatische Anpassung durch den Task leider nicht auf die Reihe:

Zitat von @DerWoWusste:

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

5)Erstellen eines Tasks auf den Benutzer-PCs mit Namen Deaktiviere_SecureDesktop. Deployment des Tasks wieder via GPP oder Startskript (letzteres über die schtasks.exe)

-ausführender Nutzer: leer lassen ("System")

-auszuführender Befehl: reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /f

-Zeitplantyp: einmalig (Zeitpunkt kann beliebig gewählt werden, auch Vergangenheit)

Eingesetzt wird ein Server 2016 (1607) Datacenter, der sich darauf einwählende Benutzer soll Hilfe anfordern können (es handelt sich hier nicht um einen Terminalserver und ist nur für Wartungszwecke gedacht).

Leider interessiert es das System nicht, das Log sagt die Aufgabe wurde ausgeführt mit Rückgabewert "0", soweit alles klar.

Dennoch verbleibt der Registryschlüssel bei seinem Wert 1.

Die Berechtigung für die Task-Datei sitzt korrekt und wurde somit übernommen.

Jemand eine Idee dazu?

Hey danke für die rasche Antwort.

Die Firewall wurde bei mir leider nicht automatisch angepasst, Windows bot lediglich dem Nutzer an die Einstellungen zu "reparieren",

der Eintrag für die Remoteunterstützung ist in der Firewall entsprechend vorgegeben, wurde aber bei mir nicht automatisch gesetzt - daher Nummer sicher per GPO. ;)

Zurück zum Problem...

Logisch, also erst mal am System zur Verfügung stellen.

Eintrag ist umgesetzt.

Darüber geht es also, allerdings klappt der

auch direkt als Admin in der CMD ausgeführt problemlos. ;)

Vielleicht hab ich den Task einfach nur fehlerhaft eingestellt?

Workaround:

Man klinke sich administrativ in die Registry des entsprechenden Systems ein und ändere den Registrykey manuell.

Dann kann man den Eintrag anschließend auch direkt wieder zurücknehmen. ;)

Ist nicht die feine englische Art, funktioniert aber.

Die Firewall wurde bei mir leider nicht automatisch angepasst, Windows bot lediglich dem Nutzer an die Einstellungen zu "reparieren",

der Eintrag für die Remoteunterstützung ist in der Firewall entsprechend vorgegeben, wurde aber bei mir nicht automatisch gesetzt - daher Nummer sicher per GPO. ;)

Zurück zum Problem...

psexec : Die Benennung "psexec" wurde nicht als Name eines Cmdlet, einer Funktion, einer Skriptdatei oder eines

ausführbaren Programms erkannt. PsExec v2.2 - Execute processes remotely

Copyright (C) 2001-2016 Mark Russinovich

Sysinternals - www.sysinternals.com

reg exited on RF-ERP16 with error code 0.Darüber geht es also, allerdings klappt der

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v PromptOnSecureDesktop /t REG_DWORD /d 0 /fVielleicht hab ich den Task einfach nur fehlerhaft eingestellt?

Workaround:

Man klinke sich administrativ in die Registry des entsprechenden Systems ein und ändere den Registrykey manuell.

Dann kann man den Eintrag anschließend auch direkt wieder zurücknehmen. ;)

Ist nicht die feine englische Art, funktioniert aber.

Hmm Meldung erscheint zuverlässig im Changelog.

Mehr passiert leider nach wie vor nicht.

Rein vom Grundsatz her, ist das denn korrekt wie ich das verstanden habe?

Die geplante Aufgabe (mindestens Windows 7) verteile ich über die GPO/GPP.

Trigger ist bei Event:

Aktion dann der reg key:

Weiß er damit etwas anzufangen, ohne dass da CMD oder sowas vor steht?

Ich vermute nach wie vor ein Problem mit der Berechtigung...

Mehr passiert leider nach wie vor nicht.

Rein vom Grundsatz her, ist das denn korrekt wie ich das verstanden habe?

Die geplante Aufgabe (mindestens Windows 7) verteile ich über die GPO/GPP.

Trigger ist bei Event:

Aktion dann der reg key:

Weiß er damit etwas anzufangen, ohne dass da CMD oder sowas vor steht?

Ich vermute nach wie vor ein Problem mit der Berechtigung...

Auch an dieser Stelle, für die Windows 10 Nutzer, der Hinweis über die Remotehilfe (quickassist.exe) ab Windows 10 1607+

Remotehilfe/quickassist.exe

https://www.windowspro.de/wolfgang-sommergut/remote-support-windows-10-q ...

Nicht verwechseln mit der alten Remoteunterstützung/msra.exe

https://de.wikipedia.org/wiki/Remoteunterst%C3%BCtzung

Remotehilfe/quickassist.exe

https://www.windowspro.de/wolfgang-sommergut/remote-support-windows-10-q ...

Nicht verwechseln mit der alten Remoteunterstützung/msra.exe

https://de.wikipedia.org/wiki/Remoteunterst%C3%BCtzung

Jap das ist so.

Habe gerade aus Interesse mal die Remotehilfe getestet, funktioniert von der Art her ganz passabel,

der Unterstützer benötigt das Microsoft-Konto und es wird eine Verbindung zum Internet aufgebaut.

Ich bekam somit keine Verbindung über unsere WLAN-Firewall, habe es dann über einen Hotspot getestet.

Leider werden UAC Anfragen auch dort nicht weitergegeben, somit keine sinnvolle Alternative zur hier aufgezeigten Lösung ;)

Übrigens noch zwei Kleinigkeiten in der Anleitung:

Es ist nicht Windowskomponenten, sondern System:

1)Gegebenenfalls zunächst per GPO Remote Assistance erlauben (Computer Policy - adm. Vorlagen - Windowskomponenten System - Remoteunterstützung/RA)

Der Link ist leider down.

*Infos zu GPP: http://www.microsoft.com/downloads/details.aspx?FamilyID=42e30e3f-6f01- …

Habe gerade aus Interesse mal die Remotehilfe getestet, funktioniert von der Art her ganz passabel,

der Unterstützer benötigt das Microsoft-Konto und es wird eine Verbindung zum Internet aufgebaut.

Ich bekam somit keine Verbindung über unsere WLAN-Firewall, habe es dann über einen Hotspot getestet.

Leider werden UAC Anfragen auch dort nicht weitergegeben, somit keine sinnvolle Alternative zur hier aufgezeigten Lösung ;)

Übrigens noch zwei Kleinigkeiten in der Anleitung:

Es ist nicht Windowskomponenten, sondern System:

1)Gegebenenfalls zunächst per GPO Remote Assistance erlauben (Computer Policy - adm. Vorlagen - Windowskomponenten System - Remoteunterstützung/RA)

Der Link ist leider down.

*Infos zu GPP: http://www.microsoft.com/downloads/details.aspx?FamilyID=42e30e3f-6f01- …