VPN Server zu VPN Server verbinden?

Hallo Leute, ich bin schon seit 3 Tagen auf der suche nach einer Lösung.

Leider finde ich keine Lösung oder Irgendwelche hinweisse die mir weiter helfen könnten.

Also Folgendes Problem

Ich würde gerne 2 VPN Server miteinander verbinden.

So das all Traffic von VPN Server 1 zu VPN Server 2 umgeleitet wird.

Hier ein Plan wie ich es mir vorstelle

¦ VPN Clien ¦ -----------------------------------> ¦ VPN Server1 ¦-----------------------------------> ¦ VPNServer2 ¦

¦ DHCP ¦ -----------------------------------> ¦ öffentliche Adresse 87.x.x.x ¦ ----------------------------------> ¦ öffentliche Adresse 10.x.x.x ¦

Der Sinn von der sache ist:

Ich will das sich der Client beim VPN Server1 anmelden muss (Der Spielt dann Client für den VPNServer2)

und schickt die nötigen Login Daten an Server2 weiter.

VPNServer1 sollte sommit nur als Gateway (Relaisstation) Dienen und den Trafic an VPNServer2 weiter Leiten.

Lösungsansatz:

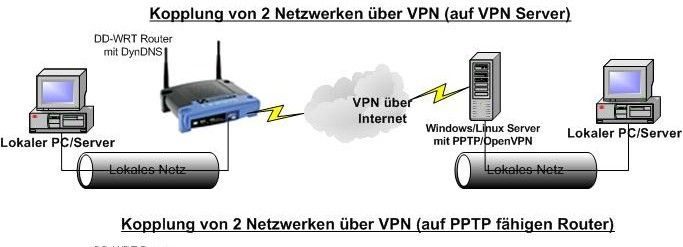

So wie ich das mitbekommen habe, gibt es Router mit DD-WRT Software die genau dies bewekstelligen.

Siehe Bild (Kopplung von 2 Netzweke über VPN (auf VPN Server).

Somit könnte ich mich per VPN Verbindung auf VPNServer1 anmelden und der Traffic wird über den DD-WRT Router an VPNServer2 weiter geleitet.

Das Problem ist jedoch das ich keine Hardware verwenden kann. Es muss eine rein Softwarebasierende lösung sein.

VMWare würde mir zu verfügung stehen.

Was geklappt hat ist folgendes, jedoch für meine bedürfnisse zu unsicher da zwischen Client und Proxyserver1 nicht verschlüsselt!

Clien ----------------------------------->¦ ProxyServer1 / VPN Client1 ¦ -----------------------------------> ¦ VPNServer2 ¦

DHCP ---------------------------------->¦ öffentliche Adresse / DHCP (privat) ¦ -----------------------------------> ¦ öffentliche Adresse 10.x.x.x ¦

Oder gibt es einen weg den ProxyTraffic zu verschlüsseln?

Für Proxy benutze ich den Sambar Server

Ich hoffe Ihr versteht mein Problem

Bitte keine Fragen stellen wieso ich so was kompliziertes machen will.

Tatsache ist das ich es genau so brauche und wär es einfach sache, dann würde ich nicht solche Geeks wie euch fragen hehe

hehe

Ich bin für jeden weiteren Denkanstoss oder Lösung super dankbar!!!!!

LG euer LatinoZH

Ich würde gerne 2 VPN Server miteinander verbinden.

So das all Traffic von VPN Server 1 zu VPN Server 2 umgeleitet wird.

Hier ein Plan wie ich es mir vorstelle

¦ VPN Clien ¦ -----------------------------------> ¦ VPN Server1 ¦-----------------------------------> ¦ VPNServer2 ¦

¦ DHCP ¦ -----------------------------------> ¦ öffentliche Adresse 87.x.x.x ¦ ----------------------------------> ¦ öffentliche Adresse 10.x.x.x ¦

Der Sinn von der sache ist:

Ich will das sich der Client beim VPN Server1 anmelden muss (Der Spielt dann Client für den VPNServer2)

und schickt die nötigen Login Daten an Server2 weiter.

VPNServer1 sollte sommit nur als Gateway (Relaisstation) Dienen und den Trafic an VPNServer2 weiter Leiten.

Lösungsansatz:

So wie ich das mitbekommen habe, gibt es Router mit DD-WRT Software die genau dies bewekstelligen.

Siehe Bild (Kopplung von 2 Netzweke über VPN (auf VPN Server).

Somit könnte ich mich per VPN Verbindung auf VPNServer1 anmelden und der Traffic wird über den DD-WRT Router an VPNServer2 weiter geleitet.

Das Problem ist jedoch das ich keine Hardware verwenden kann. Es muss eine rein Softwarebasierende lösung sein.

VMWare würde mir zu verfügung stehen.

Was geklappt hat ist folgendes, jedoch für meine bedürfnisse zu unsicher da zwischen Client und Proxyserver1 nicht verschlüsselt!

Clien ----------------------------------->¦ ProxyServer1 / VPN Client1 ¦ -----------------------------------> ¦ VPNServer2 ¦

DHCP ---------------------------------->¦ öffentliche Adresse / DHCP (privat) ¦ -----------------------------------> ¦ öffentliche Adresse 10.x.x.x ¦

Oder gibt es einen weg den ProxyTraffic zu verschlüsseln?

Für Proxy benutze ich den Sambar Server

Ich hoffe Ihr versteht mein Problem

Bitte keine Fragen stellen wieso ich so was kompliziertes machen will.

Tatsache ist das ich es genau so brauche und wär es einfach sache, dann würde ich nicht solche Geeks wie euch fragen

Ich bin für jeden weiteren Denkanstoss oder Lösung super dankbar!!!!!

LG euer LatinoZH

Please also mark the comments that contributed to the solution of the article

Content-Key: 131560

Url: https://administrator.de/contentid/131560

Printed on: April 26, 2024 at 15:04 o'clock

14 Comments

Latest comment

Hallo,

mal abgesehen davon das ich nicht weiß ob ich Geek als Schimpfwort interpretieren soll verstehe ich dein Problem nicht.

Besorge die VPN Client als SOftware lösung und dann sollte es gehen...

Da du dich über die verwendete Hardware und den Sinn ausschweigst ist das ganze allerdings eher im trüben Wasser fischen.

brammer

mal abgesehen davon das ich nicht weiß ob ich Geek als Schimpfwort interpretieren soll verstehe ich dein Problem nicht.

Besorge die VPN Client als SOftware lösung und dann sollte es gehen...

Da du dich über die verwendete Hardware und den Sinn ausschweigst ist das ganze allerdings eher im trüben Wasser fischen.

brammer

Für Linux wie auch Windows gibt es da zum Beispiel sTunnel, das von den OpenSSH-Entwicklern mitentwickelt wird, oder Apache, ein Webserver mit Proxy-Funktionalität.

Unter Linux habe ich Apache oder sTunnel schon als SSL-Proxy konfiguriert, aber wie problemlos das mit Windows funktioniert, weiß ich leider nicht.

Unter Linux habe ich Apache oder sTunnel schon als SSL-Proxy konfiguriert, aber wie problemlos das mit Windows funktioniert, weiß ich leider nicht.

@LatinoZH

Lies dir dies Tutorial durch, da hast du alle Antworten auf deine Fragen:

VPNs einrichten mit PPTP

Da du nur SW verwenden kannst und willst fällt die Router Variante für dich ja vollkommen weg. Bleibt dir also noch die Windows (oder Linux) Variante:

http://www.wintotal.de/Artikel/vpnxp/vpnxp.php

oder die OpenVPN Variante:

OpenVPN - Teil 1 - Installation, Konfiguration und erstellung der Zertifikate

bzw.

OpenVPN - Teil 2 - OpenVPN Konfiguration

bzw.

http://www.openvpn.net/index.php/open-source/documentation/howto.html

OpenVPN hat den Vorzug das du dort mehrere VPN benutzer gleichzeitig bedienen kannst !! Ferner musst du nur einen einzigen SSL Port in der NAT Firewall des DSL Routers forwarden was die Installation erheblich vereinfacht !

Lies dir dies Tutorial durch, da hast du alle Antworten auf deine Fragen:

VPNs einrichten mit PPTP

Da du nur SW verwenden kannst und willst fällt die Router Variante für dich ja vollkommen weg. Bleibt dir also noch die Windows (oder Linux) Variante:

http://www.wintotal.de/Artikel/vpnxp/vpnxp.php

oder die OpenVPN Variante:

OpenVPN - Teil 1 - Installation, Konfiguration und erstellung der Zertifikate

bzw.

OpenVPN - Teil 2 - OpenVPN Konfiguration

bzw.

http://www.openvpn.net/index.php/open-source/documentation/howto.html

OpenVPN hat den Vorzug das du dort mehrere VPN benutzer gleichzeitig bedienen kannst !! Ferner musst du nur einen einzigen SSL Port in der NAT Firewall des DSL Routers forwarden was die Installation erheblich vereinfacht !

Also ich nehme schon an, dass SSL sehr sicher ist. Heißt ja nicht umsonst Secure Socket Layer und wird jeden Tag von Millionen Benutzern weltweit benutzt.

Die Sicherheit ist ja größtenteils von den verwendeten Verschlüsselungsmethoden abhängig. Sollte da AES oder RSA zum Einsatz kommen ist die Verbindung selbst eigentlich by design recht sicher. Der einzige Knackpunkt ist eben der Verbindungsaufbau, da kannst du mehr oder weniger gut eine MITM-Attacke durchführen. Mit Zertifikaten zur Authentifizierung eliminierst du allerdings auch dieses Problem weitgehend.

Allerdings ist SSL auf dem Server recht rechenintensiv, was vor allem bei schwachbrüstigen Routern merkbar sein wird.

Die Sicherheit ist ja größtenteils von den verwendeten Verschlüsselungsmethoden abhängig. Sollte da AES oder RSA zum Einsatz kommen ist die Verbindung selbst eigentlich by design recht sicher. Der einzige Knackpunkt ist eben der Verbindungsaufbau, da kannst du mehr oder weniger gut eine MITM-Attacke durchführen. Mit Zertifikaten zur Authentifizierung eliminierst du allerdings auch dieses Problem weitgehend.

Allerdings ist SSL auf dem Server recht rechenintensiv, was vor allem bei schwachbrüstigen Routern merkbar sein wird.

@LatinoZH

"...1. Läuft OpenSLL auf einen anderen Port wie PPTP von dem her könnte es klappen den Trafic weiter zu leiten."

A.: Ja, OpenSSL benutzt TCP 22 oder TCP 443. PPTP benutzt TCP 1723 und das GRE Protokoll, siehe #comment-toc4 HIER !

SSL ist sehr sicher. Es sind derzeit keinerlie Exploits bekannt !

"...1. Läuft OpenSLL auf einen anderen Port wie PPTP von dem her könnte es klappen den Trafic weiter zu leiten."

A.: Ja, OpenSSL benutzt TCP 22 oder TCP 443. PPTP benutzt TCP 1723 und das GRE Protokoll, siehe #comment-toc4 HIER !

SSL ist sehr sicher. Es sind derzeit keinerlie Exploits bekannt !