KV-Safenet - WLAN

Hallo Zusammen!

Da ich einige Kunden habe, die mit WLAN arbeiten, versuche ich zu eruieren, ob es eine KV-Safenet Anbindung mit WLAN im Praxisnetz geben kann und ob diese "rechtens" und möglich ist.

Mein bisheriger (theoretischer) Wissensstand:

Die KV-Safenet Blackbox von allen(?) Providern wird mittels Routerkaskade hinter den bestehenden Router angeschlossen. Dabei muss ich ihre gewünschte IP Adresse teils bereits bei der Bestellung angeben, teils wird sie per DHCP bezogen (Also bei T-Com z.B. 192.168.2.254) (?) Eine Einwahl via (DSL-) Modem, wie ich das normalerweise in einer solchen Konstellation z.B. mit einer PfSense realisieren würde ist überwiegend nicht vorgesehen. (Wird aber auch angeboten)

Wichtig ist (natürlich) dass der bestehende Router IP-Sec Pass-Through beherrscht)

Dabei unterscheiden sich die Endgeräte auch hinsichtlich der vorhanden LAN Ports. (von 1 bis 4)

Habe ich nur 1 LAN Port, soll (eigentlich) nur 1 Praxisrechner KV-Safenet Anbindung erhalten. Andere vorhandene Clients können aber nachwievor über den allgegenwärtigen Speedport oder die FB etc. im Praxisnetz werkeln und auch ins WAN. Der KV-Safenet Router trennt aber die sichere Verbindung 1x im Quartal (!) von der unsicheren Verbindung ins böse I-Net. (Bzw. via Provider-Proxy auch sonst mit entsprechenden Security Features) - Was da wie gefiltert wird, konnte aber ein Provider heute tel. z.B. nicht sagen...

Die KV-Safenet-Boxen haben keinen WLAN-AP. (?!) Um also den Client mit der PVS für die Abrechnung via WLAN ins VPN zu bringen muss ich statt dem Rechner einen WLAN-AP mit z.B. 192.168.2.253 dranhängen und daran die Clients.. Solange ich sicherstelle, dass z.B. der Speedport DHCP macht und seine IP als Gateway und DNS verteilt, sollte dem doch nicht im Wege stehen? Bzw. wenn ich nen alten Router umfunktioniere als Switch / WLAN-AP sehe ich kein (technisches) Problem auch andere Rechner verkabelt im Internet und Praxisnetzwerk (bzw. "sogar" KV-Safenet") zu betreiben.

Natürlich kann ich nach meinem bisherigen Wissensstand auch WLAN über den 1. WLAN-Router nur im Praxisnetz (aber ohne Abrechnung) betreiben.

Nach dem Papier der KBV sollte das rechtens o.k. sein, wie ich es verstehe, die wollen aber gerne (auch irgendwie nachvollziehbar) alles hinter dem KV-Safenet Router.

Gibt es etwas an der Lösung WLAN-AP am LAN-Port der KV-Safenet-Box was ich übersehen habe?

Hat das wer realisiert?

Weiss jemand, wofür das ganze Gedöns überhaupt gut sein soll?

Um 4x jährlich ein paar KB verschlüsselt von A nach B zu übertragen?

LG

Buc

Da ich einige Kunden habe, die mit WLAN arbeiten, versuche ich zu eruieren, ob es eine KV-Safenet Anbindung mit WLAN im Praxisnetz geben kann und ob diese "rechtens" und möglich ist.

Mein bisheriger (theoretischer) Wissensstand:

Die KV-Safenet Blackbox von allen(?) Providern wird mittels Routerkaskade hinter den bestehenden Router angeschlossen. Dabei muss ich ihre gewünschte IP Adresse teils bereits bei der Bestellung angeben, teils wird sie per DHCP bezogen (Also bei T-Com z.B. 192.168.2.254) (?) Eine Einwahl via (DSL-) Modem, wie ich das normalerweise in einer solchen Konstellation z.B. mit einer PfSense realisieren würde ist überwiegend nicht vorgesehen. (Wird aber auch angeboten)

Wichtig ist (natürlich) dass der bestehende Router IP-Sec Pass-Through beherrscht)

Dabei unterscheiden sich die Endgeräte auch hinsichtlich der vorhanden LAN Ports. (von 1 bis 4)

Habe ich nur 1 LAN Port, soll (eigentlich) nur 1 Praxisrechner KV-Safenet Anbindung erhalten. Andere vorhandene Clients können aber nachwievor über den allgegenwärtigen Speedport oder die FB etc. im Praxisnetz werkeln und auch ins WAN. Der KV-Safenet Router trennt aber die sichere Verbindung 1x im Quartal (!) von der unsicheren Verbindung ins böse I-Net. (Bzw. via Provider-Proxy auch sonst mit entsprechenden Security Features) - Was da wie gefiltert wird, konnte aber ein Provider heute tel. z.B. nicht sagen...

Die KV-Safenet-Boxen haben keinen WLAN-AP. (?!) Um also den Client mit der PVS für die Abrechnung via WLAN ins VPN zu bringen muss ich statt dem Rechner einen WLAN-AP mit z.B. 192.168.2.253 dranhängen und daran die Clients.. Solange ich sicherstelle, dass z.B. der Speedport DHCP macht und seine IP als Gateway und DNS verteilt, sollte dem doch nicht im Wege stehen? Bzw. wenn ich nen alten Router umfunktioniere als Switch / WLAN-AP sehe ich kein (technisches) Problem auch andere Rechner verkabelt im Internet und Praxisnetzwerk (bzw. "sogar" KV-Safenet") zu betreiben.

Natürlich kann ich nach meinem bisherigen Wissensstand auch WLAN über den 1. WLAN-Router nur im Praxisnetz (aber ohne Abrechnung) betreiben.

Nach dem Papier der KBV sollte das rechtens o.k. sein, wie ich es verstehe, die wollen aber gerne (auch irgendwie nachvollziehbar) alles hinter dem KV-Safenet Router.

Gibt es etwas an der Lösung WLAN-AP am LAN-Port der KV-Safenet-Box was ich übersehen habe?

Hat das wer realisiert?

Weiss jemand, wofür das ganze Gedöns überhaupt gut sein soll?

Um 4x jährlich ein paar KB verschlüsselt von A nach B zu übertragen?

ironie<: Besonders die Psychotherapeuten freuen sich, jetzt endlich die Patientendaten jederzeit mit gutem Gewissen an alle interessierten Kollegen senden zu können. \<ironie>

LG

Buc

Please also mark the comments that contributed to the solution of the article

Content-Key: 265934

Url: https://administrator.de/contentid/265934

Printed on: April 26, 2024 at 17:04 o'clock

27 Comments

Latest comment

Hallo Buc,

bitte nimm die nachfolgenden Zeilen nicht allzu persönlich. Dein Beitrag ist für mich nur der "Aufhänger". Nachdem ich hier über die Jahre viele Threads passiv mitverfolgt habe, bei denen es um die Netze von Arztpraxen geht, bin ich ehrlich gesagt nur noch erschüttert darüber, wie dort anscheinend häufig verfahren wird. Vor allem aber schockt mich zuweilen der Wissensstand der Dienstleister. Da bekomme ich echt Angst um meine Patientendaten!

Zum konkreten Anwendungsfall:

Ich lass mir doch nicht in ein von mir betreutes und damit auch verantwortetes Netz ein Fremdgateway reinsetzen, ohne die Kontrolle darüber zu behalten, was dort rein- und rausgeht! Und ich käme auch nicht auf die Idee, die Funktion meines Netzes sowie mein Netzdesign von diesem Fremdgateway abhängig zu machen. Genau das passiert aber bei einer Routerkaskade.

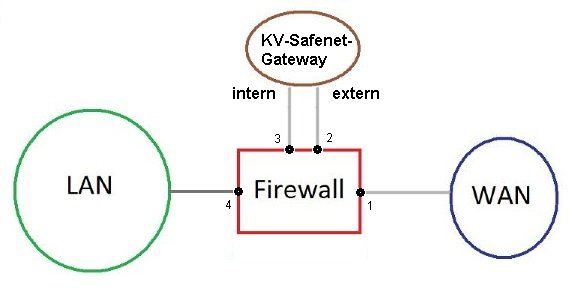

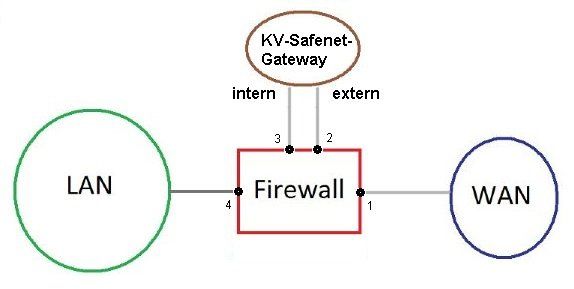

Der bessere Weg wäre es, das Fremdgateway in die DMZ zu stellen. Hier eine kleine Beispiel-Zeichnung:

Diese Topologie erlaubt es nicht nur, auch den Datenverkehr zwischen internem Netz und KVsafenet zu beregeln, sondern auch per NAT die IP-Adressen sowohl beim Übergang von 4 nach 3 als auch von 2 nach 1 beliebig zu manipulieren und sich damit in seinem IP-Adressierungskonzept von eventuellen Vorgaben des Dritten weitgehend unabhängig zu machen.

Freilich geht das nicht mit einer Fritzbox. Das ist Spielzeug für Heimanwender und hat in einem gewerblich genutzten Netz bestenfalls als (Zwangs-)Modem und meinetwegen auch noch als Telefonanlage eine Daseinsberechtigung. Ich verstehe selbstverständlich, dass kleine Praxen evtl. unter einem enormen Kostendruck stehen und diesen Druck auch an Ihre Dienstleister weiterreichen. Mit etwas guten Willen kann man aber durchaus auch für seine Kunden eine kostengünstige und dennoch funktional wesentlich bessere Lösung finden (z.B. Mikrotik, pfSense, ZyWALLs, ...). Und das ist es, was ich von einem kompetenten Dienstleister erwarten würde: Fachkenntnis, Sicherheits- und Kostenbewusstsein, gute Beratung und angemessenes Reagieren auf die individuellen Anforderungen der Kundschaft.

Gruß

sk

bitte nimm die nachfolgenden Zeilen nicht allzu persönlich. Dein Beitrag ist für mich nur der "Aufhänger". Nachdem ich hier über die Jahre viele Threads passiv mitverfolgt habe, bei denen es um die Netze von Arztpraxen geht, bin ich ehrlich gesagt nur noch erschüttert darüber, wie dort anscheinend häufig verfahren wird. Vor allem aber schockt mich zuweilen der Wissensstand der Dienstleister. Da bekomme ich echt Angst um meine Patientendaten!

Zum konkreten Anwendungsfall:

Ich lass mir doch nicht in ein von mir betreutes und damit auch verantwortetes Netz ein Fremdgateway reinsetzen, ohne die Kontrolle darüber zu behalten, was dort rein- und rausgeht! Und ich käme auch nicht auf die Idee, die Funktion meines Netzes sowie mein Netzdesign von diesem Fremdgateway abhängig zu machen. Genau das passiert aber bei einer Routerkaskade.

Der bessere Weg wäre es, das Fremdgateway in die DMZ zu stellen. Hier eine kleine Beispiel-Zeichnung:

Diese Topologie erlaubt es nicht nur, auch den Datenverkehr zwischen internem Netz und KVsafenet zu beregeln, sondern auch per NAT die IP-Adressen sowohl beim Übergang von 4 nach 3 als auch von 2 nach 1 beliebig zu manipulieren und sich damit in seinem IP-Adressierungskonzept von eventuellen Vorgaben des Dritten weitgehend unabhängig zu machen.

Freilich geht das nicht mit einer Fritzbox. Das ist Spielzeug für Heimanwender und hat in einem gewerblich genutzten Netz bestenfalls als (Zwangs-)Modem und meinetwegen auch noch als Telefonanlage eine Daseinsberechtigung. Ich verstehe selbstverständlich, dass kleine Praxen evtl. unter einem enormen Kostendruck stehen und diesen Druck auch an Ihre Dienstleister weiterreichen. Mit etwas guten Willen kann man aber durchaus auch für seine Kunden eine kostengünstige und dennoch funktional wesentlich bessere Lösung finden (z.B. Mikrotik, pfSense, ZyWALLs, ...). Und das ist es, was ich von einem kompetenten Dienstleister erwarten würde: Fachkenntnis, Sicherheits- und Kostenbewusstsein, gute Beratung und angemessenes Reagieren auf die individuellen Anforderungen der Kundschaft.

Gruß

sk

Moin,

- um Deine Daten musst Du keine Angst haben. Nur um Privatheit der darin enthaltenen Informationen ...

- um Deine Daten musst Du keine Angst haben. Nur um Privatheit der darin enthaltenen Informationen ...

LG, Thomas

Vor allem aber schockt mich zuweilen der Wissensstand der Dienstleister.

hier muss ich die Dienstleister zum ersten Mal ein wenig in Schutz nehmen ... praxisnahe Informationen rund um dieses KV-gedrösel sind nicht oder nur höchst beschwerlich zu erhalten. So ist das halt mit Monopolen ...Da bekomme ich echt Angst um meine Patientendaten!

Warum? Je breiter die weltweit verteilt liegen, um so leichter ist der restore, wenn in der Praxis mal der "Hauptrechner" abkackt LG, Thomas

Zitat von @keine-ahnung:

hier muss ich die Dienstleister zum ersten Mal ein wenig in Schutz nehmen ... praxisnahe Informationen rund um dieses

KV-gedrösel sind nicht oder nur höchst beschwerlich zu erhalten. So ist das halt mit Monopolen ...

hier muss ich die Dienstleister zum ersten Mal ein wenig in Schutz nehmen ... praxisnahe Informationen rund um dieses

KV-gedrösel sind nicht oder nur höchst beschwerlich zu erhalten. So ist das halt mit Monopolen ...

Das nimmt mich als Fachmann aber nicht aus der Pflicht, mir bewusst zu werden, welche Infos ich benötige, diese irgendwie zu ermitteln, sie unter Sicherheitsaspekten zu bewerten und ein Konzept für den Umgang damit zu entwickeln. Dafür werde ich bezahlt...

Zitat von @keine-ahnung:

um Deine Daten musst Du keine Angst haben. Nur um Privatheit der darin enthaltenen Informationen ...

um Deine Daten musst Du keine Angst haben. Nur um Privatheit der darin enthaltenen Informationen ...

Da ist was dran.

Ich schlage vor, wir führen den Thread hier weiter: IP Frage, KV-SaveNet Router

Sonst entwickelt sich eine Paralleldiskussion.

Gruß

sk

Hallo,

den Dienstleister nicht aus seiner Pflicht das ganze ordentlich zu machen!

Also sag schön Danke bei @..sk.. und stell Dir Deine Box auch in eine DMZ!

Gruß

Dobby

hier muss ich die Dienstleister zum ersten Mal ein wenig in Schutz nehmen ...

praxisnahe Informationen rund um dieses KV-gedrösel sind nicht oder nur höchst

beschwerlich zu erhalten. So ist das halt mit Monopolen

Sicherlich ist von einem Monopolisten nicht mehr zu erwarten, aber das entlässtpraxisnahe Informationen rund um dieses KV-gedrösel sind nicht oder nur höchst

beschwerlich zu erhalten. So ist das halt mit Monopolen

den Dienstleister nicht aus seiner Pflicht das ganze ordentlich zu machen!

Also sag schön Danke bei @..sk.. und stell Dir Deine Box auch in eine DMZ!

Gruß

Dobby

Achtung: KBV verbietet Einsatz von WLAN im KV-Safenet

Das ist technischer Schwachsinn - das safenet beginnt vor dem Router. Was ich dahinter treibe, geht meine KV nix an.ob es da mit einem WLAN-AP am LAN Port der Blackbox zu technischen

Da z.B. LANCOM-Router als safenet-Zugang genutzt werden, sollte das technisch möglich sein und es lässt sich ja auch irgendwie nicht verhindern - man sollte nicht erwarten, dass das Regeln bezogen auf einzelen Adressen umgesetzt werden ... steht aber alles unter Vorbehalt meiner z.Z. keinen-ahnung. Ob das sinnvoll ist, steht auf einem anderen Blatt.LG, Thomas

Guten Morgen zusammen,

also ich kann jetzt zwar nur etwas zu der KV-Hessen sagen aber ich vermute mal das des so ungefähr für alle gilt.

Es gibt mehrere Anbieter von zertifizierter Hardware die einen KV-Safenet Zugang ermöglichen.

Das fängt an das nur ein einzelner Rechner samt seperaten DSL-Anschluß benötigt wird bis hin zu einer UTM worüber dann dein ganzes Netz ins Internet darf.

>

> Zum konkreten Anwendungsfall:

> Ich lass mir doch nicht in ein von mir betreutes und damit auch verantwortetes Netz ein Fremdgateway reinsetzen, ohne die

> Kontrolle darüber zu behalten, was dort rein- und rausgeht!

Genau das ist der Ansatz der KBV. Damit sich nicht jeder dahergelaufene Router per IPSec in deren Netz einwählen kann,

Damit sich nicht jeder dahergelaufene Router per IPSec in deren Netz einwählen kann,

wird einfach eine verschlossene Zwangsfirewall installiert und Ruhe ist.

Das hat ebenfalls zur Folge, dass die von Dir angemahnte "Unprofessionalität" bei der Router/ Firewallauswahl nun

zwangsweise ein Ende hat und die Praxen nun ausschliesslich über das abgesicherte Netz des KV-Safenet-Providers im Internet

unterwegs sind (sein sollen) , wenn der Provider denn über seinen Proxy filtert. Ob das für die Provider verpflichtend

ist und wie das geschieht, konnte ich bisher nicht herausbekommen.

Um es auf diesen Fall umzumünzen. Dein Traffic wird niemals über die KV geroutet mit der Ausnahme deine Abbrechungen und später zumindest in Hessen Arztbriefe usw. damit die Ärzte diese direkt an den anderen Arzt schicken können und noch ein paar Features mehr.

Dein normaler Internettraffic läuft über deinen Router deiner Wahl.

Und das sind auch keine Blackboxen zumindest die von Securepoint nicht darauf kannste alles konfigurieren nur das IPSec zur KV solltest nicht anfassen aber das musst du ja wissen ob du weiterhin abrechnen können möchtest oder nicht.

Und was du hinter die Box klemmst ist dein Problem vorausgesetzt du verstößt nicht gegen Lizenzbedingungen. Also ja du kannst dahinter dein WLAN-AP betreiben.

Gruß Smiley

also ich kann jetzt zwar nur etwas zu der KV-Hessen sagen aber ich vermute mal das des so ungefähr für alle gilt.

Es gibt mehrere Anbieter von zertifizierter Hardware die einen KV-Safenet Zugang ermöglichen.

Das fängt an das nur ein einzelner Rechner samt seperaten DSL-Anschluß benötigt wird bis hin zu einer UTM worüber dann dein ganzes Netz ins Internet darf.

>

> Zum konkreten Anwendungsfall:

> Ich lass mir doch nicht in ein von mir betreutes und damit auch verantwortetes Netz ein Fremdgateway reinsetzen, ohne die

> Kontrolle darüber zu behalten, was dort rein- und rausgeht!

Genau das ist der Ansatz der KBV.

wird einfach eine verschlossene Zwangsfirewall installiert und Ruhe ist.

Das hat ebenfalls zur Folge, dass die von Dir angemahnte "Unprofessionalität" bei der Router/ Firewallauswahl nun

zwangsweise ein Ende hat und die Praxen nun ausschliesslich über das abgesicherte Netz des KV-Safenet-Providers im Internet

unterwegs sind (sein sollen) , wenn der Provider denn über seinen Proxy filtert. Ob das für die Provider verpflichtend

ist und wie das geschieht, konnte ich bisher nicht herausbekommen.

Um es auf diesen Fall umzumünzen. Dein Traffic wird niemals über die KV geroutet mit der Ausnahme deine Abbrechungen und später zumindest in Hessen Arztbriefe usw. damit die Ärzte diese direkt an den anderen Arzt schicken können und noch ein paar Features mehr.

Dein normaler Internettraffic läuft über deinen Router deiner Wahl.

Und das sind auch keine Blackboxen zumindest die von Securepoint nicht darauf kannste alles konfigurieren nur das IPSec zur KV solltest nicht anfassen aber das musst du ja wissen ob du weiterhin abrechnen können möchtest oder nicht.

Und was du hinter die Box klemmst ist dein Problem vorausgesetzt du verstößt nicht gegen Lizenzbedingungen. Also ja du kannst dahinter dein WLAN-AP betreiben.

Gruß Smiley

Zitat von @the-buccaneer:

Patientendaten werden durch einen Hack des KV-Safenet in die Öffentlichkeit gelangen, da das jetzt ein überaus

interessantes Angriffsziel ist, nicht durch den Einsatz einer Fritzbox in der Praxis. (Stichwort: Fernwartungszugänge auf den

Boxen z.B.) Das ist zumindest meine Prognose....

Patientendaten werden durch einen Hack des KV-Safenet in die Öffentlichkeit gelangen, da das jetzt ein überaus

interessantes Angriffsziel ist, nicht durch den Einsatz einer Fritzbox in der Praxis. (Stichwort: Fernwartungszugänge auf den

Boxen z.B.) Das ist zumindest meine Prognose....

Die Einschätzung teile ich nicht. Der Übertragungsweg ist state of the art abgesichert. Auch wenn wir seit den Snowden-Enthüllungen davon ausgehen müssen, dass IPSec zumindest für manche Geheimdienste aufgrund von erzwungenen Backdoors und bewusst eingebauten Schwachstellen nicht mehr unknackbar ist, kann man wohl dennoch annehmen, dass für nichtstaatlichen Angreifer der Aufwand in der Regel noch zu hoch ist, den Übertragungsweg als solchen anzugreifen. Schließlich gibt es einen viel einfacheren Weg an die Daten und ggf. in den Übertragungsweg hinein: das sind und waren schon immer die Kommunikationsendpunkte. Schlecht administrierte und schlampig programmierte Router und Firewalls sowie Endgeräte mit Benutzerzugriff. Diese zu übernehmen ist häufig ein Kinderspiel.

Zitat von @the-buccaneer:

Genau das ist der Ansatz der KBV. Damit sich nicht jeder dahergelaufene Router per IPSec in deren Netz einwählen kann,

Damit sich nicht jeder dahergelaufene Router per IPSec in deren Netz einwählen kann,

wird einfach eine verschlossene Zwangsfirewall installiert und Ruhe ist.

Das hat ebenfalls zur Folge, dass die von Dir angemahnte "Unprofessionalität" bei der Router/ Firewallauswahl nun

zwangsweise ein Ende hat und die Praxen nun ausschliesslich über das abgesicherte Netz des KV-Safenet-Providers im Internet

unterwegs sind (sein sollen) , wenn der Provider denn über seinen Proxy filtert. Ob das für die Provider verpflichtend

ist und wie das geschieht, konnte ich bisher nicht herausbekommen.

Genau das ist der Ansatz der KBV.

wird einfach eine verschlossene Zwangsfirewall installiert und Ruhe ist.

Das hat ebenfalls zur Folge, dass die von Dir angemahnte "Unprofessionalität" bei der Router/ Firewallauswahl nun

zwangsweise ein Ende hat und die Praxen nun ausschliesslich über das abgesicherte Netz des KV-Safenet-Providers im Internet

unterwegs sind (sein sollen) , wenn der Provider denn über seinen Proxy filtert. Ob das für die Provider verpflichtend

ist und wie das geschieht, konnte ich bisher nicht herausbekommen.

Ich kenne ja leider als Aussenstehender nicht die technischen und organisatorischen Vorgaben, aber nach den Infos, die ich bisher ergoogeln konnte, sieht es eher nicht so aus, wie von Dir dargestellt. Das SafeNet-Gateway stellt demnach in seiner Grundkonzeption ausschließlich einen gesicherten Weg in ein spezielles Intranet ("Sicheres Netz der Krankenkassen" - SNK) bereit, in dem halt gewissen Dienste angeboten werden. Ein Internetzugang wird hierüber nicht gewährt. Selbstverständlich gibt es zertifizierte SafeNet-Partner, die als optionale Dienstleistung auch anbieten, eine vollwertige Firewall mit Netztrennung, VPN-Einwahl, Contentfiltering usw. bereitszustellen sowie dessen Betrieb und Service als Komplettersatz des bisherigen Routers zu übernehmen. Die damit ggf. einher gehende Professionalisierung der Ärztenetze mag in Hinblick auf einen besseren Schutz der SNK durchaus im Sinne der KBV sein, aber sicherlich ist es nicht ein definiertes Projektziel. Hier hinter stecken ausschließlich die wirtschaftlichen Interessen der zertifizierten Provider/Dienstleister. Oder um es klarer auszudrücken: Das ist der erste Schritt zur feindlichen Übernahme Deiner Kundschaft durch den zertifizierten Dienstleister!

Aus Sicherheitssicht wäre es in jedem Fall wünschenswert, wenn sich hinter dem SafeNet-Gateway ausschließlich ein dediziertes Endgerät zur alleinigen Kommunikation mit dem SNK befinden würde - also ohne jeglichen Kontakt zum Internet oder zum sonstigen Praxisnetzwerk. Jedoch dürfte das in der Praxis kaum durchsetzbar sein: zum einen besteht ja offenkundig der Bedarf, aus der eigenen Praxisverwaltungssoftware heraus Daten mit dem SNK austauschen zu können und zum anderen ist dies kaum wirksam zu kontrollieren, solange nicht alle Netze ausschließlich von einer sehr begrenzten Anzahl zertifizierter Partner betreut werden. Wird denn soetwas in den technischen und organisatorischen Vorgaben der KBV zwingend gefordert (also nicht nur eine mehr oder minder dringende Empfehlung)? Ich glaube kaum. Davon hat hier im Forum meines Wissens jedenfalls noch niemand berichtet.

Gruß

sk

Moin,

wusste gar nicht, das meine Probleme so allgemeinverbindlich sind .

.

LG, Thomas

wusste gar nicht, das meine Probleme so allgemeinverbindlich sind

Kannst Du das mit der Securepoint-Büchse definitiv bestätigen?

Glaube ich eher auch nicht ... aber wer weiss? Ich habe mit einem Anbieter in SH telefoniert, der hat mir angeboten, meinen Lancom als safenet-Router zu nutzen --> dann wäre das Teil für mich nicht mehr zu konfigurieren. Alternativ einen anderen Lancom als Routerkaskade ...Aber evtl. arbeiten die noch mit 56k Modems?

Ist momentan Wurscht für die paar bytes LG, Thomas

Okay ich kann nur als Partner von securepoint sprechen aber wir haben vollen administrativen Zugang mit Ausnahme des kv-safnet ipsec

Hmmh, so habe ich mir das vorgestellt ... da holt man sich nicht nur den Trojaner aktiv in die Praxis - man bezahlt auch noch dafür Mal guggen ...

LG, Thomas

Moin,

- ich habe definitiv die Aussage von einem zertifizierten safenetanbieter, dass der meinen Router auch als KV-Safenetrouter hernehmen kann, dann sperrt er mir den Zugriff darauf. Sämtliche Konfiguration kann dann nur noch vom Anbieter selbst realisiert werden

- mag es so sein, dass das bei Deinem Anbieter nur für einen Teil der Konfiguration - ergo das VPN ins safenet - so ist, dann ist da immer noch ein bestehendes VPN, welches von Dritten unkontrolliert genutzt werden kann --> ist der Anbieter via VPN auf meinem Router, ist er per default auch erstmal in meinem Netzwerk, gelle?

Und auch in Deinem Schema ist das nicht anders, die Verbindung zwischen dem safenet und dem Praxisnetz muss ja durchgängig offen sein ... da ist die Idee mit der DMZ schon etwas beruhigender.

LG, Thomas

@ keine-ahnung: warum hole ich mir da den trojaner ins boot?

Das kann ich Dir beantworten:- ich habe definitiv die Aussage von einem zertifizierten safenetanbieter, dass der meinen Router auch als KV-Safenetrouter hernehmen kann, dann sperrt er mir den Zugriff darauf. Sämtliche Konfiguration kann dann nur noch vom Anbieter selbst realisiert werden

- mag es so sein, dass das bei Deinem Anbieter nur für einen Teil der Konfiguration - ergo das VPN ins safenet - so ist, dann ist da immer noch ein bestehendes VPN, welches von Dritten unkontrolliert genutzt werden kann --> ist der Anbieter via VPN auf meinem Router, ist er per default auch erstmal in meinem Netzwerk, gelle?

Und auch in Deinem Schema ist das nicht anders, die Verbindung zwischen dem safenet und dem Praxisnetz muss ja durchgängig offen sein ... da ist die Idee mit der DMZ schon etwas beruhigender.

LG, Thomas

Moin,

da weiß man gar nicht was man drauf antworten soll.

Eine Alternative falls möglich wäre es auch noch den IPSec-Dienst nur dann zu aktivieren wenn benötigt wird.

@buc

Meinst du mit den Internetpaket das Premium-Mehrwert-Paket? Falls ja, wäre es ja schon fast Geldverbrennung wenn du das Teil dann nicht als Internetrouter nutzt.

Gruß Smiley

da weiß man gar nicht was man drauf antworten soll.

Eine Alternative falls möglich wäre es auch noch den IPSec-Dienst nur dann zu aktivieren wenn benötigt wird.

@buc

Meinst du mit den Internetpaket das Premium-Mehrwert-Paket? Falls ja, wäre es ja schon fast Geldverbrennung wenn du das Teil dann nicht als Internetrouter nutzt.

Gruß Smiley

da weiß man gar nicht was man drauf antworten soll.

Danke für's Gespräch? So oder so ähnlich war meine zugegebenermassen etwas spontane Reaktion Eine Alternative falls möglich wäre es auch noch den IPSec-Dienst nur dann zu aktivieren wenn benötigt wird.

Bestenfalls, wenn Du nur die online-Abrechnung mit der KV darüber schiebst, aber sich nur dafür einen Zugang zuzulegen, wäre ja Schwachsinn. Für S3C-Anwendungen, elektronische Arztbriefe etc.pp. kommunizierst Du kontinuierlich im safenet, da kannst Du dann nicht einfach einen Schalter umlegen LG, Thomas

Bestenfalls, wenn Du nur die online-Abrechnung mit der KV darüber schiebst, aber sich nur dafür einen Zugang zuzulegen,

wäre ja Schwachsinn. Für S3C-Anwendungen, elektronische Arztbriefe etc.pp. kommunizierst Du kontinuierlich im safenet,

da kannst Du dann nicht einfach einen Schalter umlegen .

.

Ja klar aber in Hessen haben sie bald keine andere Wahl mehr der e-Token wird deaktiviert über kurz oder lang.wäre ja Schwachsinn. Für S3C-Anwendungen, elektronische Arztbriefe etc.pp. kommunizierst Du kontinuierlich im safenet,

da kannst Du dann nicht einfach einen Schalter umlegen

Und was sie dann noch weiteres nutzen wollen oder können hängt ja sowieso von den Paketen aber die die Ärzte abschließen.

Aber ich glaube wir reden schon lange am Thema vorbei ;)

Gruß

Moin,

. Wir haben einen Dienstleister mit safenet-Zugang, über diesen schieben wir remote die Abrechnung hoch und der nimmt auch für ein Bündel Kollegen den Papierkrams dann mit zur KV. Kostet mich ungefähr soviel wie der Safenetzugang, ist aber deutlich bequemer ...

. Wir haben einen Dienstleister mit safenet-Zugang, über diesen schieben wir remote die Abrechnung hoch und der nimmt auch für ein Bündel Kollegen den Papierkrams dann mit zur KV. Kostet mich ungefähr soviel wie der Safenetzugang, ist aber deutlich bequemer ...

Es ist wie überall, wo es Kuchen zu verteilen gibt - auch die regulierte Marktwirtschaft hat Schattenseiten.

LG, Thomas

In hessen bald real existiernder schwachsinn. ist das bei dir noch anders?

bei uns (SN) gibt es noch keinen Zwang, man kann bei uns auch die Abrechnungs-CD noch direkt zur KV tragen. Zumal ja nach wie vor Papier dort hingebracht werden muss warum man das nicht irgendwie zertifikatsbasiert über den elektronischen arztausweis realisiert hat...

Weil der auch nur im Experimentalstadium ist und mit der KV nix zu tun hat, der gehört zu den Kammern .... Und wie lange das KV-Safenet überhaupt noch existiert? Die GEMATIK mag das Teil überhaupt nicht Es ist wie überall, wo es Kuchen zu verteilen gibt - auch die regulierte Marktwirtschaft hat Schattenseiten.

LG, Thomas