VPN über Pfsense in anderes Subnetz

Hallo,

hab folgendes Problem:

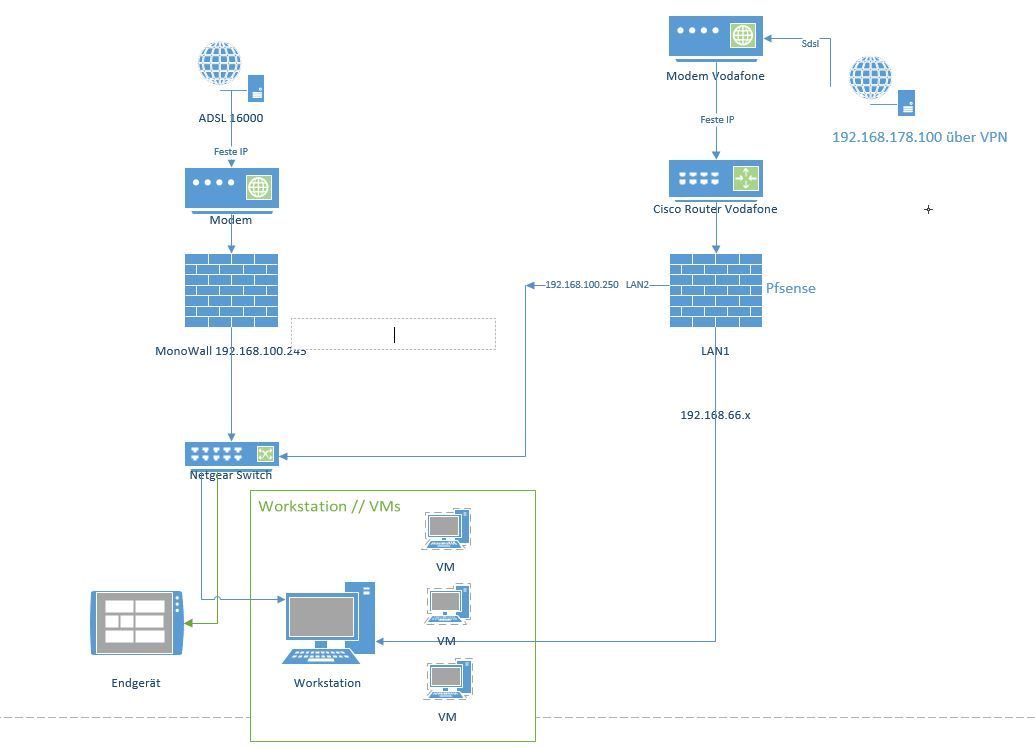

2x WAN, einmal über eine Monowall, einmal PFsense. Monowall hat nur ein Subnetz (192.168.100.x), die Pfsense hat an 2 Lanports 2 unterschiedliche

Subnetze (192.168.66.x und eben 192.168.100.250). Dh die Pfsense hat ihr "eigenes" Subnetz mit 66.x und geht mit dem anderen Port ins Netz der Monowall.

Soweit so gut. Ich kann von der Pfsense aus alles im 100.x subnetz anpingen, genauso von der Monowall aus die Adresse der Pfsense 192.168.100.250.

Wenn ich jetzt aber eine Verbindung über VPN IPsec von aussen auf die Pfsense herstelle, kann ich nichts im 100er Netz anpingen. Es wird alles von der Monowall geblockt.

If Source Destination Proto

LAN 192.168.100.250 192.168.178.100 , type echoreply/0 ICMP

in den Firewallregeln habe dann halt versucht, unter "LAN" eben ICMP mit den entsprechenden Einträgen frei zu geben, ohne Erfolg, selbst wenn ich quasi

alles freigebe, blockt die Monowall weiter alles ab.....

Wäre super, wenn mir da jemand helfen könnte, ich mach das halt wirklich nicht so oft . Bisher hab ich meistens durch Suchen hier im Forum eine Antwort gefunden, vielen Dank auch für die passive Hilfe hier

. Bisher hab ich meistens durch Suchen hier im Forum eine Antwort gefunden, vielen Dank auch für die passive Hilfe hier

Vielen Dank schonmal!

Mit freundlichen Grüßen

hab folgendes Problem:

2x WAN, einmal über eine Monowall, einmal PFsense. Monowall hat nur ein Subnetz (192.168.100.x), die Pfsense hat an 2 Lanports 2 unterschiedliche

Subnetze (192.168.66.x und eben 192.168.100.250). Dh die Pfsense hat ihr "eigenes" Subnetz mit 66.x und geht mit dem anderen Port ins Netz der Monowall.

Soweit so gut. Ich kann von der Pfsense aus alles im 100.x subnetz anpingen, genauso von der Monowall aus die Adresse der Pfsense 192.168.100.250.

Wenn ich jetzt aber eine Verbindung über VPN IPsec von aussen auf die Pfsense herstelle, kann ich nichts im 100er Netz anpingen. Es wird alles von der Monowall geblockt.

If Source Destination Proto

LAN 192.168.100.250 192.168.178.100 , type echoreply/0 ICMP

in den Firewallregeln habe dann halt versucht, unter "LAN" eben ICMP mit den entsprechenden Einträgen frei zu geben, ohne Erfolg, selbst wenn ich quasi

alles freigebe, blockt die Monowall weiter alles ab.....

Wäre super, wenn mir da jemand helfen könnte, ich mach das halt wirklich nicht so oft

Vielen Dank schonmal!

Mit freundlichen Grüßen

Please also mark the comments that contributed to the solution of the article

Content-Key: 275910

Url: https://administrator.de/contentid/275910

Printed on: April 27, 2024 at 04:04 o'clock

11 Comments

Latest comment

Moin Powerknulli,

wäre schön wenn du eine kleine Zeichnung machen könntest wie deine Netzwerkstruktur genau aussieht und an welchen Interfaces die beiden Firewalls miteinander verbunden sind. Zusätzlich wären deine Firewall-Settings interessant, vor allem die der PFSense, denn dort vermute ich eher den Fehler als bei der Monowall, wenn du schon gar nichts im 100.x Netz anpingen kannst.

Vermutlich hast du das Monowall-Subnetz einfach vergessen in der Firewall der PFSense für die VPN-User freizugeben. Aber das sehen wir ja sofort wenn du uns die entsprechenden Infos nachlieferst.

Gruß jodel32

wäre schön wenn du eine kleine Zeichnung machen könntest wie deine Netzwerkstruktur genau aussieht und an welchen Interfaces die beiden Firewalls miteinander verbunden sind. Zusätzlich wären deine Firewall-Settings interessant, vor allem die der PFSense, denn dort vermute ich eher den Fehler als bei der Monowall, wenn du schon gar nichts im 100.x Netz anpingen kannst.

Vermutlich hast du das Monowall-Subnetz einfach vergessen in der Firewall der PFSense für die VPN-User freizugeben. Aber das sehen wir ja sofort wenn du uns die entsprechenden Infos nachlieferst.

Gruß jodel32

Wenn ich jetzt aber eine Verbindung über VPN IPsec von aussen auf die Pfsense herstelle, kann ich nichts im 100er Netz anpingen

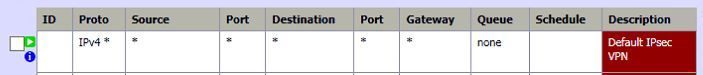

Wie immer die gleiche Leier... ICMP Protokoll (Ping) vergessen in den Firewall Regeln des VPN Interfaces vergessen einzutragen bzw. zu erlauben.Hilfreich wäre hie rnich zu wissen WELCHES VPN Protokoll du überhaupt verwendest ?? IPsec, PPTP, SSL ???

in den Firewallregeln habe dann halt versucht, unter "LAN" eben ICMP m

LAN ist uninteressant, bzw. klar da muss es auch sein aber hast du vermutlich eh schon mit any any freigegeben.Wichtig ist das VPN Interface und die Regeln dort !

wenn mir da jemand helfen könnte, i

Kannst du auch selber !!Sieh IMMER in das Firewall Log !! Dort steht genau WAS WO geblockt wird !!

Ggf. vor dem Pingen löschen wegen der besseren Übersicht !!

Hast du überhaupt eine statische Route für das VPN-Netz auf der Monowall eingerichtet welche auf die PFSense zeigt ?

Denn wenn sie das VPN-Subnetz nicht kennt, versucht sie es über Ihr DefaultGW, und da dort per Default private Adressbereiche Richtung WAN geblockt werden ist es logisch das die Firewall dies meldet.

Denn wenn sie das VPN-Subnetz nicht kennt, versucht sie es über Ihr DefaultGW, und da dort per Default private Adressbereiche Richtung WAN geblockt werden ist es logisch das die Firewall dies meldet.

@114757

Solange er nur einzig das 100er Netz erreichen will benötigt er keine Route. Es würde aber dennoch Sinn machen eine einzutragen wenn eine Connectivity zw. dem 100er und 66er Netz erwünscht ist und zwar einzig nur auf der Monowall.

Zum Testen kannst du erstmal eine Schrotschuss Regel erstellen ala:

PASS, Source=LAN Network, Port=any, Destination=any, Port=any

Diese Regel lässt dann aus dem LAN Netzwerk Segment erstnmal ALLES passieren. Damit funktioniert dann alles.

Identisch musst du das auch auf dem VPN Adapter als Regel einrichten !

Wenn das dann alles klappt löschst du diese Regel wieder und konfigurierst die Netze und Dienste die du erlauben möchtest !

Solange er nur einzig das 100er Netz erreichen will benötigt er keine Route. Es würde aber dennoch Sinn machen eine einzutragen wenn eine Connectivity zw. dem 100er und 66er Netz erwünscht ist und zwar einzig nur auf der Monowall.

Wie muss das denn dann aussehen? Interface wäre LAN (das wird ja laut Firewall geblockt)

Die Frage können wir dir ja nicht beantworten denn wir kennen deine Sicherheitsanforderungen ja nicht. Wer darf was auf diesen Netzen ??Zum Testen kannst du erstmal eine Schrotschuss Regel erstellen ala:

PASS, Source=LAN Network, Port=any, Destination=any, Port=any

Diese Regel lässt dann aus dem LAN Netzwerk Segment erstnmal ALLES passieren. Damit funktioniert dann alles.

Identisch musst du das auch auf dem VPN Adapter als Regel einrichten !

Wenn das dann alles klappt löschst du diese Regel wieder und konfigurierst die Netze und Dienste die du erlauben möchtest !

Subnetz 192.168.178.0/24 mit Gateway 192.168.100.250

Hallo zusammen,

nur mal eine Frage zwischen durch:

Müssen die Subnetze zwischen einer VPN Verbindung nicht unterschiedlich sein?

Gruß

Dobby

nur mal eine Frage zwischen durch:

....Monowall hat nur ein Subnetz (192.168.100.x),

die Pfsense hat an 2 Lanports 2 unterschiedliche Subnetze (192.168.66.x und eben 192.168.100.250)

Müssen die Subnetze zwischen einer VPN Verbindung nicht unterschiedlich sein?

Gruß

Dobby