Frage zu CCNA Test, genauer Port Security

Hallo zusammen,

ich lerne gerade mal fleißig für den kommenden CCNA Semester 3 Switching Test. Soweit läuft das auch recht gut. Leider sind mir aber 2 Fragen völlig unklar.

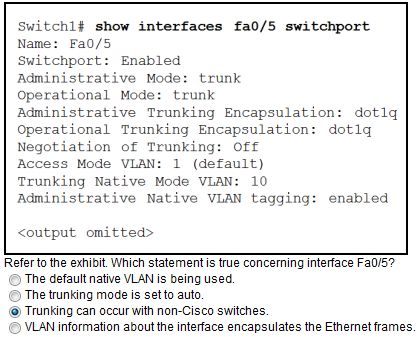

Frage1:

Was an diesem Auszug verrät mir das Trunking auch mit nicht Cisco Geräten geschehen kann?

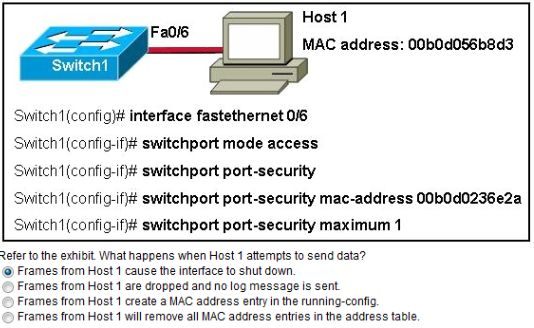

Frage2:

Wieso wird hier der Port runtergefahren? Es steht weit und breit nichts von violation shutdown...

würde mich freuen, wenn der ein oder andere Netzwerker mir helfen könnte.

vielen dank im Voraus!

ich lerne gerade mal fleißig für den kommenden CCNA Semester 3 Switching Test. Soweit läuft das auch recht gut. Leider sind mir aber 2 Fragen völlig unklar.

Frage1:

Was an diesem Auszug verrät mir das Trunking auch mit nicht Cisco Geräten geschehen kann?

Frage2:

Wieso wird hier der Port runtergefahren? Es steht weit und breit nichts von violation shutdown...

würde mich freuen, wenn der ein oder andere Netzwerker mir helfen könnte.

vielen dank im Voraus!

Please also mark the comments that contributed to the solution of the article

Content-Key: 187305

Url: https://administrator.de/contentid/187305

Printed on: April 26, 2024 at 20:04 o'clock

3 Comments

Latest comment

Frage 1:

802.1q ist ein Standard den auch andere Hersteller sprechen.

Daher kann der Port mit nem anderen Hersteller trunken, im Gegensatz zu ISL (Inter-Switch Link / cisco proprietäres Trunking Protokoll).

ISL wird jedoch so gut wie nicht eingesetzt, viele Switches unterstützen nur noch 802.1q, das sich längst als Standard durchgesetzt hat.

Der Port wurde wohl folgerndermaßen konfiguriert:

switch(config)#int Fa5

switch(config-if)#description trunkport - uplink zu switch blablah

switch(config-if)#switchport mode trunk (mach den Port zu einem "trunk"-port, im Gegensatz zu einem "access" Port)

switch(config-if)#switchport trunk encapsulation dot1q (damit wird das trunking an diesem Port auf 802.1q festgesetzt)

switch(config-if)#switchport trunk native vlan 10

(das "default" vlan des switches ist 1. an DIESEM Port Fa5 werden jedoch die Frames die zu VLAN 10 gehören nicht mit VLAN-ID getagget. Heisst - wenn ich hier nicht explizit ein native vlan angebe für diesen spezifischen Port, wären alle Frames die diesen Trunk passieren und zu VLAN 1 gehören "untagged".

Alle anderen Frames die zu anderen VLANs gehören wären mit der jeweiligen VLAN-ID getagged).

Darum ist auch die trunk negotiation "disabled" (deaktiviert), ansonsten könnte der Port mit einem angeschlossenen Switch auch den Switchport Status aushandeln (access oder dot1q-trunk oder isl-trunk).

Ausserdem sind die anderen Antworten alle falsch, dann kann nur diese die richtige sein (Ausschlussverfahren).

Frage 2:

Der Port geht shutdown weil auf dem Port eine MAC-Adresse fest eingetragen wurde und der Host im Beispiel eine andere MAC hat, als erlaubt wurde.

Shutdown ist hier das "standardverhalten".

Er wird dann als "err-disable" (abgeschaltet aufgrund von Fehler) angezeigt und muss manuell wieder runter- u. hochgefahren werden.

Bei den 2 anderen Modi protect und restrict ist dies nicht der Fall.

Die lassen zwar keine Frames durch wenn ein falscher Hase angeschlossen wird, doch der Port muss nicht manuell reanimiert werden durch den Admin.

Warum Cisco hier das ganze "protect" und "restrict" nennt ist mal wieder schleierhaft und wenig einleuchtend. Ist halt so.

protect (hätte man auch "silent block" nennen können)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Keine Erzeugung jeglicher Log- bzw. SNMP Meldungen

restrict (hätte man auch "info block" nennen können)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Erzeugung von Log Meldungen und SNMP Meldungen (wenn konfiguriert)

shutdown (default-Einstellung) (hätte man auch "info shut" nennen können)

• Deaktivieren des Ports (err-disable state)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Erzeugung von Log Meldungen und SNMP Meldungen (wenn konfiguriert)

802.1q ist ein Standard den auch andere Hersteller sprechen.

Daher kann der Port mit nem anderen Hersteller trunken, im Gegensatz zu ISL (Inter-Switch Link / cisco proprietäres Trunking Protokoll).

ISL wird jedoch so gut wie nicht eingesetzt, viele Switches unterstützen nur noch 802.1q, das sich längst als Standard durchgesetzt hat.

Der Port wurde wohl folgerndermaßen konfiguriert:

switch(config)#int Fa5

switch(config-if)#description trunkport - uplink zu switch blablah

switch(config-if)#switchport mode trunk (mach den Port zu einem "trunk"-port, im Gegensatz zu einem "access" Port)

switch(config-if)#switchport trunk encapsulation dot1q (damit wird das trunking an diesem Port auf 802.1q festgesetzt)

switch(config-if)#switchport trunk native vlan 10

(das "default" vlan des switches ist 1. an DIESEM Port Fa5 werden jedoch die Frames die zu VLAN 10 gehören nicht mit VLAN-ID getagget. Heisst - wenn ich hier nicht explizit ein native vlan angebe für diesen spezifischen Port, wären alle Frames die diesen Trunk passieren und zu VLAN 1 gehören "untagged".

Alle anderen Frames die zu anderen VLANs gehören wären mit der jeweiligen VLAN-ID getagged).

Darum ist auch die trunk negotiation "disabled" (deaktiviert), ansonsten könnte der Port mit einem angeschlossenen Switch auch den Switchport Status aushandeln (access oder dot1q-trunk oder isl-trunk).

Ausserdem sind die anderen Antworten alle falsch, dann kann nur diese die richtige sein (Ausschlussverfahren).

Frage 2:

Der Port geht shutdown weil auf dem Port eine MAC-Adresse fest eingetragen wurde und der Host im Beispiel eine andere MAC hat, als erlaubt wurde.

Shutdown ist hier das "standardverhalten".

Er wird dann als "err-disable" (abgeschaltet aufgrund von Fehler) angezeigt und muss manuell wieder runter- u. hochgefahren werden.

Bei den 2 anderen Modi protect und restrict ist dies nicht der Fall.

Die lassen zwar keine Frames durch wenn ein falscher Hase angeschlossen wird, doch der Port muss nicht manuell reanimiert werden durch den Admin.

Warum Cisco hier das ganze "protect" und "restrict" nennt ist mal wieder schleierhaft und wenig einleuchtend. Ist halt so.

protect (hätte man auch "silent block" nennen können)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Keine Erzeugung jeglicher Log- bzw. SNMP Meldungen

restrict (hätte man auch "info block" nennen können)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Erzeugung von Log Meldungen und SNMP Meldungen (wenn konfiguriert)

shutdown (default-Einstellung) (hätte man auch "info shut" nennen können)

• Deaktivieren des Ports (err-disable state)

• Keine Weiterleitung von Frames (Datenverkehr des angreifenden Hosts)

• Erzeugung von Log Meldungen und SNMP Meldungen (wenn konfiguriert)