Ist meine im Netzplan dargestellte DMZ auch wirklich eine DMZ?

Hallo,

ich befasse mich momentan mit Firewalls und der DMZ.

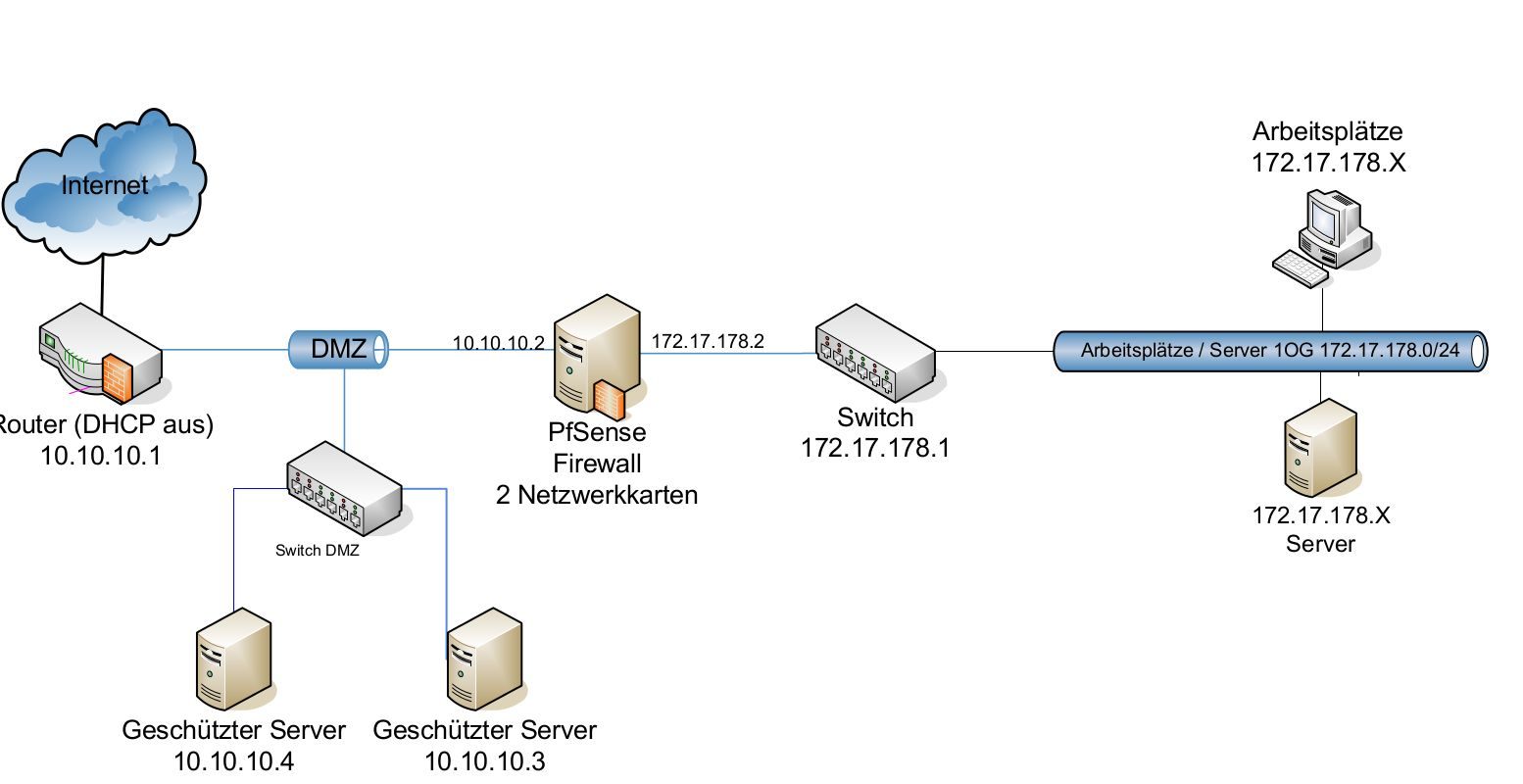

Auf diesem Netzplan ist eine DMZ. Ich bin mir nicht sicher ob das korrekt ist. Die 2 Server innerhalb der DMZ sind durch die pfSense und Router Firewall geschützt.

nur manche Rechner bzw. Ports sind geöffnet, um ausgewählte Dienste innerhalb der DMZ nutzen zu können.

Vielen Dank im Vorraus!

ich befasse mich momentan mit Firewalls und der DMZ.

Auf diesem Netzplan ist eine DMZ. Ich bin mir nicht sicher ob das korrekt ist. Die 2 Server innerhalb der DMZ sind durch die pfSense und Router Firewall geschützt.

nur manche Rechner bzw. Ports sind geöffnet, um ausgewählte Dienste innerhalb der DMZ nutzen zu können.

Vielen Dank im Vorraus!

Please also mark the comments that contributed to the solution of the article

Content-Key: 253917

Url: https://administrator.de/contentid/253917

Printed on: April 26, 2024 at 22:04 o'clock

17 Comments

Latest comment

Hi,

was soll eigentlich hier unklar sein.

Ich gehe mal im Netz 10.10.10.0/24 von einem Router aus, der NAT macht und eine Firewall hat.

Dann trennt die pfSense klar zum 2. Netz 172.17.178.0/24.

Gruß orcape

was soll eigentlich hier unklar sein.

Ich gehe mal im Netz 10.10.10.0/24 von einem Router aus, der NAT macht und eine Firewall hat.

Dann trennt die pfSense klar zum 2. Netz 172.17.178.0/24.

Die 2 Server innerhalb der DMZ sind durch die pfSense und Router Firewall geschützt.

..durch Router Firewall Ok., wohl aber nicht durch die pfSense.Gruß orcape

Hi,

sieht doch ganz gut aus.

Die PFsense "schützt" das LAN vor Übergriffen aus der DMZ, falls diese anderweitig kompromittiert wird.

( indem Du NUR die Ports/Protokolle in die DMZ schickst, die dort wirklich benötigt werden.

Damit kommt viel Müll & alles andere in der DMZ erst gar nicht an.)

Umgekehrt ist die DMZ so auch vor dem eigenenen LAN "geschützt".

Der "Schutz" schützen aber nur insofern, als dass Du nur den wirklich in der DMZ benötigten den Datenverkehr durchlässt.

Die Produkte, die auf diesen DMZ-Servern/Ports laufen (WebServer u.ä.), müssen natürlich nach wie vor in sich "abgesichert" sein,

d.h. zB alle Patches müssen eingepflegt werden, Virenscanner wie gehabt, lokale zB Win-Firewall usw.

Die DMZ würde ich optisch nur nicht ZWISCHEN Router & PFsense darstellen,

sondern "seitlich" AN der PFsense, diese hat ja dazu die eigene, 2. LAN-Karte,

welchjenige selbige DMZ begründet.

Gruss RS

sieht doch ganz gut aus.

Die PFsense "schützt" das LAN vor Übergriffen aus der DMZ, falls diese anderweitig kompromittiert wird.

( indem Du NUR die Ports/Protokolle in die DMZ schickst, die dort wirklich benötigt werden.

Damit kommt viel Müll & alles andere in der DMZ erst gar nicht an.)

Umgekehrt ist die DMZ so auch vor dem eigenenen LAN "geschützt".

Der "Schutz" schützen aber nur insofern, als dass Du nur den wirklich in der DMZ benötigten den Datenverkehr durchlässt.

Die Produkte, die auf diesen DMZ-Servern/Ports laufen (WebServer u.ä.), müssen natürlich nach wie vor in sich "abgesichert" sein,

d.h. zB alle Patches müssen eingepflegt werden, Virenscanner wie gehabt, lokale zB Win-Firewall usw.

Die DMZ würde ich optisch nur nicht ZWISCHEN Router & PFsense darstellen,

sondern "seitlich" AN der PFsense, diese hat ja dazu die eigene, 2. LAN-Karte,

welchjenige selbige DMZ begründet.

Gruss RS

@schmitzi du schreibst, dass das DMZ NEBEN der PFSENSE gemalt werden soll, das ist in diesem Beispiel falsch.

Das würde bedeuten, dass er 3 Lankarten am Server haben muss.

So wie das jetzt ist nutzt er tatsächlich zwei Geräte dann machen auch 2 Netzwerkanschlüsse Sinn.

DMZ

LAN

lt. Deiner Beschreibung müssen es 3 sein wenn er es anders malt.

DMZ

LAN

WAN

(Diese Methode würde ich auch bevorzugen - jedoch hat alles Vor- und Nachteile)

Das würde bedeuten, dass er 3 Lankarten am Server haben muss.

So wie das jetzt ist nutzt er tatsächlich zwei Geräte dann machen auch 2 Netzwerkanschlüsse Sinn.

DMZ

LAN

lt. Deiner Beschreibung müssen es 3 sein wenn er es anders malt.

DMZ

LAN

WAN

(Diese Methode würde ich auch bevorzugen - jedoch hat alles Vor- und Nachteile)

Ganz klar nein !

Eine DMZ ist ein isoliertes Segment mit eigenen FW Regeln. Das ist bei dir explizit nicht der Fall, denn das ist bei dir nur ein Transfer Netz zw. Router und Firewall aber ganz sicher keine DMZ im Sinne einer wirklichen DMZ. Vergiss das also besser schnell...!

Die erste Designgrafik hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Im Kapitel: "Die Internet Anbindung und Betrieb" zeigt eine "richtige" DMZ. Dafür benötigst du mindestens 3 Interfaces !

Eine DMZ ist ein isoliertes Segment mit eigenen FW Regeln. Das ist bei dir explizit nicht der Fall, denn das ist bei dir nur ein Transfer Netz zw. Router und Firewall aber ganz sicher keine DMZ im Sinne einer wirklichen DMZ. Vergiss das also besser schnell...!

Die erste Designgrafik hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Im Kapitel: "Die Internet Anbindung und Betrieb" zeigt eine "richtige" DMZ. Dafür benötigst du mindestens 3 Interfaces !

Ganz klar nein !

..na ganz so knallhart würde ich das nicht ausdrücken, sonst würdest Du Dir ja hier in Alternative 2 selbst wiedersprechen.Kopplung von 2 Routern am DSL Port

Ich würde eher sagen, eine "DMZ für Arme", kommt natürlich auch auf die eingesetzte Hardware am 1. Router an, ob das sinnvoll ist, oder nicht.

Du hast aber natürlich recht, das eine pfSense mit 3 NIC´s, ordentlich konfiguriert hier sinnvoller wäre.

So ein Szenario, wie vom TO geplant, kann man bei 2 SoHo-Routern anwenden, wenn nichts besseres zur Verfügung steht.

@Saiteck2009

Wenn machbar, baue eine 3.NIC in den pfSense ein, mach am 1 Router wenn möglich pppoE-Passthrough und den Rest überlasse der pfSense, denn die ist dafür gemacht.

Gruß orcape

Naja DMZ für Arme auch nicht.

Es ist einfach durch die Routerkaskade eine "kaskadierte DMZ"

(Und leider immer noch in der Berufsschule oft 'genutzt' )

Über Sinn und Unsinn kann man streiten.

Hat halt alles vor und Nachteile.

Dennoch frage ich mich, warum soviele Server im Gästelan und ein so "umständliches" gästelan überhaupt aufgebaut wird.

Es ist einfach durch die Routerkaskade eine "kaskadierte DMZ"

(Und leider immer noch in der Berufsschule oft 'genutzt' )

Über Sinn und Unsinn kann man streiten.

Hat halt alles vor und Nachteile.

Dennoch frage ich mich, warum soviele Server im Gästelan und ein so "umständliches" gästelan überhaupt aufgebaut wird.

Über Sinn und Unsinn kann man streiten.

Eigentlich nicht wirklich, denn ein richtige DMZ im Sinne einer DMZ ist so ein Kaskaden Konstrukt niemals !Die ct' beschreibt es ja auch deshalb treffend als DMZ des kleinen Mannes in dem Sinne das es für ein Heimnetzwerk von Oma Grete gerade tolerabel ist. In einem professionellen Umfeld (und gerade bei einer Prüfung / Projekt) ist das natürlich ein NoGo !!

Die Lösung mit der 3er Karte oder 3 NICs ist auf alle Fälle richtig und entspricht auch dem was bei korrekten Designs gemacht wird.

Alles weitere findest du hier und in den weiterführenden Links:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

iptables auf dem Radius Server lokal meinst du sicher, oder ? Die FW hat ja keine iptables !

Das ist aber klar da da ja eingehende Radius Requests am Server ankommen. Wenn die iptables alles blocken was von aus reinkommt ist das normales Verhalten. Macht jede lokale Firewall so egal ob iptables, Winblows, OS-X.

Das ist aber klar da da ja eingehende Radius Requests am Server ankommen. Wenn die iptables alles blocken was von aus reinkommt ist das normales Verhalten. Macht jede lokale Firewall so egal ob iptables, Winblows, OS-X.

Ich bin auch kein Fan von Kaskadierten DMZs *ich gehe mir den Mund waschen*

Wird aber in den Berufsschulen noch gelehrt. Oder zu meiner Zeit als alternative IP-COP.

(Und es gab sogar Prüfungsfragen zu dem Thema - wenn ich mich recht Entsinne. Es sollten meine Ich die Vorteile aufgezählt werden)

Da ich aber ein großer Fan von Aqui und seinen Tut's bin, stimme ich Ihm zu. (Und weil er schlicht recht hat)

Magst du anreißen, was dein Projekt machen soll?

Wird aber in den Berufsschulen noch gelehrt. Oder zu meiner Zeit als alternative IP-COP.

(Und es gab sogar Prüfungsfragen zu dem Thema - wenn ich mich recht Entsinne. Es sollten meine Ich die Vorteile aufgezählt werden)

Da ich aber ein großer Fan von Aqui und seinen Tut's bin, stimme ich Ihm zu. (Und weil er schlicht recht hat)

Magst du anreißen, was dein Projekt machen soll?

Wird aber in den Berufsschulen noch gelehrt.

Oha...armes Deutschland ! Das hat man ja in der Steinzeit so gemacht. Heutzutage ist das ein sofortiger Kündigungsgrund !Mein Auftrag ist es die Gäste vom Mitarbeiter-netz fernzuhalten und einen Internetzugang zu ermöglichen.

Na da hast du hier im Forum mit diesem Tutorial die absolute Steilvorlage wie man das elegant löst:WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

- Mit VLANs gleich in eine entsprechende Umgebung mit mSSID fähigen Accesspoints einbinden:

- Die Voucher per SMS und WebGUI ausdrucken und an die User versenden:

- Hotspot per Syslog Server preiswert überwachen:

- Auf dem RasPi kannst du dann mit Radius gleich auch noch das Mitarbeiter Netz wasserdicht absichern:

Da hast du schon so gut wie bestanden !!