Routing zwischen VLANs

Hi,

ich versuche gerade ein bestehendes Netzwerk in mehrere Subnetze/VLANs zu trennen. Ein paar der VLANs sollen aber auch von anderen VLANs erreichbar sein.

Ich habe jetzt schon einiges probiert, aber ich habe es noch nicht geschafft dieses Problem zu lösen. (Basis war dieses Tutorial: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern )

Im Moment versuche ich das Szenario mit einem Cisco Small Business RV 220W Router und einem (Layer 2) VLAN Switch von Netgear umzusetzen.

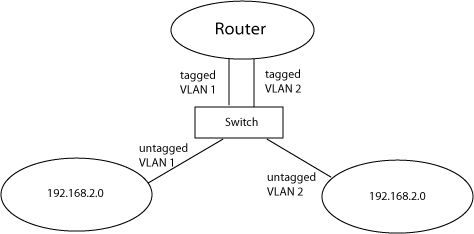

So ist mein derzeitiger Aufbau (kleiner Testaufbau um die Machbarkeit zu testen):

Rechner befinden sich in zwei Subnetzen und lassen sich nicht anpingen.

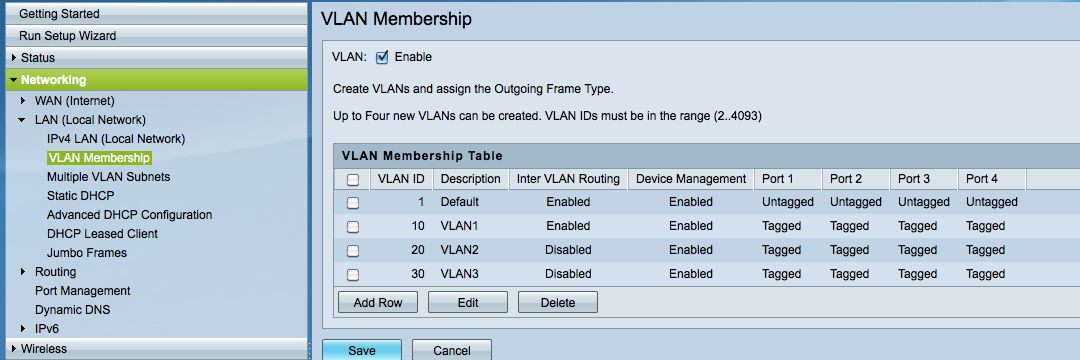

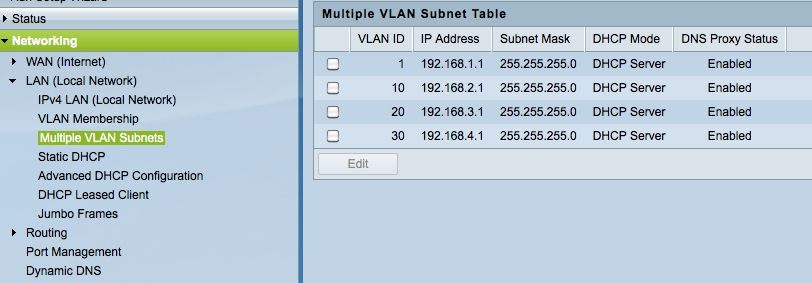

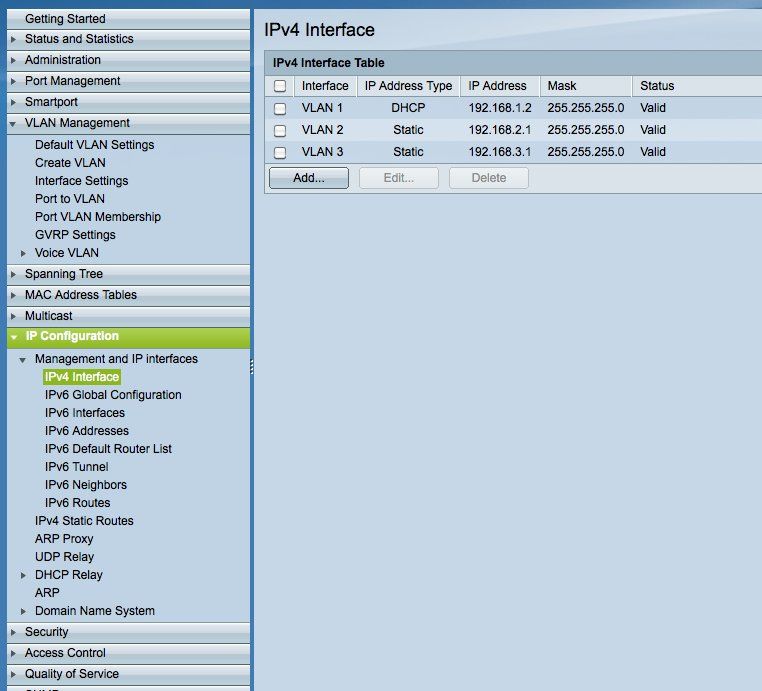

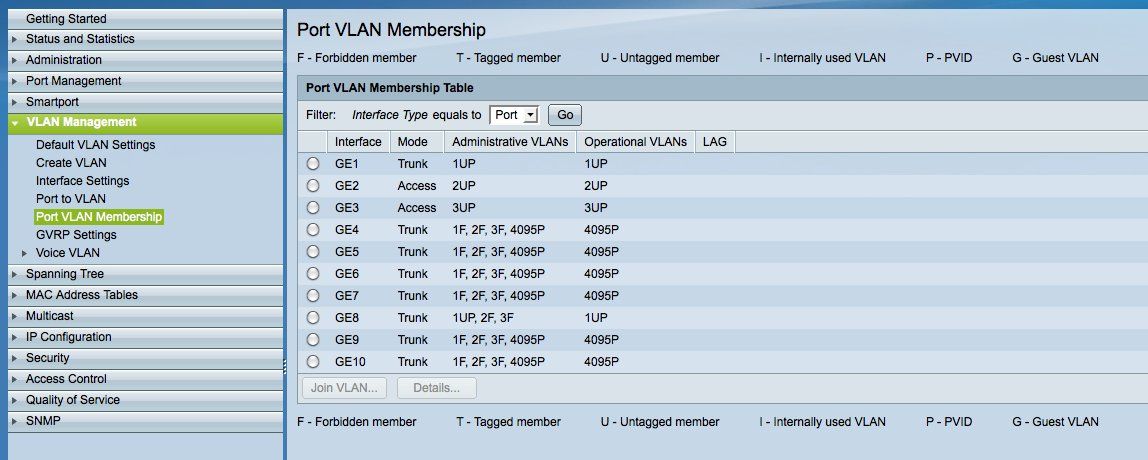

Config-Menü:

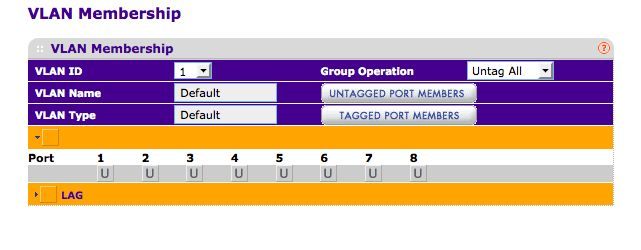

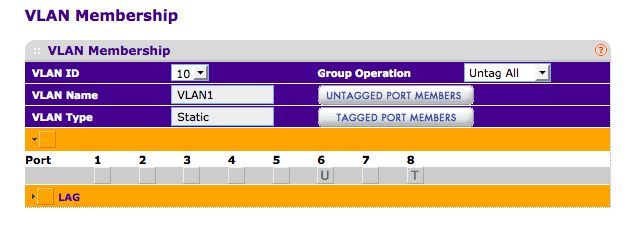

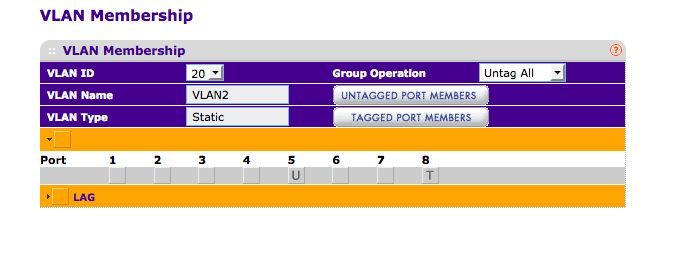

Einstellung Switch:

Wie kann ich denn erreichen, dass jetzt z.B. die Rechner aus VLAN1 auch Mitglieder aus VLAN2 sind und erreichbar sind?

Ist das so wie ich mir das vorstelle überhaupt möglich und reichen meine Komponenten (brauch ich doch Layer 3-Switches oder einen anderen Router)?

Hoffe mir kann da einer weiter helfen.

ich versuche gerade ein bestehendes Netzwerk in mehrere Subnetze/VLANs zu trennen. Ein paar der VLANs sollen aber auch von anderen VLANs erreichbar sein.

Ich habe jetzt schon einiges probiert, aber ich habe es noch nicht geschafft dieses Problem zu lösen. (Basis war dieses Tutorial: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern )

Im Moment versuche ich das Szenario mit einem Cisco Small Business RV 220W Router und einem (Layer 2) VLAN Switch von Netgear umzusetzen.

So ist mein derzeitiger Aufbau (kleiner Testaufbau um die Machbarkeit zu testen):

Rechner befinden sich in zwei Subnetzen und lassen sich nicht anpingen.

Config-Menü:

Einstellung Switch:

Wie kann ich denn erreichen, dass jetzt z.B. die Rechner aus VLAN1 auch Mitglieder aus VLAN2 sind und erreichbar sind?

Ist das so wie ich mir das vorstelle überhaupt möglich und reichen meine Komponenten (brauch ich doch Layer 3-Switches oder einen anderen Router)?

Hoffe mir kann da einer weiter helfen.

Please also mark the comments that contributed to the solution of the article

Content-Key: 173632

Url: https://administrator.de/contentid/173632

Printed on: April 26, 2024 at 17:04 o'clock

25 Comments

Latest comment

Hallo synex-m

Dein Link ist tot ...

Laut deiner Zeichnung hast du zwischen dem Switch und dem Router bereits ein Trunk für die beiden VLANs (1 & 2) gemacht?

Hast du ein einziges Kabel zwischen Router und Switch, oder zwei? Eines sollte reichen ...

Versuch es auf dem Router mal mit Subinterfaces:

Auf der Kommandozeile zuerst in den "Config"-Modus wechseln, danach das Subinterfaces aufrufen und danach die "Encapsulation" sprich das Tagging setzten ... du musst pro VLAN ein Subinterface generieren:

Ich weiss aber leider nicht, ob der Small Business Router überhaupt ein CLI (Command Line Interface) hat ...

Wenn nicht: Die Konfiguration sollte dann auch ähnlich über das Web-GUI möglich sein.

Du musst auf jeden Fall mit den Sub-Interfaces sowie "Encapsulation" / "Tagging" auch auf den Subinterfaces arbeiten.

Auf dem "Hauptinterface" (FastEthernet0/0) musst du nichts konfigurieren ... evt. musst du es aber noch "aktivieren" ...

Die Zugriffssteuerung kannst du nachher (wenn unterstützt und benötigt) über so genannte ACL (Access Control Lists) machen, wo du entweder gar nichts angibst (dann ist alles offen zwischen den beiden VLANs), oder du erlaubst nur bestimmte IP-Adressen / Bereiche auf das jeweilige andere VLAN zuzugreifen.

Da ich das Gerät nicht kenne kann ich dir leider nur bedingt helfen, sorry!

Sag doch noch etwas genauer, was du auf dem Router bereits alles konfiguriert hast oder konfigurieren kannst

LG

lousek

Dein Link ist tot ...

Laut deiner Zeichnung hast du zwischen dem Switch und dem Router bereits ein Trunk für die beiden VLANs (1 & 2) gemacht?

Hast du ein einziges Kabel zwischen Router und Switch, oder zwei? Eines sollte reichen ...

Versuch es auf dem Router mal mit Subinterfaces:

Auf der Kommandozeile zuerst in den "Config"-Modus wechseln, danach das Subinterfaces aufrufen und danach die "Encapsulation" sprich das Tagging setzten ... du musst pro VLAN ein Subinterface generieren:

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface FastEthernet0/0.20

Router(config-subif)#no shutdown

Router(config-subif)#encapsulation dot1Q 20

Router(config-subif)#exit

Router(config)#interface FastEthernet0/0.30

Router(config-subif)#no shutdown

Router(config-subif)#encapsulation dot1Q 30

Router(config-subif)#exitIch weiss aber leider nicht, ob der Small Business Router überhaupt ein CLI (Command Line Interface) hat ...

Wenn nicht: Die Konfiguration sollte dann auch ähnlich über das Web-GUI möglich sein.

Du musst auf jeden Fall mit den Sub-Interfaces sowie "Encapsulation" / "Tagging" auch auf den Subinterfaces arbeiten.

Auf dem "Hauptinterface" (FastEthernet0/0) musst du nichts konfigurieren ... evt. musst du es aber noch "aktivieren" ...

Die Zugriffssteuerung kannst du nachher (wenn unterstützt und benötigt) über so genannte ACL (Access Control Lists) machen, wo du entweder gar nichts angibst (dann ist alles offen zwischen den beiden VLANs), oder du erlaubst nur bestimmte IP-Adressen / Bereiche auf das jeweilige andere VLAN zuzugreifen.

Da ich das Gerät nicht kenne kann ich dir leider nur bedingt helfen, sorry!

Sag doch noch etwas genauer, was du auf dem Router bereits alles konfiguriert hast oder konfigurieren kannst

LG

lousek

Die Frage die sich stellt ist ob er da wirklich einen Trunk meint oder ob er 2 Leitungen gezogen hat was nicht unbedingt sein müsste. Beide Lösungen sind möglich. Allerdings muss der Trunk dann immer tagged sein für die VLANs und bei dedizierten Links ist es untagged (oder tagged wenn man will).

<edit> OK, ist nur eine Leitung </edit>

Das o.a. Tutorial ist upgedated mit einem Szenario für den Cisco RV110W.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Konfiguration dürfte identisch sein. Folge dem Schritt für Schritt, dann klappt es auf Anhieb !

Vorsicht ist in deiner Konfiguration gegeben, da du ALLE Switchports identisch konfiguriert hast. Steckst du 2 Links parallel auf den Switch kommt es zu einem Loop sofern du kein Spannung Tree aktiviert hast !!

Wenn du nur mit einem einzigen Trunk auf den Switch arbeitest solltest du nur den Uplink Port am RV auf tagged setzen und alle anderen Ports auf "excluded" ! Damit stoppt man hier das Forwarding und macht es einzig nur auf dem Uplink Port ohne Loop Gefahr !

Alternativ wenn du mit einem Link pro VLAN arbeiten willst, dann forwardest du auf dem dedizierten Switchport nur das einzige VLAN was da rüber soll.

Solch ein "Link pro VLAN" Szenario skaliert aber nicht bzw. ist unsinnig wenn man mehr als 2 VLANs hat, da man dort dann pro VLAN eine Strippe ziehen muss.

Analog auf dem Switchport musst du natürlich ebenfalls alle VLANs (außer dem Default VLAN 1) tagged einstellen.

Dann dort Router und Switch auf dem Port zusammenstecken und damit klappt es auf Anhieb.

Vergiss auch den Einwand mit ACLs und CLI ! das benötigigst du für dein Setup natürlich NICHT !

Bis auf dei identische VLAN Zuordnung auf den Ports ist deine Konfig soweit auch OK.

Sinnvoll wären nochmal ein Screeshot vom Switch ob du dort ggf. einen Konfig Fehler gemacht hast !

<edit> OK, ist nur eine Leitung </edit>

Das o.a. Tutorial ist upgedated mit einem Szenario für den Cisco RV110W.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Konfiguration dürfte identisch sein. Folge dem Schritt für Schritt, dann klappt es auf Anhieb !

Vorsicht ist in deiner Konfiguration gegeben, da du ALLE Switchports identisch konfiguriert hast. Steckst du 2 Links parallel auf den Switch kommt es zu einem Loop sofern du kein Spannung Tree aktiviert hast !!

Wenn du nur mit einem einzigen Trunk auf den Switch arbeitest solltest du nur den Uplink Port am RV auf tagged setzen und alle anderen Ports auf "excluded" ! Damit stoppt man hier das Forwarding und macht es einzig nur auf dem Uplink Port ohne Loop Gefahr !

Alternativ wenn du mit einem Link pro VLAN arbeiten willst, dann forwardest du auf dem dedizierten Switchport nur das einzige VLAN was da rüber soll.

Solch ein "Link pro VLAN" Szenario skaliert aber nicht bzw. ist unsinnig wenn man mehr als 2 VLANs hat, da man dort dann pro VLAN eine Strippe ziehen muss.

Analog auf dem Switchport musst du natürlich ebenfalls alle VLANs (außer dem Default VLAN 1) tagged einstellen.

Dann dort Router und Switch auf dem Port zusammenstecken und damit klappt es auf Anhieb.

Vergiss auch den Einwand mit ACLs und CLI ! das benötigigst du für dein Setup natürlich NICHT !

Bis auf dei identische VLAN Zuordnung auf den Ports ist deine Konfig soweit auch OK.

Sinnvoll wären nochmal ein Screeshot vom Switch ob du dort ggf. einen Konfig Fehler gemacht hast !

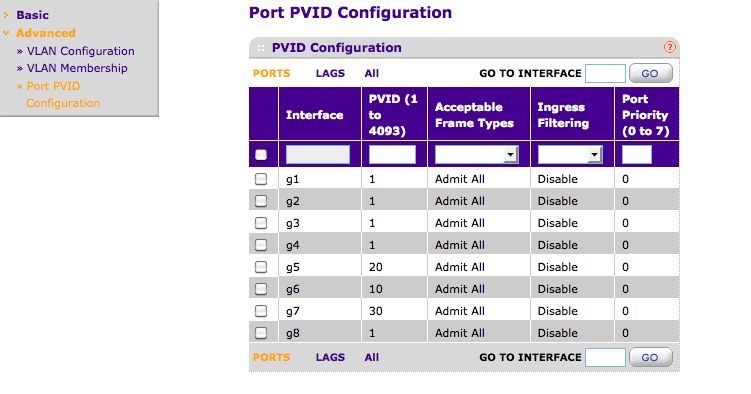

Es fehlt ein Screenshot von "Port PVID Configuration".

Komisch der RV110N hat auch "excluded" in der Auswahl ! Hast du das aktuelles Firmware Image geflasht ??

Was du erstmal testen solltest ist das der Switch bzw. dessen VLAN Settings auch sauber funktioniert indem du 2 Clients sich in den jeweiligen VLANs einmal anpingen lässt.

Komisch ist das der in der VID Übersicht den Port 8, der ja tagged Port ist für alle VLANs, nur mit der ID 1 anzeigt. Das wäre ja definitiv falsch, denn die IDs 10, 20 und 30 müssten dort auch auftauchen !

Der Cisco ist soweit richtig konfiguriert, da kann man auch nicht viel falsch machen.

Der böse Buhmann ist vermutlich die NetGear Gurke die an Port 8 irgendwie was fehlerhaftes anzeigt.

Spasseshalber kannst du bei VLAN 20 (oder ein anderes) einmal am Cisco einen Port 1 bis 3 auf untagged setzen und auch am Switch einen weiteren Port untagged in dieses VLAN heben.

Dann ziehst du Port 4 am Cisco mal raus und lässt nur diesen untagged Port im VLAN 20 am Switch (untagged VLAN 20 Port) angeschlossen. Am 2ten untagged VLAN 20 Port schliesst du den PC an und checkst ob er eine DHCP IP bekommt oder statisch indem du die Router IP anpingst.

Vermutung ist das der Trunk vom Cisco z.B. Port 4 und der Trunk auf dem NetGear Switch nicht zueinander kommen. Durch die fehlerhafte Anzeige ist der Fehler vermutlich auf dem NetGear.

Der Cisco ist es vermutlich nicht, denn ein RV110 funktioniert fehlerlos an diversen VLAN Switches von HP, D-Link, Cisco und anderen in dieser Konfig.

Kann man von ausgehen das der RV220 das auch macht.

Was du erstmal testen solltest ist das der Switch bzw. dessen VLAN Settings auch sauber funktioniert indem du 2 Clients sich in den jeweiligen VLANs einmal anpingen lässt.

Komisch ist das der in der VID Übersicht den Port 8, der ja tagged Port ist für alle VLANs, nur mit der ID 1 anzeigt. Das wäre ja definitiv falsch, denn die IDs 10, 20 und 30 müssten dort auch auftauchen !

Der Cisco ist soweit richtig konfiguriert, da kann man auch nicht viel falsch machen.

Der böse Buhmann ist vermutlich die NetGear Gurke die an Port 8 irgendwie was fehlerhaftes anzeigt.

Spasseshalber kannst du bei VLAN 20 (oder ein anderes) einmal am Cisco einen Port 1 bis 3 auf untagged setzen und auch am Switch einen weiteren Port untagged in dieses VLAN heben.

Dann ziehst du Port 4 am Cisco mal raus und lässt nur diesen untagged Port im VLAN 20 am Switch (untagged VLAN 20 Port) angeschlossen. Am 2ten untagged VLAN 20 Port schliesst du den PC an und checkst ob er eine DHCP IP bekommt oder statisch indem du die Router IP anpingst.

Vermutung ist das der Trunk vom Cisco z.B. Port 4 und der Trunk auf dem NetGear Switch nicht zueinander kommen. Durch die fehlerhafte Anzeige ist der Fehler vermutlich auf dem NetGear.

Der Cisco ist es vermutlich nicht, denn ein RV110 funktioniert fehlerlos an diversen VLAN Switches von HP, D-Link, Cisco und anderen in dieser Konfig.

Kann man von ausgehen das der RV220 das auch macht.

@slainte..

Ist korrekt...kann man in den obigen Screenshots des Cisco RV220 ja sehen. Eine IP müsste der Router dann immer per DHCP vergeben natürlich wenn die Clients auf "automatisch beziehen" eingestellt sind.

Damit sollte dann Gateway usw. stimmen. Ein Check mit ipconfig kann aber sicher nicht schaden...keine Frage !

Ist korrekt...kann man in den obigen Screenshots des Cisco RV220 ja sehen. Eine IP müsste der Router dann immer per DHCP vergeben natürlich wenn die Clients auf "automatisch beziehen" eingestellt sind.

Damit sollte dann Gateway usw. stimmen. Ein Check mit ipconfig kann aber sicher nicht schaden...keine Frage !

@aqui

... ..kann man in den obigen Screenshots des Cisco RV220 ja sehen. ....

Ja, jetzt wo du's erwähnst seh' ich auch Zitat von @aqui:

Komisch ist das der in der VID Übersicht den Port 8, der ja tagged Port ist für alle VLANs, nur mit der ID 1 anzeigt.

Das wäre ja definitiv falsch, denn die IDs 10, 20 und 30 müssten dort auch auftauchen !

Komisch ist das der in der VID Übersicht den Port 8, der ja tagged Port ist für alle VLANs, nur mit der ID 1 anzeigt.

Das wäre ja definitiv falsch, denn die IDs 10, 20 und 30 müssten dort auch auftauchen !

Nein, das ist richtig so. Dies ist keine VID-Übersicht, sondern die Festlegung der PVID. Anhand derer wird untaggt eingehender Traffic in ein VLAN geschoben. Das kann logischer Weise nur eine 1:1-Beziehung sein!

Gruß

sk

@synex-m

Wie ist der Status ? Hast du nun alles zum Fliegen ??

Wenn ja dann bitte auch

How can I mark a post as solved?

nicht vergessen !!

Wie ist der Status ? Hast du nun alles zum Fliegen ??

Wenn ja dann bitte auch

How can I mark a post as solved?

nicht vergessen !!

Ist vermutlich auch der Switch selber. Wie bereits gesagt ein Cisco RV110 funktioniert hier im obigen VLAN Setup wunderbar mit einem D-Link, HP, Cisco, Mikrotik Switch. Es liegt bei diesen Modellen also nicht an der VLAN Konfig.

Es wäre sinnvoll nochmal zu wissen welches NetGear Modell du einsetzt für diesen Test ?

Es ist also davon auszugehen das der RV220 das ebenso macht (aktuellste Firmware vorausgesetzt!).

Es ist aber richtig wenn du strategisch vorgehst und erstmal mit 2 Laptops / PCs die Switchkonfig wasserdicht prüfst vorher.

Es wäre sinnvoll nochmal zu wissen welches NetGear Modell du einsetzt für diesen Test ?

Es ist also davon auszugehen das der RV220 das ebenso macht (aktuellste Firmware vorausgesetzt!).

Es ist aber richtig wenn du strategisch vorgehst und erstmal mit 2 Laptops / PCs die Switchkonfig wasserdicht prüfst vorher.

Nein, statische Routen sind Unsinn, denn die IP Netze sind ja direkt am Switch dran, folglich "kennt" er also alle Netze ! Eine IP Adresse pro VLAN reicht, also genau so wie du es oben schon richtig gemacht hast.

Die Endgeräte in den VLANs haben dann immer diese IP als Gateway IP, bzw. sofern der Switch auch DHCP macht ist das die Gateway IP die er per DHCP vergibt.

Die einzige statische Route ist die default Route die du eintragen musst auf deinen Internet Router in welchem VLAN der auch immer ist.

Die Router IP ist dann auch die DNS IP im DHCP Server auf dem Switch sofern du nicht einen anderen DNS Server im netz selber hast !

Damit ist alles verbunden.

Erst wenn das klappt dann kannst du die VLANs mit ACLs "dichtmachen" je nachdem was du sperren willst ! Immer erst das Routing und alles funktionsfähig machen...dann die ACLs...goldene Regel, sonst legst du dir zuviel Fallen in die du tappen kannst !!

Die Endgeräte in den VLANs haben dann immer diese IP als Gateway IP, bzw. sofern der Switch auch DHCP macht ist das die Gateway IP die er per DHCP vergibt.

Die einzige statische Route ist die default Route die du eintragen musst auf deinen Internet Router in welchem VLAN der auch immer ist.

Die Router IP ist dann auch die DNS IP im DHCP Server auf dem Switch sofern du nicht einen anderen DNS Server im netz selber hast !

Damit ist alles verbunden.

Erst wenn das klappt dann kannst du die VLANs mit ACLs "dichtmachen" je nachdem was du sperren willst ! Immer erst das Routing und alles funktionsfähig machen...dann die ACLs...goldene Regel, sonst legst du dir zuviel Fallen in die du tappen kannst !!

Für den Router musst du eine Default Route auf dem Switch konfigurieren !!

Zusätzlich musst du auf dem Router statische Routen in deine VLAN IP Netze eintragen ausser dem Netz/VLAN in dem der Router selber drin ist !

Klar, denn sonst finden Rückpakete den Weg nicht zum Switch bzw. in die VLANs am Switch die er routet. Die kann der Internet Router ja logischerweise nicht kennen bzw. würde sie per Default gen Provider routen wo sie dann verschwinden.

Trag also diese Routen ein im Router im Bereich "statische Routen" oder "Routing" undgut ist !

Hast du einen billigen Baumarktrouter wie einen Speedport z.B. der statische Routen nicht supportet hast du erstmal ein Problem !!

Deine ACL ist nicht ganz einfach, denn du musst ja bedenken das die Antwortpakete ja auch zurückmüssen !!

Wenn Client 2 mit Client 3 redet kommen da die Pakete an bei 3 und 3 sendet an 2 ein ACK Paket zurück und du blockst das weil du generell von 3 auf 2 blockst kommt logischerweise keine Kommunikation zustande !!

Da musst du dann dedizierte Hostadressen zualssen die dürfen und danach dann den Rest des netzes sperren. Odermit Paketen und gesetztem ACK Bit arbeiten wenn die Cisco ACLs das supporten..

Die der Router und IOS switches könnene s wenigstens problemlos !

Zusätzlich musst du auf dem Router statische Routen in deine VLAN IP Netze eintragen ausser dem Netz/VLAN in dem der Router selber drin ist !

Klar, denn sonst finden Rückpakete den Weg nicht zum Switch bzw. in die VLANs am Switch die er routet. Die kann der Internet Router ja logischerweise nicht kennen bzw. würde sie per Default gen Provider routen wo sie dann verschwinden.

Trag also diese Routen ein im Router im Bereich "statische Routen" oder "Routing" undgut ist !

Hast du einen billigen Baumarktrouter wie einen Speedport z.B. der statische Routen nicht supportet hast du erstmal ein Problem !!

Deine ACL ist nicht ganz einfach, denn du musst ja bedenken das die Antwortpakete ja auch zurückmüssen !!

Wenn Client 2 mit Client 3 redet kommen da die Pakete an bei 3 und 3 sendet an 2 ein ACK Paket zurück und du blockst das weil du generell von 3 auf 2 blockst kommt logischerweise keine Kommunikation zustande !!

Da musst du dann dedizierte Hostadressen zualssen die dürfen und danach dann den Rest des netzes sperren. Odermit Paketen und gesetztem ACK Bit arbeiten wenn die Cisco ACLs das supporten..

Die der Router und IOS switches könnene s wenigstens problemlos !