Zyxel Zywall USG 50 Ipsec und RDP

Hallo

Wir haben kürzlich eine Ipsec VPN Client Lizenz für unsere Zyxel Zywall USG 50 gekauft, um eine sichere Verbindung auf unseren RDP Server von unterwegs herzustellen.

Ich habe nach Anleitung von Studerus den Client auf dem Notebook installiert und erfolgreich eine Tunnelverbindung mit der Zywall aufgebaut.

Verstehe ich das richtig, dass durch die Tunnelverbindung sich das Notebook von ausserhalb nun im internen Netz befindet und somit eigentlich problemlos auf den RDP Server über die interne Lan-Adresse zugegriffen werden kann?

Was muss noch bei der Zywall eingestellt werden, dass er eine Verbindung vom Client zum RDP Server zulässt?

Eigenschaften:

Zywall IP intern: 10.0.0.1

RDP Server IP intern: 10.0.0.80 (funktioniert problemlos über Lan)

Zywall: Erfolgreiche Tunnelverbindung über eine angelegte Dyndns Adresse steht,

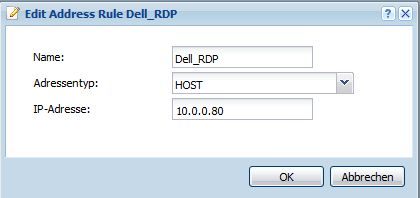

In der Zywall unter Objekt/Adresse habe ich die Adresse des RDP Servers definiert:

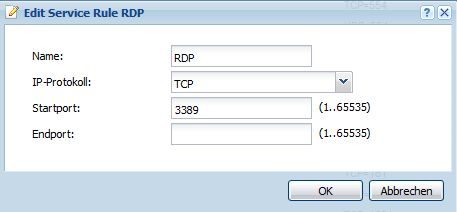

Unter Objekt/Dienst ist der RDP Dienst bereits eingetragen:

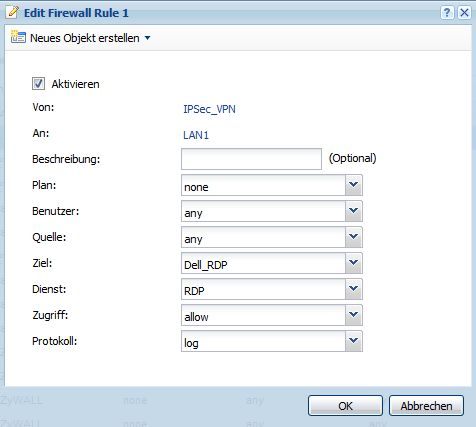

Unter Firewall habe ich dann folgende Regel angelegt:

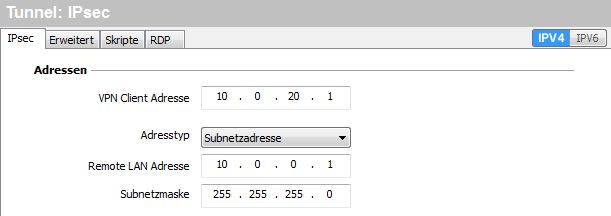

Client:

Getestet habe ich dann über eine 3G Verbindung Tunnel steht aber Die Verbindung zum Server scheitert.

Ich hoffe jemand kann mir bei dem Problem helfen

Vielen Dank

Wir haben kürzlich eine Ipsec VPN Client Lizenz für unsere Zyxel Zywall USG 50 gekauft, um eine sichere Verbindung auf unseren RDP Server von unterwegs herzustellen.

Ich habe nach Anleitung von Studerus den Client auf dem Notebook installiert und erfolgreich eine Tunnelverbindung mit der Zywall aufgebaut.

Verstehe ich das richtig, dass durch die Tunnelverbindung sich das Notebook von ausserhalb nun im internen Netz befindet und somit eigentlich problemlos auf den RDP Server über die interne Lan-Adresse zugegriffen werden kann?

Was muss noch bei der Zywall eingestellt werden, dass er eine Verbindung vom Client zum RDP Server zulässt?

Eigenschaften:

Zywall IP intern: 10.0.0.1

RDP Server IP intern: 10.0.0.80 (funktioniert problemlos über Lan)

Zywall: Erfolgreiche Tunnelverbindung über eine angelegte Dyndns Adresse steht,

In der Zywall unter Objekt/Adresse habe ich die Adresse des RDP Servers definiert:

Unter Objekt/Dienst ist der RDP Dienst bereits eingetragen:

Unter Firewall habe ich dann folgende Regel angelegt:

Client:

Getestet habe ich dann über eine 3G Verbindung Tunnel steht aber Die Verbindung zum Server scheitert.

Ich hoffe jemand kann mir bei dem Problem helfen

Vielen Dank

Please also mark the comments that contributed to the solution of the article

Content-Key: 240048

Url: https://administrator.de/contentid/240048

Printed on: April 27, 2024 at 00:04 o'clock

3 Comments

Latest comment

Verstehe ich das richtig, dass durch die Tunnelverbindung sich das Notebook von ausserhalb nun im internen Netz befindet und somit eigentlich problemlos auf den RDP Server über die interne Lan-Adresse zugegriffen werden kann?

Ja, das verstehst du genau richtig ! Das ist ja genau der tiefere Sinn eines VPNs !!Im Tunnel bekommt der Client eine identische IP Adressierung wie im lokalen LAN und arbeitet dann wie als ob er im lokalen LAN angeschlossen ist wenn man mal von der reduzierten bandbreite der Tunnel / WAN Verbindung absieht.

Wie gesagt der tiefere Sinn eines VPNs...

Was muss noch bei der Zywall eingestellt werden, dass er eine Verbindung vom Client zum RDP Server zulässt?

Das kommt darauf an ob die Zywall sich auch als Firewall auf dem virtuellen Tunneladapter verhält. In der regel tun Firewalls das. D.h. im Default ist dort alles geblockt und du musst über die Firewall Regel entsprechend den VPN IP Adresspool erlauben und ggf. dienste wie TCP 3389 (RDP).Intelligentere Firewall erzeugen automatisch eine ALLOW Regel wenn ein Client VPN angelegt wird um unwissenden laien zu helfen. Allerdings ist das sehr gefährlich, da man damit so ungewöllte Sicherheitslöcher in der Firewall erzeugen kann. Gute Firewalls fragen also nach wenn sie sowas machen ob man das will und ob die automatischen Einstellungen so richtig sind.

Sehr gute Firewalls unterlassen das und dann muss der Admin das explizit machen.

Hier hilft dir also nur die entsprechende Handbuch Lektüre zur Firewall, denn das kann ein Forum wie dieses natürlich nicht erraten obwohl unsere berühmte Kritallkugel hier schon sehr viel kann...

Frigen die offen sind:

- Zywall IP intern: 10.0.0.1 Welche Subnetzmaske ??

- Deine VPN Client Adress ist ebenfalls in einem RFC 1918 LAN. Ist das ein Testaufbau ?? Normal sollte dort eine öffentliche IP stehen. Wenn es hingegen die Tunnel IP Adresse ist ist die de facto falsch, denn dein lokales LAN ist im 10.0.0.0 /24 Netzwerk und der Client (Tunnel ?) dann im 10.0.20.0 /24 Netz was ja ein komplett anderes IP Netz ist und so nicht ginge ?!

Als Grundlagen Info zur IPsec Einrichtung solltest du ggf. dieses Forumstutorial nochmal lesen:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Achtung auch bei 3G IPsec Verbindungen. Die funktionieren NUR wenn man vom Mobilfunk Provider einen öffentliche IP Adresse auf dem Mobil Client bekommt.

Bei billigen Surf Accounts vergeben die Provider hier oft private RFC 1918 IP Adressen (10er, 172er, 192.168er). mit einem zentralen NAT. Das kann IPsec dann ohne Port Forwarding nicht überwinden und damit scheitern dann IPsec Verbindungen schon in der Phase 1. Es kommt also gar nicht erst zum Tunnelaufbau !

Hier hilft ein Blick mit ipconfig -all was man bei aktiver 3G Verbindung für IP Adressen bekommen hat vom Provider (Windows)

Außerdem ein Blick ins FW Logg beim IPsec Verbindugsaufbau. Dort werden die Verbindungsschritte genau angezeigt. Leider kein Post von dir dazu der beim Troubleshooting helfen würde

Zitat von @ckuechler:

Ich habe gelesen, dass die nicht im gleichem bereich sein darf, darum habe ich für die Tunnel IP 10.0.20.1 gewählt.

Ich habe gelesen, dass die nicht im gleichem bereich sein darf, darum habe ich für die Tunnel IP 10.0.20.1 gewählt.

Das hast Du richtig recherchiert!