IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Inhaltsverzeichnis

Allgemeine Einleitung

Allgemeine Einleitung

Das folgende Tutorial beschreibt die VPN Anbindung von mobilen Benutzern oder Homeoffice Nutzern mit Windows 10/11, Mac OS, Linux sowie Smartphones und Pads unter Apple iOS und Android an die populären Firewalls pfSense (Netgate) und ihren Fork OPNsense. (Das Setup dieser Firewalls behandelt ein separates Firewall Tutorial).

Der Client VPN Zugang erfolgt vollständig mit den bordeigenen VPN Clients auf den Endgeräten aller Betriebssysteme und OHNE extra Installation von VPN Client Zusatzsoftware.

Das Tutorial ist eng angelehnt an das Linux IKEv2 Tutorial und wird ergänzt von den weiterführenden Links am Ende mit Hinweisen zu weiteren VPN Themen.

Ziel ist es bei privaten oder Firmen VPN Vernetzungen, ohne großes Probieren, schnell zu einer funktionierenden VPN Anbindung von mobilen Benutzern zu kommen, sei es per Laptop, Tablet oder Smartphone. Vorteil der bordeigenen VPN Clients sind die deutlich bessere Integration ins Betriebssystem und die Option eines zentralen Managements z.B. über GPO usw.

Die hier vorgestellten Beispiele und Screenshots können mehr oder minder auch auf andere VPN Hardware übertragen werden. IPsec mit IKEv2 ist ein weltweiter Standard und benutzt überwiegend gleiche Algorithmen.

Ein klein wenig Basiswissen zum Thema Netzwerke, IP Adressen und IPsec VPNs sollte, wie immer, generell vorhanden sein ! Aber auch Netzwerk Laien sollten mit den hier geschilderten Werkzeugen sehr schnell zum Erfolg kommen.

Es empfiehlt sich ggf. die hiesigen Basis Tutorials (weiterführende Links am Ende) zum IPsec Protokoll noch einmal zu lesen. Für die harten Fälle bleibt dann immer das Forum mit entsprechender Hilfe.

Das Tutorial nutzt als FQDN Adressen freie DNS Hostnamen mit nip.io DNS Adressen, die auch private RFC 1918 IPs im Heimnetz auflösen. Diese dienen im Tutorial als Ersatz für feste FQDN Hostnamen oder DDNS Hostnamen (bei wechselnden Provider IPs) ohne einen DNS Server oder registrierte Hostnamen zu erzwingen. Man kann so sehr einfach FQDN Hostnamen verwenden, auch im Heimnetz.

Los gehts....

Vorbereiten der pfSense / OPNsense für die Basiskonfiguration

Vorbereiten der pfSense / OPNsense für die Basiskonfiguration

Die aktuellen, bordeigenen VPN Clients fast aller Betriebssysteme und Smartphones nutzen in der Regel das moderne IPsec IKEv2 VPN Verfahren. IKEv2 erfordert aus Sicherheitsgründen eine Zertifikats Prüfung des VPN Servers. Der Einsatz der onboard VPN Clients schafft damit immer eine zusätzliche VPN Sicherheit.

Dieses Plus an Sicherheit erfordert eine kleine, einfache PKI die die Firewalls schon an Bord haben.

Sofern nicht schon vorhanden, muss eine Zertifizierungstelle (CA) und mit ihr ein Serverzertifikat für die Firewal erstellt werden. Quasi also die zentrale "Meldebehörde" und ein "Server-Ausweis" mit Stempel der Behörde.

Die "Behörde" (CA) gibt man den Endgeräten jeweils mit dem Import des CA Zertifikats in den Endgeräten (Stammzertifizierungsstellen) bekannt. So kann der VPN Client den "Ausweis" des Servers überprüfen ob er gültig ist und ihm niemand einen fremden VPN Server untergeschoben hat.

Aus naheliegenden Gründen sollte das per Default installierte Server Zertifikat der pfSense oder OPNsense nicht verwendet werden !

Zur Sicherheit ist immer ein eigenes Zertifikat die Basis der Vertraulichkeit eines VPNs. Das o.g. Default Zertifikat sollte nach Abschluß der Installation des eigenen Firewall Zertifikats zwingend gelöscht werden !

Da Zertifikate Gültigkeitszeiten haben, sollte auf die Konfiguration der korrekten Zeitzone und eines NTP Servers (Uhrzeit) auf der Firewall geachtet werden.

(Wer den Umgang mit Zertifikaten scheut findet mit einem L2TP VPN, das ebenfalls bordeigene VPN Clients nutzt, eine einfachere Alternative.)

OPNsense Nutzer erstellen die Zertifikate im Menüpunkt "Trust".

Die OPNsense Screenshots zu den folgenden Konfig Schritten sind HIER zu finden.

Vorab: Wer schon eine existierende PKI bzw. CA hat überspringt diesen Schritt und generiert dann mit dieser bestehenden CA lediglich ein neues Server Zertifikat.

Die Schritte zur Zertifikats Neueinrichtung sind schnell erledigt. Dazu geht man folgendermaßen vor:

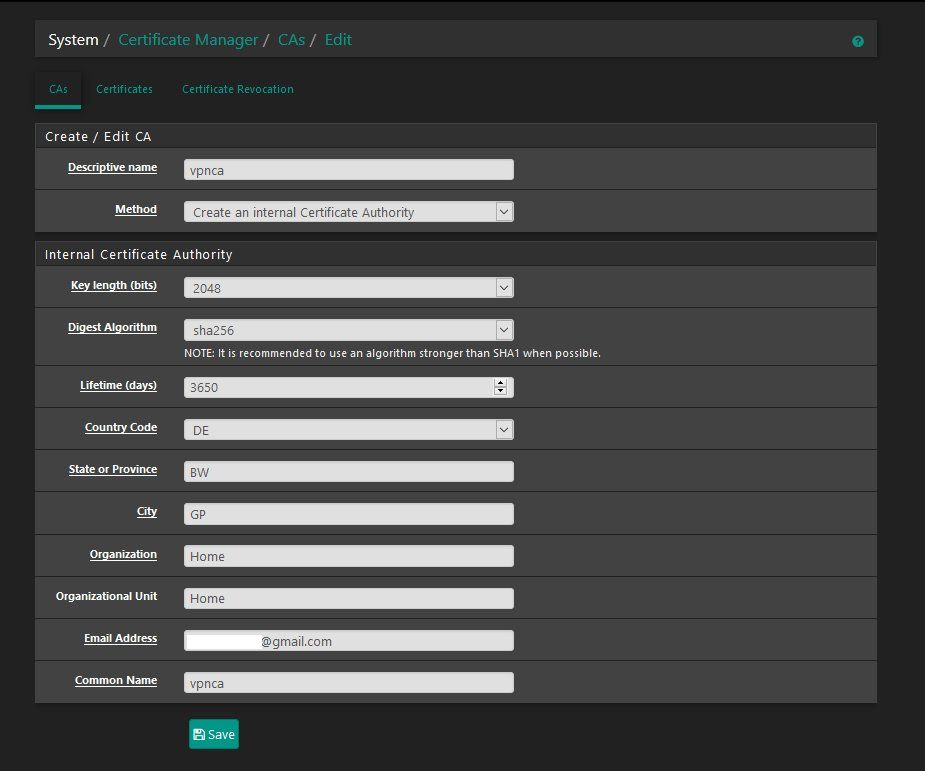

CA erstellen

CA erstellen

- Menü: System -> Certificates (OPNsense "Trust").

Auf dem “Authorities” Reiter klicken und "+Add" für eine neue CA Authority. - Descriptive Name: Ist der Name der CA. Man kann ihn frei wählen z.B. pfSense-CA. Hier gilt es keine Leer- und Sonderzeichen zu verwenden. Binde- und Unterstrich sind erlaubt.

- Method: "Create an internal Certificate Authority"

- Key length: 2048

- Digest Algorithm: sha256

- Lifetime: Gültigkeitszeit in Tagen wählen (z.B. 10 Jahre = 3650)

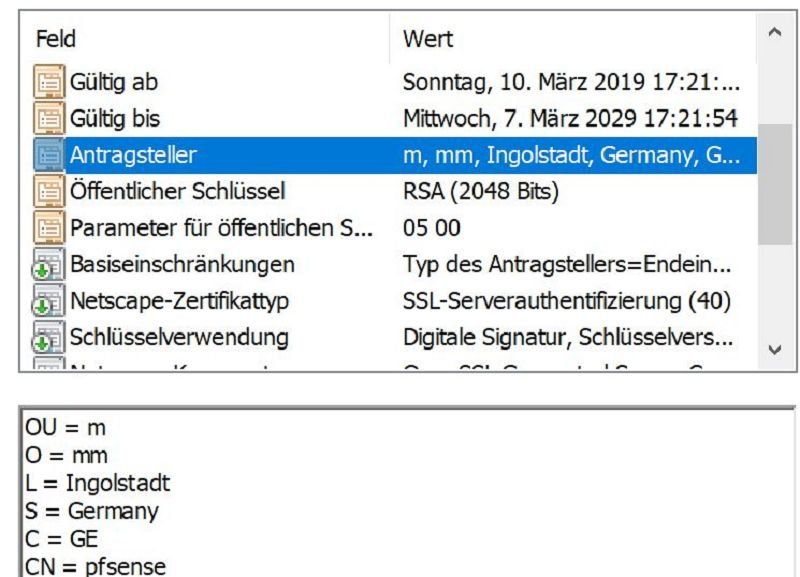

- Den Rest füllt man entsprechend seiner Daten aus, Ländercode etc. Der Inhalt ist nicht wichtig für die Funktion

- "Common Name”: MUSS ein eindeutiger Name sein z.B. pfsense-ca. Es kann auch ein Domain Name sein.

- Länder Code und Standort spezifische Eintragungen entsprechend dein eigenen Vorgaben ergänzen. (ist optional)

- Save klicken zum Sichern

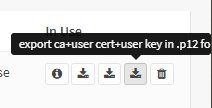

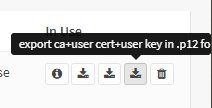

CA Zertifikat für VPN Clients exportieren

CA Zertifikat für VPN Clients exportieren

Das oben erstellte CA Zertifikat muss nun für die Installation bei den VPN Clients exportiert werden:

- Menü: System > Certificates und dort den Authorities Reiter klicken.

- Hier das blaue "Siegel Icon" rechts in der Ecke klicken das aussieht wie eine kleine Sonne. Bei Mouseover zeigt der Hilfetext "Export CA" ! Es wird eine Datei <commonname>.crt exportiert die nachher später auf die VPN Clients importiert werden muss. (Stammzertifikate)

Wie der Client Import des Zertifikats genau gemacht wird erklärt das Tutorial im Abschnitt mit der Einrichtung der diversen VPN Clients auf den Endgeräten.

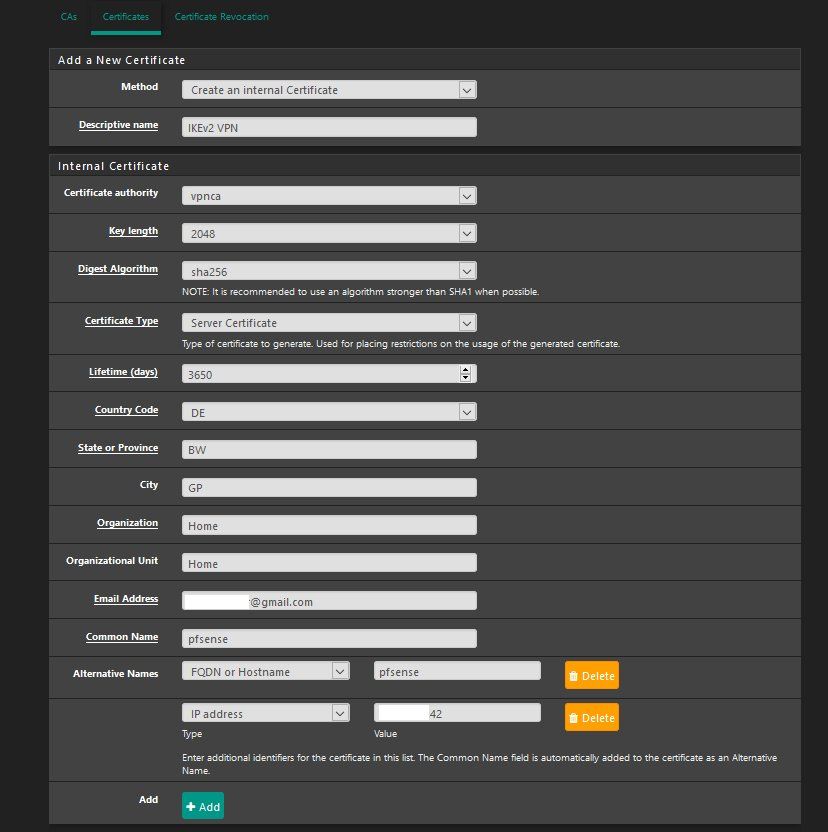

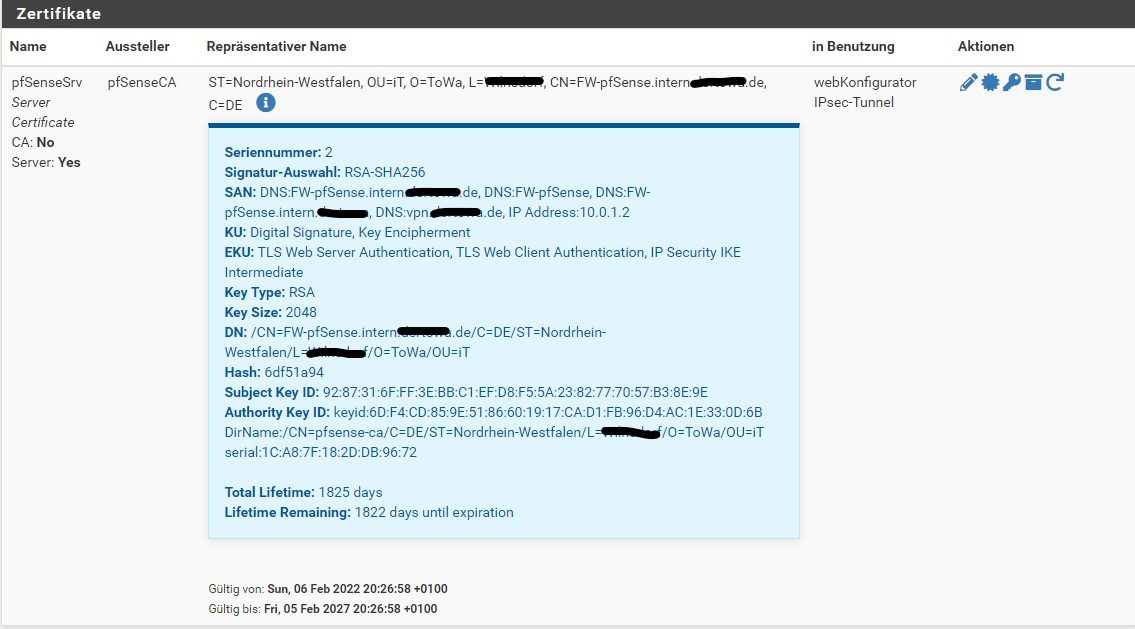

Server Zertifikat erstellen

Server Zertifikat erstellen

- Menü: System -> Certificates.

- Auf dem “Certificates” Reiter den "Add/Sign" Button klicken für die Erstellung eines eigenen Server Zertifikats.

- Method: "Create an internal Certificate”.

- Eine Beschreibung Descriptive Name angeben wie z.B. "pfSense SRV".

- Für die “Certificate Authority” wählt man jetzt die CA aus, die man gerade oben im ersten Schritt eingerichtet hat.

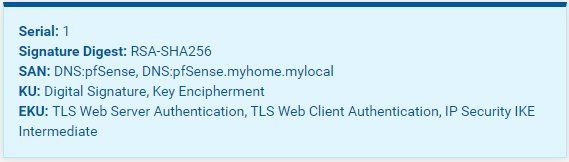

- Key length, Digest algorithm, und Lifetime belässt man auf dem Default 2048 und sha256. Die Lifetime wie in Schritt 1 auf den dort definierten Wert belassen sofern man nicht in einem kürzeren Abstand neue Zertifikate ausgeben will !

- Certificate Type”: Server Certificate. --> (⚠️ Das Zertifikat immer als Server Zertifikat erstellen!! (Siehe Fragen im Threadverlauf unten mit Fehlern, wenn dies vergessen wurde !) )

- Die Daten wie Ländercode usw. so belassen wie sie sind und in der CA Konfig bereits eingegeben wurden.

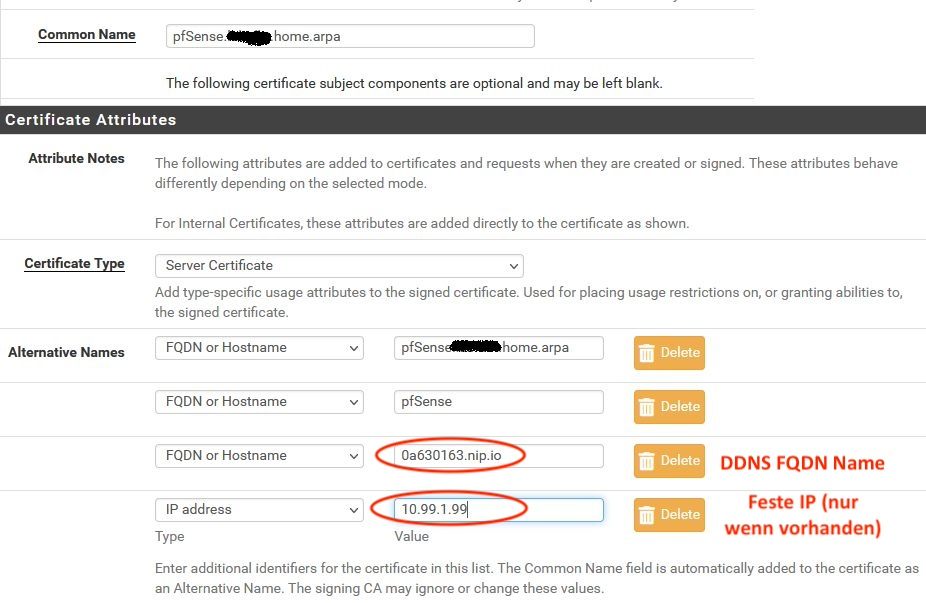

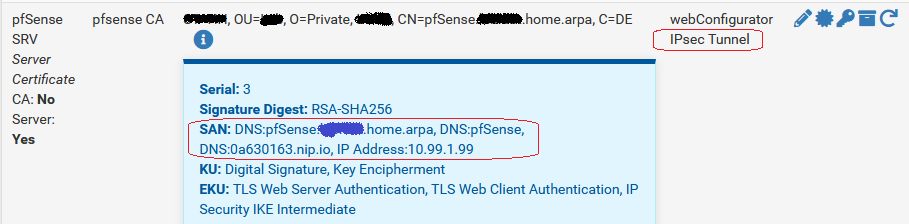

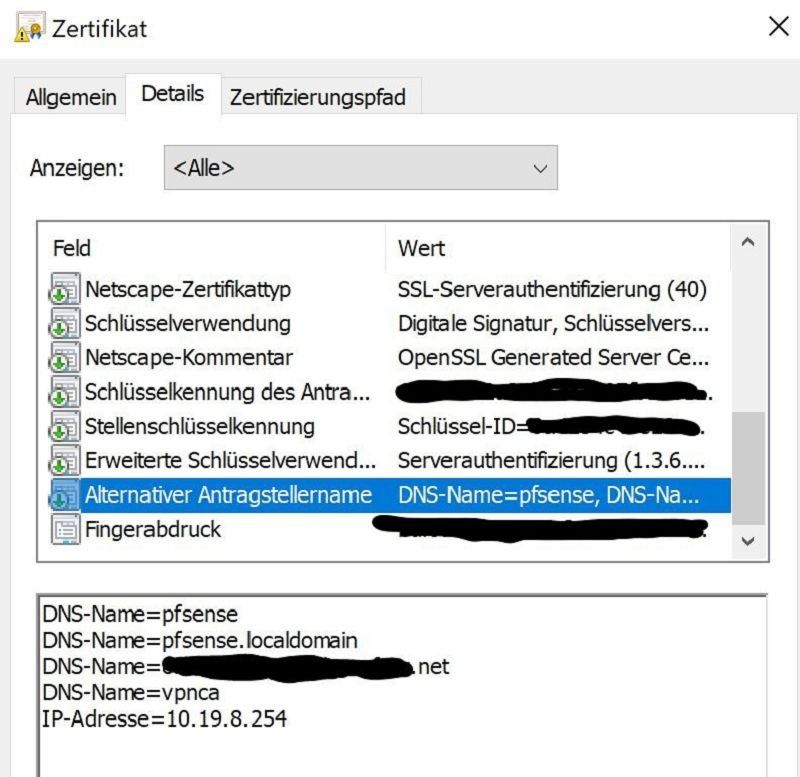

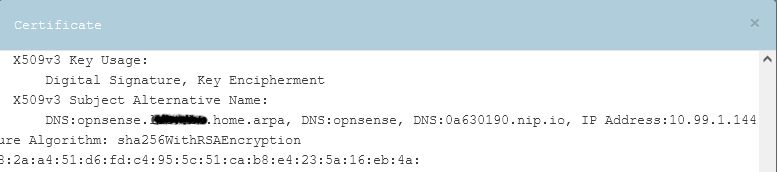

- Common und Alternative Names: Hier nimmt man den pfSense Hostnamen im DNS wie er als FQDN Hostnamen angezeigt wird, die WAN IP Adresse (geht nur wenn diese statisch ist !). Dieser Punkt ist extrem wichtig für den onboard Windows 10/11 IKEv2 VPN Client. Dieser prüft das Zertifikat darauf ! Hat man nur einen Common Name eingegeben und connected mit der IP Adresse verweigert der Windows 10 Client die VPN Verbindung! MacOS, iOS oder StrongSwan sind da erheblich toleranter. Der folgende Konfig Schritt deckt alle 3 Optionen ab, so das man immer auf Nummer sicher geht das es später auch mit wirklich allen Clients verlässlich klappt:

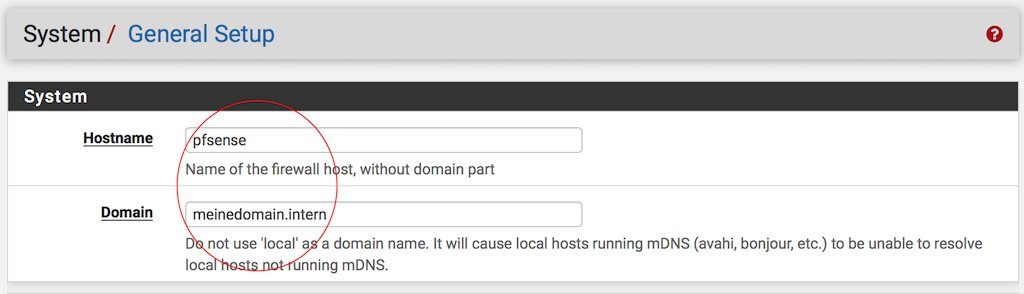

- Common Name: Der FQDN Hostname dieser pfSense/OPNsense Firewall wie im General Setup oder im DNS Setting als Hostname konfiguriert mit Domain Suffix, also z.B. "pfsense.meine.domain") ⚠️Auch ein Unterschied in der Groß- Kleinschreibung führt zu einem Fehler! FQDN Namen sind in der Regel immer klein. Eine genaue Kontrolle zahlt sich also später aus !

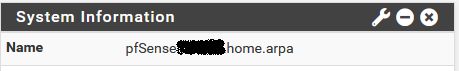

Bzw. im Dashboard unter "System Information"

- Unter Alternative Names jetzt “Add” klicken, “FQDN or Hostname” auswählen und nochmals den gesetzten Hostnamen der pfSense eingeben

wie oben ohne Domain Suffix. (z.B. "pfsense") - Wer eine feste WAN IP hat: Nochmals “Add” klicken, “IP Adress” auswählen und die WAN IP Adresse eingeben sofern eine feste, statische IP vorhanden ist. (⚠️Ohne feste Internet IP am Firewall WAN Port entfällt dieser Schritt!! In einem Router Kaskaden Setup, wie weiter unten beschrieben, setzt man hier die statische WAN IP aus dem Koppelnetz ein.)

- Save zum Sichern klicken.

Damit ist die Zertifikatserstellung auf der Firewall abgeschlossen...

⚠️ Das alte Default Server Zertifikat, was die pfSense oder OPNsense automatisch mitbringt, sollte man, wenn nicht schon geschehen, jetzt unbedingt LÖSCHEN !!

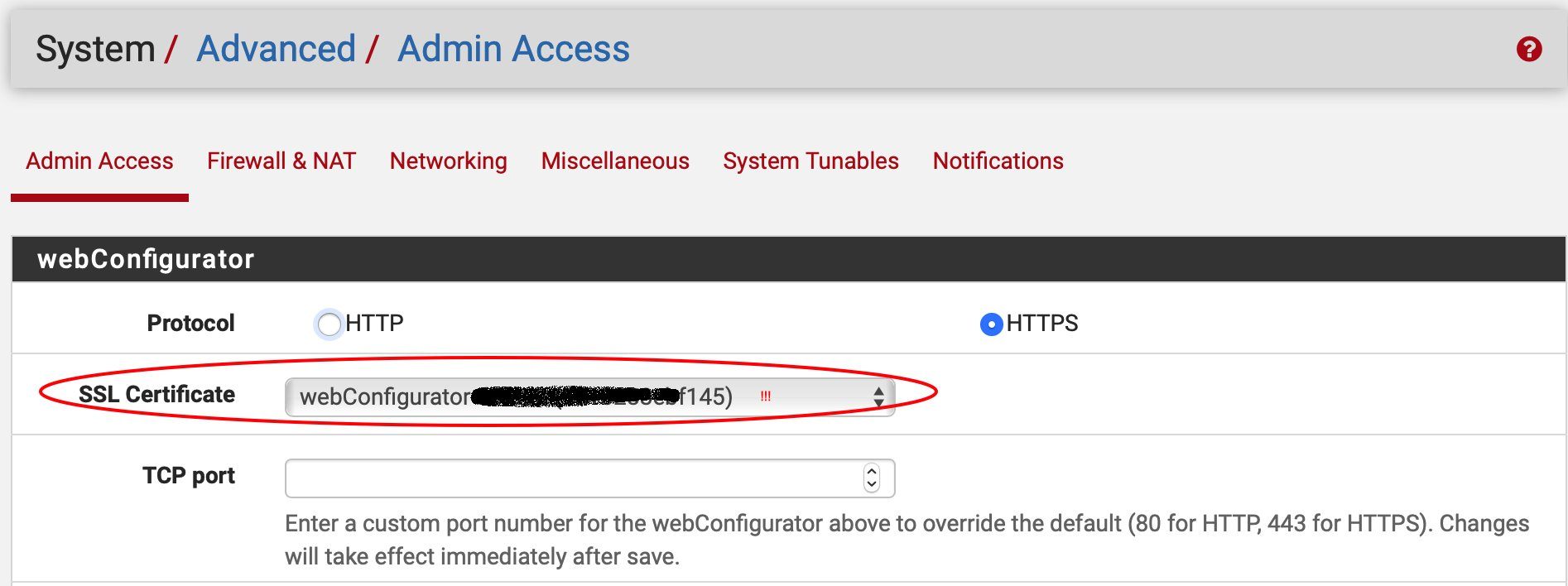

Dazu ist zuallererst das SSL GUI für den Webzugriff auf die Firewall auf dieses neu generierte Zertifikat einzustellen unter System --> Advanced --> Admin Access (OPNsense = System -> Administration):

Hier wählt man das eigene, zuvor generierte Zertifikat anhand seines Namens aus und geht dann zurück in die Zertifikats Verwaltung um dann das Default Zertifikat der pfSense bzw. OPNsense final zu löschen. Mit der o.a. Umstellung erhält es dann auch das "Papierkorb Symbol" was anzeigt das es nun sicher löschbar ist.

Nach einem Reboot sollte dann alles sauber sein und ein Login dann mit dem eigenen Zertifikat problemlos klappen. Im Web Browser muss man dann ggf. einer neuen Ausnahme zustimmen, da dies ein selbstgeneriertes Zertifikat ist und die meisten Browser dafür eine Ausnahme anfordern !

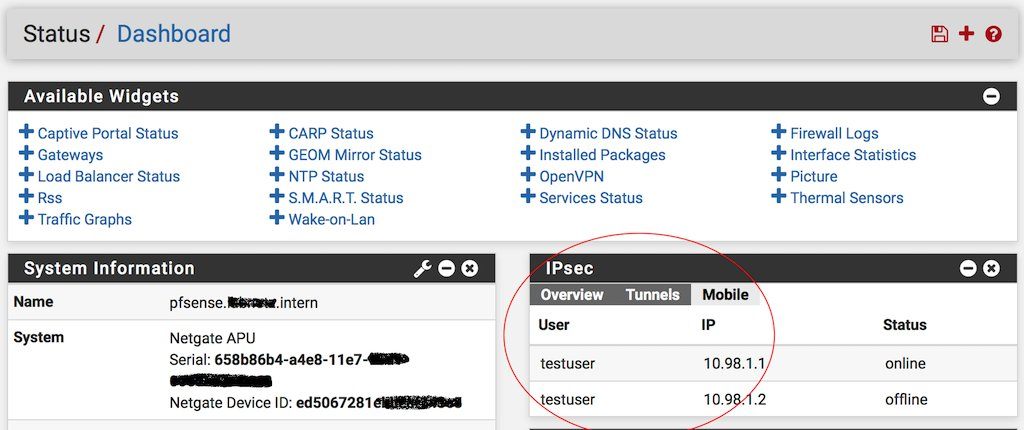

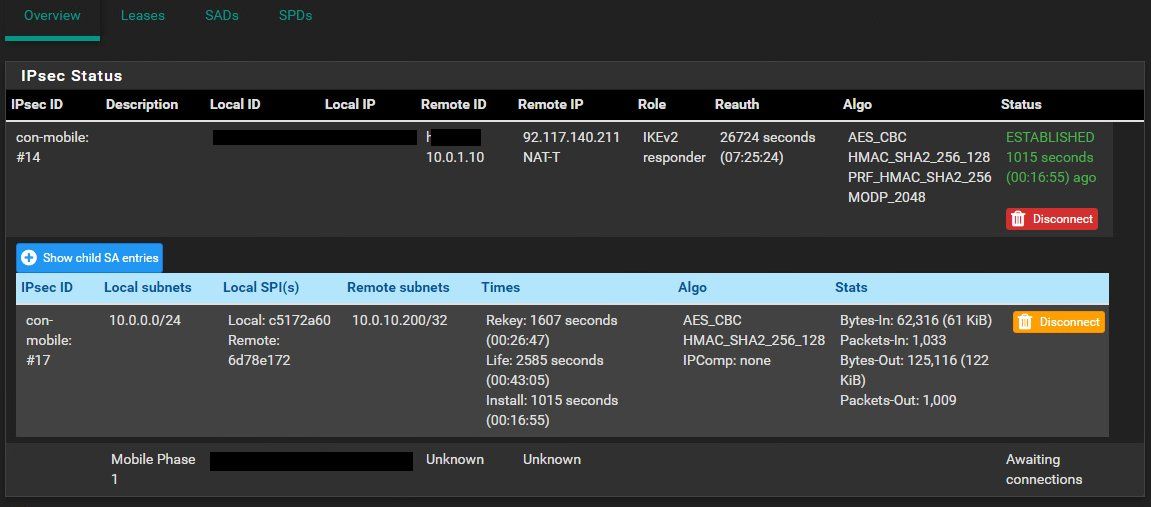

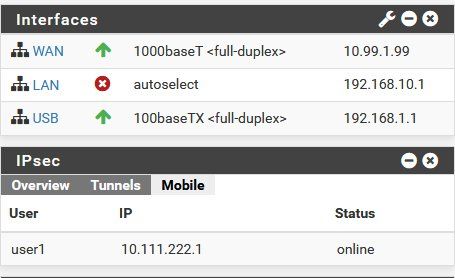

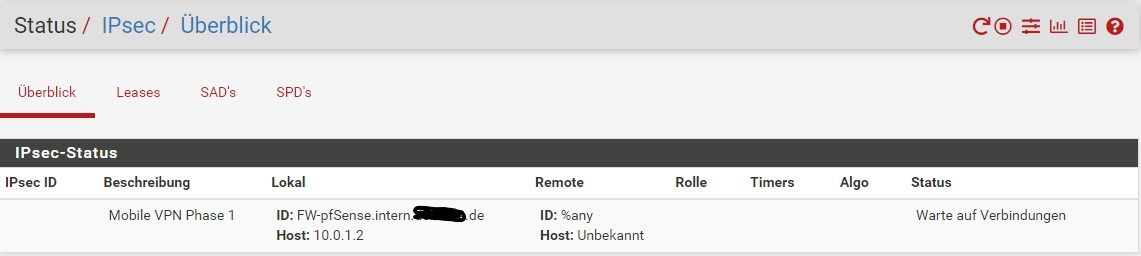

Sinnvoll und hilfreich sich jetzt auf dem "Dashboard" zusätzlich das IPsec Widget zu installieren zur schnellen VPN Übersicht.

Dies geschieht mit einem Klick auf "+" und Auswahl von "IPsec", damit man die IPsec VPN Verbindungen auch alle monitoren und damit managen kann:

Weiter geht es nun mit der eigentlichen IPsec VPN Einrichtung für die mobilen Benutzer...

Mobiles Client VPN auf der pfSense / OPNsense einrichten

Mobiles Client VPN auf der pfSense / OPNsense einrichten

In diesem Schritt wird der eigentliche IPsec IKEv2 Tunnel für die mobilen Benutzer eingerichtet. Dazu sind folgende Punkte der Reihe nach einzugeben:

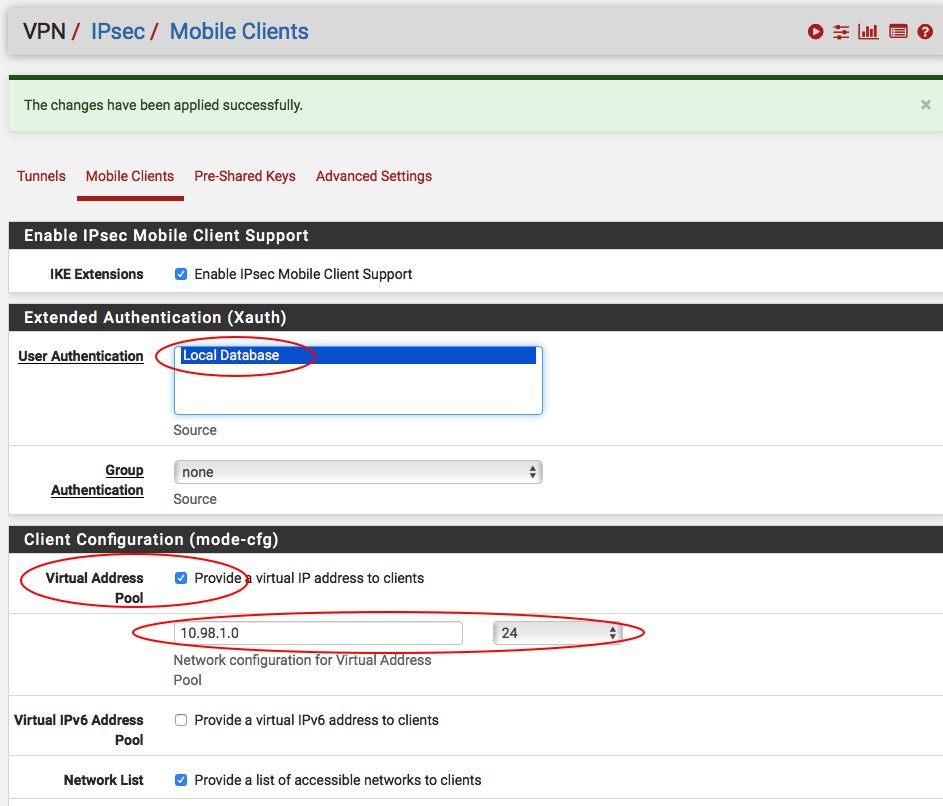

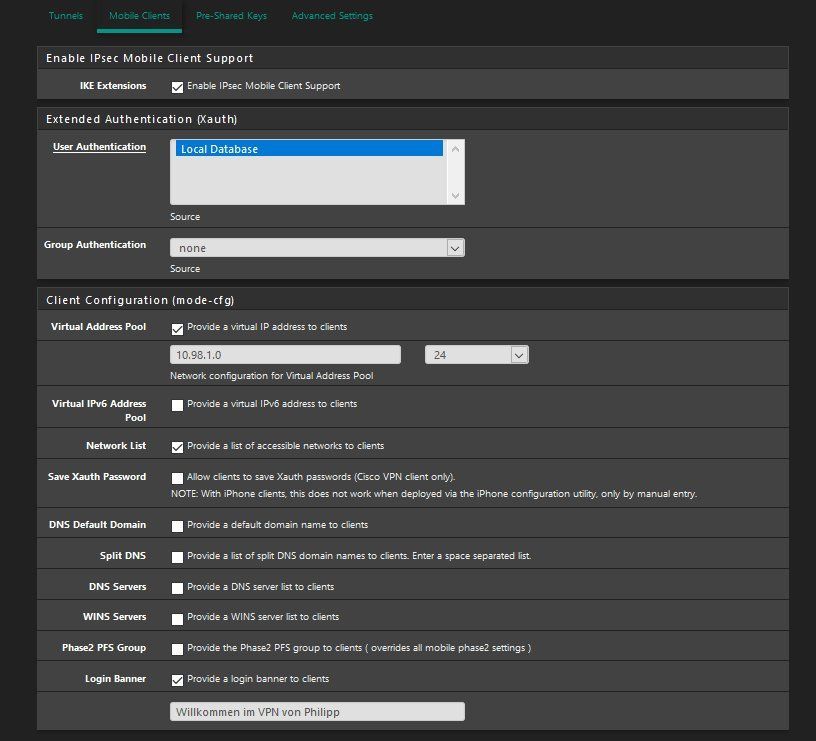

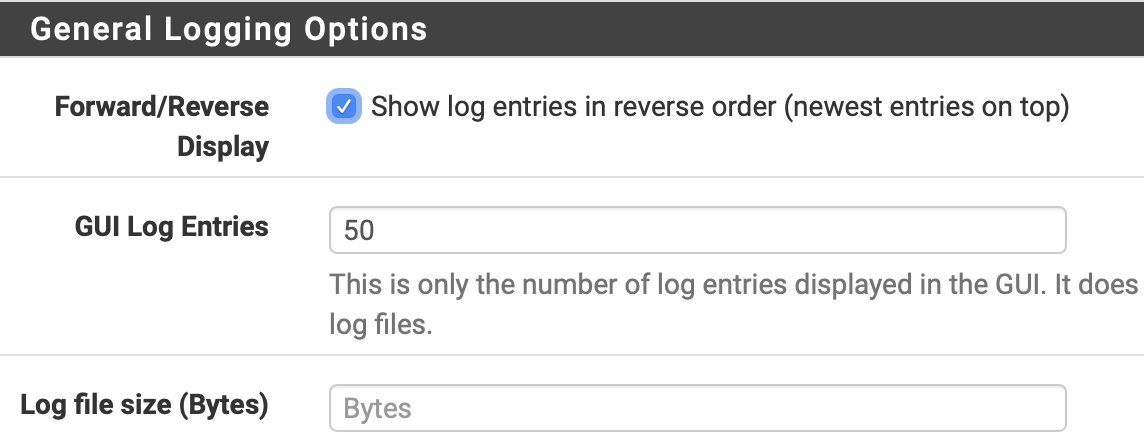

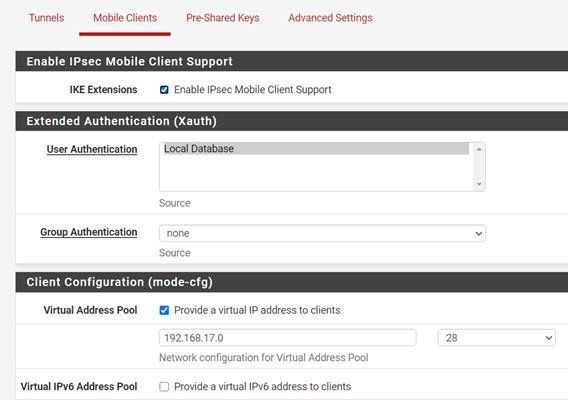

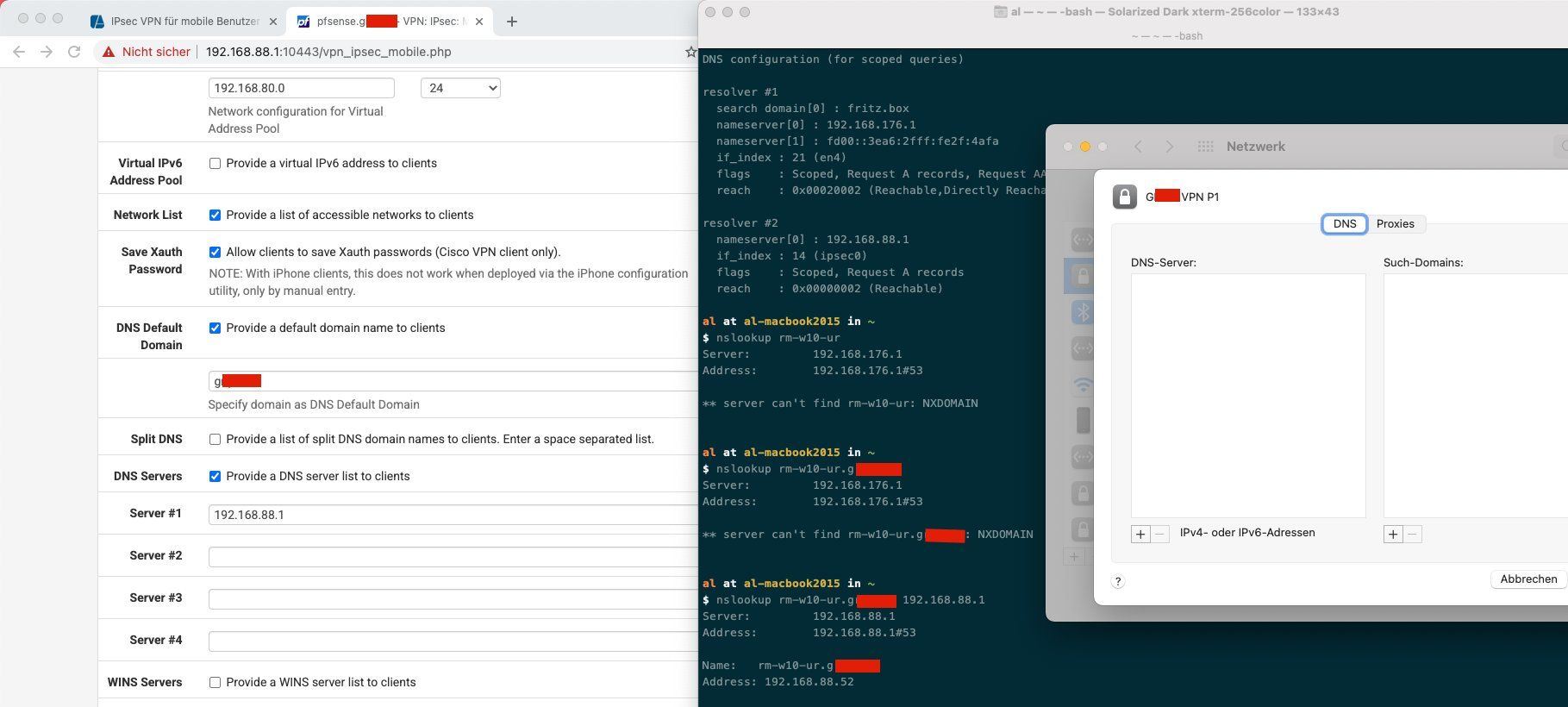

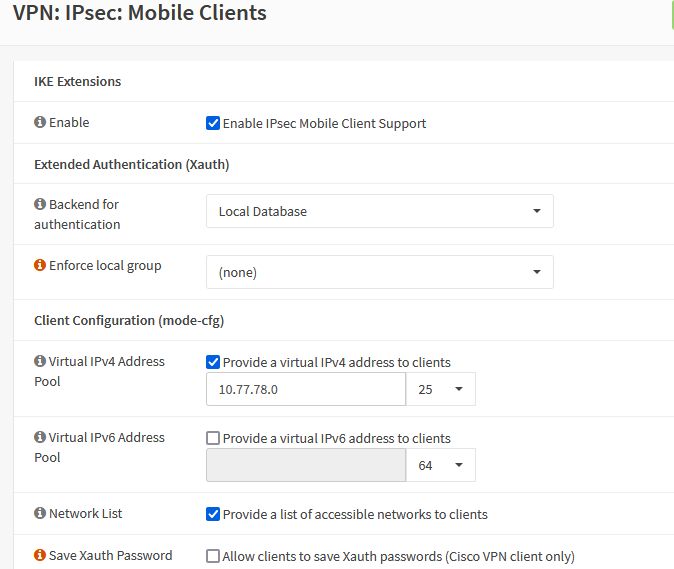

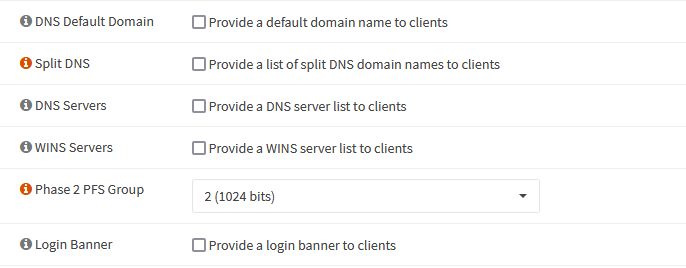

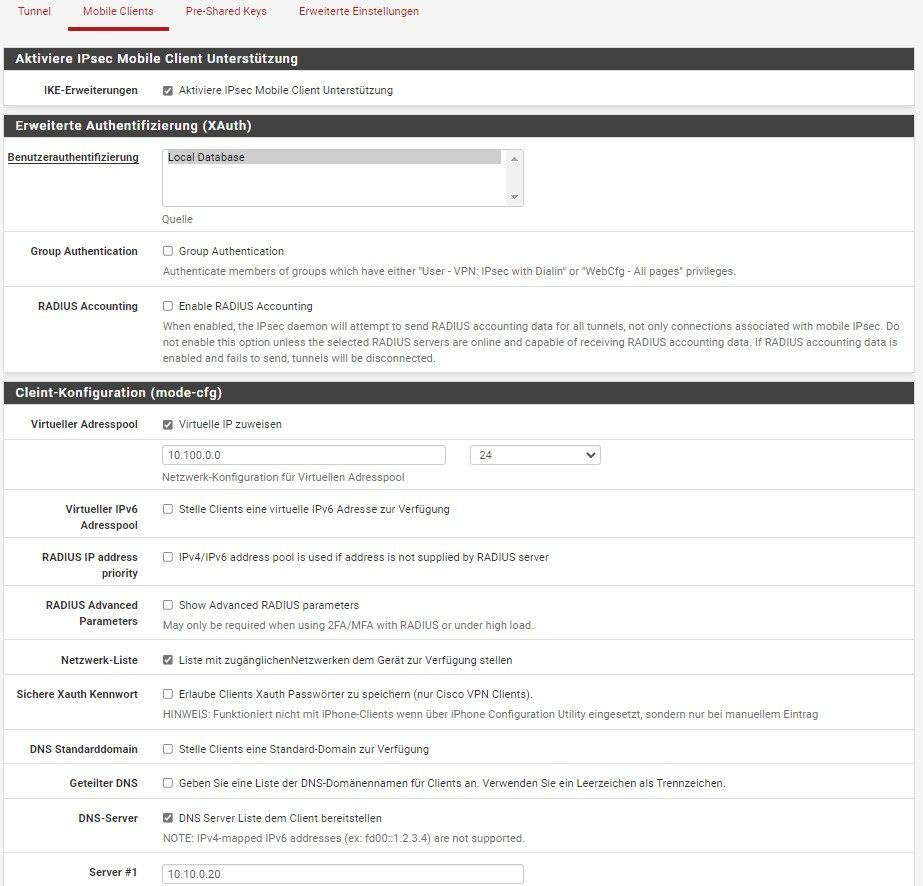

- Menü: VPN > IPsec -> Mobile Clients.

- “IKE Extensions”: Haken setzen bei “Enable IPsec Mobile Client Support”

- “User Authentication”: Local Database anwählen (Blau markieren !)

- “Group Authentication”: None.

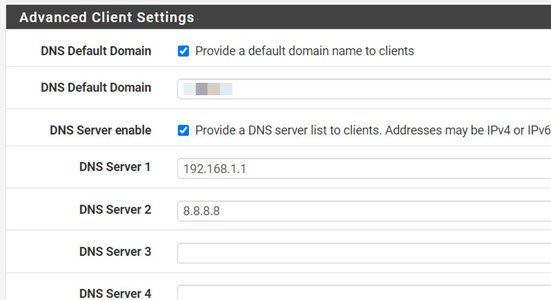

- “Virtual Address Pool”: Haken setzen bei “Provide a virtual IP address to clients”. ACHTUNG: Hier muss ein IP Netzwerk gewählt werden was komplett unbenutzt ist und NIRGENDWO sonst im gesamten Netzwerk auftaucht ! Auch nicht in VM Umgebungen usw. (Beispiel hier 10.98.1.0 /24).

- Haken setzen bei: “Provide a list of accessible networks to clients".

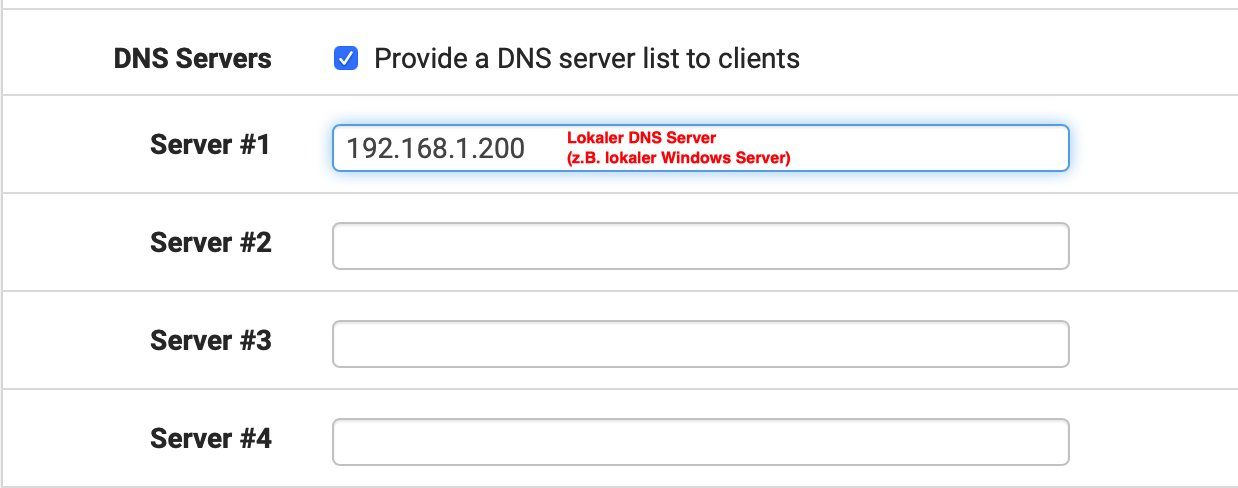

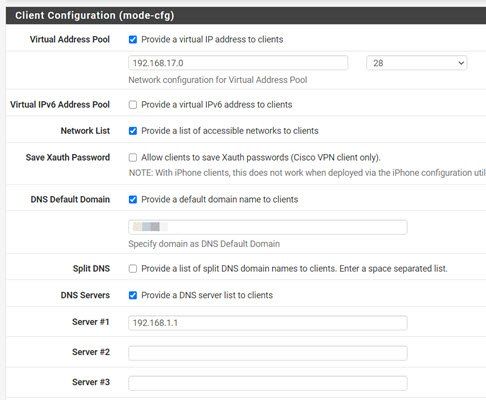

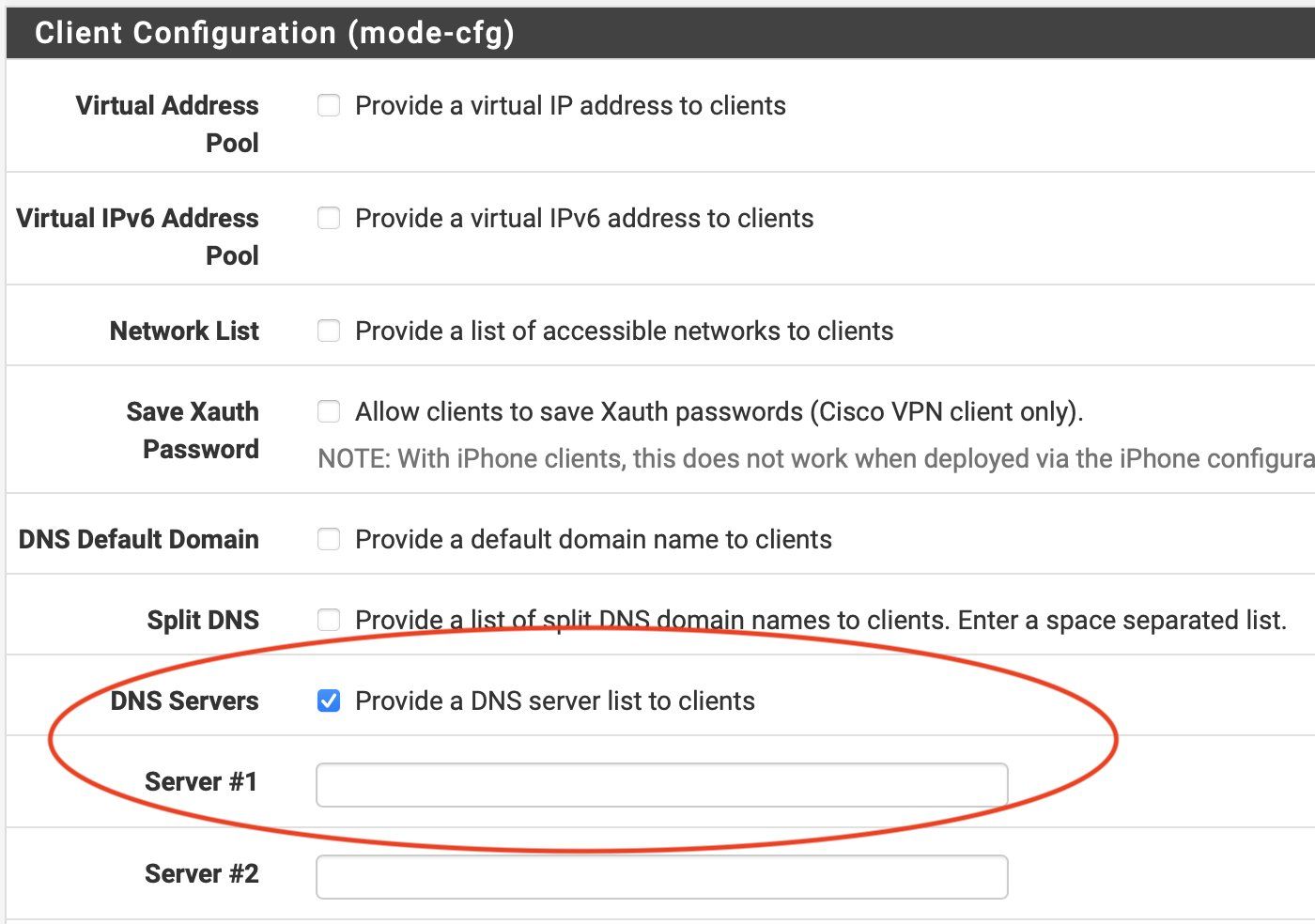

- Wer einen lokalen DNS Server (z.B. Windows DNS) an die Clients senden will um lokale DNS Namen auflösen zu können setzt hier den entsprechenden Haken und trägt die Server IP ein.

- Der Rest bleibt ohne Haken (Default).

- Save und dann Apply klicken

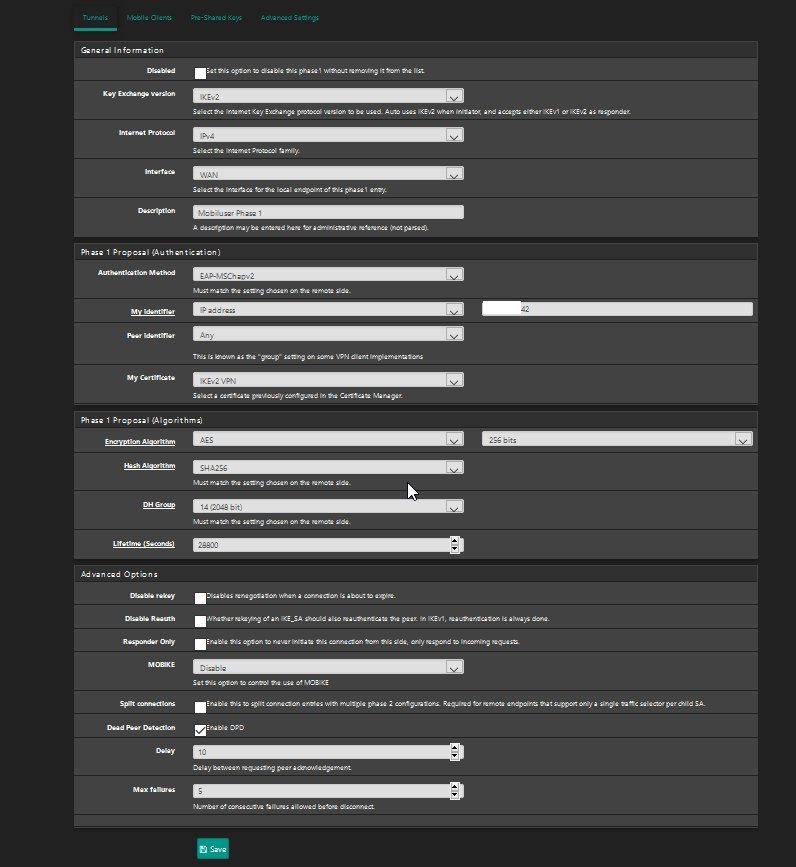

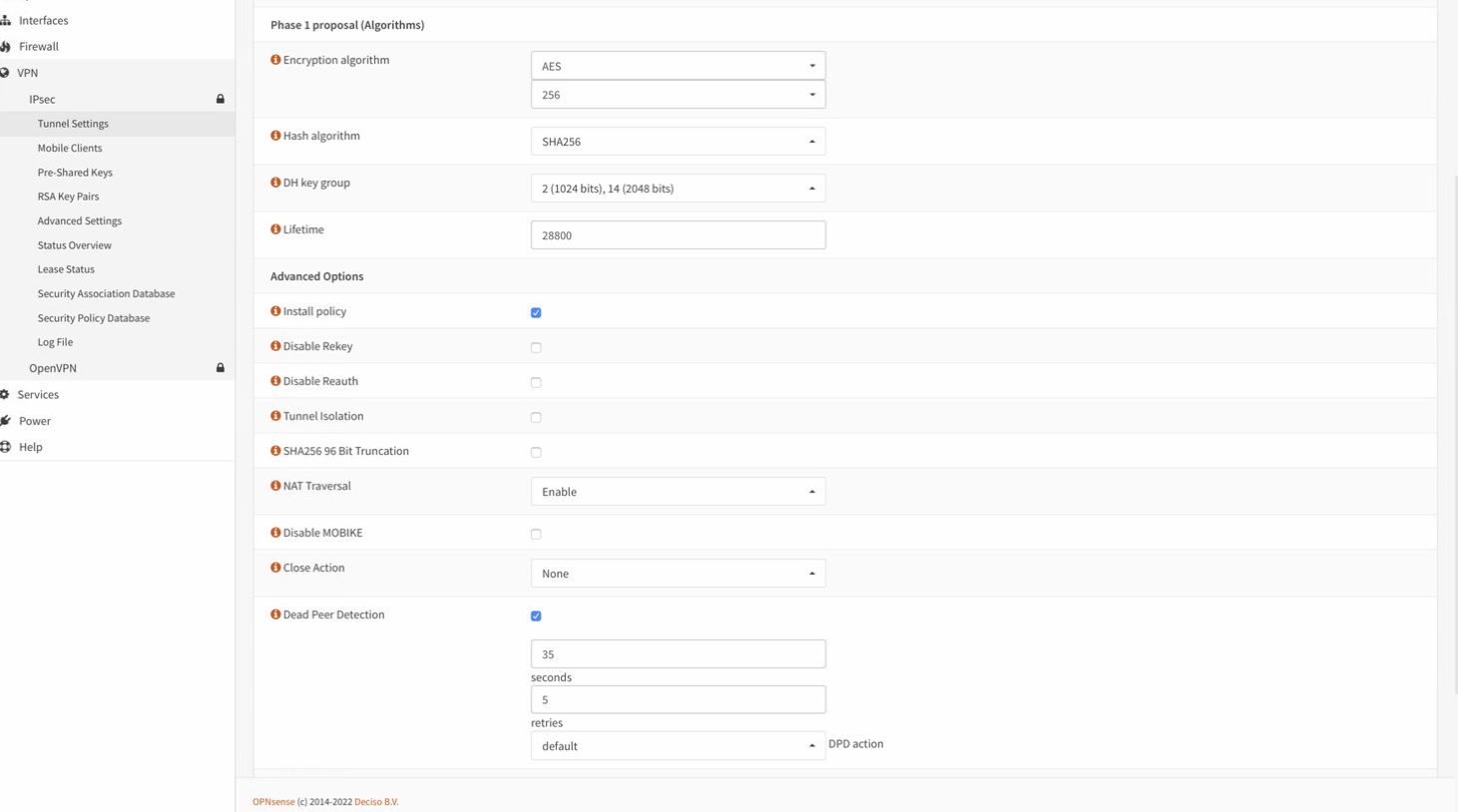

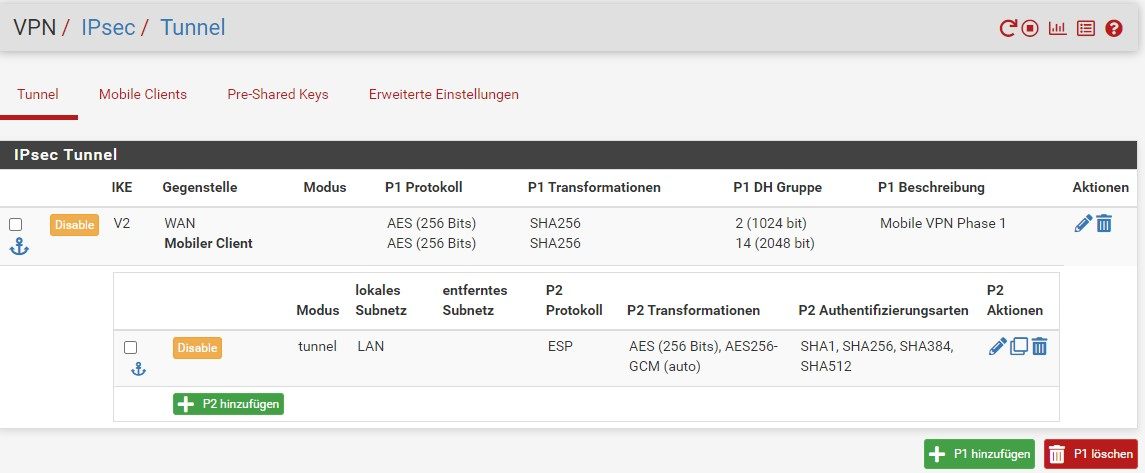

IPsec Phase 1 Konfiguration

IPsec Phase 1 Konfiguration

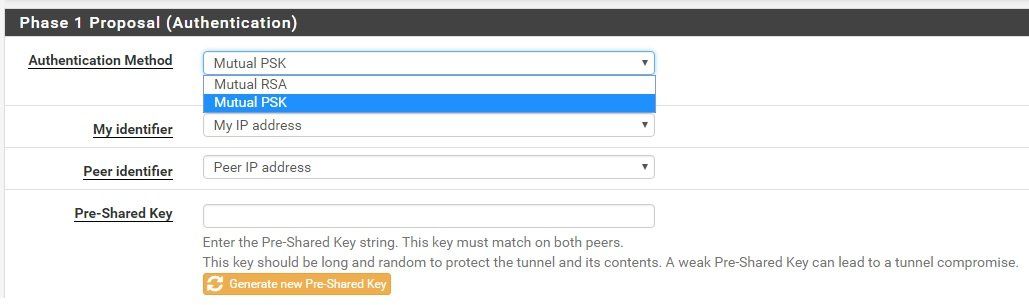

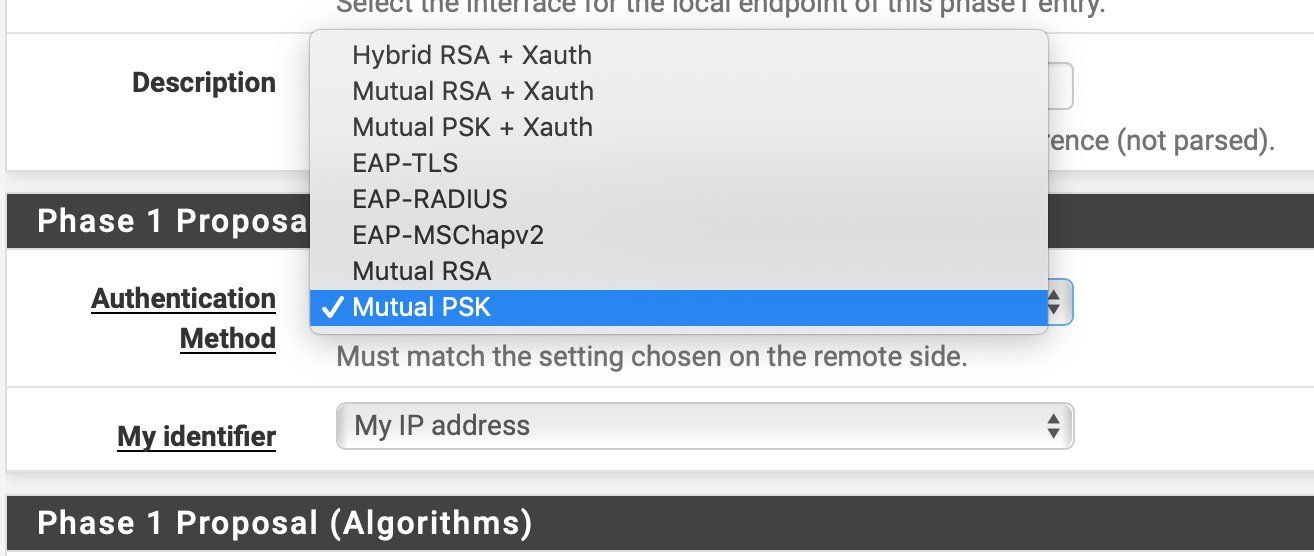

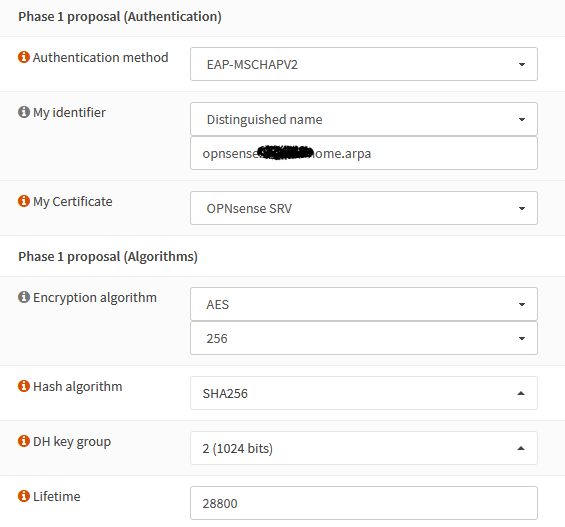

Nun erscheint automatisch der "Apply Changes" und "Create Phase 1" Knopf den man klickt zuerst "Apply Changes" um die Mobile Clients Einstellungen zu sichern und danach "Create Phase 1" um die IPsec Phase 1 zu definieren. Alternativ auf den Reiter "Tunnels" und klickt dort “Add P1”.

Dort dann folgende Eingaben machen:

- “Description”: "Mobile IKEv2 VPN User" (was immer man will hier, ist nur kosmetisch).

- “Key Exchange version”: auf IKEv2.

- "Connection Method": auf Respond only. (Nur OPNsense)

- "Internet Protocol" und "Interface" belässt man auf IPv4 und WAN.

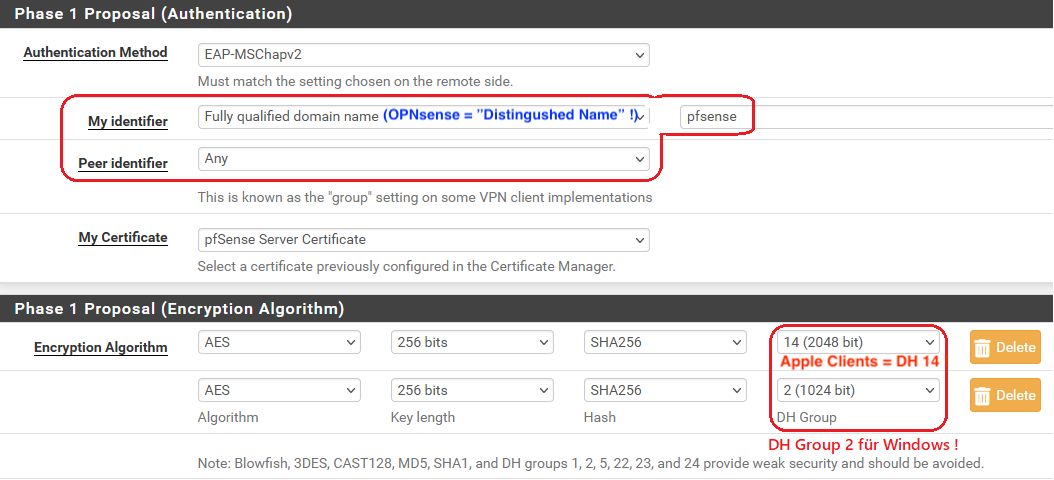

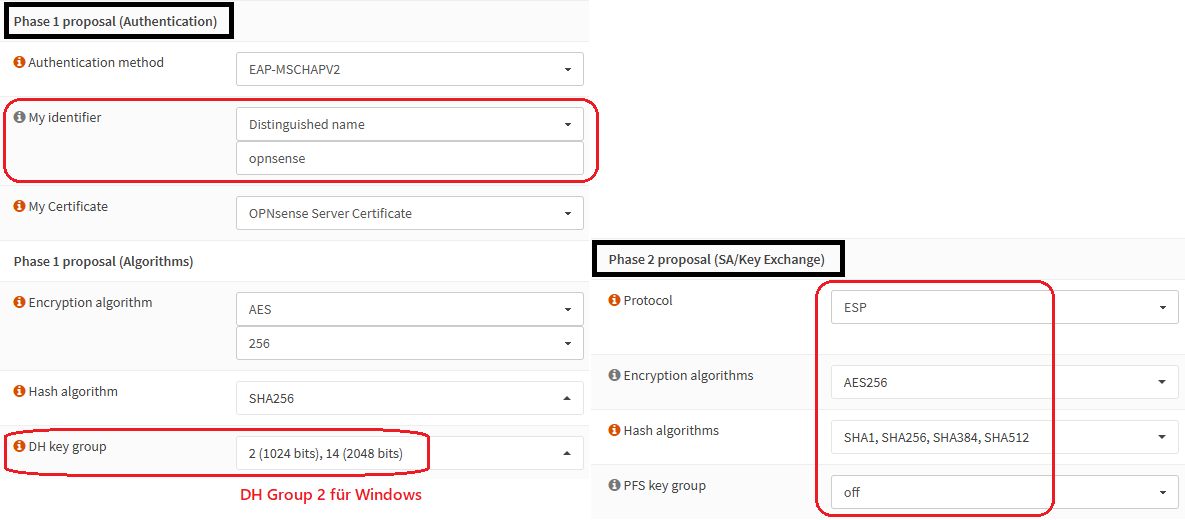

- “Authentication method” auf “EAP-MSChapv2”

- “My Identifier” pfSense = Fully qualified domain name OPNsense = Distinguished name und hier jetzt den zuvor konfigurierten Common Name angeben. ⚠️Der Name MUSS zwingend mit dem "Common Name" aus dem ersten Schritt oben zur Erstellung des Server Zertfikats übereinstimmen !!

- “Peer Identifier”: Any.

- “My Certificate”: Hier das zuvor erstellte Server Zertifikat aus dem ersten Schritt auswählen.

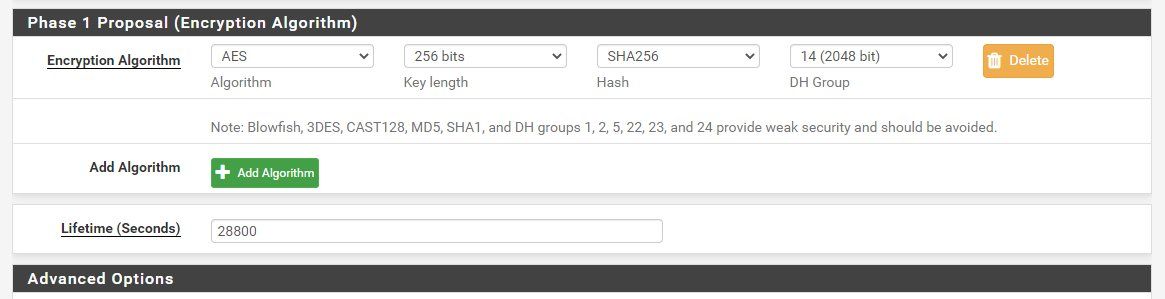

- “Encryption algorithm”: “AES” und “256”

- “Hash algorithm”: SHA256

- DH key group auf: 2 (1024 Bit) und 14 (2048 Bit) (pfSense = "Add Algorithm" und zweiten Eintrag mit DH 14 anlegen!)

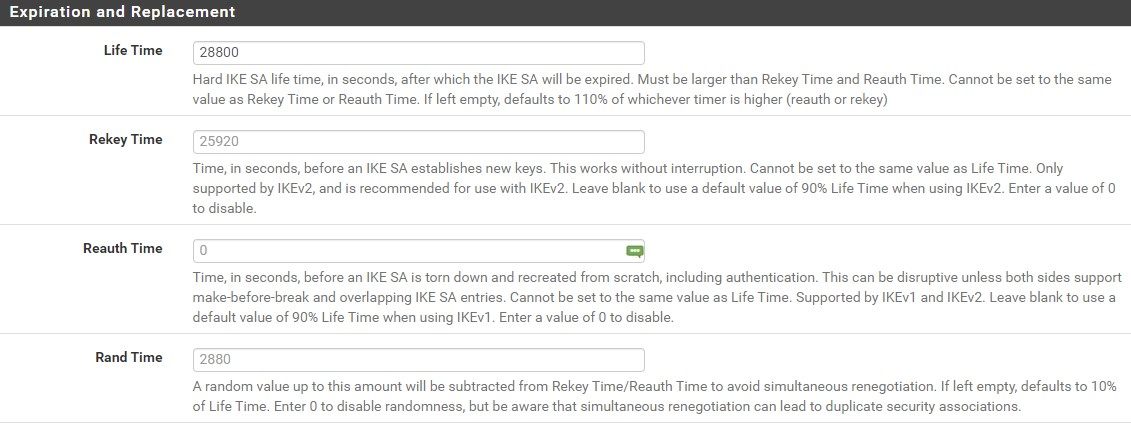

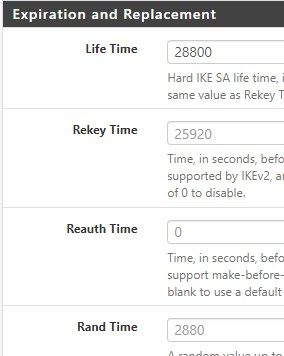

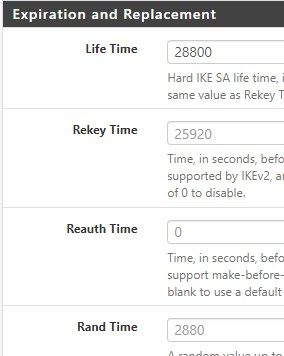

- Lifetime auf 28800 (8 Std.) belassen

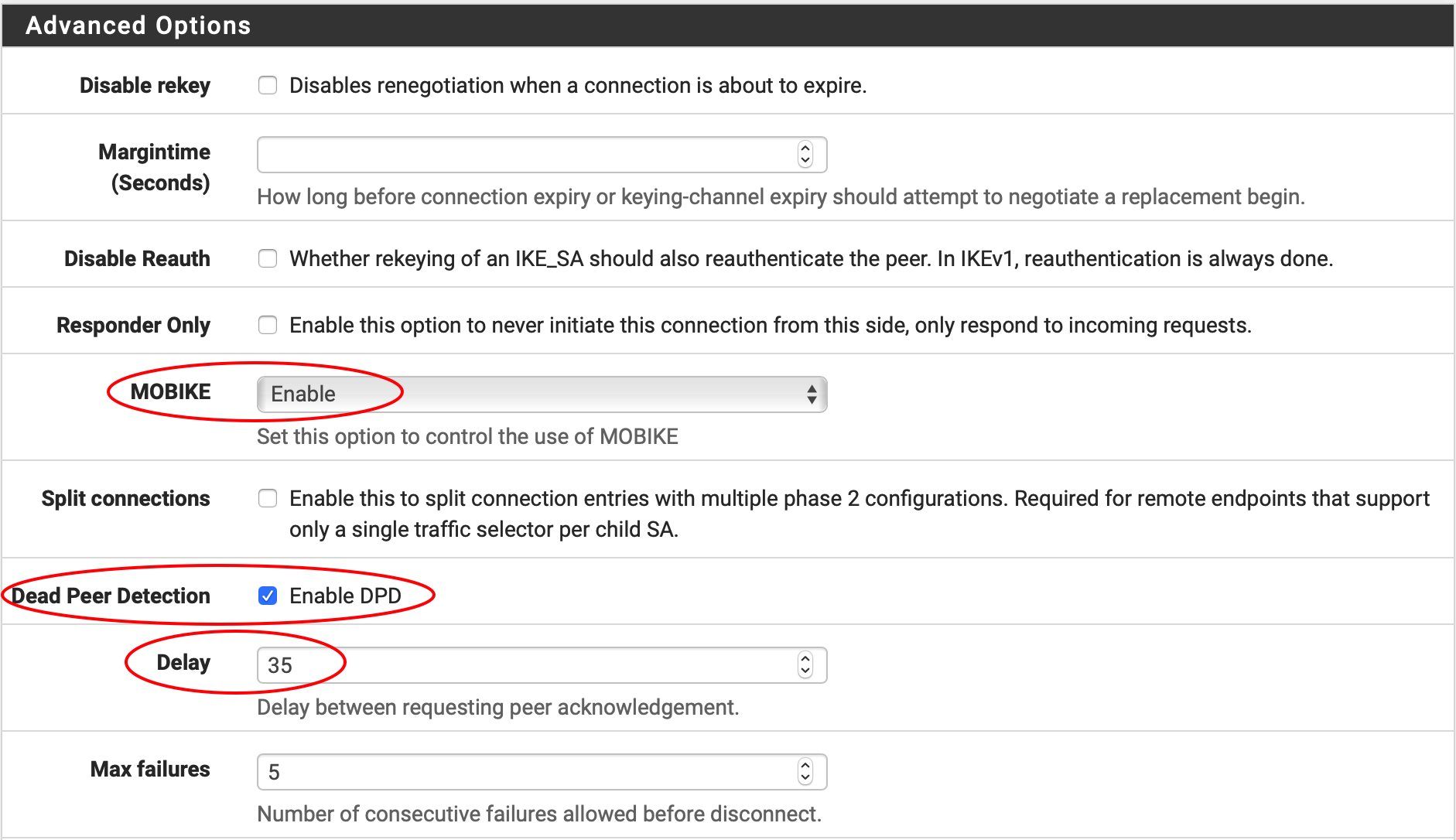

- MOBIKE auf enable

- Haken entfernen: Disable Rekey

- Haken entfernen: Disable Reauth

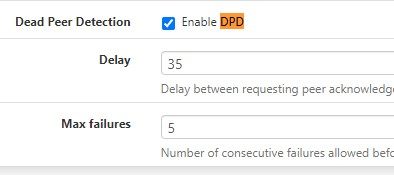

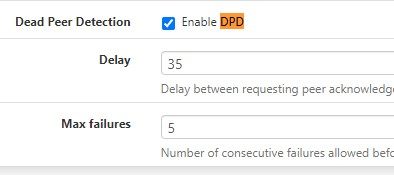

- Haken setzen bei: Enable DPD, hier Delay auf 35 und Max.failures auf dem Default von 5 belassen. Rest mit Default Settings belassen.

- Save und Apply klicken

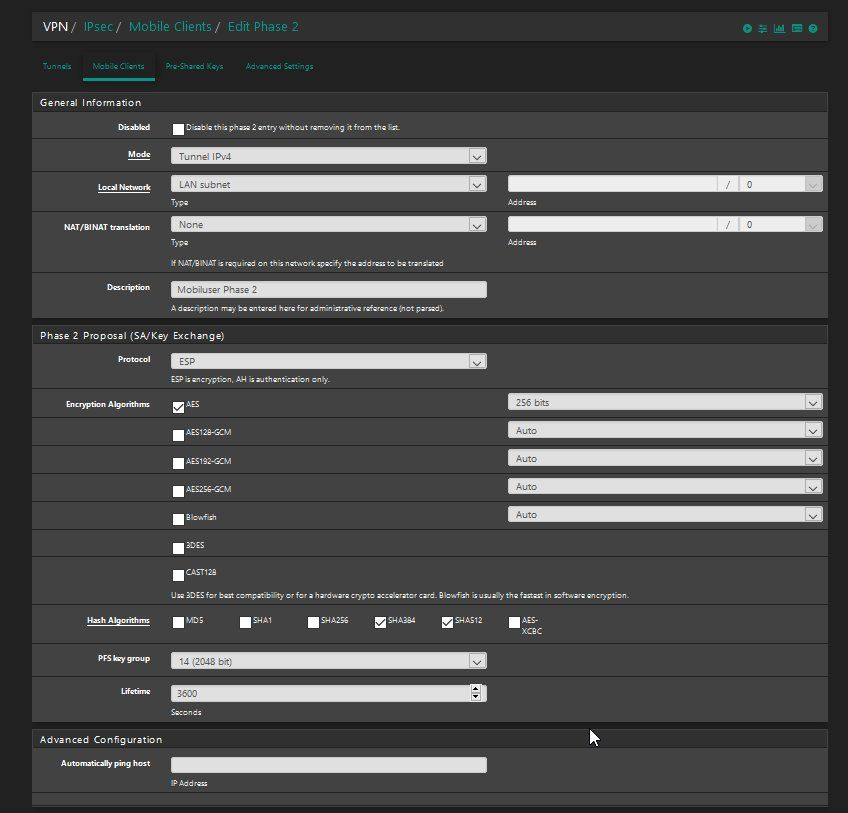

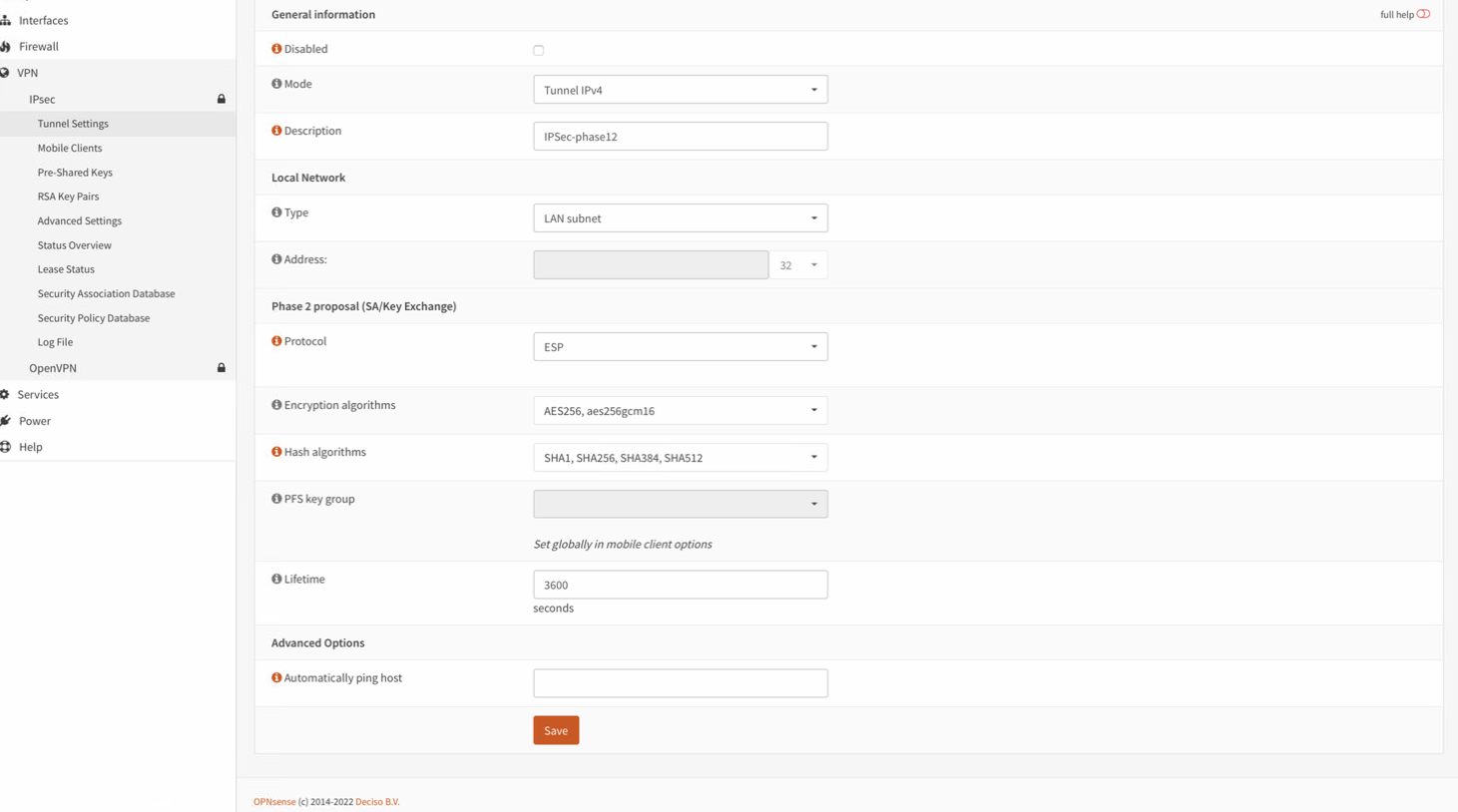

IPsec Phase 2 Konfiguration

IPsec Phase 2 Konfiguration

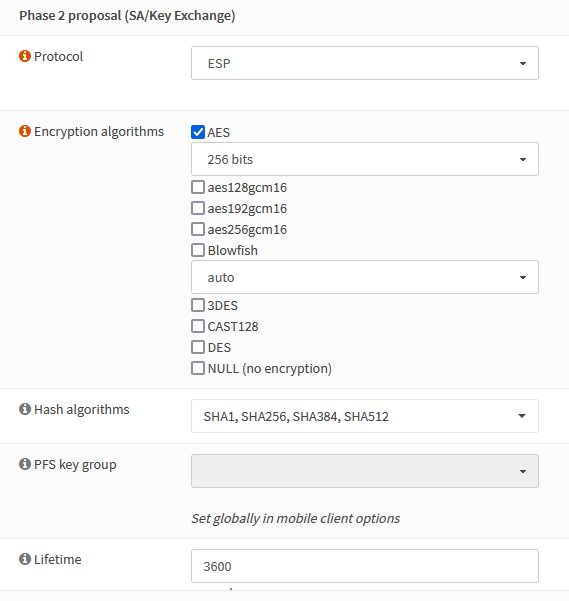

Jetzt springt man in der pfSense Konfig zurück auf den "Tunnels" Reiter und sieht dort den Eintrag für “Mobile Client” den man gerade eingerichtet hat und klickt darunter den “Show Phase 2 Entries” Knopf und dann “Add P2” um die Phase 2 zu konfigurieren:

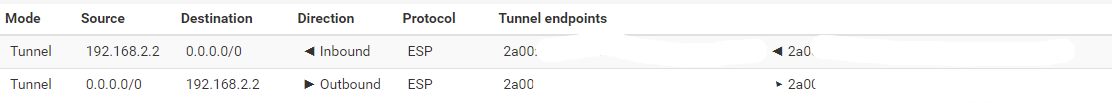

- “Mode”: Tunnel IPv4

- Das Local Network Setup ist wichtig, denn es bestimmt welcher Client IP Verkehr in den VPN Tunnel geroutet wird! Default ist immer “LAN subnet”, also das lokale LAN an der pfSense (sog. Split Tunneling). Sollen zusätzliche lokale Netzwerke an der pfSense (ggf. VLANs etc.) in den Tunnel geroutet werden, dann werden auch sie hier eingetragen. (Bsp: Network, 192.168.0.0 /16 routet z.B. alle 192.168er IP Netze in den VPN Tunnel)

- ⚠️Wer den gesamten VPN Client Traffic in den Tunnel routen will (Gateway Redirect), setzt “Local Network” auf Network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

- “NAT/BINAT”: None.

- "Description”: "Mobile Nutzer Phase 2". (was immer man will hier, ist nur kosmetisch).

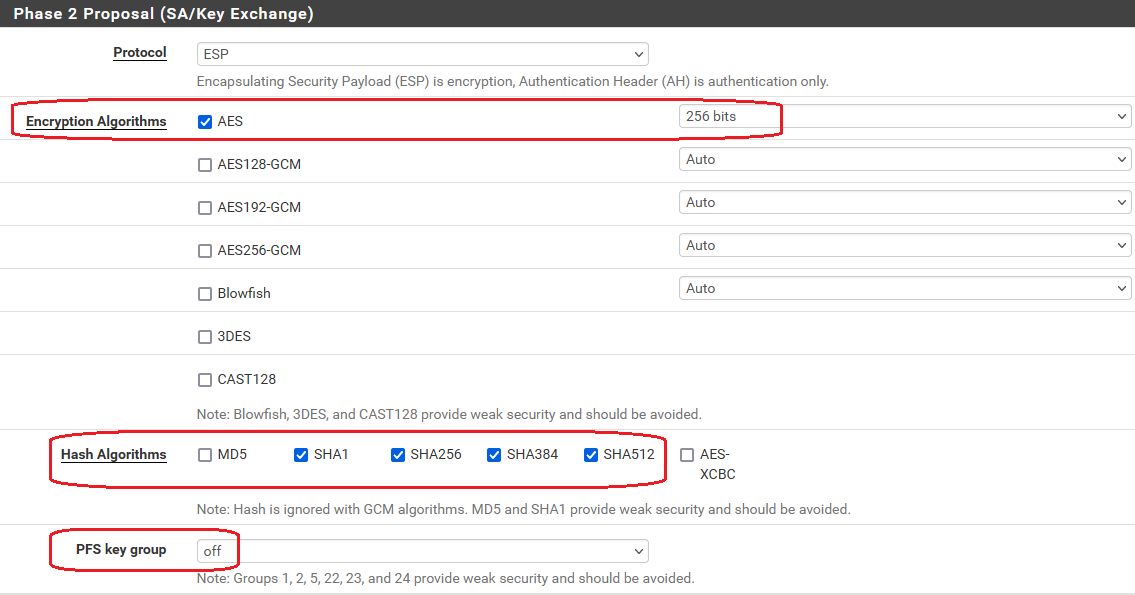

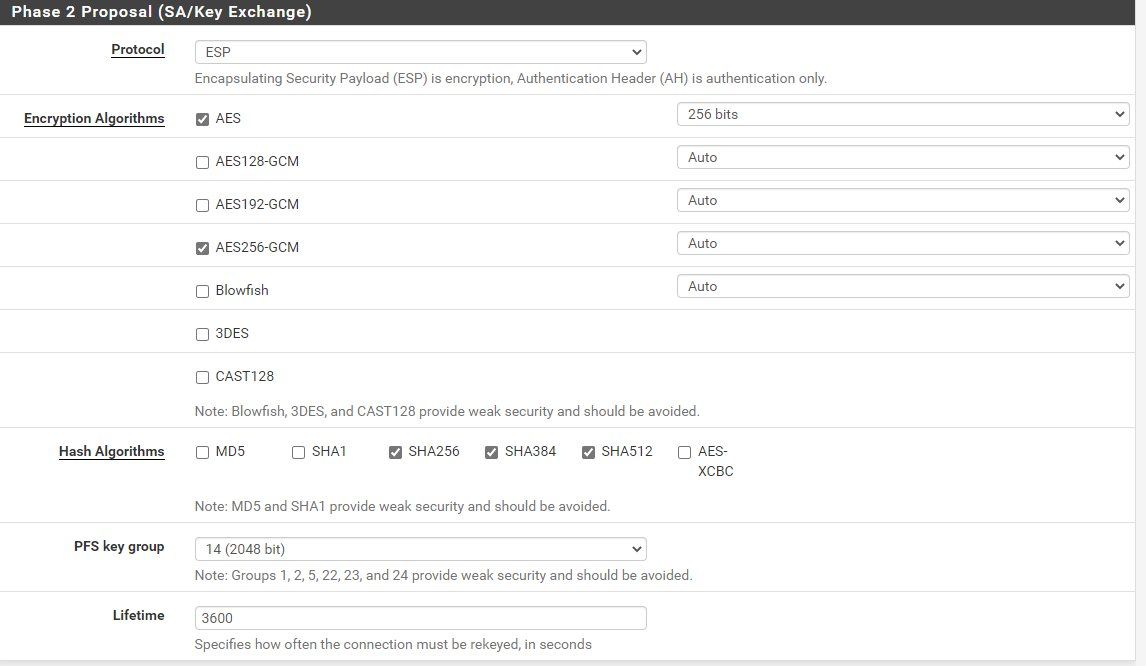

- “Protocol”: ESP

- “Encryption Algorithms”: Hier Haken bei AES" und "256” wählen und Haken bei AES256-GCM und Auto dahinter.

- “Hash Algorithms”: SHA1, SHA256, SHA384, SHA512 anhaken. (Fehlendes SHA1 ergibt "ungültiges Aufkommen" Fehler bei Windows!

- “PFS Key Group”: Off (Wichtiger Hinweis !: Bei Timeouts unter Windows, Mac OS / iOS HIER und HIER beachten !)

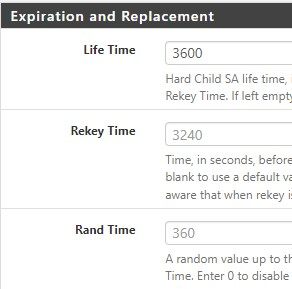

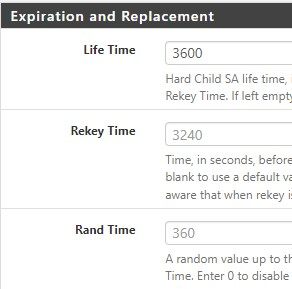

- “Lifetime”: 3600 (1 Std.)

- Save und dann Apply klicken

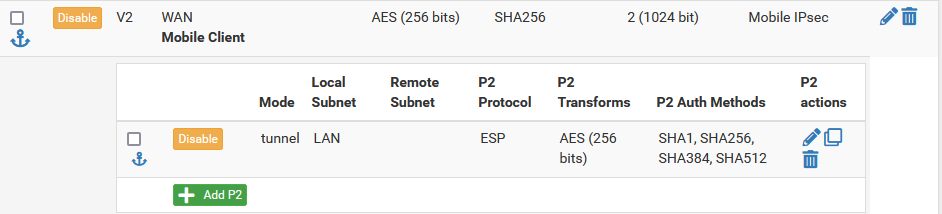

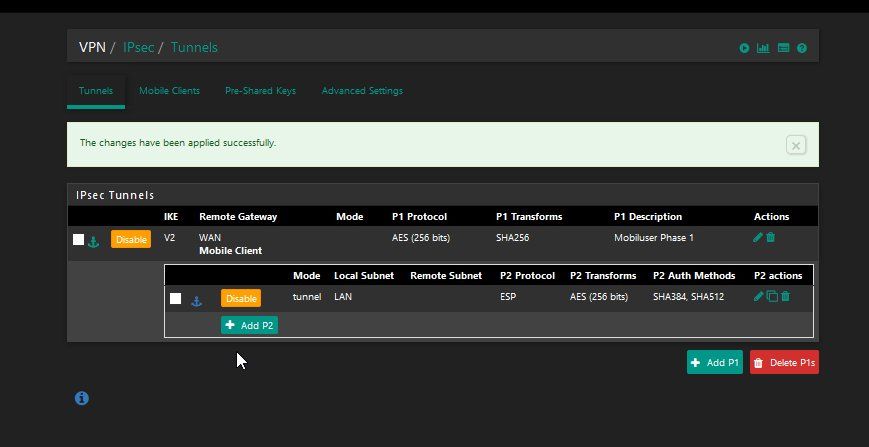

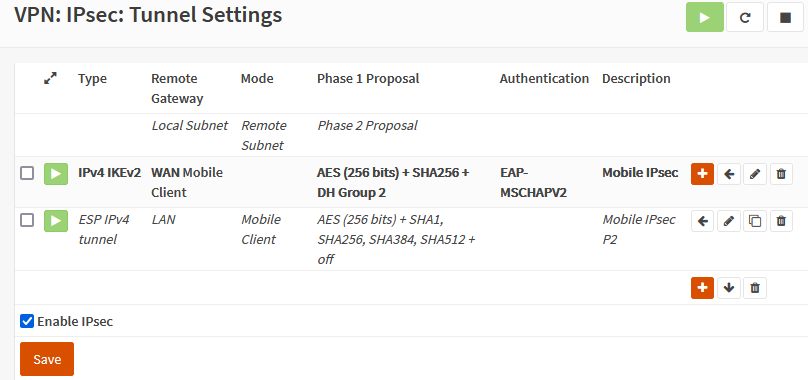

Überblick Phase1/Phase2 Einstellungen

Überblick Phase1/Phase2 Einstellungen

pfSense Setup:

OPNsense Setup:

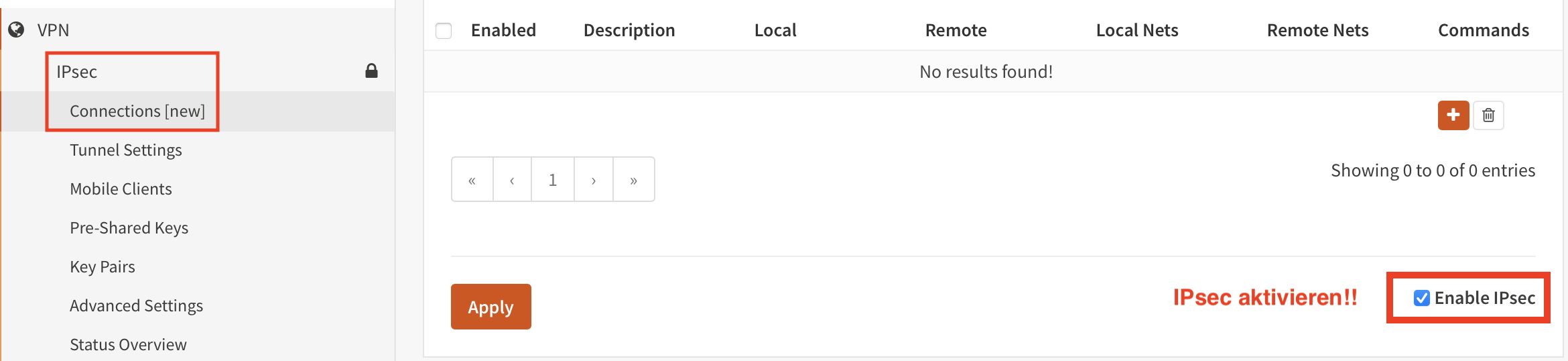

⚠️ Bei OPNsense nicht vergessen IPsec global unter den Connections zu aktivieren, was auch die automatischen WAN Port Firewall Regeln für den VPN Zugang einrichtet!

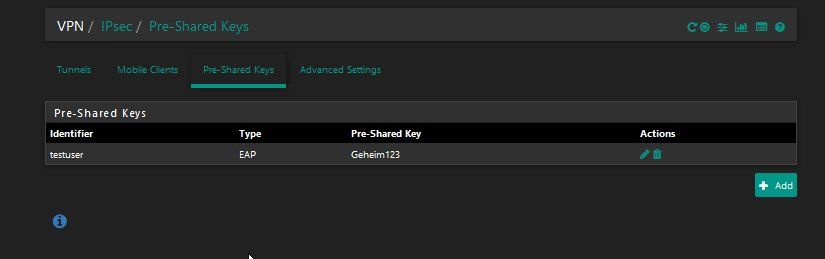

Benutzername und Passwörter für den VPN Zugriff einrichten

Benutzername und Passwörter für den VPN Zugriff einrichten

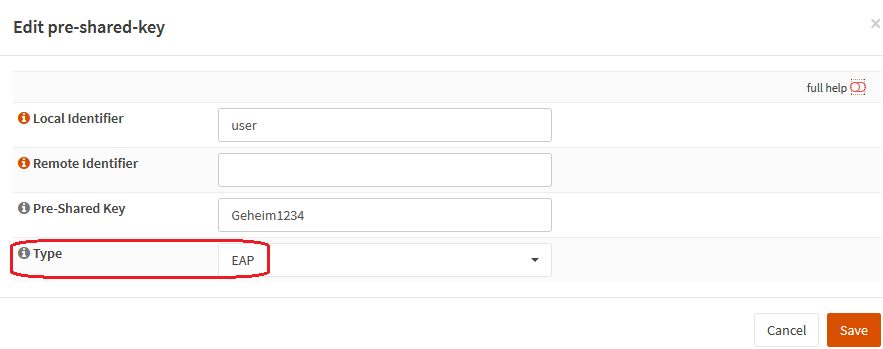

- Menü: VPN > IPsec -> Pre-Shared Keys Reiter wählen. Hier “Add” (Hinzufügen) klicken um einen neuen VPN Benutzer mit Usernamen und Passswort einzurichten:

- “Identifier” ist der Benutzername fürs Login z.B. testuser

- “Secret type”: EAP

- “Pre-Shared Key”: Ist das Passwort für den Benutzer z.B. Geheim123. ⚠️Die Firewall mag auch hier keine äüöß Sonderzeichen. Also nur Ziffern- und Groß- Kleinschreibung nutzen!

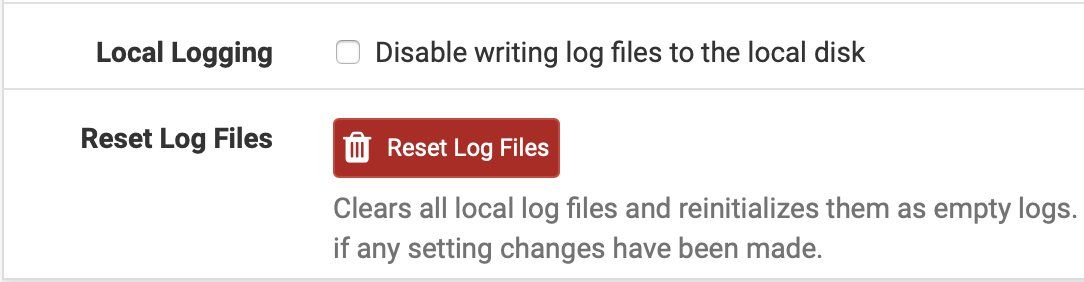

- Optional kann man unter Virtual Address Pool und DNS Server (nur pfSense) benutzerspezifisch feste IPs aus dem IP Pool und DNS Server IPs vergeben

- Weitere optionale Felder leer lassen

- Save klicken zum Sichern und ggf. für weitere Benutzernamen wiederholen

- Dann “Save” und “Apply” klicken

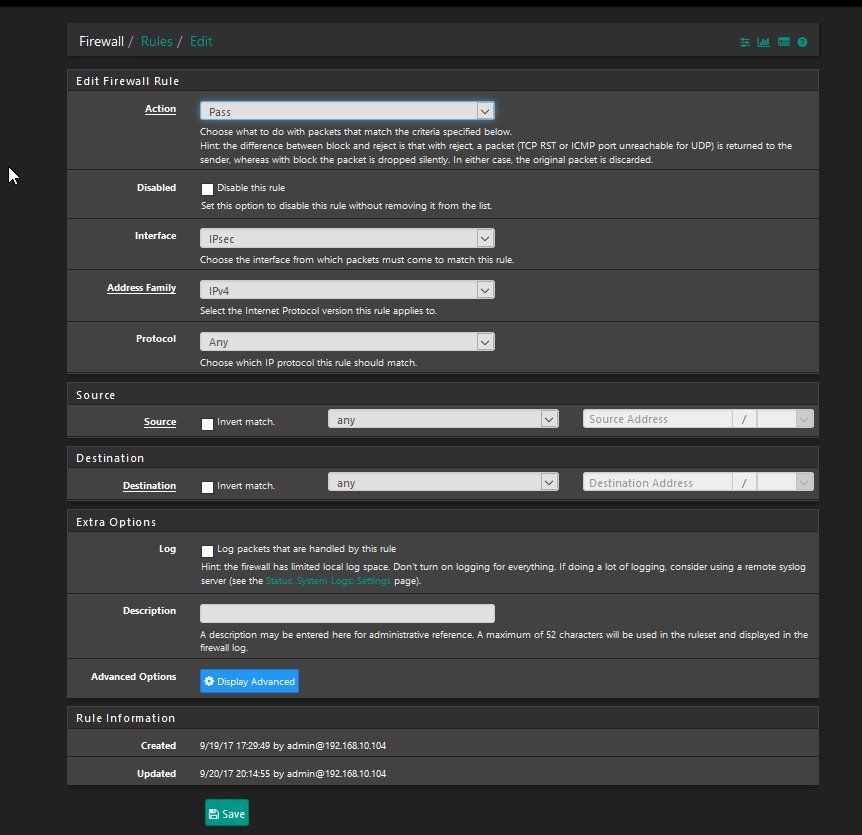

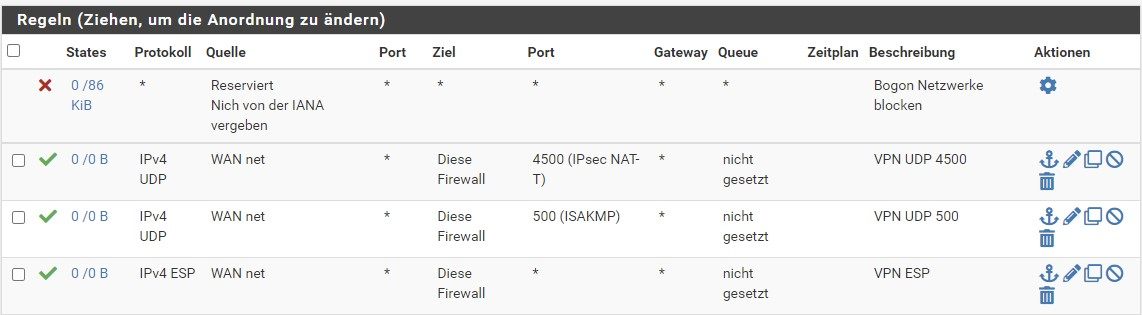

Firewall Regeln für IPsec einrichten

Firewall Regeln für IPsec einrichten

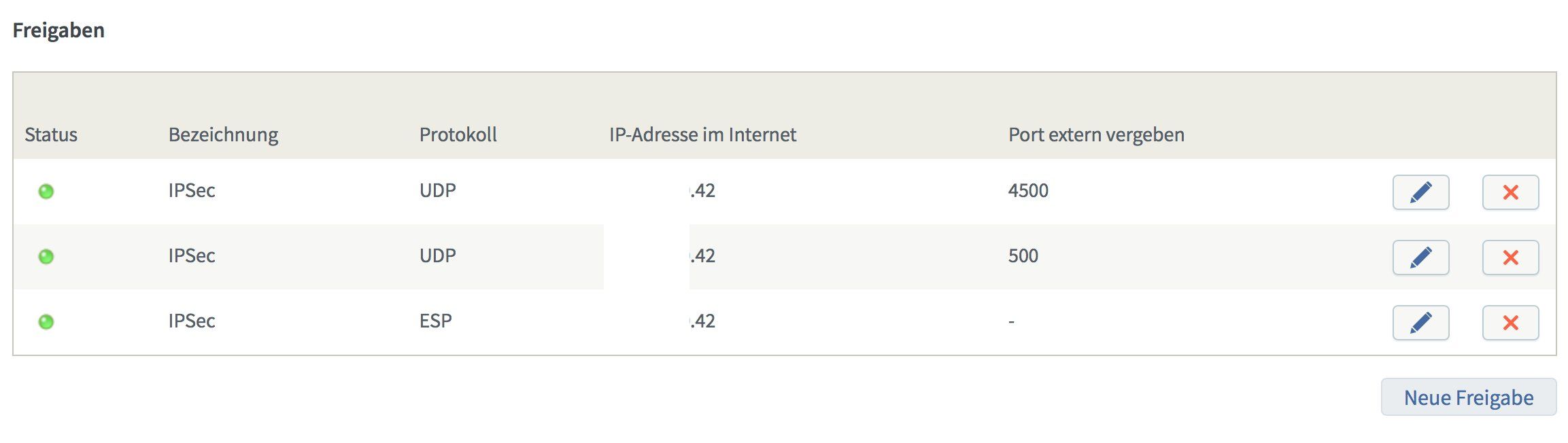

⚠️Die IPsec WAN Port Regeln (ESP, UDP 500 und UDP 4500) die den Zugang auf die WAN IP Adresse der Firewall für IPsec passieren lassen, sollten immer automatisch eingerichtet sein aber eine Kontrolle kann an dieser Stelle nicht schaden !

Damit ist die IKEv2 VPN Konfiguration der Firewall abgeschlossen und im nächsten Schritt folgt die Einrichtung der VPN Clients auf den Endgeräten.

VPN Client unter Windows einrichten

VPN Client unter Windows einrichten

⚠️ 21H2 oder älter benötigt diesen Patch! 22H2 oder neuer erfordert keinen Patch!)

Wie Eingangs bereits beschrieben ist die gute Nachricht, das KEIN dedizierter, extra VPN Software Client wie Shrew, Greenbow usw. mehr benötigt wird um eine Client VPN Verbindung mit der pfSense oder OPNsense zu etablieren !!

Alles kann man mit direkt mit Windows 10 Bordmitteln und ohne jegliche zusätzliche Software erledigen. Das stellt einen erheblichen Vorteil dar gegenüber der FritzBox und anderen IPsec basierten VPN Servern, die mit Windows Rechnern, immer noch eine separate, extra zu installierende IPsec Clientsoftware erzwingt. Dies entfällt hier!

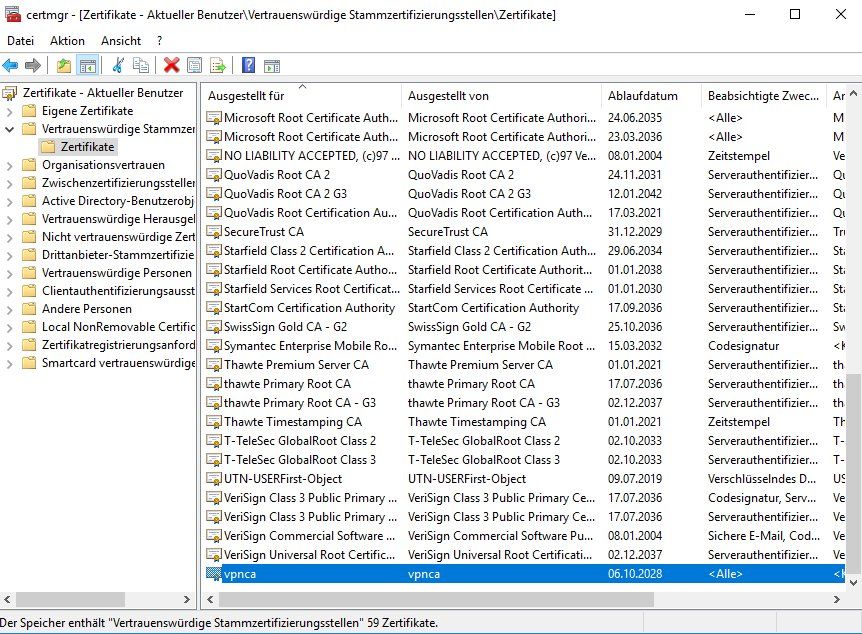

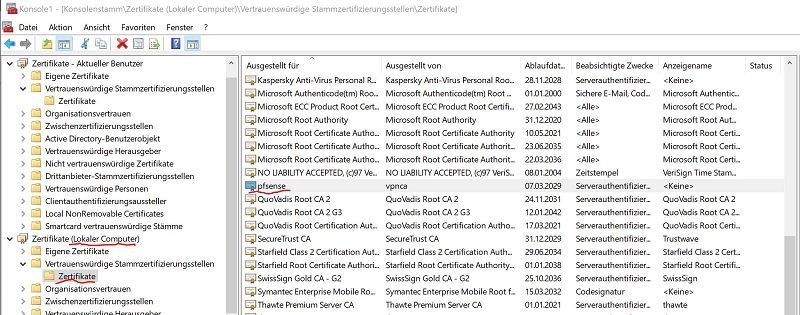

Zertifikat in Windows importieren

Zertifikat in Windows importieren

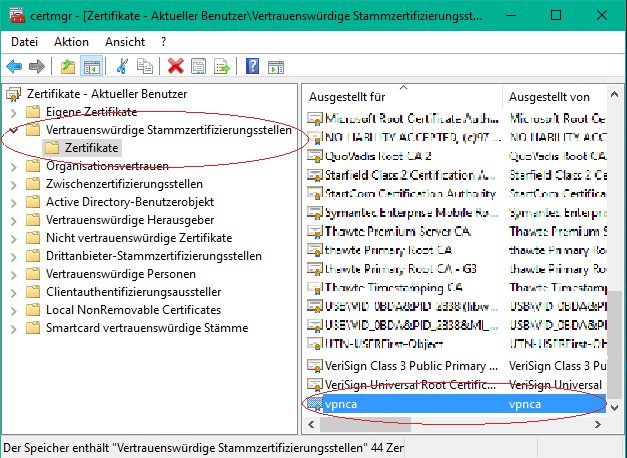

- Jetzt kommt das oben exportierte CA Zertifikat in Form der .crt Datei wieder ins Spiel ! Dieser Schritt ist sehr wichtig. Wird er vergessen kann der Client den VPN Tunnel nicht aufbauen ! Diese CA Zertifikats Datei wird unter Windows 10 mit dem Zertifikats Manager importiert. Smartphones usw. sendet man es z.B. ganz einfach per Email Attachment.

- Auf dem Windows 10 Client PC die oben exportierte Zertifikats Datei kopieren und <name>.crt doppelklicken und "Öffnen".

- "Zertifikat installieren" klicken.

- Dann "Lokaler Computer" und "Weiter" auswählen und die Security Abfrage mit "Ja" abnicken.

- Jetzt "Alle Zertifikate in folgendem Speicher speichern" auswählen und "Durchsuchen" klicken

- Hier "Vertrauenswürdige Stammzertifizierungsstellen" auswählen und mit "OK" bestätigen.

- Dann "Weiter" klicken und Beenden mit OK. Hat alles geklappt erscheint ein Fenster: "Der Importvorgang war erfolgreich".

- Fertig...

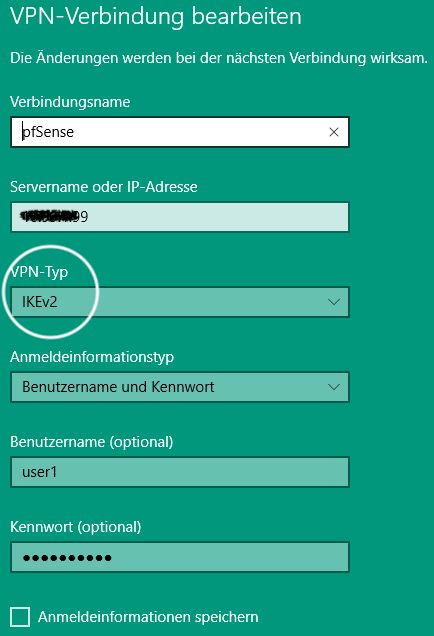

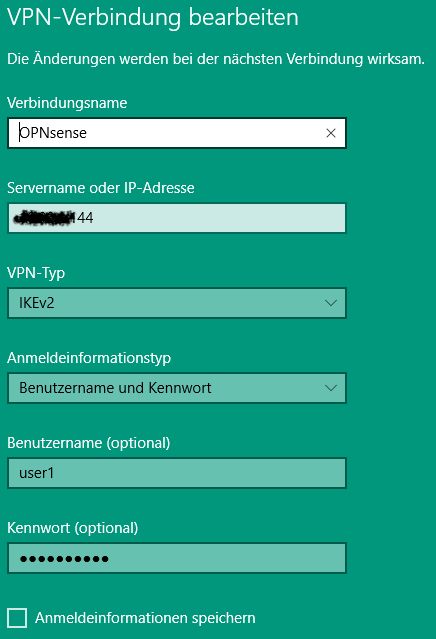

VPN Verbindung mit Windows anlegen

VPN Verbindung mit Windows anlegen

Der Client wird ganz normal über das Windows Netzwerk Setup -> VPN hinzugefügt:

An dieser Stelle sei nochmals darauf hingewiesen das bei der Verwendung von FQDN oder DDNS Hostnamen für die Server Adresse diese oben im Zertifikat (CN, SAN) enthalten sein muss, ansonsten scheitert die Windows Authentisierung!

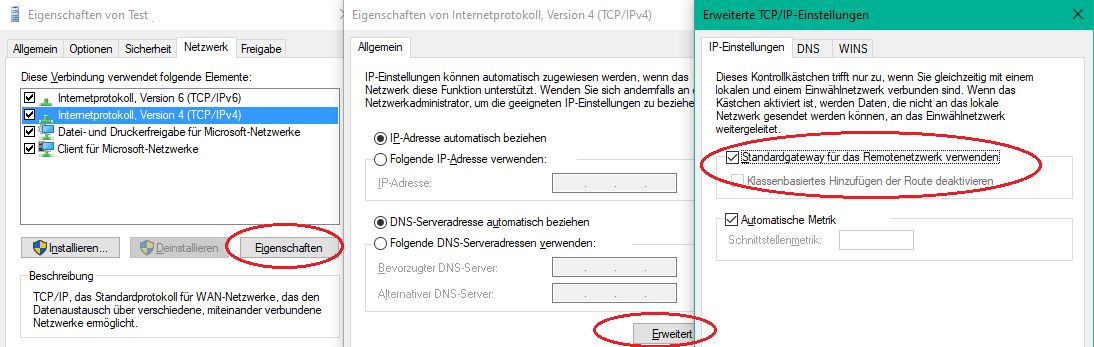

Gesamten VPN Client Traffic in den VPN Tunnel senden

Gesamten VPN Client Traffic in den VPN Tunnel senden

Wer den gesamten VPN Client Traffic in den IPsec VPN Tunnel routen will um z.B. in einem öffentlichen Hotspot gesichert über seinen Heimanschluss zu surfen etc. lässt schlicht und einfach den Parameter -SplitTunneling im Add-VpnConnection Kommando oben weg oder trägt ihn explizit als false ein (-SplitTunneling --> -SplitTunneling:False). Siehe dazu auch HIER.

Der Default Gateway Redirect Haken im VPN Adapter muss natürlich gesetzt sein damit sämtlicher Traffic in den VPN Tunnel geht.

Damit werden dann auch für andere Clients (Apple, Smartphone, etc.) alles in den VPN Tunnel gesendet.

Der Thread Hinweis des Kollegen @justas unten in den weiterführenden Links hat weitere Infos zu dieser Thematik.

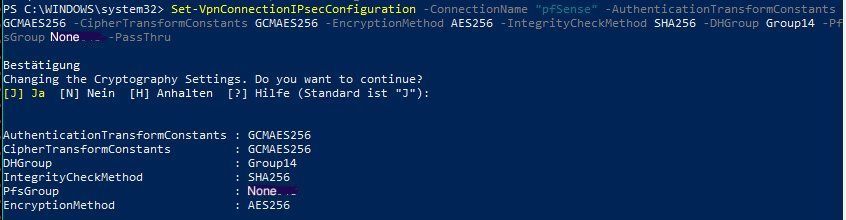

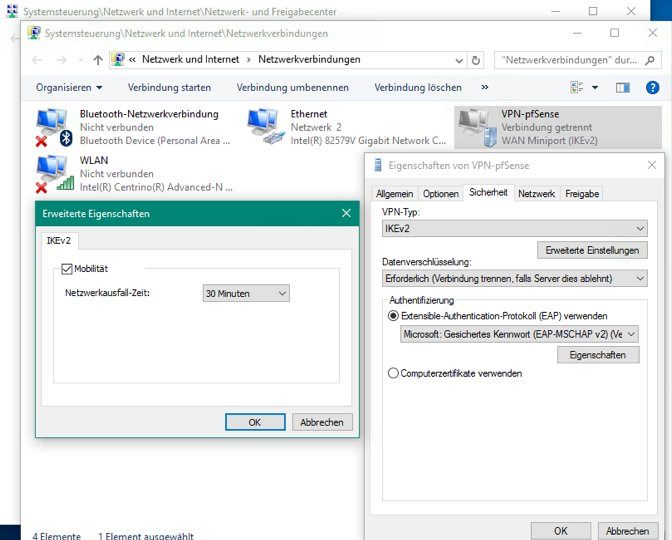

Windows VPN Verbindung und Security mit Powershell anpassen

Windows VPN Verbindung und Security mit Powershell anpassen

❗️Die folgenden Schritte sind optional! Wer mit den klassischen Standard Einstellungen leben kann überspringt dieses Kapitel!!

Bei Bedarf und dem Wunsch nach höherer Verschlüsselung unter Windows kann man mit der Powershell die IPsec Phase 1 oder Phase 2 Krypto Parameter des Windows Clients noch weiter anpassen.

Windows nutzt im Default z.B. nur DH Group 2. Hier kann man mit der Powershell nacharbeiten und DH Group 14 aktivieren. Ebenso das sichere GCM Verfahren wie z.B. hier empfohlen.

Analog müssen solche Änderungen am Client dann natürlich auch in den IPsec P1 und P2 Settings der Firewall oben unbedingt angepasst werden !

Nochmal zur Erinnerung: Das Folgende ist, wie auch die oben bereits genannte Registry Anpassung, nicht zwingend ! Dies ist nur gedacht für diejenigen, die die Verschlüsselung anpassen möchten. (Siehe dazu auch hier).

Wer mit den Windows Default Settings leben kann ignoriert diesen Part.

Man öffnet dazu mit einem Rechtsklick auf das Powershell Icon die Powershell mit Administratorrechten oder als Administrator ausführen und gibt folgende 3 Befehle ein, die man hier einfach per Cut and Paste aus der Vorlage nimmt.

⚠️ Bevor man das macht, sollte man das Kommando natürlich VORHER mit dem Text Editor oder Notepad++ editieren ! und auf seine persönlichen IP Adress Belange anpassen ! ##

Add-VpnConnection -Name "pfSense" -ServerAddress "88.1.2.3" -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod EAP -SplitTunneling -AllUserConnection - Den Parameter "-Name" kann man frei wählen. Es ist der Name der VPN Verbindung wie er in der Auswahl erscheint. Dieser gewählte Name MUSS bei den 2 folgenden Kommandos unter ConnectionName absolut identisch sein !

- "-ServerAddress" bestimmt die WAN IP Adresse oder Hostname (DynDNS) der pfSense, sprich das VPN Server Ziel. Hier kann man statt der IP Adresse natürlich auch einen Domainnamen verwenden wie z.B. meinepfsense.dyndns.org wenn man mit DynDNS arbeitet oder man einen festen DNS Hostnamen hat.

Das nächste Powershell Kommando setzt z.B. die IPsec Schlüssel Parameter:

Set-VpnConnectionIPsecConfiguration -ConnectionName "pfSense" -AuthenticationTransformConstants GCMAES256 -CipherTransformConstants GCMAES256 -EncryptionMethod AES256 -IntegrityCheckMethod SHA256 -DHGroup Group14 -PfsGroup None -PassThru -AllUserConnection Last but not least das letzte Win10 PS Kommando um das VPN Routing zu aktivieren mit:

Add-VpnConnectionRoute -ConnectionName "pfSense" -DestinationPrefix 192.168.1.0/24 -PassThru - "-DestinationPrefix 192.168.1.0/24" gibt das lokale LAN Netzwerk der pfSense an. Ggf. an eigene IP Adress Nutzung anpassen.

Z.B. routet "-DestinationPrefix 192.168.0.0/16" alle 192.168er Netze in den VPN Tunnel und "-DestinationPrefix 10.0.0.0/8" alle 10er Netze usw.

Bei unterschiedlichen Netzen, die sich nicht über die Maske zusammenfassen lassen, wiederholt man das Add-VpnConnectionRoute Kommando für alle diese Netze.

Wer die Powershell fürchtet kann natürlich das VPN Client Setup auch im Windows Netzwerk- und Freigabecenter über die VPN Konfig zusammenklicken wie oben schon beschrieben:

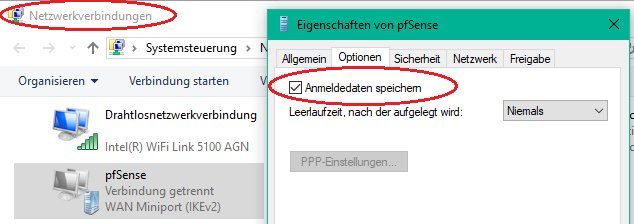

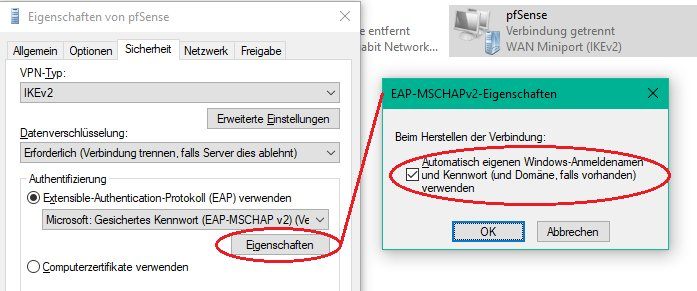

Den VPN Login Usernamen und Passwort kann man unter Windows 10 speichern damit man ihn nicht immer wieder neu eingeben muss mit jedem Start des VPNs:

Noch eleganter ist es natürlich statt eines separaten VPN Users gleich den lokalen Usernamen des Windows Logons zu verwenden:

Ändern sich diese Daten kann man sie im Setup unter Netzwerk und Internet nach Auswahl der VPN Verbindung in den erweiterten Optionen auch wieder löschen und neu setzen.

VPN Verbindung unter Windows per Script automatisieren

VPN Verbindung unter Windows per Script automatisieren

Für mehr Bedienungskomfort kann man z.B. den VPN Aufruf in ein einfaches .bat Skript verpacken und elegant per Doppelklick ausführen:

@set vpn=pfSense-VPN

@rasdial | find "%vpn%" >nul

@if errorlevel 1 rasdial %vpn% >nul && echo Verbunden mit pfSense VPN ! && exit /b

@rasdial %vpn% /d >nul && echo pfSense-VPN getrennt  VPN Client mit Apple MacOS

VPN Client mit Apple MacOS

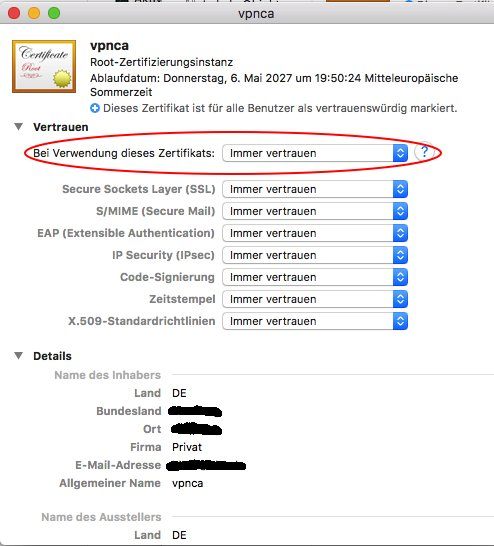

Ebenso wie bei Windows ist zuerst wieder die oben von der Firewall exportierte CA Zertifikatsdatei in den Mac Schlüsselbund zu importieren und als vertrauenswürdig zu markieren:

- Dazu die .crt Datei doppelklicken zum Importieren

- In der Schlüsselbundverwaltung das Zertifikat doppel- oder rechtsklicken und "Information" wählen.

- Hier jetzt unter Vertrauen das Aufklappmenü öffnen und "Bei Verwendung dieses Zertifikats" die Einstellung auf Immer vertrauen setzen.

- Schlüsselbundverwaltung schliessen

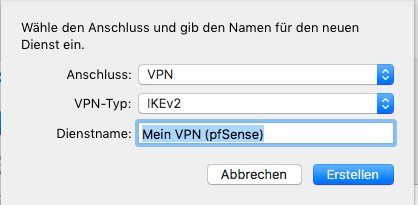

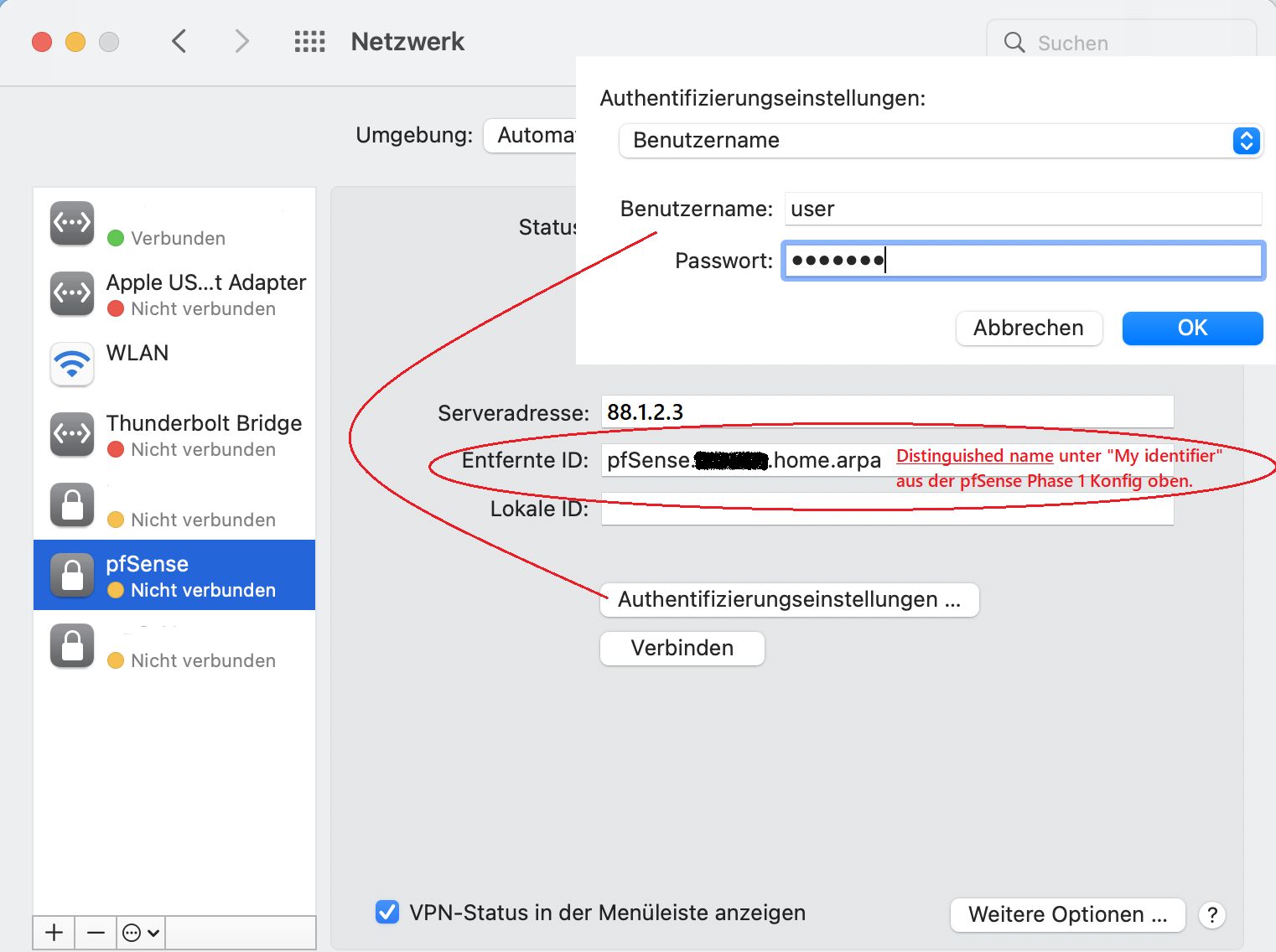

- Unter Apfel -> Systemeinstellungen -> Netzwerk und + das VPN mit der Funktion "IKEv2" hinzufügen und einen Namen geben z.B. "pfSense":

Die Entfernte ID entspricht dem Distinguished Name (My identifier, FQDN) des Server Zertifikats. Bei Verwendung von DDNS Hostnamen (myfritz etc.) wird dieser hier eingetragen.

Die Lokale ID bleibt leer.

Mit Klick auf "Authentifizierungseinstellungen" konfiguriert man abschliessend Username und Passwort.

Haken setzen bei "VPN-Status in der Menüleiste zeigen" so das man die VPNs bequem über die Taskleiste steuern kann.

Die Installation des Mac OS Clients ist damit abgeschlossen.

Beim Apple IKEv2 VPN Client wird bei aktivem VPN generell aller Traffic in den Tunnel gesendet (Gateway Redirect). Per se lassen sich also weitere remote Netze erreichen. Ein reines Split Tunneling erreicht man nur mit etwas Handarbeit. (Siehe dazu auch hier und hier).

Eine Regelung wie oben beim Windows VPN Client über die Client Options ist bei Apple nur mit dem L2TP Client möglich.

VPN Client auf iPhone und iPad (iOS) einrichten

VPN Client auf iPhone und iPad (iOS) einrichten

Das Einrichten des VPN Clients ist, wie üblich bei Apple iOS, eigentlich ein Selbstgänger der, Menü geführt, fast keiner Erklärung mehr bedarf.

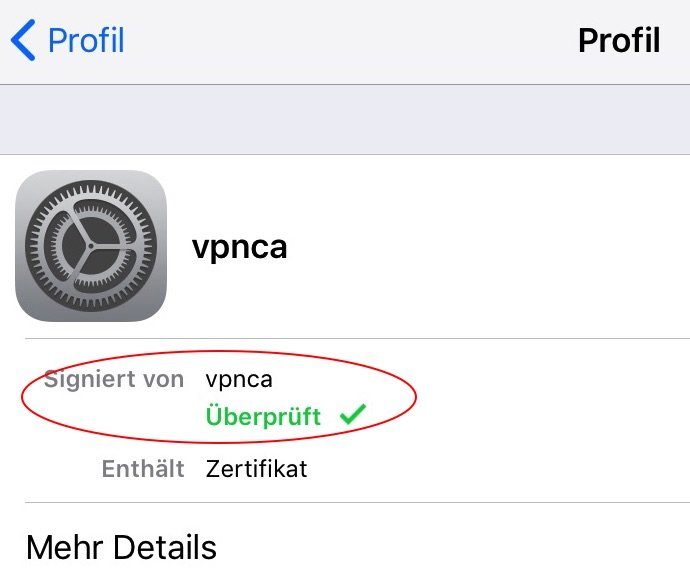

Zuallererst muß auch hier wieder das oben gesicherte CA Zertifikat importiert werden !

Das erledigt man ganz einfach indem man sich die Zertifikats Datei als Email Attachment (Email Anhang) aufs iPhone/iPad sendet. Entweder direkt oder über einen Email Account auf den man mit dem iPhone Web Browser (Safari) zugreifen kann. Als iChat Anhang geht es ebenso wie mit Airdrop.

Man klickt dann einfach auf die Zertifikatsdatei und importiert und installiert sie damit.

In der Profilansicht unter Allgemein -> Profile kann man das kontrollieren das es da auch richtig gelandet ist:

(Der Menüpunkt Allgemein -> Profile erscheint nur wenn mindestens ein Profil (Zertifikat) importiert wurde !)

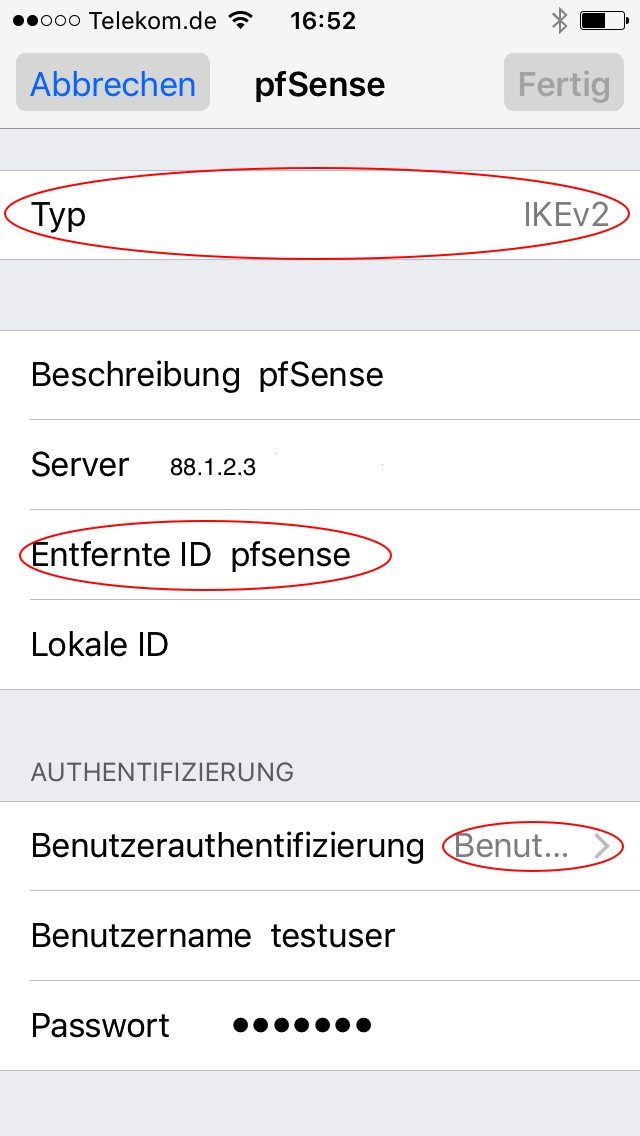

Der Rest ist dann schnell erledigt...:

- Auf iPhone oder iPad geht man ins Setup (Zahnrad) und wählt dort das Menü Allgemein --> VPN und fügt einen VPN Account vom Typ IKEv2 hinzu. Ganz genau so wie es oben schon bei Mac OS und Windows beschrieben würde.

- Identisch dazu trägt man die Entfernte ID ein, die wieder dem Common Name entspricht (hier im Beispiel pfsense) und setzt die Benutzer Authentisierung auf Benutzername und Passwort mit den in der pfSense definierten Userdaten unter IPsec -> Pre Shared Keys.

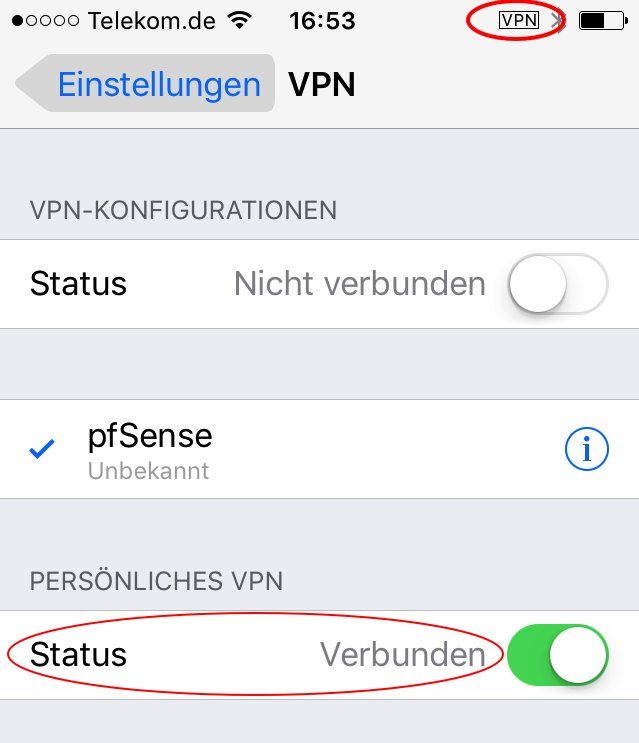

Aktiviert man jetzt das VPN ist es sofort verbunden:

Ein sehr hilfreiches Tool bzw. App um die Verbindung ins remote Netz zu testen (Ping etc.) sind die kostenlosen HE-Tools aus dem Apple App Store.

VPN Client auf Android Smartphones einrichten

VPN Client auf Android Smartphones einrichten

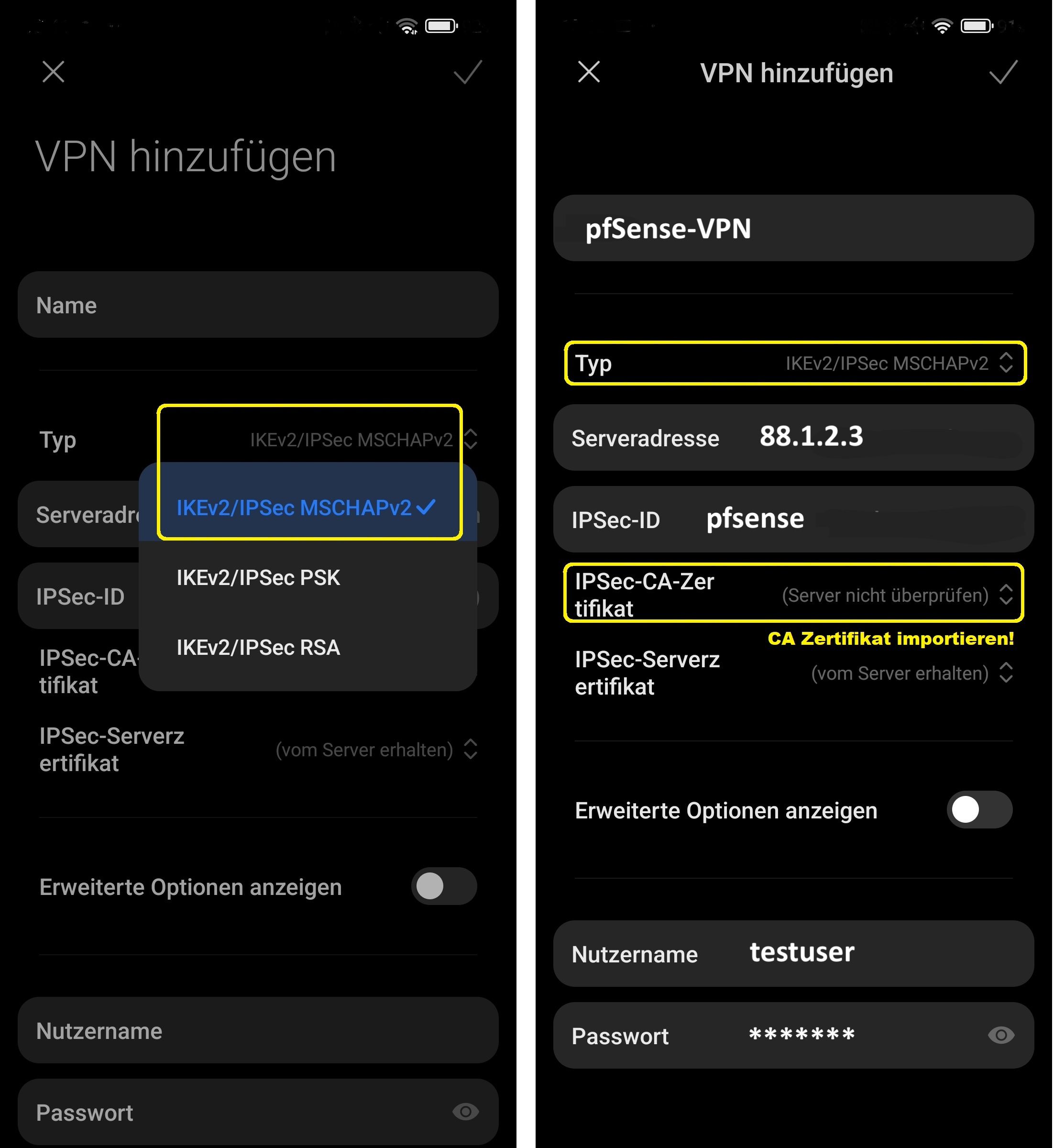

Die Verfügbarkeit von IKEv2 in Android-Versionen ist in aktuellen Android Versionen in der Regel so einheitlich wie bei Apple iOS.

Die Einrichtung des onboard Clients ist erwartungsgemäß identisch zu der unter iOS und beginnt auch hier wieder mit dem Import des oben gesicherten CA Zertifikats, per Email, Messaging, SD Card etc.

Wichtig ist hier wiederum den VPN Typ "IKEv2" mit MSCHAPv2 zu wählen.

Android mit Strongswan App

Android mit Strongswan App

Sollte kein bordeigenes IKEv2 auf den Androiden verfügbar sein, muss eine entsprechende App verwendet werden.

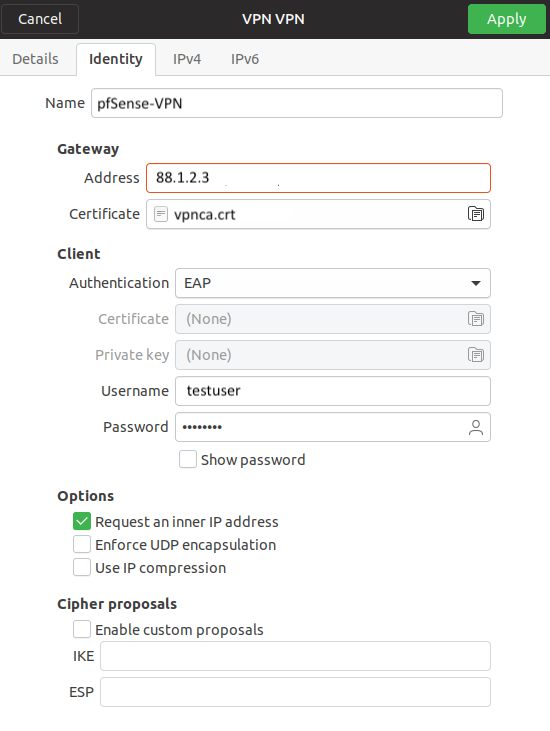

Empfehlung als kostenfreie Alternative bietet sich als Klassiker der StrongSwan VPN Client aus dem Play Store an.

Da auch das pfSense/OPNsense VPN (und auch das vieler andere Hersteller) auf StrongSwan basiert, klappt die Installation reibungslos und sofort auf Anhieb. Zudem nutzt auch die weiter unten beschriebene Linux Variante StrongSwan.

Eine andere Alternative ist VPNcilla was auch bei FritzBox VPNs eine gute Figur macht, allerdings ist es kostenpflichtig.

Nach der Installation der StrongSwan App muss auch hier zuallererst wieder die erforderliche CA Zertifikatsdatei importiert werden.

Dazu sendet man sich auch hier am einfachsten die .crt Zertifikatsdatei wieder als Email Attachment oder per Messaging aufs Telefon wie es schon beim iPhone/iPad oder Android oben beschrieben ist. Ein simpler Doppelklick reicht dann zum Importieren.

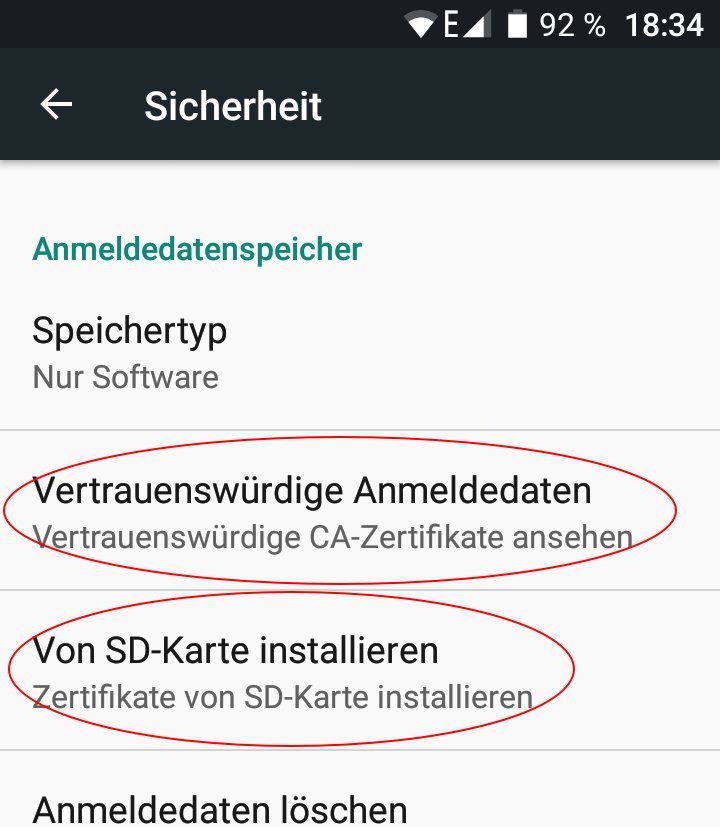

Alternativ kopiert man sie auf die SD Karte oder den internen Speicher und installiert das Zertifikat von dort.

Einige Androiden geben ihre interne SD Karte auf dem PC als USB Speicherstick frei was noch einfacher ist oder haben eine Download App mit FTP Server oder können von Windows Freigaben (SMB/CIFS Share) kopieren. Alles geht, Hauptsache die Datei kommt irgendwie aufs Telefon oder Tablet.

Im Setup dient dann der Menüpunkt Sicherheit --> Zertifikate von SD Karte installieren zur Installation. Meist reicht auch ein simpler Doppelklick zum Import.

Hat man das Zertifikat erfolgreich importiert, kann und sollte man das unter Sicherheit --> Vertrauenswürdige Anmeldedaten (Zertifikate ansehen) bei den Nutzer Zertifikaten kontrollieren.

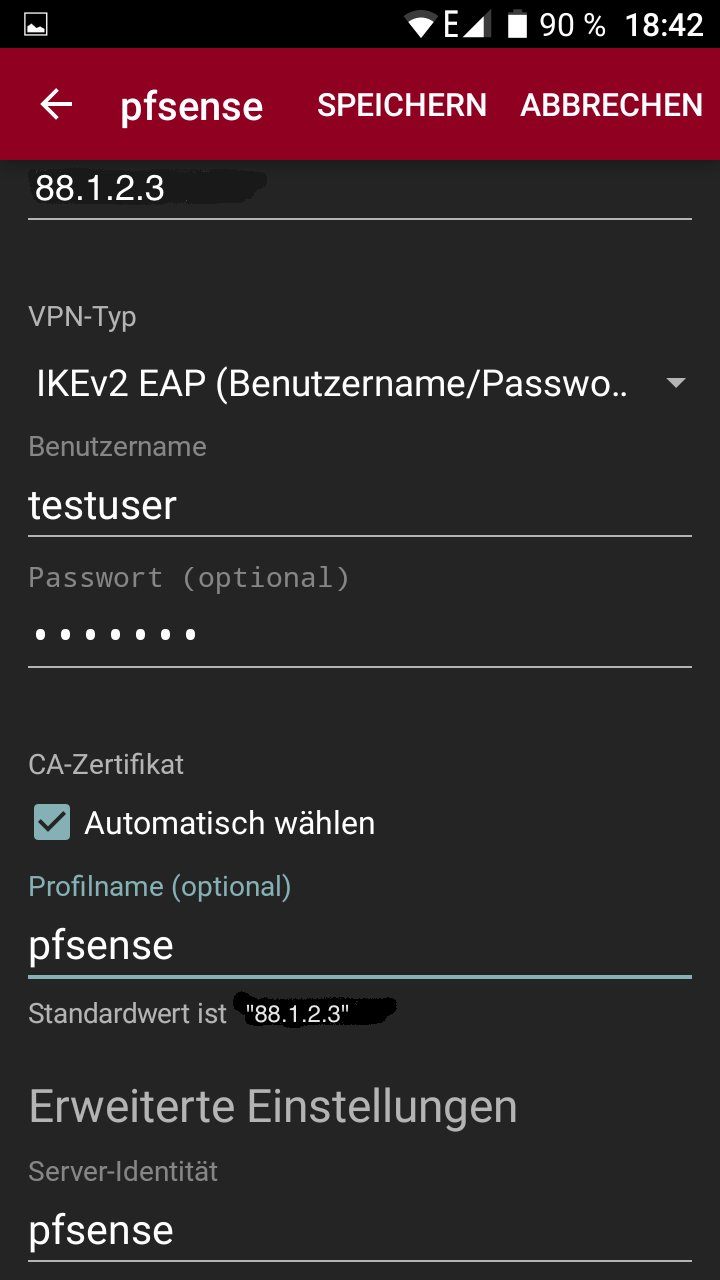

Strongswan App konfigurieren

Strongswan App konfigurieren

Der Einrichtung des ist dann identisch wie man es oben auch schon bei den anderen Clients gesehen hat.

Der folgenden Screenshot zeigt die Einstellungen:

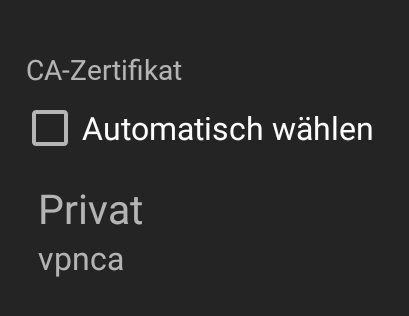

Wer es etwas strikter haben will weist das Zertifikat fest zu statt der automatischen Auswahl:

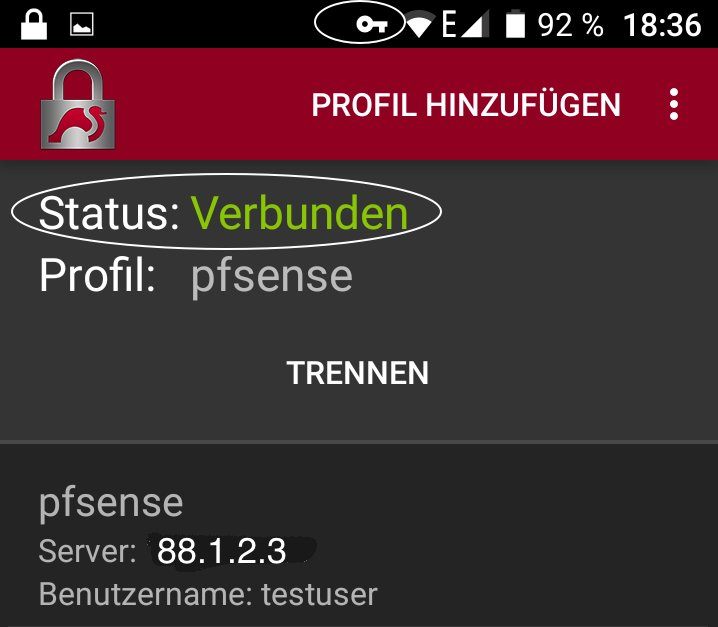

Nach dem Einrichten kommt auch hier die VPN Verbindung sofort zustande:

Auch hier helfen wieder die kostenlosen HE-Tools aus dem Google Play Store um die Verbindung ins remote Netz zu testen (Ping etc.)

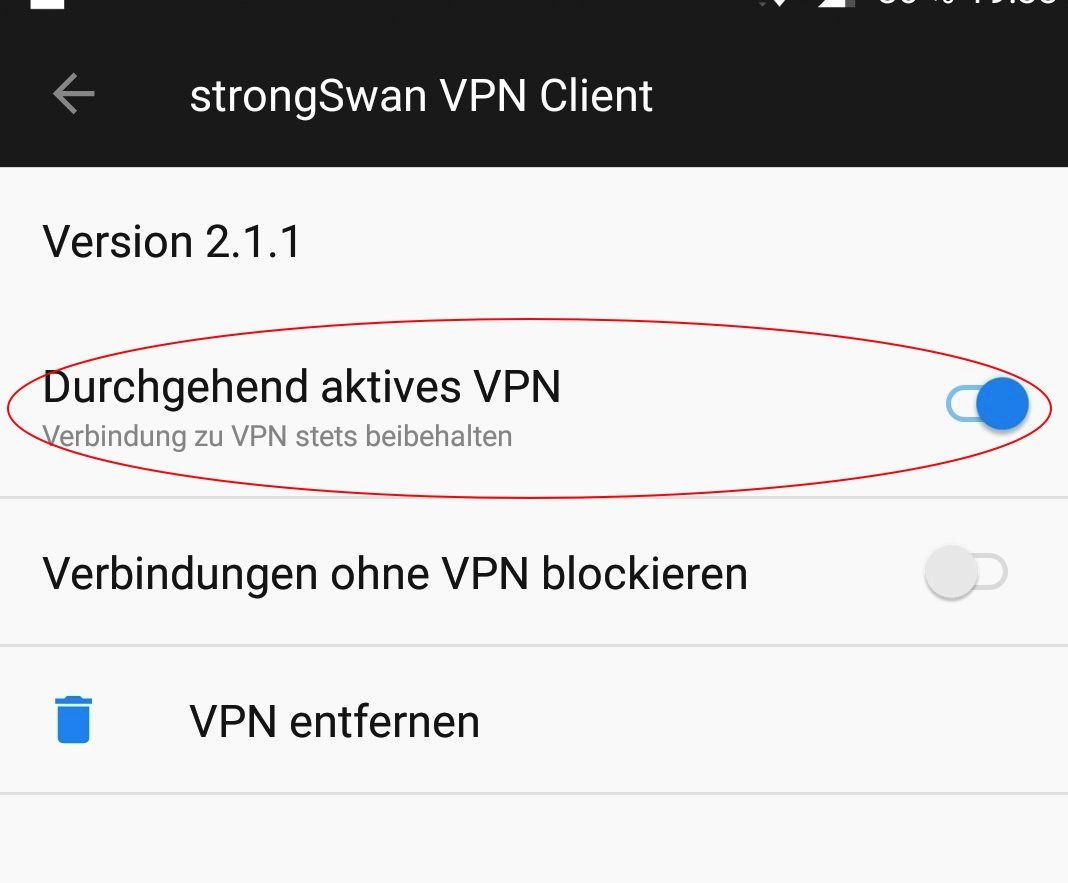

Soll das VPN permanent aktiv sein, quasi ein "allways on", kann man das im StrongSwan Client entsprechend einstellen:

Linux VPN Client einrichten

Linux VPN Client einrichten

Am einfachsten klappt die Linux Client Einrichtung über das grafische GUI Management des Network Managers wie z.B. bei Ubuntu:

Ohne GUI macht man es über das klassische Setup mit dem Strongswan Package.

Eine moderne VICI Strongswan Konfig findet man u.a. HIER

Die dortige Konfig für eine Sophos Firewall kann man 1:1 auf die OPNsense bzw. pfSense übernehmen.

Weitere Details zum Setup einer IKEv2 VPN Verbindung unter Linux beschreibt u.a. das hiesige IKEv2 VPN Server Tutorial

VPN Hardware der pfSense / OPNsense tunen

VPN Hardware der pfSense / OPNsense tunen

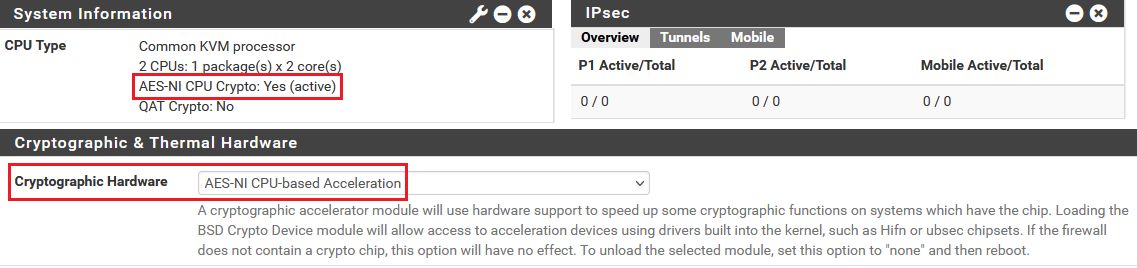

Wer APU Boards oder aktuelle CPUs mit der pfSense oder OPNsense nutzt, sollte bei VPN Nutzung in jedem Falle die Krypto Hardware Unterstützung AES-NI der CPU aktivieren um die VPN Gesamtperformance und den Durchsatz zu steigern.

Das erledigt man in den Miscellaneous Settings unter Cryptographic Hardware und überprüft dies in der Anzeige im Dashboard.

Dort aktiviert man auch gleich das IPsec Widget um immer einen Überblick aller aktiven VPN Tunnel zu haben.

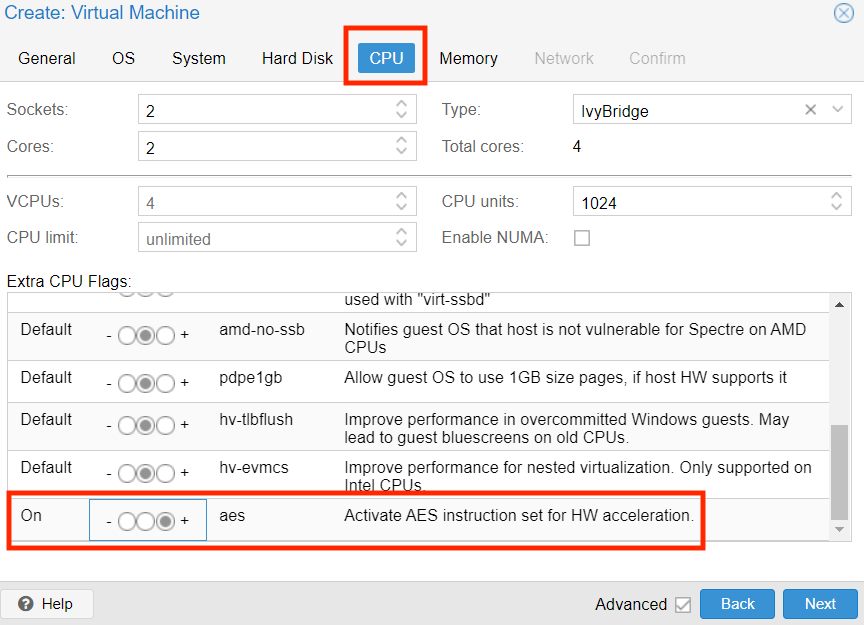

Bei virtualisierten Firewalls sollte man darauf achten die AES NI Krypto Funktion der CPU auf die VMs durchzureichen. VmWare oder HyperV erledigen das automatisch, bei Proxmox muss man es z.B. bei den CPU Settings der VM separat aktivieren!

Firewall hinter einem NAT Router betreiben (sog. "Router Kaskade")

Firewall hinter einem NAT Router betreiben (sog. "Router Kaskade")

Wie im unten zitierten pfSense_Tutorial schon beschrieben, ist die technisch beste Lösung die Firewall an deren WAN/Internet Port immer direkt mit einem "NUR" Modem an einem xDSL, TV-Kabel oder Glasfaseranschluß zu betreiben.

"Nur" Modem bedeutet in diesem Kontext ein reines, nacktes Modem, also ein reines Layer 2 Gerät was NICHT am Layer 3 Forwarding (IP Routing) aktiv beteiligt ist wie z.B. ein vollständiger Router mit integriertem Modem wie im unten gezeigten Beispiel zu sehen (Kaskade).

Das Internet wird so direkt und performant an der Firewall terminiert und nicht am davor liegenden NAT Router, der quasi dann nur Performance fressender "Durchlauferhitzer" ist.

Klassische Consumer NAT Router werden hier in Foren Threads leider sehr oft fälschlicherweise als "Modem" bezeichnet was so ein Router technisch gar nicht ist ! Dieser Umstand führt dann sehr häufig zu Missverständnissen bei der Technik und Troubleshooting Threads im hiesigen Forum.

Reine "NUR" Modems für den xDSL Bereich mit denen man nichts falsch macht sind z.B. die Folgenden:

VDSL/ADSL Hybrid Modems:

https://www.draytek.de/vigor165.html

https://www.zyxel.com/de/de/products_services/vmg3006modem/

https://www.reichelt.de/vdsl2-modem-zte-h186-p254352.html

https://www.reichelt.de/vdsl2-adsl-modem-annex-b-und-j-allnet-allbm200v- ...

(FritzBox als Modem) https://www.heise.de/select/ct/2020/2/1578238295698254

Reine ADSL2+ Modems:

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321 ...

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-allnet-all033 ...

TV Kabel Modems:

https://shop.wernerelectronic.de/antennen-und-kabelfernsehtechnik/catv-m ...

https://www.heise.de/tests/Schnelles-Kabelmodem-fuer-DOCSIS-3-1-4241602. ...

https://shop.wernerelectronic.de/antennen-und-kabelfernsehtechnik/kabelm ...

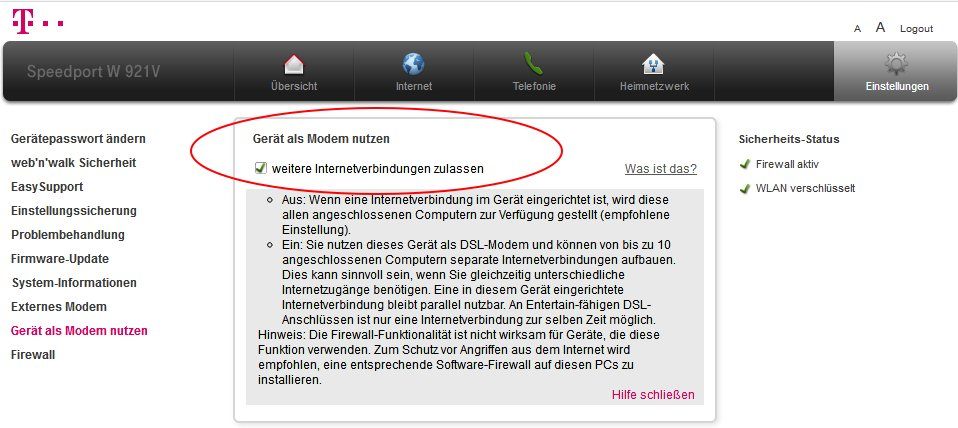

Oft lassen sich auch vorhandene Telekom Speedport Router im reinem Modem Betrieb nutzen inkl. dem Tagging bei VDSL:

Die Verwendung eines reinen NUR Modems verhindert gerade im VPN Umfeld aufwändige Konfigurationen mit Port Forwarding und ist aus Performance Sicht immer vorzuziehen wenn immer das umsetzbar ist.

Lösung mit Router Kaskade

Lösung mit Router Kaskade

In einigen Situationen ist es allerdings nicht möglich so ein Setup zu realisieren. Z.B. Nutzer die trotz EU weiter freier Routerwahl sog. Provider "Zwangsroutern" mit minderer Qualität und Performance betreiben müssen.

Ihnen bleibt dann meist nichts anderes übrig als in den sauren Apfel einer Router Kaskade zu beissen.

Generell gesehen ist die oben im Tutorial beschreibene VPN Client Funktion zum Zugriff auf ein lokales Heim- oder Firmennetz auch immer mit einer Kaskade möglich, wenn man mit den o.g. Nachteilen dieses Designs leben kann oder auch muß.

Ein Kaskaden Design erfordert deshalb ein klein wenig mehr Konfigurations Aufwand, insbesondere des davorliegenden Routers.

Noch etwas, was im Forum häufig Ursache von VPN Problemen ist:

Eine VPN Einwahl ist an Provider Anschlüssen die DS-Lite mit CGN nutzen per IPv4 technisch nicht möglich weil das providerseitige NAT Gateway (CGN) nicht überwunden werden kann und eingehende IPv4 VPN Verbindungen blockt.

VPNs an DS-Lite Anschlüssen funktionieren deshalb eingehend nur mit IPv6 oder über einen externen dieser Thread.

Ein VPN Tunnelaufbau ohne Jumphost ist nur dann an einem DS-Lite Anschluss per IPv4 möglich, wenn dieser ein VPN Initiator ist, also die DS-Lite Tunnelseite von sich aus aktiv den VPN Tunnel zu einem VPN Responder aufbaut. Nur so kann das bei DS-Lite Anschlüssen dazwischen liegenden CG-NAT Gateway überwunden werden.

Für ein Site-to-Site (Standort) VPN mit einer Seite DS-Lite Seite ist das so problemlos möglich, nicht aber für die Einwahl externer, mobiler VPN Clients auf einen DS-Lite Anschluß. Dort blockt immer das Provider CG-NAT.

Fazit: Bucht oder migriert man auf einen DS-Lite Anschluss, sollte man bei einem VPN Umfeld mit IPv4 diesen Punkt genau beachten! Fast immer sind davon Consumer Glasfaser- und Kabel-TV Anschlüsse betroffen.

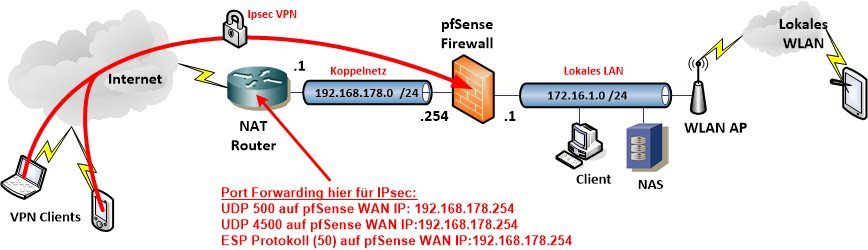

Ein vor der Firewall kaskadierter NAT Router (IP Adress Translation) verhindert durch sein NAT Firewalling erst einmal per se den Zugang der mobilen Internet VPN Clients auf die dahinterliegende Firewall. Im hiesigen Kaskaden Beispiel agiert nur die Firewall als VPN Server.

Der Hinderungsgrund ist, das der NAT Prozess im davor kaskadierten Router generell aus dem Internet eingehende IP Pakete blockiert, so das diese Pakete die Firewall erst gar nicht mehr erreichen können. Ein gewollter Schutzeffekt, aber nachteilig für den VPN Zugang, denn die VPN Pakete werden natürlich dort ebenso geblockt.

Effekt ist dann die klassische Log Fehlermeldung "Timeout..." das der VPN Server nicht erreichbar ist. Klassisches Tagesgeschäft hier beim VPN Troubleshooting im Forum... 😉

Die WAN Port IP Adresse der Firewall im Koppelnetz oder ein DynDNS Name der darauf verweist, kann man im mobilen VPN Client nicht als Ziel angeben.

Klar, denn im Koppelnetz verwendet man ja in der Regel ebenfalls private_IP_Adressen nach RFC 1918 die im Internet gar nicht geroutet werden. Ein DynDNS Verweis auf solch eine IP Adresse ist also sinnfrei da unroutebar.

Fürs Erste bleibt so die VPN Firewall mit dem davor liegenden Router von außen also erstmal unerreichbar ohne eine entsprechende Port Weiterleitungs Konfiguration.

Diese Lösung ist aber kinderleicht und schnell gemacht...

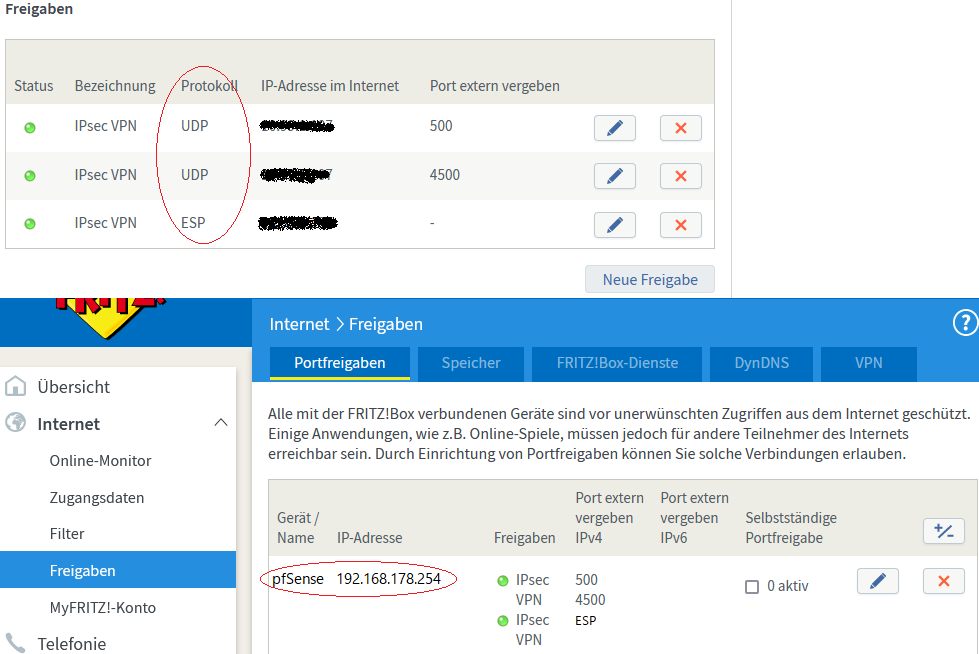

Man muss lediglich nur dafür sorgen das der davor kaskadierte Router die entsprechenden, aus dem Internet eingehenden VPN Pakete, einfach 1:1 an die dahinter liegende VPN Firewall (WAN Port) "durchreicht".

Das erreicht man mit der Funktion Port Forwarding/Weiterleitung oder auch Port Freigabe in Router oder Firewall !

Diese Funktion hat heutzutage ausnahmslos jeder handelsübliche Internet Router mit an Bord.

Die Weiterleitungs Funktion "sagt" dem Router mit einer statischen Anweisung in der Konfiguration das bestimmte, aus dem Internet eingehende Pakete, mit entsprechenden TCP oder UDP Ports oder anderen Protokollkomponenten, einfach an eine lokale LAN IP Adresse weitergeleitet werden sollen statt sie zu verwerfen.

Diese Ziel IP Adresse für die Weiterleitung ist in einer Kaskaden Anordnung natürlich dann die dahinter kaskadierte Firewall oder auch Router der diese aus dem Internet weitergeleiteten VPN Pakete ja erhalten sollen.

Damit ist dann die fehlerfreie VPN Funktion, trotz blockierendem NAT Router davor, wieder gegeben. Ein simpler Klassiker in solchen Router Kaskaden.

Viele Router bieten auch die Funktion eines sog. "Exposed Hosts".

Das ist eine lokale IP Adresse an die im Schrotschuss Verfahren ALLES weitergeleitet wird. Da man ja zum eigentlichen Schutz die Firewall hat, ist auch diese Funktion nutzbar. Sie macht die Firewall dann aber insgesamt angreifbarer weil man so alles an eingehenden Traffic forwardet statt nur die Dinge die man von außen auch wirklich durchlassen möchte.

Im mobilen VPN Client selber muss dann natürlich immer die WAN / Internet IP Adresse des VOR der Firewall liegenden Routers als VPN Gateway Zieladresse angegeben werden ! Klar, denn dieser hält ja die öffentliche Internet IP die weltweit erreichbar ist.

Wenn der Provider wechselnde Internet IP Adressen verwendet. (z.B. Zwangstrennung usw.) muss entsprechend hier ggf. ein DynDNS Client aktiviert werden wenn statt IP Adresse ein fester Hostname wie meinvpn.meindyndns.de fürs VPN verwendet wird. Mit einem festen DynDNS Hostnamen erreicht man so auch immer eine wechselnde IP an Router oder Firewall.

Hat man das alles richtig gemacht, sieht ein dazu passendes Router Kaskaden Design immer so aus:

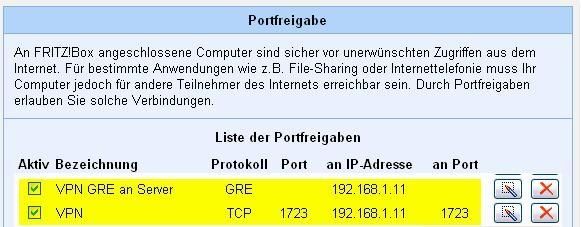

Die entsprechenden Port Forwarding bzw. Weiterleitungs Einstellungen für IPsec VPNs zeigt das nächste Bild am Beispiel einer FritzBox. Diese Port Weiterleitungen gelten analog auch für alle anderen Router am Markt:

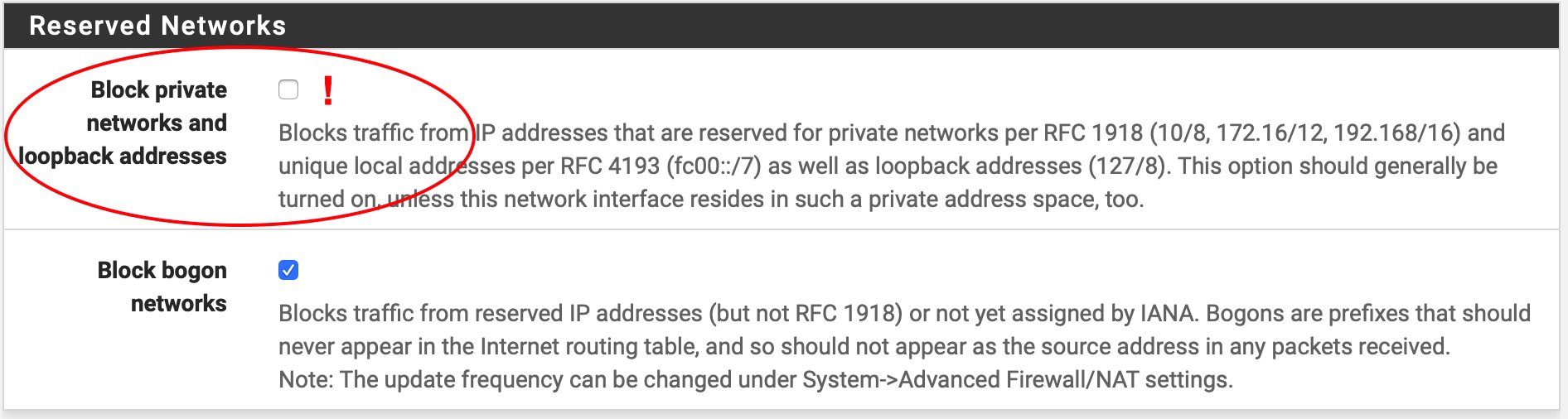

Firewall WAN Port Regel anpassen (nur Kaskade !)

Firewall WAN Port Regel anpassen (nur Kaskade !)

An der Firewall muss man in solchen Kaskaden Designs am WAN Port immer den Haken bei "Block private networks" entfernen, denn in einem Kaskaden Design befindet sich der Firewall WAN Port ja in der Regel immer in dem privaten _IP_Adressbereich (LAN Koppelnetz) des davor liegenden Routers. IP Pakete die der vorgelagerte Router weiterleitet würden ansonsten geblockt und verworfen, sollte diese Firewall Blocking Regel der privaten IPs aktiv sein.

⚠️ Ein Wort der Warnung:

Das Entfernen dieser Regel gilt ausschliesslich NUR für ein solches Firewall Kaskaden Design hinter NAT Routern!

Arbeitet die Firewall mit einem reinen "NUR" Modem oder ganz ohne Modem direkt im öffentlichen Internet (öffentliche Provider IP direkt am WAN Port der Firewall !) MUSS dieser Haken unbedingt gesetzt bleiben und darf in dem Falle keinesfalls entfernt werden !

Port Forwarding gängiger VPN Protokolle

Port Forwarding gängiger VPN Protokolle

Die Port Forwarding ToDos für häufig genutzte VPN Protokolle hier nochmals in einer Übersicht:- IPsec = UDP 500, UDP 4500, ESP Protokoll (IP50)

- OpenVPN = UDP 1194 (Default Port, ist beliebig konfigurierbar)

- L2TP = UDP 1701, UDP 500, UDP 4500, ESP Protokoll (IP50)

- PPTP = TCP 1723, GRE Protokoll (IP47) (PPTP gilt als nicht mehr sicher!)

- SSTP = TCP 443 (Microsoft proprietär!)

- WireGuard = UDP 51820 (Default Port, ist beliebig konfigurierbar)

Bei der FritzBox und anderen aktiven VPN Routern sollte man unbedingt beachten das die VPN Nutzung für eingerichtete User deaktiviert werden muss. (Siehe dazu auch HIER).

Geschieht das nicht, reicht die FritzBox die IPsec VPN Ports nicht per Port Forwarding weiter, da sie ja selber auch aktiver VPN Router ist!

Generell ist es Best Practice dem WAN Port eines hinter einem Router kaskadierten Systems, egal ob Router oder Firewall, immer eine feste, statische IP Adresse zu geben !

Diese IP Adresse muss immer außerhalb des LAN Port DHCP Bereichs des davor liegenden NAT Routers liegen ! Andernfalls droht ein IP Adresskonflikt !

Praktisch ginge auch die automatische Vergabe per DHCP.

Allerdings besteht durch die Dynamik von DHCP IP Adressen die Gefahr der Änderung und damit das die Port Forwarding Einstellungen dann irgendwann einmal ins Leere laufen! Freie DHCP Vergabe birgt also immer die latente Gefahr das deshalb das VPN über kurz oder lang nicht mehr funktioniert.

Dann geht das vorab eingestellte Port Forwarding ins Nirwana, sprich auf eine dann möglicherweise inexistente IP Adresse !

Eine gute Alternative dem zu entgehen, wenn man bei DHCP bleiben möchte, wäre dann immer die statische DHCP Vergabe anhand der Hardware Layer 2 Mac Adresse (DHCP Reservierung auf Mac Basis).

Das entspricht dann quasi einer statischen IP Adresse, da die DHCP IP immer fest auf Basis der Hardware Adresse des Gerätes (Mac Adresse) zugewiesen wird.

Die FritzBox und auch andere Consumer oder Profi Router supporten so eine feste Reservierung in ihren DHCP Server Einstellungen. Man trägt dann einfach die Geräte spezifische Hardware Adresse (Mac Adresse) des kaskadierten WAN Ports im DHCP Server ein und weist dieser damit immer eine feste IP Adresse zu.

Mit diesem "Trick" ist eine quasi "feste" IP Vergabe auch mit DHCP möglich und auch sinnvoll.

(AVM beschreibt die ToDo's dafür HIER).

Als generelles Beispiel sähe es z.B. auf einem Router internen DHCP Server so aus:

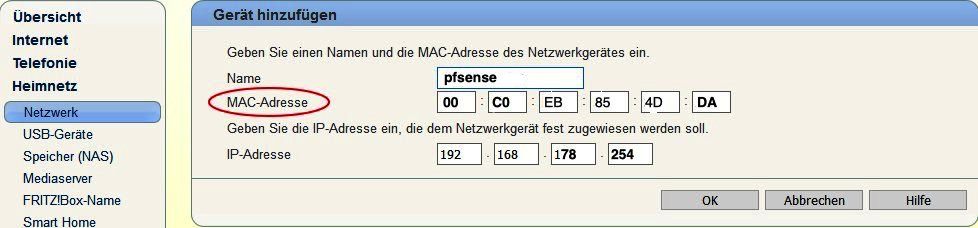

(Hier im Beispiel teilt der DHCP Server auf dem Router einem Gerät mit der Mac Adresse 00:C0:EB:85:4D:DA immer fest die IP Adresse 192.168.178.254 zu)

Oder hier bei einem anderen Router Modell

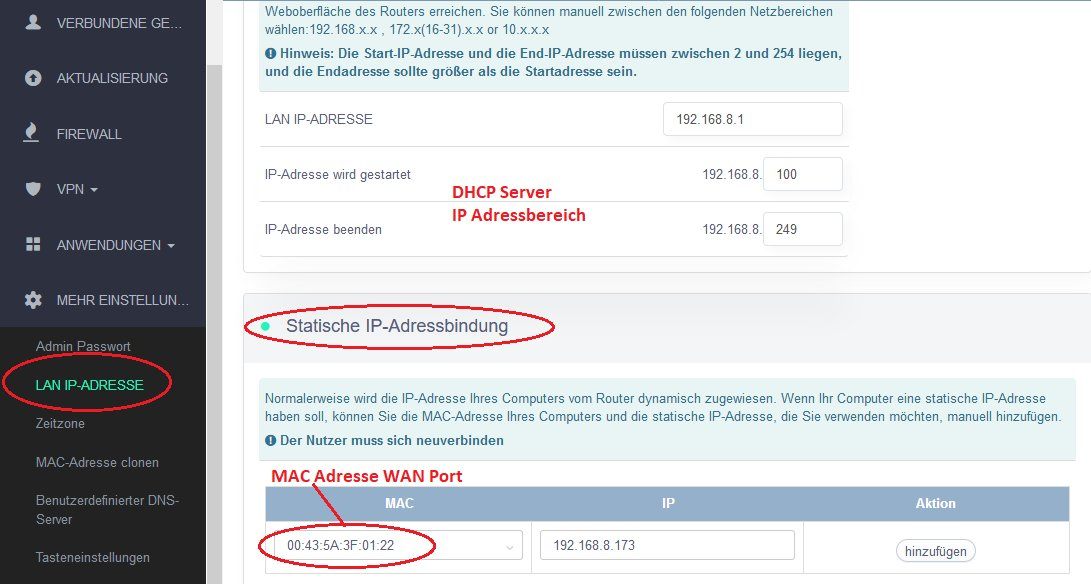

(Hier im Beispiel teilt der DHCP Server auf dem Router einem Gerät mit der Mac Adresse 00:43:5A:3F:01:22 immer fest die IP Adresse 192.168.8.173 zu)

Die Hardware- oder Mac Adresse eines Endgerätes ist entweder auf einem externen Aufkleber zu erkennen oder über das interne Setup. Bei einem Windows Rechner z.B. mit dem Kommando ipconfig -all oder bei Linux und Mac Rechnern mit ifconfig.

Auch beim Server Zertifikat oben ist die Angabe dieser festen IP statt eines Namens technisch die bessere Lösung.

Weiterführende Grundlagen Links zum Tutorial

Weiterführende Grundlagen Links zum Tutorial

Originale Anleitung in der NetGate Doku und Forum:

https://docs.netgate.com/pfsense/en/latest/recipes/ipsec-mobile-ikev2-cl ...

https://forum.netgate.com/topic/113227/ikev2-vpn-for-windows-10-and-osx- ...

Dito. für OPNsense Variante:

https://docs.opnsense.org/manual/how-tos/ipsec-rw-srv-mschapv2.html

Reine NUR xDSL Modems für pfSense/OPNsense:

Suche adsl2+ und vdsl modem

Wechsel ISP

Modem für Kabel-TV Provider an der pfSense:

https://www.heise.de/ct/ausgabe/2018-20-Netze-4159238.html?wt_mc=print.c ...

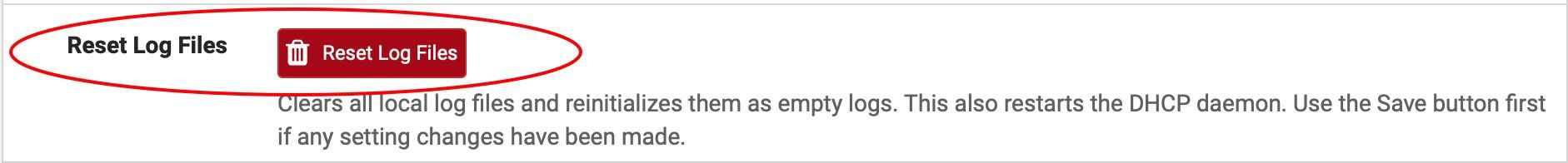

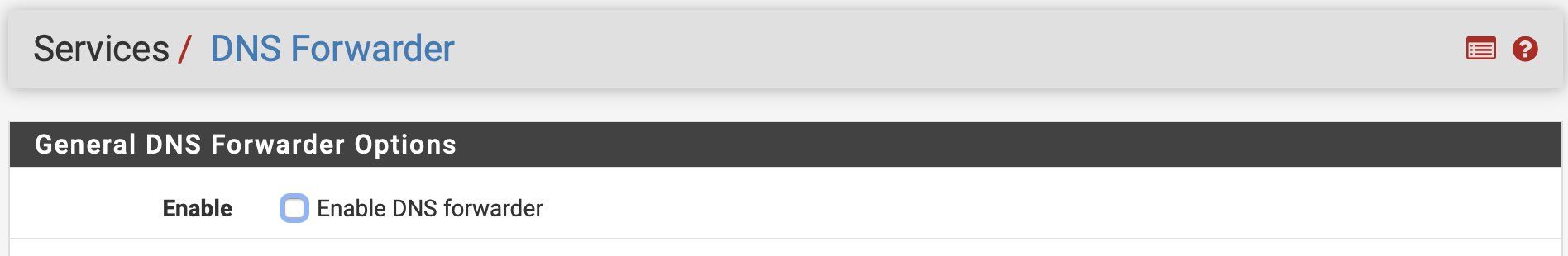

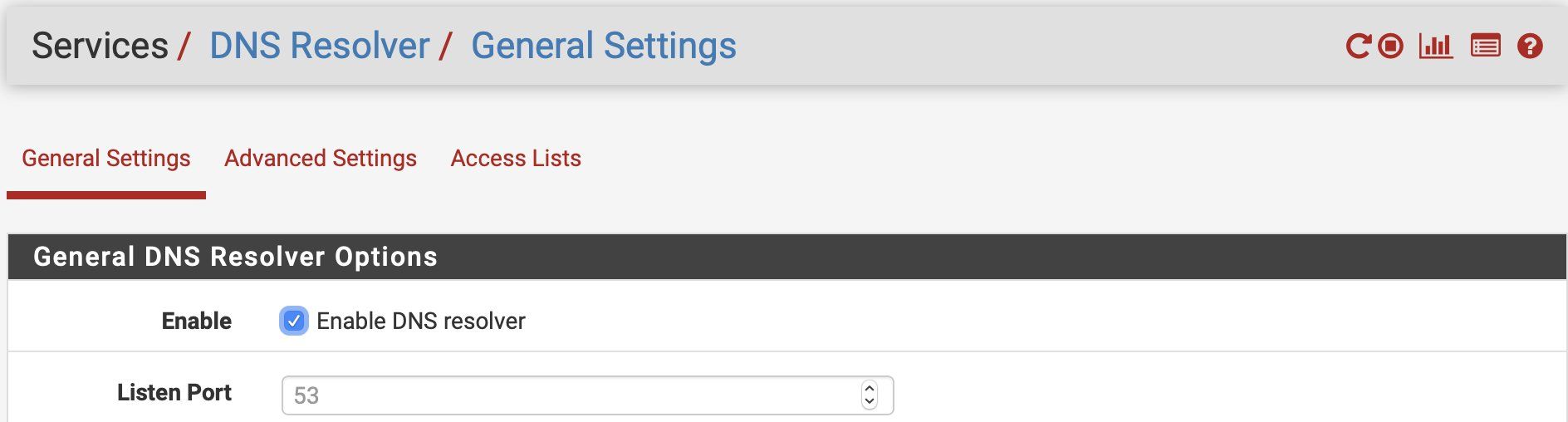

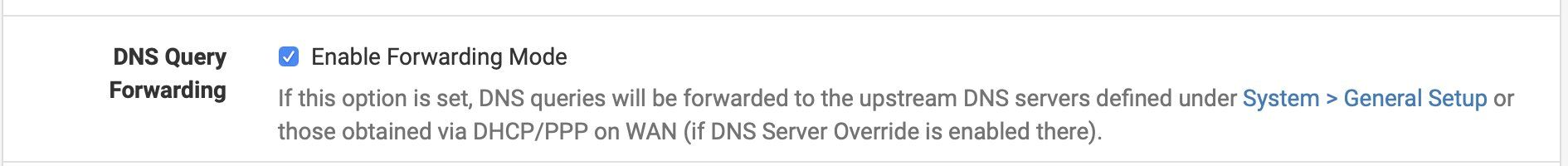

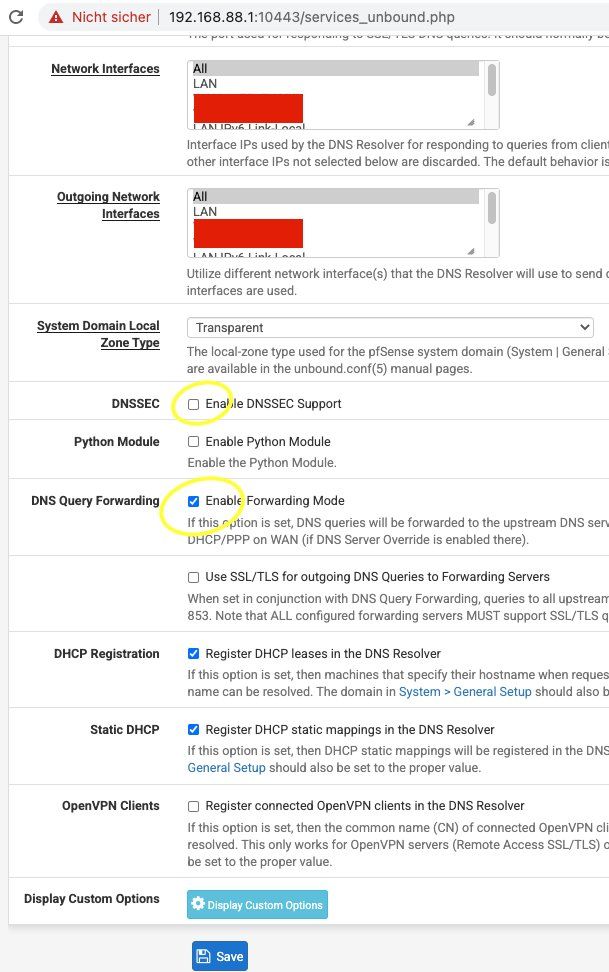

DNS Forwarding (Name Server) auf der pfSense und OPNsense richtig einstellen !:

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

DS-Lite Anschluss und VPN: Lösung mit VPS Vermittlungsserver und fester IP:

vServer Jumphost mit Fritzbox

https://cybercyber.org/m-net-ds-lite-anschluss-mit-pfsense.html

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Feste IPs zuhause in pfsense via WireGuard Tunnel

Feste IPs zuhause in pfsense via GRE Tunnel

Konfig Fehler bei IPv6 vermeiden:

PFsense IPv6 - Was mache ich falsch ?

https://www.altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deuts ...

Link Aggregation (LAG) mit pfSense und OPNsense:

Link Aggregation (LAG) im Netzwerk

Email Benachrichtigungen der Firewall richtig einrichten:

OPNSense - EMAIL Alerts - failed login

AirPrint Drucker und andere Bonjour/mDNS Dienste erreichbar machen:

Apple AirPrint über VLANs

Links zu VPN Client Themen

Links zu VPN Client Themen

Mehrere lokale und remote IP Netze für mobilen VPN Client erreichbar machen:

IPSec Mobile to an other network IPSEC

VPN Client Troubleshooting:

Pfsense VPN - 1. Client OK - 2. will nicht

Windows 10 VPN Powershell Syntax:

https://technet.microsoft.com/de-de/library/dn262642(v=wps.630).aspx

VPN Benutzer Authentisierung mit Client Zertifikaten statt Pre-Shared Keys:

Mobile Clients mit Client Certificate authentifizieren

VPN Nutzer Authentisierung mit Radius:

Freeradius Management mit WebGUI

Windows 10: Schneller VPN Aufbau per einfachem Mausklick:

https://www.heise.de/ct/ausgabe/2017-19-VPN-und-Remote-Desktop-Verbindun ...

Windows VPN User Credentials beachten:

Windows VPN L2TP , falsche Anmeldedaten

Automatisiertes VPN "on Demand" für iOS Apple Endgeräte über XML Templates:

https://openhabforum.de/viewtopic.php?t=116

VPN - Fritzbox vs. MikroTik

Aktuelle IKEv2 VPN Konfig für iPhone, Mac OS und IPsec native Clients:

https://forum.pfsense.org/index.php?topic=106433.0

Hardware Tips

Hardware Tips

pfSense / OPNsense auf Proxmox oder VmWare ESXi:

Pfsense in Proxmox als Router

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Pfsense UNMAP error mit LSI Logic SAS?

Seriellen Terminal Anschluss der pfSense richtig handhaben:

Alschluss eines USB Seriel Adapter am APU2E4 Board

FritzBox 7412 als preiswertes VDSL "nur" Modem für pfSense/OPNsense:

https://www.spiegel.de/netzwelt/gadgets/fritzbox-7412-als-dsl-modem-dect ...

https://www.heise.de/select/ct/2020/2/1578238295698254

Firewall mit 2 oder mehr WAN Ports (Balancing, Failover):

https://docs.opnsense.org/manual/how-tos/multiwan.html

https://www.heise.de/select/ct/2016/24/1479992026108405

OpenSense mit 2 WAN und 2 LAN, Gateway festlegen

Glasfaser VLAN 7 Tagging am WAN Port pfSense:

https://www.heise.de/ct/artikel/pfSense-als-VDSL-Router-221500.html?seit ...

Verlässlicher Speedtest auf der pfSense:

https://www.andysblog.de/pfsense-wan-geschwindigkeit-direkt-am-router-me ...

https://github.com/sivel/speedtest-cli

Aufbau einer pfSense Firewall mit PCengines APU Mini Mainboard:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Weitere Hardware:

https://www.varia-store.com/de/produkt/36843-pc-engines-apu2e4-bundle-bo ...

https://www.amazon.de/HUNSN-Firewall-Mikrotik-Security-Appliance/dp/B07D ...

https://www.amazon.de/HUNSN-Firewall-Mikrotik-Rackmount-Appliance/dp/B07 ...

Dobby's Hardware Tips:

PfSense auf Supermicro Intel Xeon D-15x8 SoC Bare Bone

PfSense on ARM (Marvell Armada 385) 2nd Edition

AdGuard DNS Werbe- und Malware Filter auf pfSense/OPNsense installieren:

https://broadbandforum.co/t/205884/

Werbe- und Malware Filter als Plugin installieren (OPNsense):

https://samuelsson.dev/install-adguard-home-on-an-opnsense-router/

Werbung zentral im Netz blocken mit der pfSense:

PfSense Werbung blocken

https://www.computing-competence.de/2018/06/11/mit-pfsense-werbung-und-p ...

Weiterführende Links zu allgemeinen VPN Vernetzungsthemen

Weiterführende Links zu allgemeinen VPN Vernetzungsthemen

IPsec Grundlagen und Aufbau:

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

⚠️NAT Tücken bei remotem Port Forwarding in den VPN Tunnel beachten !!:

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

Routing zwischen zwei PfSense - Nutzung von public IP

FritzBox Kaskade: Port Forwarding auf fremde IPs ohne NAT:

Keine Portfreigaben FritzBox 7490 mit aktueller FW 6.80 in Subnetze ?

Client VPN Lösungen mit alternativer Hardware

Client VPN Lösungen mit alternativer Hardware

Windows, Apple IKEv2 VPN Server für alle onboard VPN Clients auf Linux bzw. RasPi Basis:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

pfSense L2TP VPN Server für alle onboard VPN Clients::

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Mikrotik L2TP VPN Server für alle onboard VPN Clients:

Mikrotik L2TP VPN Server

Cisco IOS Router als L2TP VPN Server:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

L2TP VPN mit Linux StrongSwan:

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

Windows u. Apple Mac onboard Clients mit IKEv2 auf Mikrotik Router:

https://wiki.mikrotik.com/wiki/Manual:IP/IPsec#Road_Warrior_setup_using_ ...

Tips zur VPN Vernetzung mit pfSense / OPNsense

Tips zur VPN Vernetzung mit pfSense / OPNsense

Tücken bei der Fritzbox Wireguard VPN Verbindung umgehen:

S2S-Wireguard: AVM zu Mikrotik

IPsec Praxis Tutorial: Standort Vernetzung:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Layer 2 VLANs über VxLAN Tunnel routen:

VLAN über Site2Site VPN

Über VPN remote per VoIP telefonieren:

Zwei Standorte in Deutschland und EU mit pfSense und FritzBox 7490 für VoIP verbinden

VoIP Fritzbox 7490: Gesprächspartner hören sich nicht bei internen Anrufen

IPsec VPNs unterschiedlicher Hersteller:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

VPN IPsec Standort Kopplung mit Cisco VTI Tunnel Interface:

Cisco SVTI - Tunnel

IPsec VPN Standort Vernetzung mit GRE Tunnel plus dynamischem OSPF Routing auf Mikrotik Router:

Routing Frage welches Protokoll für Mobile Geräte

Zwischen Miktrotik und PFSense GRE Tunnel mit IPSec Verschlüsslung

Beachten wenn mit IPsec Proxy Dienste wie Squid etc. aktiv sind !:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

OpenVPN oder WireGuard statt (oder mit) IPsec:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Merkzettel: VPN Installation mit OpenVPN

Merkzettel: VPN Installation mit Wireguard

Gemischte Firewall Themen

Gemischte Firewall Themen

IP-TV (Magenta TV) auf pfSense und OPNsense:

https://www.heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Magenta TV hinter pfSense und Cisco c3560cx

IPv6 für bestimmte Domain od. Gerät umgehen

Gastnetz mit einem Login Captive Portal und Einmalpasswort auf pfSense einrichten:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

https://www.dfn.de/fileadmin/3Beratung/Betriebstagungen/bt64/BT64_Mobile ...

Captive Portal User Statistiken per PHP aus der pfSense/OPNsense auslesen:

Daten aus pfSense Firewall auslesen

Please also mark the comments that contributed to the solution of the article

Content-Key: 337198

Url: https://administrator.de/contentid/337198

Printed on: April 28, 2024 at 09:04 o'clock

208 Comments

Latest comment

Das Tutorial zu erweitern für so ein Kaskadendesign wäre eine Spitzensache. Zumal ich das nicht nur hier sondern auch in anderen Foren immer häufiger lese.

Was ich nicht verstehe ist IP Nummer 50:

ESP Protokoll mit der IP Nummer 50 (Achtung kein UDP oder TCP 50, ESP ist ein eigenes IP Protokoll!)

-> Bei der Fritzbox hab ich halt die Möglichkeit, die Portfreigabe direkt im Heimnetzgerät (Pfsense) einzutragen oder über die Freigabe dem Netzwerkgerät das Protokoll zu zuordnen. Mehr kann ich hier nicht einstellen.

Was ich nicht verstehe ist IP Nummer 50:

ESP Protokoll mit der IP Nummer 50 (Achtung kein UDP oder TCP 50, ESP ist ein eigenes IP Protokoll!)

-> Bei der Fritzbox hab ich halt die Möglichkeit, die Portfreigabe direkt im Heimnetzgerät (Pfsense) einzutragen oder über die Freigabe dem Netzwerkgerät das Protokoll zu zuordnen. Mehr kann ich hier nicht einstellen.

Achso, das meinst du! Ja klar ESP IP Nummer 50. Nee alles gut. So hab ich das auch. Was ich nicht so habe wie bei dir in der Grafik, ist die Adressierung. Bei der Fritzbox wird mir die Pfsense als XX.XX.XX.42 angezeigt, da ich wie in anderen Beiträgen geschrieben einen Business Vertrag von Unity Media habe. Zu diesem gehören 5 feste IP Adressen. Die erste IP also XX.XX.XX.41 hat die Fritzbox automatisch vom Provider bekommen und die XX.XX.XX.42 Pfsense. Am WAN Interface der Pfsense habe ich die XX.XX.XX.42 statisch und das Upstream GW auch statisch auf XX.XX.XX.41 zugewiesen. Internet hab ich.

Werde das aber mal um konfigurieren, dann hat halt die Pfsense die 192.168.178.254 und die Fritzbox 192.168.178.1. So spare ich mir die eine statische Adresse.

Diese Aussage fand ich auch noch sehr interessant:

Im VPN Client selber muss natürlich dann die WAN / Internet IP Adresse des davorliegenden Routers als VPN Gateway Zieladresse angegeben werden oder ggf. dort ein DynDNS Client aktiviert werden wenn ein Hostname verwendet wird bei wechselnder Internet IP Adresse.

Da dachte ich immer, muss ich die IP der Pfsense eingeben und nicht die der Fritzbox.

Frage: Mit welchem Tool machst du deine Grafiken?

Werde das heute Abend mal so konfigurieren und dann nochmals berichten.

Vielen Dank für deine Mühe

Werde das aber mal um konfigurieren, dann hat halt die Pfsense die 192.168.178.254 und die Fritzbox 192.168.178.1. So spare ich mir die eine statische Adresse.

Diese Aussage fand ich auch noch sehr interessant:

Im VPN Client selber muss natürlich dann die WAN / Internet IP Adresse des davorliegenden Routers als VPN Gateway Zieladresse angegeben werden oder ggf. dort ein DynDNS Client aktiviert werden wenn ein Hostname verwendet wird bei wechselnder Internet IP Adresse.

Da dachte ich immer, muss ich die IP der Pfsense eingeben und nicht die der Fritzbox.

Frage: Mit welchem Tool machst du deine Grafiken?

Werde das heute Abend mal so konfigurieren und dann nochmals berichten.

Vielen Dank für deine Mühe

Jetzt mal langsam mit der Braut

Und kläre mal das Mysterium deiner unterschiedlichen WAN IP Adressierung, das versteht keiner hier...

Hab ja nix umgestellt. Das war nur von mir falsch verstanden! Dachte, das ist bei mir kaskatiert. Aber wie du ja schreibst ist das ein eigenes öffentliches Subnetz und nicht kaskatiert!

OK, dann hast du ein eigenes öffentliches Subnetz. Dann kannst du den ganz Kram in einer Kaskaden Konfig natürlich vergessen. Dann hast du ja kein NAT Router davor und die öffentliche IP direkt an der pfSense.

Damit ist das ganze Kaskaden Kram für dich ja vollkommen überflüssig !

Aber warum sagt das IPSec Log dann: 14[IKE] <5> remote host is behind NAT? Das verstehe ich nicht!

Hab dir mal meine Settings als Anhang hochgeladen:

aktuelle Portfreigaben der Fritzbox

Vorbereiten der pfSense für die Basiskonfiguration:

Server Zertifikat erstellen:

Mobiles Client IPsec auf der pfSense einrichten:

IPsec Phase 1 Konfiguration:

IPsec Phase 2 Konfiguration:

VPN Einstellungen:

Pre Shared Key:

Firewall Rules:

VPN Log:

Hoffe, es ist alles soweot ersichtlich.

Grüße

Spitzbube

Und kläre mal das Mysterium deiner unterschiedlichen WAN IP Adressierung, das versteht keiner hier...

Hab ja nix umgestellt. Das war nur von mir falsch verstanden! Dachte, das ist bei mir kaskatiert. Aber wie du ja schreibst ist das ein eigenes öffentliches Subnetz und nicht kaskatiert!

OK, dann hast du ein eigenes öffentliches Subnetz. Dann kannst du den ganz Kram in einer Kaskaden Konfig natürlich vergessen. Dann hast du ja kein NAT Router davor und die öffentliche IP direkt an der pfSense.

Damit ist das ganze Kaskaden Kram für dich ja vollkommen überflüssig !

Aber warum sagt das IPSec Log dann: 14[IKE] <5> remote host is behind NAT? Das verstehe ich nicht!

Hab dir mal meine Settings als Anhang hochgeladen:

aktuelle Portfreigaben der Fritzbox

Vorbereiten der pfSense für die Basiskonfiguration:

Server Zertifikat erstellen:

Mobiles Client IPsec auf der pfSense einrichten:

IPsec Phase 1 Konfiguration:

IPsec Phase 2 Konfiguration:

VPN Einstellungen:

Pre Shared Key:

Firewall Rules:

VPN Log:

Sep 21 21:01:27 charon 14[NET] <6> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] (473 bytes)

Sep 21 21:01:27 charon 14[IKE] <6> received retransmit of request with ID 0, retransmitting response

Sep 21 21:01:27 charon 14[ENC] <6> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 21 21:01:27 charon 14[NET] <6> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] to XX.XX.XXX.42 (IP der Pfsense)[500] (604 bytes)

Sep 21 21:01:24 charon 14[NET] <6> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] (473 bytes)

Sep 21 21:01:24 charon 14[IKE] <6> received retransmit of request with ID 0, retransmitting response

Sep 21 21:01:24 charon 14[ENC] <6> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 21 21:01:24 charon 14[NET] <6> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] to XX.XX.XXX.42 (IP der Pfsense)[500] (604 bytes)

Sep 21 21:01:21 charon 14[NET] <6> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] (473 bytes)

Sep 21 21:01:21 charon 14[IKE] <6> received retransmit of request with ID 0, retransmitting response

Sep 21 21:01:21 charon 14[ENC] <6> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 21 21:01:21 charon 14[NET] <6> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] to XX.XX.XXX.42 (IP der Pfsense)[500] (604 bytes)

Sep 21 21:01:18 charon 14[NET] <6> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] (473 bytes)

Sep 21 21:01:18 charon 14[ENC] <6> generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(MULT_AUTH) ]

Sep 21 21:01:18 charon 14[IKE] <6> sending cert request for "C=DE, ST=BW, L=GP, O=Home, E=user@gmail.com, CN=vpnca, OU=Home"

Sep 21 21:01:18 charon 14[IKE] <6> remote host is behind NAT

Sep 21 21:01:18 charon 14[IKE] <6> 80.187.115.140 (IP der des iPhones T-Mobile LTE) is initiating an IKE_SA

Sep 21 21:01:18 charon 14[ENC] <6> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 21 21:01:18 charon 14[NET] <6> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] to XX.XX.XXX.42 (IP der Pfsense)[500] (604 bytes)

Sep 21 21:01:14 charon 14[NET] <bypasslan|5> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[4500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[17675] (80 bytes)

Sep 21 21:01:14 charon 14[ENC] <bypasslan|5> generating IKE_AUTH response 1 [ N(AUTH_FAILED) ]

Sep 21 21:01:14 charon 14[IKE] <bypasslan|5> peer supports MOBIKE

Sep 21 21:01:14 charon 14[IKE] <bypasslan|5> received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

Sep 21 21:01:14 charon 14[CFG] <bypasslan|5> no alternative config found

Sep 21 21:01:14 charon 14[IKE] <bypasslan|5> peer requested EAP, config inacceptable

Sep 21 21:01:14 charon 14[CFG] <bypasslan|5> selected peer config 'bypasslan'

Sep 21 21:01:14 charon 14[CFG] <5> looking for peer configs matching XX.XX.XXX.42 (IP der Pfsense)[pfsense]...80.187.115.140 (IP der des iPhones T-Mobile LTE)[10.25.123.172]

Sep 21 21:01:14 charon 14[ENC] <5> parsed IKE_AUTH request 1 [ IDi N(INIT_CONTACT) N(MOBIKE_SUP) IDr CPRQ(ADDR DHCP DNS MASK ADDR6 DHCP6 DNS6 (25)) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) SA TSi TSr ]

Sep 21 21:01:14 charon 14[ENC] <5> unknown attribute type (25)

Sep 21 21:01:14 charon 14[NET] <5> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[17675] to XX.XX.XXX.42 (IP der Pfsense)[4500] (496 bytes)

Sep 21 21:01:14 charon 14[NET] <5> sending packet: from XX.XX.XXX.42 (IP der Pfsense)[500] to 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] (473 bytes)

Sep 21 21:01:14 charon 14[ENC] <5> generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(MULT_AUTH) ]

Sep 21 21:01:14 charon 14[IKE] <5> sending cert request for "C=DE, ST=BW, L=GP, O=Home, E=user@gmail.com, CN=vpnca, OU=Home"

Sep 21 21:01:14 charon 14[IKE] <5> remote host is behind NAT

Sep 21 21:01:14 charon 14[IKE] <5> 80.187.115.140 (IP der des iPhones T-Mobile LTE) is initiating an IKE_SA

Sep 21 21:01:14 charon 14[ENC] <5> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 21 21:01:14 charon 14[NET] <5> received packet: from 80.187.115.140 (IP der des iPhones T-Mobile LTE)[500] to XX.XX.XXX.42 (IP der Pfsense)[500] (604 bytes) Hoffe, es ist alles soweot ersichtlich.

Grüße

Spitzbube

Moin hab das mal in diesem Thema (Mobile Einwahl IPSec VPN von iPhone iPad T-Mobile zur Pfsense)neu zusammen gepackt.

Was ist das für ein merkwürdiges GUI ?? Farben sind nicht pfSense Default ? Nein, dass ist ein mitgeliefertes anderes Theme angenehmer für meine Augen.

Die Email Adresse ist fehlerhaft ! Aber wohl gewollt anonymisiert ?! Ja, anonymisiert!

Was ist das für ein merkwürdiges GUI ?? Farben sind nicht pfSense Default ? Nein, dass ist ein mitgeliefertes anderes Theme angenehmer für meine Augen.

Die Email Adresse ist fehlerhaft ! Aber wohl gewollt anonymisiert ?! Ja, anonymisiert!

Hallo aqui,

vielen Dank für Ihre super Anleitung.

Ich habe diese entsprechende Umgesetzt und konfiguriert.

Leider stelle ich nach zwei Tagen fest, das keine VPN Einwahl mehr stattfinden kann.

Im Windows komme folgende Fehlermeldung.

"Die Netzwerkverbindung zwischen Ihrem Computer und dem VPN Server konnte nicht hergestellt werden, da der Remoteserver nicht antwortet.

Das Verbindungsproblem wird möglicherweise verursacht, weil eins der Netzwerkgeräte (zum Beispiel Firewall, NAT, Router usw.) zwischen Ihrem Computer und dem Remoteserver nicht für das Zulassen von VPN-Verbindungen konfiguriert ist."

Haben Sie da eine erklärung für.

Ich habe keine Änderungen vorgenommen, die WAN Anbindung beider Netze (pfsense / Remote) haben sich nicht geändert.

Würde mich über eine Idee der Problemlösung sehr freuen....

Vielen Dank

vielen Dank für Ihre super Anleitung.

Ich habe diese entsprechende Umgesetzt und konfiguriert.

Leider stelle ich nach zwei Tagen fest, das keine VPN Einwahl mehr stattfinden kann.

Im Windows komme folgende Fehlermeldung.

"Die Netzwerkverbindung zwischen Ihrem Computer und dem VPN Server konnte nicht hergestellt werden, da der Remoteserver nicht antwortet.

Das Verbindungsproblem wird möglicherweise verursacht, weil eins der Netzwerkgeräte (zum Beispiel Firewall, NAT, Router usw.) zwischen Ihrem Computer und dem Remoteserver nicht für das Zulassen von VPN-Verbindungen konfiguriert ist."

Haben Sie da eine erklärung für.

Ich habe keine Änderungen vorgenommen, die WAN Anbindung beider Netze (pfsense / Remote) haben sich nicht geändert.

Würde mich über eine Idee der Problemlösung sehr freuen....

Vielen Dank

Hallo aqui und der Rest ;)

danke für das tolle VPN Tutourial. Ich hab mal ne Frage zu IPTV von der Telekom und VPN:

Ist es gernell möglich, dass man quasi in einem öffentlichen WLAN sich ins VPN einloggt, um dann das IPTV der Telekom zu streamen?

Leider klappt das bei mir nicht, obwohl ich im IGMP Proxy die Adresse 10.98.1.0/24 eingetragen habe (siehe VPN > IPsec -> Mobile Clients: Virtual Adress pool) und unter Firewall -> Rules -> IPsec auch die IP-Pakete-Option bei einer "allow all" Regel aktiviert habe.

Hab ich noch etwas vergessen oder einen Denkfehler?

Lieben Dank und viele Grüße

danke für das tolle VPN Tutourial. Ich hab mal ne Frage zu IPTV von der Telekom und VPN:

Ist es gernell möglich, dass man quasi in einem öffentlichen WLAN sich ins VPN einloggt, um dann das IPTV der Telekom zu streamen?

Leider klappt das bei mir nicht, obwohl ich im IGMP Proxy die Adresse 10.98.1.0/24 eingetragen habe (siehe VPN > IPsec -> Mobile Clients: Virtual Adress pool) und unter Firewall -> Rules -> IPsec auch die IP-Pakete-Option bei einer "allow all" Regel aktiviert habe.

Hab ich noch etwas vergessen oder einen Denkfehler?

Lieben Dank und viele Grüße

Ja die Anleitungen habe ich bei der Einrichtung auch benutzt. Wie gesagt im LAN funktioniert das IPTV. Nur eben nicht über VPN (IPSec)

Ein weiteres Downstream-Interface (auf LAN Interface) hab ich im IGMP Proxy bereits angelegt mit der Adresse 10.98.1.0/24 aus der IPSec Konfiguration (siehe VPN > IPsec -> Mobile Clients: Virtual Adress pool) Was muss ich sonst noch aktivieren?

Ein weiteres Downstream-Interface (auf LAN Interface) hab ich im IGMP Proxy bereits angelegt mit der Adresse 10.98.1.0/24 aus der IPSec Konfiguration (siehe VPN > IPsec -> Mobile Clients: Virtual Adress pool) Was muss ich sonst noch aktivieren?

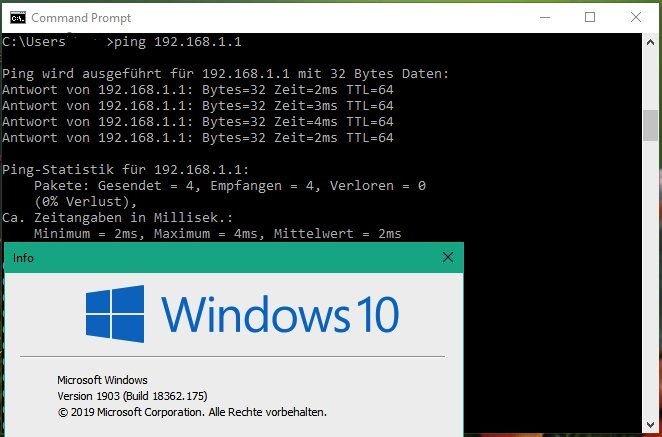

danke für die super Anleitung.

ich nutze den Windows 10 VPN-Client.

Bei mir funktioniert der Verbindungsaufbau jedoch nur, wenn ich die

VPN Verbindung mittels der 3 Befehle mit PowerShell anlege.

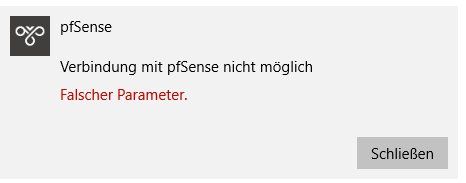

Wenn ich die VPN-Verbindung mittels Client-Setup im Windows

Netzwerk- und Freigabecenter erstelle schlägt der Verbindungsaufbau

mit folgender Fehlermeldung fehl:

"Verbindung mit VPN-Verbindung nicht möglich

Fehler in Richtlinienübereinstimmung",

Die im Client-Setup einsehbaren Einstellungen sind für die mittels PowerShell

und für die mittels Client-Setup erstellte Verbindung identisch.

Mein Problem ist, dass ich von einem Windows 7-Client ebenfalls eine

Verbindung zur PFSense erstellen möchte. Hier ist jedoch die Erstellung

der Verbindung mittels PowerShell nicht möglich ist.

Ich habe auch deshalb eine Verbindung mittels Client-Setup erstellt und

erhalte hier beim Verbindungsaufbau folgende Fehlermeldung:

"Fehler 13801: IKE-Authentifizierung-Anmeldeinformationen sind nicht akzeptabel"

Gruß

Jürgen

ich nutze den Windows 10 VPN-Client.

Bei mir funktioniert der Verbindungsaufbau jedoch nur, wenn ich die

VPN Verbindung mittels der 3 Befehle mit PowerShell anlege.

Wenn ich die VPN-Verbindung mittels Client-Setup im Windows

Netzwerk- und Freigabecenter erstelle schlägt der Verbindungsaufbau

mit folgender Fehlermeldung fehl:

"Verbindung mit VPN-Verbindung nicht möglich

Fehler in Richtlinienübereinstimmung",

Die im Client-Setup einsehbaren Einstellungen sind für die mittels PowerShell

und für die mittels Client-Setup erstellte Verbindung identisch.

Mein Problem ist, dass ich von einem Windows 7-Client ebenfalls eine

Verbindung zur PFSense erstellen möchte. Hier ist jedoch die Erstellung

der Verbindung mittels PowerShell nicht möglich ist.

Ich habe auch deshalb eine Verbindung mittels Client-Setup erstellt und

erhalte hier beim Verbindungsaufbau folgende Fehlermeldung:

"Fehler 13801: IKE-Authentifizierung-Anmeldeinformationen sind nicht akzeptabel"

Gruß

Jürgen

Vielen Dank für die Super Anleitung. Ich habe die Anleitung befolgt, bekomme aber leider bei der VPN Verbindung mit Windows 10 eine Fehlermeldung. Mit einem Android Handy und StrongSwan funktioniert es ohne Probleme. Die Fehlermeldung am Client ist:

ike authentifizierung anmeldeinformationen sind nicht akzeptabel

Der Log in der pfSense sieht so aus:

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid d5:2e:13:c1:ab:e3:49:da:e8:b4:95:94:ef:7c:38:43:60:64:66:bd

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 59:79:12:de:61:75:d6:6f:c4:23:b7:77:13:74:c7:96:de:6f:88:72

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid d3:94:8a:4c:62:13:2a:19:2e:cc:af:72:8a:7d:36:d7:9a:1c:dc:67

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 6c:ca:bd:7d:b4:7e:94:a5:75:99:01:b6:a7:df:d4:5d:1c:09:1c:cc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid ab:30:d3:af:4b:d8:f1:6b:58:69:ee:45:69:29:da:84:b8:73:94:88

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 42:32:b6:16:fa:04:fd:fe:5d:4b:7a:c3:fd:f7:4c:40:1d:5a:43:af

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid f0:63:ba:7c:9a:16:74:4a:9c:db:54:ec:23:cd:67:29:8e:7c:49:4d

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid a5:06:8a:78:cf:84:bd:74:32:dd:58:f9:65:eb:3a:55:e7:c7:80:dc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid e2:7f:7b:d8:77:d5:df:9e:0a:3f:9e:b4:cb:0e:2e:a9:ef:db:69:77

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 5f:f3:24:6c:8f:91:24:af:9b:5f:3e:b0:34:6a:f4:2d:5c:a8:5d:cc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 6d:aa:9b:09:87:c4:d0:d4:22:ed:40:07:37:4d:19:f1:91:ff:de:d3

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 83:31:7e:62:85:42:53:d6:d7:78:31:90:ec:91:90:56:e9:91:b9:e3

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 7e:95:9f:ed:82:8e:2a:ed:c3:7c:0d:05:46:31:ef:53:97:cd:48:49

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:51:59:8b:a7:6f:54:5c:77:24:c5:66:eb:aa:fb:3e:2b:f3:ac:4f

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:18:e5:44:f6:bd:4d:77:50:28:c9:40:3e:5c:74:f5:4c:d9:60:29

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:22:d4:2c:1f:02:44:b8:04:10:65:61:7c:c7:6b:ae:da:87:29:9c

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid b1:81:08:1a:19:a4:c0:94:1f:fa:e8:95:28:c1:24:c9:9b:34:ac:c7

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 21:0f:2c:89:f7:c4:cd:5d:1b:82:5e:38:d6:c6:59:3b:a6:93:75:ae

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 23:4b:71:25:56:13:e1:30:dd:e3:42:69:c9:cc:30:d4:6f:08:41:e0

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid bb:c2:3e:29:0b:b3:28:77:1d:ad:3e:a2:4d:bd:f4:23:bd:06:b0:3d

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid b0:19:89:e7:ef:fb:4a:af:cb:14:8f:58:46:39:76:22:41:50:e1:ba

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid ee:e5:9f:1e:2a:a5:44:c3:cb:25:43:a6:9a:5b:d4:6a:25:bc:bb:8e

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 90:2f:82:a3:7c:47:97:01:1e:0f:4b:a5:af:13:13:c2:11:13:47:ea

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 22:f1:9e:2e:c6:ea:cc:fc:5d:23:46:f4:c2:e8:f6:c5:54:dd:5e:07

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 67:ec:9f:90:2d:cd:64:ae:fe:7e:bc:cd:f8:8c:51:28:f1:93:2c:12

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 17:4a:b8:2b:5f:fb:05:67:75:27:ad:49:5a:4a:5d:c4:22:cc:ea:4e

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 68:33:0e:61:35:85:21:59:29:83:a3:c8:d2:d2:e1:40:6e:7a:b3:c1

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 9c:a9:8d:00:af:74:0d:dd:81:80:d2:13:45:a5:8b:8f:2e:94:38:d6

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 4f:9c:7d:21:79:9c:ad:0e:d8:b9:0c:57:9f:1a:02:99:e7:90:f3:87

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid da:67:aa:54:74:54:9c:0e:6f:bc:92:f2:fa:97:9a:1a:93:62:d1:13

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid ce:89:a4:e6:01:85:b1:71:4a:a7:10:db:d7:f4:7a:f3:0b:b4:cb:72

Oct 9 13:27:32 charon 15[IKE] <16> received 58 cert requests for an unknown ca

Oct 9 13:27:32 charon 15[CFG] <16> looking for peer configs matching 192.168.0.152[%any]...192.168.0.123[192.168.0.123]

Oct 9 13:27:32 charon 15[CFG] <16> candidate "bypasslan", match: 1/1/24 (me/other/ike)

Oct 9 13:27:32 charon 15[CFG] <16> candidate "con-mobile", match: 1/1/1052 (me/other/ike)

Oct 9 13:27:32 charon 15[CFG] <con-mobile|16> selected peer config 'con-mobile'

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> initiating EAP_IDENTITY method (id 0x00)

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> processing INTERNAL_IP4_ADDRESS attribute

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> processing INTERNAL_IP4_DNS attribute

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> processing INTERNAL_IP4_NBNS attribute

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> processing INTERNAL_IP4_SERVER attribute

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> peer supports MOBIKE

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> authentication of 'pfSense' (myself) with RSA signature successful

Oct 9 13:27:32 charon 15[IKE] <con-mobile|16> sending end entity cert "CN=pfSense, C=DE, ST=Bayern, L=Bodenmais, O=Weikl"

Oct 9 13:27:32 charon 15[ENC] <con-mobile|16> generating IKE_AUTH response 1 [ IDr CERT AUTH EAP/REQ/ID ]

Oct 9 13:27:32 charon 15[NET] <con-mobile|16> sending packet: from 192.168.0.152[4500] to 192.168.0.123[4500] (1488 bytes)

Oct 9 13:27:35 charon 12[JOB] <con-mobile|15> deleting half open IKE_SA with 192.168.0.123 after timeout

Oct 9 13:27:35 charon 12[IKE] <con-mobile|15> IKE_SA con-mobile[15] state change: CONNECTING => DESTROYING

Oct 9 13:28:02 charon 12[JOB] <con-mobile|16> deleting half open IKE_SA with 192.168.0.123 after timeout

Oct 9 13:28:02 charon 12[IKE] <con-mobile|16> IKE_SA con-mobile[16] state change: CONNECTING => DESTROYING

Hat jemand eine Idee?

Gruß Christian

ike authentifizierung anmeldeinformationen sind nicht akzeptabel

Der Log in der pfSense sieht so aus:

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid d5:2e:13:c1:ab:e3:49:da:e8:b4:95:94:ef:7c:38:43:60:64:66:bd

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 59:79:12:de:61:75:d6:6f:c4:23:b7:77:13:74:c7:96:de:6f:88:72

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid d3:94:8a:4c:62:13:2a:19:2e:cc:af:72:8a:7d:36:d7:9a:1c:dc:67

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 6c:ca:bd:7d:b4:7e:94:a5:75:99:01:b6:a7:df:d4:5d:1c:09:1c:cc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid ab:30:d3:af:4b:d8:f1:6b:58:69:ee:45:69:29:da:84:b8:73:94:88

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 42:32:b6:16:fa:04:fd:fe:5d:4b:7a:c3:fd:f7:4c:40:1d:5a:43:af

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid f0:63:ba:7c:9a:16:74:4a:9c:db:54:ec:23:cd:67:29:8e:7c:49:4d

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid a5:06:8a:78:cf:84:bd:74:32:dd:58:f9:65:eb:3a:55:e7:c7:80:dc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid e2:7f:7b:d8:77:d5:df:9e:0a:3f:9e:b4:cb:0e:2e:a9:ef:db:69:77

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 5f:f3:24:6c:8f:91:24:af:9b:5f:3e:b0:34:6a:f4:2d:5c:a8:5d:cc

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 6d:aa:9b:09:87:c4:d0:d4:22:ed:40:07:37:4d:19:f1:91:ff:de:d3

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 83:31:7e:62:85:42:53:d6:d7:78:31:90:ec:91:90:56:e9:91:b9:e3

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 7e:95:9f:ed:82:8e:2a:ed:c3:7c:0d:05:46:31:ef:53:97:cd:48:49

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:51:59:8b:a7:6f:54:5c:77:24:c5:66:eb:aa:fb:3e:2b:f3:ac:4f

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:18:e5:44:f6:bd:4d:77:50:28:c9:40:3e:5c:74:f5:4c:d9:60:29

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 3e:22:d4:2c:1f:02:44:b8:04:10:65:61:7c:c7:6b:ae:da:87:29:9c

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid b1:81:08:1a:19:a4:c0:94:1f:fa:e8:95:28:c1:24:c9:9b:34:ac:c7

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 21:0f:2c:89:f7:c4:cd:5d:1b:82:5e:38:d6:c6:59:3b:a6:93:75:ae

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid 23:4b:71:25:56:13:e1:30:dd:e3:42:69:c9:cc:30:d4:6f:08:41:e0

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid bb:c2:3e:29:0b:b3:28:77:1d:ad:3e:a2:4d:bd:f4:23:bd:06:b0:3d

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid b0:19:89:e7:ef:fb:4a:af:cb:14:8f:58:46:39:76:22:41:50:e1:ba

Oct 9 13:27:32 charon 15[IKE] <16> received cert request for unknown ca with keyid ee:e5:9f:1e:2a:a5:44:c3:cb:25:43:a6:9a:5b:d4:6a:25:bc:bb:8e