Switchauswahl für 802.1x multiple untagged

Hallo Zusammen,

wir sind zur Zeit bei einer neuauswahl unserer Switche für den Access-Layer (48x1G PoE, min 2x10G IGMP-Snooping etc.). So weit eigentlich nichts besonderes, allerdings benötigen wir ein spezielles Feature welches leider selten genau dokumentiert ist und ich bisher nur bei zwei Herstellern genau so dokumentiert finde (Dell, Commscope/Ruckus).

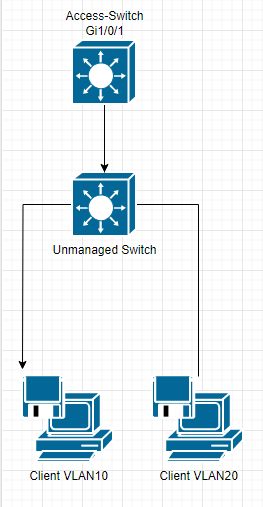

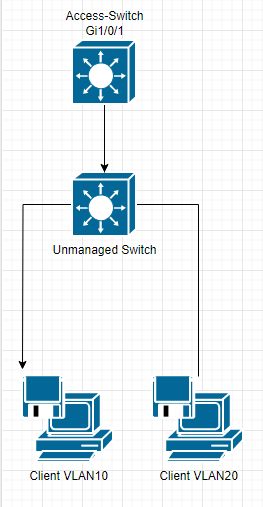

Und zwar wäre es folgendes Szenario:

Hinter dem Access-Switch kann es Vorkommen das noch ein unmanaged switch existiert. Diesen können pber 802.1x mehrere VLANs zugewiesen werden und laufen dann auf dem Accessswitch in unterschiedlichen dot1x-mac-sessions.

Bei Cisco z.B. finde ich in den Dokus zum Beispiel sowas "After a VLAN is assigned to a host on the port, subsequent hosts must have matching VLAN information or be denied access to the port."

Also nur das selbe VLAN bei mehreren Sessions.

Da Dell die kleineren Produktlinien eingestampft hat und Ruckus eigentlich Garnichts mehr ausliefert (haben schon bei zwei Lieferanten eine Bestellung ausgelöst und der Liefertermin verschiebt sich nur seit bald einem Jahr) wollte ich mal Fragen ob jemand 802.1x in dieser Konstellation einsetzt und welche Hardware hierzu benutzt/empfohlen werden könnte?

Für unsere normalen Lieferanten ist diese Frage wohl zu viel da die spätestens nach den "Standardanforderungen" abschalten und stumpf anbieten was die so da haben.

Vielen Dank euch,

Mad-Eye

wir sind zur Zeit bei einer neuauswahl unserer Switche für den Access-Layer (48x1G PoE, min 2x10G IGMP-Snooping etc.). So weit eigentlich nichts besonderes, allerdings benötigen wir ein spezielles Feature welches leider selten genau dokumentiert ist und ich bisher nur bei zwei Herstellern genau so dokumentiert finde (Dell, Commscope/Ruckus).

Und zwar wäre es folgendes Szenario:

Hinter dem Access-Switch kann es Vorkommen das noch ein unmanaged switch existiert. Diesen können pber 802.1x mehrere VLANs zugewiesen werden und laufen dann auf dem Accessswitch in unterschiedlichen dot1x-mac-sessions.

Bei Cisco z.B. finde ich in den Dokus zum Beispiel sowas "After a VLAN is assigned to a host on the port, subsequent hosts must have matching VLAN information or be denied access to the port."

Also nur das selbe VLAN bei mehreren Sessions.

Da Dell die kleineren Produktlinien eingestampft hat und Ruckus eigentlich Garnichts mehr ausliefert (haben schon bei zwei Lieferanten eine Bestellung ausgelöst und der Liefertermin verschiebt sich nur seit bald einem Jahr) wollte ich mal Fragen ob jemand 802.1x in dieser Konstellation einsetzt und welche Hardware hierzu benutzt/empfohlen werden könnte?

Für unsere normalen Lieferanten ist diese Frage wohl zu viel da die spätestens nach den "Standardanforderungen" abschalten und stumpf anbieten was die so da haben.

Vielen Dank euch,

Mad-Eye

Please also mark the comments that contributed to the solution of the article

Content-Key: 52905446209

Url: https://administrator.de/contentid/52905446209

Printed on: April 27, 2024 at 15:04 o'clock

17 Comments

Latest comment

Moin.

Können die meisten besseren managbaren Switches, von Cisco über HP oder auch Mikrotik bieten dir das ... Eingabe des obigen Stichworts in die Doku der Geräte sollte reichen.

An deiner Stelle würde ich aber den Blöd-Switch in die Tonne kloppen und was vernünftiges hin setzen (gibt es von Mikrotik auch sehr billig, da lohnt ein Blödswitch ehrlich gesagt nicht) und dann einen Trunk auf die Leitung legen.

Gruß sid

- MAC-based VLAN / Konfigurieren von MAC-basierten VLAN-Gruppen auf einem Switch über die CLI

- Was ist ein MAC-basiertes VLAN und wie funktioniert es mit meinem Managed Switch?

- https://www.google.com/search?q=MAC+based+vlan

Können die meisten besseren managbaren Switches, von Cisco über HP oder auch Mikrotik bieten dir das ... Eingabe des obigen Stichworts in die Doku der Geräte sollte reichen.

An deiner Stelle würde ich aber den Blöd-Switch in die Tonne kloppen und was vernünftiges hin setzen (gibt es von Mikrotik auch sehr billig, da lohnt ein Blödswitch ehrlich gesagt nicht) und dann einen Trunk auf die Leitung legen.

Gruß sid

Ja, ist mit Ruckus vielfach hier im Einsatz und eine übliche Standardanforderung wenn kaskadierte unmanaged Switches am 802.1x Access hängen.

Das was du da ansprichst ist der 802.1x "Multi Host Mode" am Port. Cisco Catalysten supporten sowas natürlich auch. Guckst du hier:

https://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/Security/Trus ...

Kollege @7907292512 hat es oben schon gesagt.

Die aktuellen ICX8200 Access Switches sind wenn man über einen registrierten Ruckus Partner ordert sofort lieferbar.

Das was du da ansprichst ist der 802.1x "Multi Host Mode" am Port. Cisco Catalysten supporten sowas natürlich auch. Guckst du hier:

https://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/Security/Trus ...

Kollege @7907292512 hat es oben schon gesagt.

Ruckus eigentlich Garnichts mehr ausliefert

Sehr wahrscheinlich hast du das falsche Modell angefragt. Kollege @Xaero1982 hat es schon gesagt.Die aktuellen ICX8200 Access Switches sind wenn man über einen registrierten Ruckus Partner ordert sofort lieferbar.

Guten Tag,

hätte evlt. noch was von LANCOM, ich bin der Meinung das die Switches IGMP-Snooping beherschen:

Dynamic VLAN assignment

LANCOM Whitepaper – Switch Security mit IEEE 802.1X

Bspw der GS-3510XP:

LANCOM GS-3510XP Datenblatt

"IGMP Querier Unterstützung von Multicast-Domänen aus Switchen mit IGMP Snooping ohne Multicast-fähigen Router" (Seite 5)

Das meiste gibts in Deutsch und auch in Englisch

hätte evlt. noch was von LANCOM, ich bin der Meinung das die Switches IGMP-Snooping beherschen:

Dynamic VLAN assignment

LANCOM Whitepaper – Switch Security mit IEEE 802.1X

Bspw der GS-3510XP:

LANCOM GS-3510XP Datenblatt

"IGMP Querier Unterstützung von Multicast-Domänen aus Switchen mit IGMP Snooping ohne Multicast-fähigen Router" (Seite 5)

Das meiste gibts in Deutsch und auch in Englisch

das die Switches IGMP-Snooping beherschen:

Hat aber mit dem eigentlichen Thread Thema hier gar nichts zu tun?! 🤔Außerdem behandelt das o.a. Whitepaper dynamische VLANs im WLAN. Beim TO oben geht es aber primär um Kupferports, wo Lancom es (vermutlich) mit seinem eingeschränkten Featureset nicht supportet?!

Lancom Switches sind einfache OEM Barebone Ware von Accton/Taiwan wo Lancom nur seinen Namen raufbäppelt. Im Switchbereich entwickelt Lancom bekanntlich nichts selber. Entsprechend eingeschränkt sind Features und Support.

Zitat von @aqui:

Außerdem behandelt das o.a. Whitepaper dynamische VLANs im WLAN. Beim TO oben geht es aber primär um Kupferports, wo Lancom es (vermutlich) mit seinem eingeschränkten Featureset nicht supportet?!

Lancom Switches sind einfache OEM Barebone Ware von Accton/Taiwan wo Lancom nur seinen Namen raufbäppelt. Im Switchbereich entwickelt Lancom bekanntlich nichts selber. Entsprechend eingeschränkt sind Features und Support.

das die Switches IGMP-Snooping beherschen:

Hat aber mit dem eigentlichen Thread Thema hier gar nichts zu tun?! 🤔Außerdem behandelt das o.a. Whitepaper dynamische VLANs im WLAN. Beim TO oben geht es aber primär um Kupferports, wo Lancom es (vermutlich) mit seinem eingeschränkten Featureset nicht supportet?!

Lancom Switches sind einfache OEM Barebone Ware von Accton/Taiwan wo Lancom nur seinen Namen raufbäppelt. Im Switchbereich entwickelt Lancom bekanntlich nichts selber. Entsprechend eingeschränkt sind Features und Support.

Dann habe ich vermutlich das Szenario nicht ganz verstanden. Geht es hier um Dynamisches VLAN anhand von MAC-Adressen UND 802.1Q-in-Q VLAN? Falls ja wäre das möglich. Ansonsten bin ich offen für Erklärungen.

Finde die Features von LANCOM eigentlich in Ordnung gibt zwar an manchen Sachen makel aber was ist denn eingeschränkt?

Support bekommt man, kann bloß nich viel dazu sagen da ich Platin Status bei LANCOM habe und dementsprechend Support innerhalb von 4 Stunden bekomme.

Geht es hier um Dynamisches VLAN anhand von MAC-Adressen UND 802.1Q-in-Q VLAN?

Nein! Wie die Thread Überschrift schon eindeutig sagt geht es außschliesslich um 802.1x Port Authentication speziell im Multi Host Mode!Wer lesen kann... 😉

Zitat von @aqui:

Wer lesen kann... 😉

Geht es hier um Dynamisches VLAN anhand von MAC-Adressen UND 802.1Q-in-Q VLAN?

Nein! Wie die Thread Überschrift schon eindeutig sagt geht es außschliesslich um 802.1x Port Authentication speziell im Multi Host Mode!Wer lesen kann... 😉

Blöde Frage, aber wenn ich an einen Ruckus einen unmanaged Switch anschließe und an dem Port vom Ruckus ist 802.1x aktiv und ich klemme einen Client an den unmanaged Switch, dann wird das zum Radius geleitet? Der Port bekommt sein VLAN und reicht das dann aber an den unmanaged Switch? d.h. das dann alle Ports z.B. mit VLAN 10 getagged werden? Sofern der unmanaged das supported?

Grüße

Gibts ja, nicht nur blöde Antworten... 😉

Den Radius Request initiiert ja der (Ruckus) Switch mit seiner Management IP, also sendet der Radius Server auch an diesen seine Antwort.

Es gibt 2 Modi:

Bei Ruckus gibt es zudem noch eine interessante Sonderlocke...

Du kannst im Radius mit z.B. "T:10" auch mitgeben das dieser Port für das VLAN 10 getaggt werden soll. "U:" dann untagged. Das kann auch mit "T:10,20,30" oder "T:10-15" eine VLAN Range sein.

Daraus ergibt sich eine pfiffige Option mit dynamischen VLANs und z.B. der Absicherung von AP LAN Ports die öffentlich zugänglich sind.

Man kann so die Management IP bzw. deren Mac oder .1x Client des APs im Radius definieren der dann z.B. mit "U:10, T:10,20,30" den LAN Port mit untagged 10 (Management WLAN) und den VLANs 10, 20 und 30 tagged als MSSID VLANs öffnet.

Alternativ erlaubt Ruckus statt der VLAN IDs auch die VLAN Namen.

Siehe Ruckus Security Guide Seite 188 ff. Kapitel Flexible Authentication.

klemme einen Client an den unmanaged Switch, dann wird das zum Radius geleitet?

Ja, wenn der Client den .1x Service aktiv hat spricht er ja EAPoL was der unmanaged Switch weiterleitet an den .1x Port weiterleitet.Der Port bekommt sein VLAN und reicht das dann aber an den unmanaged Switch?

Nein, das kann ja schon aus dem Grund gar nicht funktionieren weil ein un managed Switch solche Funktion gar nicht hat. Und auch an welche IP Adresse sollte der Radius die VLAN Information senden wenn es die gar nicht gibt? Logisch das es so nicht klappen kann.Den Radius Request initiiert ja der (Ruckus) Switch mit seiner Management IP, also sendet der Radius Server auch an diesen seine Antwort.

d.h. das dann alle Ports z.B. mit VLAN 10 getagged werden?

Jein!Es gibt 2 Modi:

- Du konfigurierst authentication auth-mode multiple-untagged an dem Port, dann passiert das was der TO oben erreichen will: Der Switch weist jeder Mac Adresse die dort am Port über den unmanaged Switch reinkommt intern eine VLAN ID und forwardet den Frame dann individuell in das vom Radius bestimmte VLAN zu dieser Mac. Quasi ein Mac based VLAN.

- Bei einem Single-untagged Port öffnet die erste Mac die den Switch an dem Port erreicht diesen mit dem dazu im Radius konfigurierten VLAN und alle anderen Geräte, auch solche ohne .1x, können passieren.

Bei Ruckus gibt es zudem noch eine interessante Sonderlocke...

Du kannst im Radius mit z.B. "T:10" auch mitgeben das dieser Port für das VLAN 10 getaggt werden soll. "U:" dann untagged. Das kann auch mit "T:10,20,30" oder "T:10-15" eine VLAN Range sein.

Daraus ergibt sich eine pfiffige Option mit dynamischen VLANs und z.B. der Absicherung von AP LAN Ports die öffentlich zugänglich sind.

Man kann so die Management IP bzw. deren Mac oder .1x Client des APs im Radius definieren der dann z.B. mit "U:10, T:10,20,30" den LAN Port mit untagged 10 (Management WLAN) und den VLANs 10, 20 und 30 tagged als MSSID VLANs öffnet.

Alternativ erlaubt Ruckus statt der VLAN IDs auch die VLAN Namen.

Siehe Ruckus Security Guide Seite 188 ff. Kapitel Flexible Authentication.

Zitat von @Mad-Eye:

Hallo zusammen,

danke euch schon mal für die vielen Rückmeldungen, entschuldigt bitte die späte Rückmeldung, ich war gestern nicht mehr auf Arbeit.

Im Speziellen haben wir die ICX7150-24P-4X1G und ICX7150-48P-4X10G angefragt.

Mein Händler hat beide im Bestand. Den 48p aber aktuell nur 2 Stück.Hallo zusammen,

danke euch schon mal für die vielen Rückmeldungen, entschuldigt bitte die späte Rückmeldung, ich war gestern nicht mehr auf Arbeit.

Im Speziellen haben wir die ICX7150-24P-4X1G und ICX7150-48P-4X10G angefragt.

PS Du kannst die 4x1G nicht stacken und haben meines Wissens nach dann auch kein L3.

Stacking geht doch so oder so immer nur über 10G Interfaces (nicht nur bei Ruckus) und nie über 1G was ja auch irgendwie Sinn macht.

Die ICX 7150 sind ja aber alle über Portlizenzen immer auf 10G erweiterbar. Physisch können die Ports ja alle auch 10G. Dann beschafft er sich gleich ne 2er 10G Port Lizenz dazu von deinem Händler und gut iss. Kostet ja nicht die Welt und dann klappts auch mit dem Stacking.

L3 können alle ICX immer kostenfrei über das Trust Based Licensing was ab der Firmware 8.08.80 eingeführt wurde. Base L3 ist immer kostenfrei.

Ansonsten wenn dein Händler noch 2mal 7150er hat soll er da schnell zuschlagen!! 😉

Die ICX 7150 sind ja aber alle über Portlizenzen immer auf 10G erweiterbar. Physisch können die Ports ja alle auch 10G. Dann beschafft er sich gleich ne 2er 10G Port Lizenz dazu von deinem Händler und gut iss. Kostet ja nicht die Welt und dann klappts auch mit dem Stacking.

L3 können alle ICX immer kostenfrei über das Trust Based Licensing was ab der Firmware 8.08.80 eingeführt wurde. Base L3 ist immer kostenfrei.

Ansonsten wenn dein Händler noch 2mal 7150er hat soll er da schnell zuschlagen!! 😉

Zitat von @aqui:

Die Lizenzen sind immer verfügbar ohne Verzögerung, denn die können die Distributoren wie die KOMSA usw. selber generieren. Das geht ja alles elektronisch per Email.

Die Lizenzen sind immer verfügbar ohne Verzögerung, denn die können die Distributoren wie die KOMSA usw. selber generieren. Das geht ja alles elektronisch per Email.

Gut zu wissen. Bei allnet werden die immer als nicht verfügbar gelistet. Werde mich dann auch mal KOMSA anmelden bei Gelegenheit