Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Das folgende Tutorial ist ein universeller Leitfaden wie Cisco Router der Modellreihen 800 und höher sowie die modernen, aktuellen ISR Modelle 920 und 1100 für den hybriden Einsatz an ADSL+ bzw. VDSL/G.fast Anschlüssen sowie Glasfaser oder Kabel TV konfiguriert werden.

Generell gelten diese Konfigurationsschritte für alle IOS/IOS-XE basierten Cisco Router mit integriertem xDSL Hybridmodem oder Ethernet Breitband Port.

Die Cisco IOS oder IOS-XE Routermodelle stellen mit ihren weitreichenden NAT und Firewall Sicherheitsfeatures, dem integrierten Dual Mode ADSL+, VDSL sowie G.fast Vectoring Modem und der VPN Fähigkeit eine universelle Lösung für eine skalierbare und zukunftsorientierte Firmenanbindung kleiner und mittlerer Standorte mit xDSL oder Kabel TV WAN Bandbreiten dar. Sie sind ebenso für den anspruchsvollen Heimnutzer gedacht der Wert auf Sicherheit und maximalen Funktionsumfang legt.

Die Grundkonfiguration dieser Router ist durch die IOS Syntax universell und kann deshalb auch in Gänze oder Teilen auf alle anderen Cisco IOS Router- und Switchmodelle übernommen werden !

Inhaltsverzeichnis

Die Router Hardware

Die Router Hardware

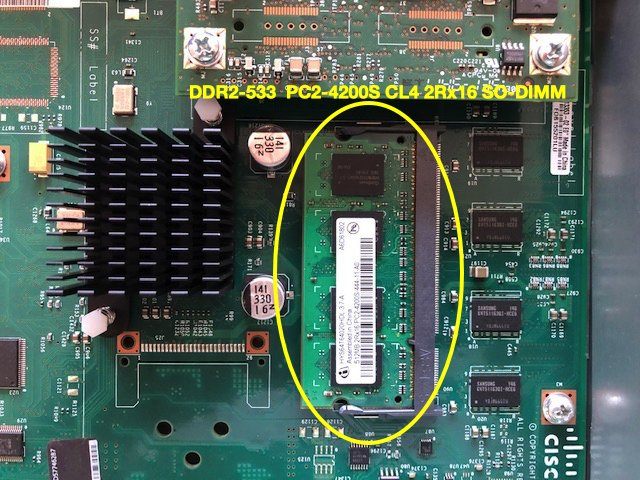

Der Cisco 886va(w) und auch sein Gigabit Pendant 896 bzw. die derzeit aktuellen Cisco Cisco 900 oder Cisco 1100 sind sog. "Multi Service" ISR Router mit einem integrierten Multimode xDSL Hybrid Modem für VDSL2 und ADSL2/2+ (Annex B+J (ADSL2+ over ISDN)) sowie SDSL mit ITU G.993.2 (VDSL2) Super Vectoring, Profil 35b und G.fast.

Anwender ohne xDSL Anschluss z.B. mit einem Kabel TV Modem Anschluss oder Glasfaser, wählen 880, 890, 900 oder 1100er Modelle mit Breitband WAN Port. Der WAN/Internet Port dieser Modelle ist ein reiner Ethernet Breitband Port ohne ein integriertes Modem. Dieser kann dann direkt zum Anschluss an vorhandene Kabel TV Modems oder FTTH / FTTB (Fiber to the Home/Building, Glasfaser) Konverter genutzt werden.

Alle Modelle gibt es zusätzlich in einer Variante mit integriertem WLAN und/oder auch mit 4G/5G Mobilfunk Modem sowie auch VoIP Anschlüssen.

Eine Übersicht der 880er Modelle sowie die Datenblätter der 890er Modelle und der aktuellen ISR 900er sowie 1100er Modelle findet man auf der Cisco Webseite.

ISR Router besitzen durchgängig mindestens 4 integrierte Ethernet RJ-45 LAN Ports die VLAN fähig sind. Die 890er Modelle haben durchgängig 8 LAN Ports ebenfalls voll VLAN fähig und flexibel auch für weitere WAN Anbindungen nutzbar. (Multi WAN-Port Feature).

Cisco 880er Modelle supporten bis zu 20 VPN Verbindungen gleichzeitig (890 supportet 50 Tunnel, 926 und 1112 bis zu 200 VPN Tunnel) und eignen sich damit für anspruchsvolle KMU Firmennetze, Telearbeiter, einer LAN zu LAN Firmenvernetzung auf ADSL/SDSL oder VDSL Basis oder dem eigenen privaten Heimnetzwerk.

ADSL/VDSL fähige Modelle haben allesamt ein Multimode Hybridmodem an Bord. Das integrierte Modem ist zusätzlich SDSL fähig für Business Anschlüsse.

Mittlerweile bekommt man die 890er 1Gig Modelle recht preiswert auf Auktionsplattformen wie z.B. eBay usw. Neue Modelle u.a. sogar beim Discounter.

Die hier vorgestellte universelle Grundkonfiguration des Routers ist für beide vorgestellten xDSL Anbindungen (ADSL und VDSL) gleich. Sie unterscheidet sich lediglich in der Konfiguration der DSL bzw. VDSL Modemeinstellung die unten in separaten Kapiteln vorgestellt wird.

Die Verbindung zum xDSL Anschluß (Telefondose TAE-F) erfolgt über einen handelsüblichen RJ-11 Port mit Mittelpin Belegung. Sofern der xDSL Anschluss noch mit TAE-F Dose ausgerüstet ist, dann mit einem handelsüblichen TAE-F auf RJ-11 Standard Kabel.

Das Tutorial zeigt eine Standardkonfiguration mit 2 angeschlossenen LAN Segmenten z.B. ein lokales Netzwerk und ein Gastnetz, aktivem DHCP und statischen DHCP Reservierungen z.B. für einen Server, NAS o.ä. und einer optionalen VPN Konfiguration mit IPsec oder L2TP VPN Protokoll.

Die Cisco ISR Router sind aktive VPN Router und supporten damit die remote VPN Einwahl für Home Office und mobile Mitarbeiter zum Datenaustausch oder die sichere Fernwartung.

Alles mit den üblichen onboard VPN Clients (L2TP) auf allen Endgeräten. VPNs auf L2TP Protokoll Basis nutzen so die jeweiligen onboard VPN Clients in jedem Betriebssystem und Smartphone und kommen ohne zusätzliche VPN Client Software aus.

Entfernte VPN Standorte bei Site-to-Site VPNs müssen dabei nicht zwingend mit Cisco Hardware ausgestattet sein. IPsec VPN Verbindungen sind problemlos zwischen allen VPN Routern/Firewalls die IPsec entweder mit IKEv1 oder IKEv2 beherrschen möglich.

Wichtig ist hierbei, das die eingesetzten Geräte (z.B. FritzBox, Lancom, NetGear, pfSense/OPNsense, Mikrotik, Microsoft, Linux, Apple Mac, StrongSwan usw.) der Gegenstelle diese VPN Protokolle ebenfalls beherrschen, was bei IPsec so gut wie immer der Fall ist.

Die weiterführenden Links am Ende weisen auf entsprechende VPN Praxistutorials hin die gemischte IPsec Standort- und Client VPN Lösungen mit entsprechenden Beispielkonfigurationen beschreiben.

Für die Router Modelle mit integriertem WLAN Accesspoint findet sich eine entsprechende WLAN Konfig im Abschnitt Wireless. Die Konfiguration ist zu denen dedizierter Cisco Accesspoints identisch.

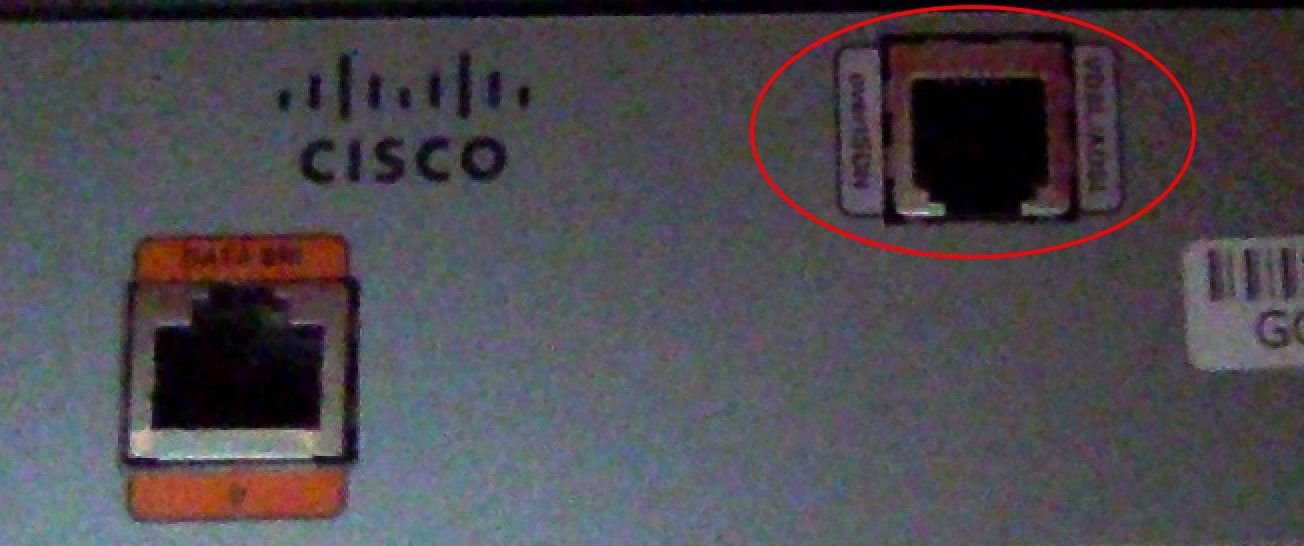

Die initiale Konfiguration des Cisco Routers sollte immer über den seriellen Konsolen Port (Console) und dem mitgeliefertem seriellen, blauen Konsolen RS-232 Kabel mit RJ-45 Stecker und einem klassischen USB-Serial Adapter erfolgen. Alternative Terminalkabel haben den Adapter bereits im Kabel integriert.

Bei neueren Router Modellen ist die Konsole zusätzlich als USB Port verfügbar. Hier reicht ein normales Micro USB Kabel.

Als Terminal Programme nutzt man die bekannten Windows Klassiker PuTTY oder TeraTerm mit den Parametern 9600 Baud, N, 8, 1 (Keine Parity, 8 Bit, ein Stopbit) und schaltet alle Arten von Flow Control (Hardware, Software) AUS in den seriellen Port Settings der Terminalprogramme.

Bei den Terminalprogrammen ggf. die COM Ports durchprobieren (Windows) da sie nicht überall gleich sind.

Weiter hilft hier wie immer ein Blick in den Windows Geräte-Manager unter Serielle und LPT Ports.

Apple Mac Benutzer nehmen hier ZTerm (Shareware), ZOC oder das bordeigene screen Kommando und Linuxer haben mit minicom immer ein serielles Terminal gleich mit an Bord.

Wer keinen seriellen COM Port (DB-9 Stecker) mehr hat am Rechner, nutzt einen preiswerten Seriell-USB Adapter den es für wenig Geld in jedem PC Shop oder einschlägigem Versandhandel (Reichelt, Amazon usw.) gibt. Eine Auswahl findet man HIER.

Nicht ganz so sattelfeste Cisco IOS Kommando Nutzer finden HIER einen guten, grundlegenden Überblick für das Kommando Interface KnowHow. Bei Konfig Postings im Forum sollte man auf die Anonymisierung der Kennwörter achten bzw. auf das Vorhandensein des Kommandos service password-encryption.

Los gehts...

Allgemeine Router Grundkonfiguration mit ADSL Anschluss

Allgemeine Router Grundkonfiguration mit ADSL Anschluss

⚠️ Für die erhöhte Passwortsicherheit ist es ratsam ab Firmware Version 15.3.(3) unbedingt den Typ 9 der Passwortverschlüsselung zu verwenden. Das dazu benötigte Kommando zum Erstellen eines User Accounts mit Typ 9 Verschlüsselung und Admin Level 15 Zugriff lautet:

username <user> privilege 15 algorithm-type scrypt secret <password>

und ist in den hier aufgeführten Konfigurationen entsprechend berücksichtigt.

IP Adress Translation (NAT)

IP Adress Translation (NAT)

Ein Router muss die internen Netzwerke die in der Regel private, im Internet nicht geroutete RFC1918 IP Netze haben, auf eine öffentliche IP Adresse umsetzen damit diese im Internet geroutet werden können. Dies geschieht mittels IP Adress Translation (NAT) bei jedem handelsüblichen Router oder Firewall.Leider wird dieser Punkt in der Konfig oft übersehen diesen NAT Traffic entsprechend zu klassifizieren, denn der Router muss natürlich wissen was er übersetzen muss und was nicht. Die Klassifizierung geschieht bei Cisco über eine Accessliste.

Im Tutorial definiert dies die Accessliste 101 die das lokale Netz und das Gastnetz fürs NAT klassifiziert. Die ACL Nummer oder Name ist frei wählbar.

Alle NAT relevanten Kommandos sind auch in fett hervorgehoben, da sie essentiell sind für die Funktion des Routers

Interner LAN Switch

Interner LAN Switch

Die ISR Router haben in der Regel mit den Ports x/0 bis x/3 einen internen Layer 2 VLAN Switch an Bord. Diese Switchports sind Layer 2 only und können ergo nicht direkt mit IP Adressen konfiguriert werden.Das eigentliche Layer 3 IP Interface ist immer das auf diese Switchports gemappte VLAN x Interface. Auf diesem VLAN Interface werden alle IP und Routing relevanten Einstellungen zu dem dort anliegenden IP Netzwerk(en) gemacht. Im Default liegt das VLAN 1 Interface als Access VLAN (untagged) an allen Switchports an.

Hier im Beispiel sind es mit dem VLAN 1 Interface (Lokales LAN) und dem VLAN 2 Interface (Gastnetz) 2 aktive IP Netze.

Die folgende Standard IP Basiskonfiguration des Cisco Routers ist in blau gehalten. Die zusätzlichen oder zu ändernden xDSL Modem spezifischen Abschnitte die für eine ADSL, SDSL Konfiguration erforderlich sind, sind jeweils rot eingefärbt. (VDSL hat ein eigenes Kapitel!)

Optionale Kommandos die nicht zwingend für den Betrieb bzw. Konfig erforderlich sind, sind immer in (...) Klammern dargestellt oder entsprechend kommentiert. (Klammern bei Bedarf entfernen!) !

!

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

service tcp-keepalives-in

service tcp-keepalives-out

no service pad

!

hostname Cisco_Router

!

security authentication failure rate 3 log

security passwords min-length 7 <-- Bei mehr (oder weniger) Passwort Stellen anpassen!

enable algorithm-type scrypt secret Geheim123

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

aaa new-model

aaa authentication login default local

aaa authorization network default local

aaa local authentication attempts max-fail 3

!

no ip source-route

no ip gratuitous-arps

!

ip dhcp binding cleanup interval 180

ip dhcp relay information trust all <-- Nur wenn Cisco fremde Scopes bedienen soll (DHCP Relay). Sonst weglassen

ip dhcp excluded-address 192.168.100.1 192.168.100.149 <-- Schliesst diesen Adressbereich vom DHCP Pool AUS

ip dhcp excluded-address 192.168.100.200 192.168.100.254 (LAN DHCP Pool reicht somit von .150 bis .199 )

!

ip dhcp excluded-address 172.16.100.1 172.16.100.149 <-- Adress Pool für das Gastnetz (.150 bis .199)

ip dhcp excluded-address 172.16.100.200 172.16.100.254

!

ip dhcp pool Lokal

network 192.168.100.0 255.255.255.0

default-router 192.168.100.254

dns-server 192.168.100.254 <-- Weitere DNS Server werden durch Leerzeichen getrennt

(option 42 ip 192.168.100.254) <-- Optional: NTP Zeitserver IP, (Zeile kann entfallen wer NTP nicht nutzt)

domain-name meinedomain.home.arpa

!

ip dhcp pool Gastnetz

network 172.16.100.0 255.255.255.0

default-router 172.16.100.254

dns-server 172.16.100.254

domain-name gast.meinedomain.home.arpa

!

ip dhcp pool WinServer <-- Beispiel f. Zuweisung von fester IP auf MAC Adresse (IP zu Mac Binding)

host 192.168.100.170 255.255.255.0

client-identifier 01b0.0c6c.01c4.d2 <-- Hardware Mac Adresse des Clients (vorn ID "01" beachten !)

(hardware-address b00c.6c01.c4d2) <-- Bei Client Mac Adressen die keinen HW_Identifier senden (Linux !)

(client-name winserver) <-- Übergibt Hostnamen an den/die Clients (Optional)

!

ip domain name meinedomain.home.arpa

!

⚠️ (Alle folgenden "ip inspect..." Kommandos entfallen vollständig wenn statt der klassischen, alten CBAC Firewall mit ip inspect Kommandos die u.a moderne, Zonen basierte ZFW Firewall Konfiguration umgesetzt wird! (Bei neueren ISR Modellen erfordert die Firewall Funktion ggf. eine Lizenz!))

!

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw sip <-- Firewall Application Gateway f. VoIP

ip inspect name myfw rtsp <-- Firewall Application Gateway f. VoIP

ip inspect name myfw icmp router-traffic

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

!

username admin privilege 15 algorithm-type scrypt secret Geheim123

!

controller VDSL 0

(firmware filename flash:VA_B_38V_d24m.bin) --> Optional! Nur 880er Vectoring Modem Firmware !

!

lldp run

no cdp run

!

interface Ethernet0

no ip address

shutdown

!

interface BRI0

no ip address

shutdown

!

interface ATM0

no ip address

no atm ilmi-keepalive

!

interface ATM0.1 point-to-point

pvc 1/32

pppoe-client dial-pool-number 1

!

interface FastEthernet0

description Lokales LAN

no ip address

!

interface FastEthernet1

no ip address

!

interface FastEthernet2

no ip address

!

interface FastEthernet3 <-- LAN Port 4, hier Gastnetz anschliessen. (Kann entfallen wenn kein Gastnetz gewünscht.)

description Gastnetz

switchport access vlan 2 <-- Gastnetz Interface untagged VLAN 2

no ip address

!

interface Vlan1

description Lokales LAN (FastEthernet0 bis 2)

ip address 192.168.100.254 255.255.255.0

ip nat inside <-- NAT Eingangsinterface

ip tcp adjust-mss 1452 <-- (⚠️ Nur bei Anschlüssen mit PPPoE erforderlich! Sonst weglassen)

!

interface Vlan2

description Gastnetz (FastEthernet3)

ip address 172.16.100.254 255.255.255.0

ip access-group GASTNETZ in <-- (Optional: Wenn keine Gäste Einschränkungen o. ZFW Firewall aktiv, dann weglassen!)

ip nat inside <-- NAT Eingangsinterface

ip tcp adjust-mss 1452

!

interface Dialer0

description xDSL PPPoE Internet Interface

ip address negotiated

ip access-group 111 in <-- Firewall CBAC Inbound Access Liste. (⚠️ Diese Zeile entfällt bei ZFW Firewall!)

mtu 1492

no ip redirects

no ip unreachables

no ip proxy-arp

ip verify unicast reverse-path

ip nat outside <-- NAT Ausgangsinterface

ip inspect myfw out <-- Firewall aktiv auf dem Internet Port. (⚠️ Diese Zeile entfällt bei ZFW Firewall!)

encapsulation ppp

dialer pool 1

ppp authentication pap callin

ppp pap sent-username 001234567890123456780001@provider.de password 1234567

(⚠️ T-Business SDSL verwendet hier = t-online-com/<nutzer>@t-online-com.de )

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default <-- ⚠️ Dafür kann die statische Default Route entfallen !

!

ip dns server <-- Aktiviert den DNS Caching Server

!

ip nat inside source list 101 interface Dialer0 overload <-- NAT auf dem Dialer Interface für ACL 101 Traffic

!

ip access-list extended GASTNETZ <-- Optionale Gast ACL erlaubt nur DNS u. Web (ggf. um weitere Dienste erweitern !)

3 remark Gastnetz Zugang <-- ACL entfällt vollständig bei ZFW Firewall Konfig!

10 permit udp any eq bootpc any eq bootps

15 deny ip 172.16.100.0 0.0.0.255 192.168.100.0 0.0.0.255

20 permit tcp 172.16.100.0 0.0.0.255 any eq domain

25 permit udp 172.16.100.0 0.0.0.255 any eq domain

30 permit tcp 172.16.100.0 0.0.0.255 any eq www

35 permit tcp 172.16.100.0 0.0.0.255 any eq 443

!

ip access-list extended CLI-ACCESS <-- ACL steuert Konfigurations Zugriffsrecht a. d. Router.

3 remark Konfig Zugang ACL

10 permit tcp 192.168.100.0 0.0.0.255 any eq 22 <-- Erlaubt SSH Zugriff

15 permit udp 192.168.100.0 0.0.0.255 any eq snmp 10161 <-- Erlaubt SNMP und Secure SNMP Zugriff

(20 deny ip any any log-input) <-- Optional! Nur wer verbotene Telnet bzw. SSH Login Versuche mitloggen will!

!

access-list 101 permit ip 192.168.100.0 0.0.0.255 any <-- ACL klassifiziert NAT u. triggert d. PPPoE Verbindung.

access-list 101 permit ip 172.16.100.0 0.0.0.255 any

!

⚠️ Die folgende ACL 111 entfällt vollständig wenn statt der CBAC Firewall Variante (ip inspect Kommandos!) die u.a modernere, Zonen basierte ZFW Firewall Konfiguration umgesetzt wird!

!

access-list 111 permit icmp any any administratively-prohibited <-- Lässt wichtige ICMP Steuerpakete durch die Firewall passieren.

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq 5060 any <-- VoIP (SIP) Port 5060. (Entfällt ohne VoIP Anlage, Telefone etc.) im lokalen LAN

(access-list 111 permit udp any eq bootps any) <-- Nur wenn Internet Port per DHCP IP Addresse bezieht ! Sonst weglassen !

access-list 111 deny ip any any (log) <-- (*1)"Log" Siehe u.a. Anmerkung: Parameter nur verwenden wenn man temporär Angriffe aus dem Internet protokollieren möchte. (ACL Logging kostet Performance !)

!

!

dialer-list 1 protocol ip list 101 <-- Startet die PPPoE Verbindung für ACL 101 definierten Traffic

!

ntp server de.pool.ntp.org source Dialer0 (*2) <-- Definiert externen NTP Zeitserver

ntp update-calendar <-- Setzt auch die HW Uhr auf NTP Zeit

!

ip ssh version 2

ip ssh time-out 30

ip ssh authentication-retries 3

!

banner exec #

Sie sind verbunden mit VTY $(line) auf dem Router $(hostname)

#

!

line vty 0 4

access-class CLI-ACCESS in <-- Telnet / SSH Zugriff nur aus lokalem LAN möglich (ACL "CLI-ACCESS")

login local

transport input telnet ssh <-- Telnet / SSH Zugriff. Ist zur Sicherheit nur SSH gewünscht "telnet" hier weglassen.

!

end

(*1) Der Parameter "log" am Ende des letzten Filter Statements der ACL 111 deny ip any any zeigt alle unerlaubten externen Zugriffe im Router Log an und damit diejenigen weltweit, die versuchen den Router anzugreifen.

Es ist sehr interessant (und auch erhellend) das hohe Ausmaß dieser Angriffsversuche einmal live zu sehen, wenn man show logg eingibt oder sich die Syslog Messages des Routers schicken_lässt.

Wen es "nervt" und das Log zu groß wird (denn es gibt sehr sehr viele dieser Angriffe im Sekundentakt !) und wer Wichtigeres im Logging sehen möchte, kann das "log" Statement natürlich auch weglassen aus der ACL Definition.

Letztlich macht das ACL Logging den Router langsamer (Performance !), deshalb ist es besser auf lange Sicht die Logging Statements in den ACLs immer zu deaktivieren!

(*2) de.pool.ntp.org ist der ntp.org Serverpool für DE. Der Cisco arbeitet dann intern selber als NTP Zeitserver für Endgeräte (Siehe "Option 42" oben in der DHCP Server Konfiguration!)

Anmerkung zur DNS Server Konfiguration des Routers:

Die o.a. Grundkonfiguration geht davon aus das PPPoE oder DHCP am WAN Port genutzt wird. Damit lernt der Cisco Router die DNS Server IP Adressen immer automatisch.

Im Falle einer statischer WAN Port IP Adressierung muss man natürlich dann auch die DNS Server IP statisch mit dem Kommando:

ip dns-name server <ip_addresse_dns> angeben!

Bei dynamischen Zugängen mit PPPoE, DHCP usw. entfällt diese Angabe! Es sei denn man bevorzugt einen anderen DNS Server als den, den der Provider dynamisch übermittelt.

Jetzt ist der richtige Zeitpunkt für ein write mem Befehl um diese Konfig im Router Flash permanent zu sichern. Ohne Sicherung ins Flash wäre die Konfig nach einem Reboot verloren !

WAN / Internet Interface Setup mit VLAN Tag

WAN / Internet Interface Setup mit VLAN Tag

Der Großteil aller Provider wie auch die Telekom (D) hat seit 2019 ihre Anschlüsse auf BNG umgestellt! Dies erfordert in der Regel ein VLAN Tagging auf dem WAN/Internet Interface. (VLAN ID 7 bei der Telekom)Daher muss die Konfiguration des Internet Interfaces bei einem BNG Anschluss entsprechend angepasst werden, so das der Router ein VLAN 7 Tag mitschickt:

interface ATM0

description DTAG-BNG ADSL2+

no ip address

no atm ilmi-keepalive

!

interface ATM0.7 point-to-point

pvc 1/32

bridge-dot1q encap 7

pppoe-client dial-pool-number 1

!

Das o.a. Beispiel gilt für einen ADSL Anschluss.

VDSL Konfiguration

VDSL Konfiguration

Intern ist im Cisco das integrierte xDSL Hybridmodem im ADSL2+ Modus auf das ATM0 Interface des Routers gemappt und bei VDSL Betrieb ist es das Ethernet0 Interface.

VDSL Pakete müssen in Richtung Provider, wie oben bei ADSL+ auch, mit einem VLAN Tag (802.1q) versehen werden ! Bei der Telekom (D) ist das die VLAN ID 7. (ggf. andere bei alternativen Providern!)

Das interne VDSL Modem ist, wie oben schon angemerkt, logisch an die interne Router Ethernet Schnittstelle Ethernet0 gebunden und muss damit eine tagged VLAN Konfiguration bekommen.

Dies bewirkt ein sog. Subinterface Ethernet 0.7 in der VDSL Konfig auf dem eigentlichen physischen Interface Ethernet0.

Wird der Router im VDSL Mode betrieben, kann (und sollte) das ATM0 Interface (ADSL) mit "Shutdown" per Konfig deaktiviert werden und das ATM Subinterface mit no interface ATM0.x point-to-point entfernt werden !

Da ADSL mehr und mehr ausstirbt ist also primär die VDSL Konfig hier relevant.

Die im Folgenden rot markierten Kommandos müssen bei Einsatz eines VDSL Anschlusses hinzugefügt werden. Das ATM Interface (ADSL) wird dann abgeschaltet (shutdown).

!

-- Standard Grundkonfiguration wie oben --

!

controller VDSL 0

firmware filename flash:VA_B_38V_d24m.bin --> Optional nur f. C880 Modell ! Supportet VDSL Vectoring beim 880er Modell !

!

interface Ethernet0

no ip address

no shutdown

!

interface Ethernet0.7

description VDSL Internet Verbindung - VLAN 7 tagged

encapsulation dot1Q 7

pppoe enable group global

pppoe-client dial-pool-number 1

!

interface BRI0

no ip address

shutdown

!

interface ATM0

no ip address

shutdown

pvc 1/32

pppoe-client dial-pool-number 1

!

-- Restliche Konfiguration nach dem Interface ATM0 ist von der o.a. Standart Grundkonfiguration zu übernehmen. --

(Ein show ip interface brief zeigt die korrekte Internetverbindung zum jeweiligen Provider an.)

⚠️ Das zusätzliche VLAN Tagging mit 4 Bytes Overhead hat auch Einfluss auf die MTU Werte bzw. das MSS Setting. Dieses muss entsprechend angepasst werden mit 1488 (MTU, Dialer) und 1448 (MSS f. int. LAN, VPN). Siehe zum Thema MTU auch hier.

Zudem ist sicherzustellen das keines der Interfaces im sog. shutdown Status ist !!

Shutdown bedeutet das das Interface deaktiviert ist. Dies kann immer mit dem Kommando show ip interface brief geprüft werden.

Auch wenn man sich die aktuelle Konfig mit show run ansieht, dann sollte keines der Interfaces im "shutdown" Modus sein. Ausgenommen natürlich NICHT verwendete Interfaces wie z.B. das ATM Interface wenn man VDSL nutzt !

Wenn dennoch eins der aktiven Interfaces ein shutdown anzeigt, bekommt man das mit:

conf t

interface xyz

no shutdown

<ctrl z>

wr

...schnell wieder gefixt.

Man kann später, wenn alles rennt, alle nicht benutzten Interfaces natürlich in den Shutdown versetzen. Beim Aufsetzen der Konfig und Testen kann das aber fatale Fehler ergeben so das man darauf während der Grundkonfiguration besser erstmal verzichtet !

VDSL VLAN Tags bei alternativen VDSL Providern

VDSL VLAN Tags bei alternativen VDSL Providern

Andere VDSL Provider nutzen statt der 7 bei der Telekom oft andere VLAN ID Tags ! Bei Vodafone z.B. ist das die VLAN ID 132.Die korrekte Port Konfiguration für Vodafone VDSL (VLAN Tag 132) sieht dann z.B. entsprechend so aus:

!

interface Ethernet0

no ip address

no shutdown

!

interface Ethernet0.132

description VDSL Internet Verbindung - Vodafone

encapsulation dot1Q 132

no ip route-cache

pppoe enable

pppoe-client dial-pool-number 1

Vodafone Besonderheiten

Vodafone Besonderheiten

Die folgenden Informationen gelten ggf. analog für andere Wiederverkäufer ohne eigenes Netz:Vodafone ist in einigen Fällen Wiederverkäufer von Telekom VDSL Leitungen. In diesem Fall gilt dann weiterhin das VLAN 7 Tag !

Vodafone Usernamen sehen auf solchen Links dann so aus: vodafone-vdsl.komplett/ad123456789

Siehe dazu auch hier.

Bei M-Net in München ist die VLAN ID z.B. 40, Netcom Kassel verwendet ebenfalls das VLAN 132 für die PPPoE Einwahl wie Vodafone, Wilhelm.Tel z.B. 2526.

Es kann also nicht schaden sich vorher über die VLAN ID des Providers zu informieren. In der Regel findet man alle diese Angaben auf deren Support Webseite.

⚠️ Noch ein warnendes Wort zu Vodafone xDSL Anschlüssen !

Vodafone nutzt statt PAP eine CHAP Authentisierung auf dem PPPoE Interface (Dialer 0) ! Die Dialer 0 Konfiguration muss deshalb bei Vodafone Anschlüssen um die folgenden 4 Kommandos (fett) erweitert werden damit die PPPoE Einwahl auch bei Vodafone fehlerfrei klappt:

(PPP Standardkommandos der Übersicht halber weggelassen) :

!

interface Dialer0

description xDSL Einwahl Interface Vodafone

ip address negotiated

...

ppp authentication chap pap callin

ppp chap hostname vodafone-vdsl.komplett/vb123543

ppp chap password Geheim123

ppp pap sent-username vodafone-vdsl.komplett/vb123543 password Geheim123

...

!

Die Firewall (CBAC) richtig einstellen

Die Firewall (CBAC) richtig einstellen

⚠️ Tip zur CBAC Accessliste 111, um hier Problemen und Missverständnissen vorzubeugen!:

Die Internet Port Access Liste 111 oben in der Konfig funktioniert NUR im Zusammenhang mit der konfigurierten CBAC Router Firewall, also dem Aktivieren der FW mit dem Kommando "ip inspect myfw out" auf dem Dialer Interface !!

Sie darf nicht im Mischbetrieb mit der unten beschriebenen, moderneren ZoneBased Firewall verwendet werden. Auch nicht einzelne Zeilen!

Man muss sich also bei Konfiguration der Firewall für ein Konzept entscheiden. Entweder CBAC oder ZFW !

Empfohlen wird grundsätzlich nur noch ein ZFW Firewall Konzept zu verwenden, da die CBAC Firewall langfristig aus IOS entfernt wird.

Übernimmt man die o.a. Router Konfig gänzlich OHNE irgendeine Firewallfunktion auf dem Internet Port muss die Access Liste 111 ganz weglassen werden oder man reduziert sie aufs Blocken von Ping, Traceroute und Redirect mit:

access-list 111 deny icmp any any echo <-- Weglassen wer den Router aus dem Internet pingen möchte (Sicherheit !)

access-list 111 deny icmp any any traceroute

access-list 111 deny icmp any any redirect

access-list 111 permit ip any any

Der Betrieb des Routers am Internet ohne aktive Firewall und nur mit der NAT Firewall ist möglich aber aus naheliegenden Gründen natürlich nicht ideal.

Nur mit der aktivierten CBAC Firewall Funktion wird die o.a. ACL 111 dynamisch, sessionbasiert bei outgoing Sessions geöffnet. Siehe auch:

http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_not ...

Ohne aktivierte Firewall Funktion passiert diese Firewall Öffnung der ACL 111 nicht und Antwortpakete aus dem Internet werden dann blockiert !!

Wer z.B. einen internen FTP oder Web Server im lokalen LAN per Port Forwarding vom Internet erreichen will mit aktiver CBAC Firewall muss den Zugriff mit einer zusätzlichen ACL 111 Regel explizit erlauben.

Für FTP und HTTP/S sind das z.B. die folgenden zusätzlichen Statements in der ACL 111:

access-list 111 permit tcp any any eq ftp

access-list 111 permit tcp any any eq http

access-list 111 permit tcp any any eq 443

Erst dann kann man intern, im lokalen LAN, liegende eigene FTP oder HTTP Server (Web Server, NextCloud etc.) erreichen ! Einen entsprechenden statischen Eintrag für das Port Forwarding natürlich vorausgesetzt.

WAN Interface mit DHCP (Kabel TV, Glasfaser etc.)

WAN Interface mit DHCP (Kabel TV, Glasfaser etc.)

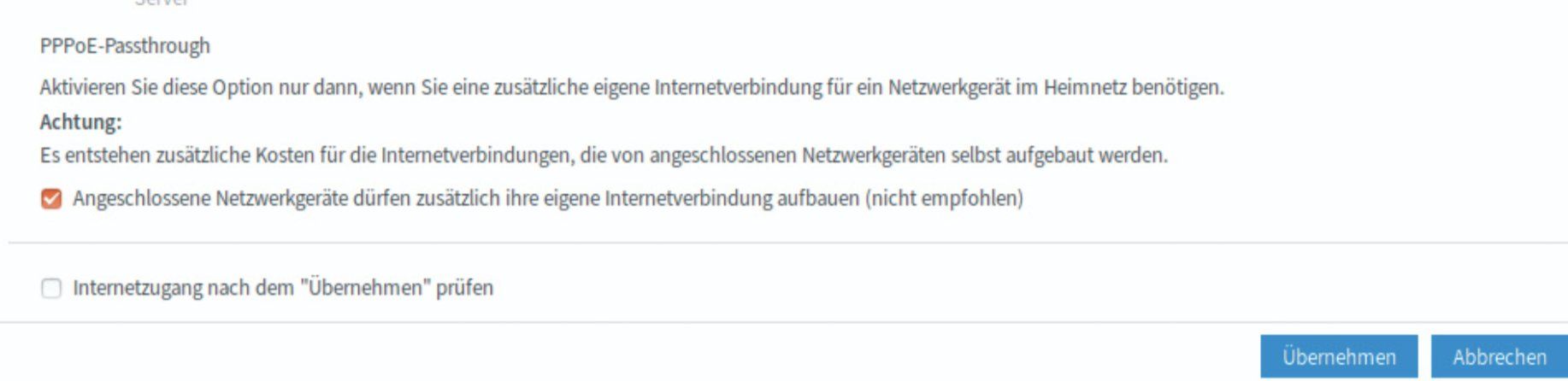

Kabel TV oder FTTH (Glasfaser Nutzer) arbeiten je nach Provider am WAN Port als DHCP Client. Bei Glasfaser aber auch teils PPPoE. Hier entfällt ggf. das PPPoE/Dialer Interface.

Entsprechend muss dann auch DHCP durch die Firewall erlaubt werden, ansonsten scheitert die IP Adressvergabe per DHCP am WAN/Internet Port !

access-list 111 permit udp any eq bootps any

Sorgt dann in der ACL 111 dafür das auch DHCP klappt. Eine entsprechende Ethernet Port Konfig sieht dann so aus: (Beispiel Internet auf Port FastEthernet 0):

!

interface FastEthernet0

description Internet (DHCP Adressvergabe !)

switchport access vlan 99

no ip address

!

interface vlan 99

description Internet Interface

ip address dhcp

ip access-group 111 in <-- Firewall CBAC Inbound Access Liste

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat outside

ip inspect myfw out <-- Firewall aktiv auf Port

Die entsprechende Einstellung bei Verwendung der ZFW Firewall wird im ZFW Kapitel weiter unten beschrieben.

Router Modelle mit SFP Port supporten auch GPON SFPs sofern der Provider dies zulässt.

VoIP mit "All IP" Anschlüssen (Annex J)

VoIP mit "All IP" Anschlüssen (Annex J)

Von Cisco ist das entsprechende Modell C886VA und 890er Modell in einer Annex-J-Variante erhältlich C886VA-J-K9.

Besitzer der nicht J Version müssen aber keinerlei Sorge haben !

Die reguläre Annex-B-Variante Cisco C886VA-K9 ist auch voll am Annex-J-fähigen Anschluß funktionsfähig, mit geringfügig reduziertem Upstream. Ebenso die Annex A Variante.

Da die aktuellste xDSL-Modem Firmware Vectoring supportet sollte, wenn immer möglich, diese auch verwendet werden. Ältere Modem Firmware, speziell die im IOS Firmware Image embeddete Modem Firmware, quittiert dies durch den fehlenden Vectoring Support oft mit deutlich geringeren Connect Raten am DSLAM !

Die embeddete Modem Firmware z.B. der 15.4.3.M7 Version hat bessere Connect Raten als z.B. der Patch davor.

Gleiches gilt für den Cisco C896VA sowie das Cisco EHWIC-VA-DSL-B Modul (WIC) in den 1800er und 1900er Modellen.

Best Practice ist also immer die aktuelle Modem Firmware zu verwenden und separat vom Flash zu laden.

Die aktuelleste Modem Firmware (derzeit VA_B_38V_d24m.bin ) lädt man von der Cisco Support Seite und lädt sie über einen TFTP Server (z.B. HIER beschrieben mit dem Komando copy tftp flash: in den Flash Speicher des Routers.

Alternativ besteht die Möglichkeit es einfach per USB Stick über die im Router integrierte USB Buchse zu laden:

Cisco886va#sh flash:

-#- --length-- -----date/time------ path

1 48369856 Aug 25 2018 12:13:40 +02:00 c880data-universalk9-mz.156-3.M5.bin

2 2310912 Sep 2 2017 10:09:20 +02:00 VA_B_38V_d24m.bin

71753728 bytes available (56532992 bytes used)Dann passt man die Konfig des VDSL Controllers entsprechend an um die Firmware zu laden:

!

controller VDSL 0

firmware filename flash:VA_B_38V_d24m.bin

!

Mit dem Kommando show controllers vdsl 0 überprüft man das korrekte Laden der FW:

Cisco886va#sh controllers vdSL 0

Controller VDSL 0 is UP

Daemon Status: Up

Modem Status: TC Sync (Showtime!)

DSL Config Mode: AUTO

Trained Mode: G.993.2 (VDSL2) Profile 17a

Full inits: 2

Failed full inits: 0

Short inits: 0

Failed short inits: 1

Firmware Source File Name

-------- ------ ----------

VDSL user config flash:VA_B_38V_d24m.bin

Modem FW Version: 170321_1253-4.02L.03.B2pvC038v.d24m

Modem PHY Version: B2pvC038v.d24m Bitte zum Thema "richtige Modem Firmware" den Thread von @dog unten in den Weiterführenden Links lesen !

Die aktuelle Modem Firmware VA_A_39m_B_38u_24h.bin ist eine von der Telekom zertifizierte Firmware für VDSL Anschlüsse in D und sollte bevorzugt verwendet werden ! (Siehe Modem Firmware Release Notes).

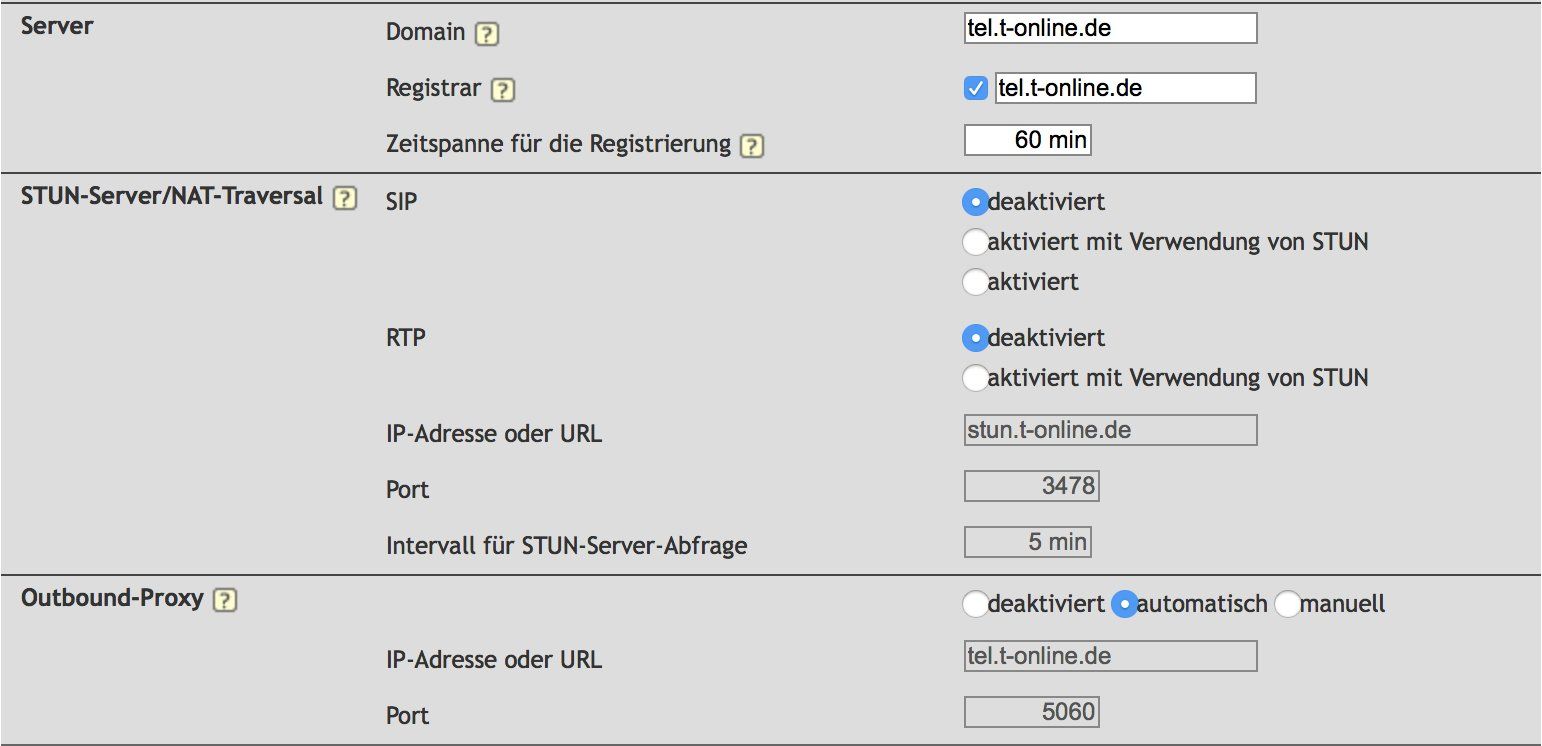

Auch wenn der Router kein integriertes VoIP Telefonie Gateway hat (Cisco hat dafür andere Modelle) kann man ihn dennoch problemlos mit den üblichen VoIP Adaptern von Cisco, Grandstream, Gigaset GoBox-100 usw. betreiben.

Der Adapter wird einfach ins lokale LAN gehängt, die bestehenden analogen Telefone und DECT Telefone bzw. Fax dort angeschlossen und schon ist man mit den gewohnten Telefonen wieder per VoIP online und erreichbar.

Noch vorteilhafter ist natürlich eine kleine VoIP Telefon Anlage im lokalen LAN wie z.B. die Auerswald_C3000 oder C4000 die erheblich mehr VoIP Telefonkomfort inklusive Fax und Voice Mailboxen mit Mail Forward usw. und die Integration vorhandener analoger oder ISDN Telefone ermöglicht.

Oder last but not least man nimmt die all Cisco Lösung und richtet sich auch die VoIP Telefonie mit preiswerten Cisco Telefonen ein wie z.B.:HIER beschrieben.

IPv6 Protokoll (Dual Stack) aktivieren

IPv6 Protokoll (Dual Stack) aktivieren

So gut wie alle Internet Provider supporten heutzutage das IPv6 Protokoll in einem Dual Stack. Dual Stack bedeutet das klassisches IPv4 und IPv6 auf dem Router parallel koexistieren. Moderne Betriebssysteme bevorzugen allesamt den IPv6 Betrieb. Bei vielen Providern ist es sogar Standard da diese aus Mangel an IPv4 Adressen keinen IPv4 Support mehr zum Endkunden machen sondern nur noch IPv6 (DS-Lite mit CGN).

Insbesondere die Telekom forciert die IPv6 Nutzung in ihrem Netz, so das es Sinn macht für das "modernere" Internet Protokoll gerüstet zu sein.

IPv6 hat den Vorteil das es dort kein NAT (Network Adress Translation) mehr gibt, ferner besteht keine Adressknappheit mehr wie bei IPv4.

Damit entfallen dann alle Problematiken mit Port Forwarding und auch die, die man in CGN Netzen (Provider NAT) mit DS-lite usw. kennt. Jeder bekommt automatisch vom Provider sein eigenes bzw. mehrere öffentliche IPv6 Netzwerke zugeteilt. Dadurch ist mit IPv6 immer eine direkte Verbindung aus dem Internet möglich.

Umso mehr ist deshalb natürlich die Firewall Funktion für IPv6 gefordert !

Wo vorher ein Großteil der Netzwerk Sicherheit bequem auf die NAT Funktion abgewälzt wurde, entfällt das nun bei IPv6 komplett und die Firewall muss allein für die Zugangssicherheit des lokalen IPv6 Netzes herhalten. Sie ist also ein sehr wichtiger und zentraler Punkt der IPv6 Konfiguration bzw. Sicherheit !

Genau aus diesem Grund sollte man das moderne, Zonen basierte ZFW Firewall Konzept verwenden. Alles was dort für IPv4 eingestellt ist gilt automatisch immer auch für IPv6 !

Deshalb die gute Nachricht: An der Firewall muss also für IPv6 nichts mehr extra eingestellt werden !

Die folgenden IPv6 Kommandos werden einfach der bestehenden globalen oder Interface spezifischen Konfiguration des Dialer 0 (Internet) und VLAN1 (lokales LAN) Interfaces hinzugefügt.

Los gehts mit IPv6...

Zuerst wird global IPv6 Routing aktiviert auf dem Router und der lokale DHCPv6 Server aktiviert der die per Prefix Delegation vom Provider vergebenen IPv6 Adressen an die Endgeräte im lokalen LAN verteilt:

!

ipv6 unicast-routing

ipv6 flowset

ipv6 cef

ipv6 dhcp pool DHCPv6

(prefix-delegation pool v6pdpool) -->Optional !! Nur wer Prefixes an lokale v6 Router o. Firewall weiterreichen will. Sonst weglassen !!

import dns-server

domain-name meinedomain.home.arpa

!

Weiter geht es mit der Interface Konfiguration vom lokalen LAN und vom Internet Interface:

!

interface Vlan1

description Lokales LAN (FastEthernet0 bis 2)

ipv6 address provider-v6-prefix ::1:0:0:0:1/64

( Hier /64 Maske ggf. nach Provider Prefix Vorgabe anpassen.)

(ipv6 address FE80:BADE:AFFE:CAFE::1 link-local) --> Optional wer eigene v6 Link Local Adressen FE80:: vergeben möchte !

ipv6 enable

ipv6 nd other-config-flag

ipv6 dhcp server DHCPv6 rapid-commit allow-hint

!

interface Dialer0

description xDSL Einwahl Interface Internet

ipv6 address autoconfig default

ipv6 enable

no ipv6 redirects

no ipv6 unreachables

ipv6 nd autoconfig default-route

ipv6 nd ra suppress

ipv6 verify unicast reverse-path

ipv6 dhcp client pd provider-v6-prefix (rapid-commit)

Sollte der Provider mit DHCPv6 keine two-message exchange Option supporten, dann lässt man den Parameter "rapid-commit" weg.

!

⚠️ Je nachdem welches Firewall Konzept man benutzt muss man am WAN Port eingehend UDP 546 erlauben (DHCPv6 Protokoll). DHCPv6 muss die Firewall eingehend passieren können damit die IPv6 Prefix Delegation sauber funktioniert.

Das Kapitel "Zone Based Firewall" weiter unten im Tutorial beschreibt das richtige v6 Setup dafür !

IPv6 Prefixes im lokalen LAN weiterverteilen

IPv6 Prefixes im lokalen LAN weiterverteilen

Das zusätzliche Kommando ist optional und nur dann erforderlich, wenn Prefixes im lokalen LAN per DHCPv6 weitergreicht werden sollen an weitere IPv6 Router. Der Beispiel Prefix hier ist nur ein Beispiel und muss auf den eigenen angepasst werden!ipv6 local pool v6pdpool 2003:BB:123:7B3A::/56 60

Dieses Kommando vergibt einen /60er Prefix aus dem vom Provider erhaltenen /56er Prefix per eigener Delegation weiter.

Damit ist die IPv6 Konfig abgeschlossen. Ggf. muss man das Dialer Interface einmal auf shut und danach wieder no shut setzen um eine neue PPPoE Negotiation und damit die Vergabe der IPv6 Adresse auszulösen. Ein einfacher Reboot des Router nach Sicherung der Konfig mit write tut es auch.

Mit show ipv6 interface kann man dann überprüfen ob es geklappt hat und der Router eine IPv6 Adresse bekommen hat:

cisco_router#show ipv6 interface

Dialer0 is up, line protocol is up

IPv6 is enabled, link-local address is FE80::CAFE:BADE:AFFE:123

No Virtual link-local address(es):

Description: xDSL Einwahl Interface Internet

Stateless address autoconfig enabled

Global unicast address(es):

2010:34:17BDF:2C5B:EAD6:F7FD:EF28:1F70, subnet is 2010:34:17BDF:2C5B::/64 [EUI/CAL/PRE]

valid lifetime 14259 preferred lifetime 1659

Joined group address(es):

Die korrekte v6 Prefix Delegation überprüft man mit show ipv6 dhcp int dialer0

Entsprechend klappt dann auch ein IPv6 Ping vom Router selber:

cisco_router#ping ipv6 www.heise.de

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2A02:2E0:3FE:1001:7777:772E:2:85, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/12/16 ms

Und dann natürlich auch vom lokalen Netzwerk auf einen IPv6 Server im Internet:

C:/Rechner/> ping6 www.heise.de

PING6(56=40+8+8 bytes) 2010:34:17BDF:2C5C:EAD6:F7FD:EF28:1234 --> 2a02:2e0:3fe:1001:7777:772e:2:85

16 bytes from 2a02:2e0:3fe:1001:7777:772e:2:85, icmp_seq=0 hlim=57 time=15.341 ms

16 bytes from 2a02:2e0:3fe:1001:7777:772e:2:85, icmp_seq=1 hlim=57 time=15.848 ms

16 bytes from 2a02:2e0:3fe:1001:7777:772e:2:85, icmp_seq=2 hlim=57 time=14.812 ms Wer möchte kann natürlich auch noch das VLAN 2 (Gastnetz) mit IPv6 ausstatten:

!

interface Vlan2

description Gastnetz (FastEthernet3)

ipv6 address provider-v6-prefix ::2:0:0:0:1/64

(ipv6 address FE80::2) link-local --> Optional wenn eigene Link Local Adresse. Sonst weglassen.

ipv6 enable

ipv6 nd other-config-flag

ipv6 dhcp server DHCPv6

!

WLAN Konfiguration bei integriertem AP

WLAN Konfiguration bei integriertem AP

Der Cisco 886va ist auch in einer WLAN Version erhältlich als Cisco886vaw. Unterschied zum 886va ist lediglich nur ein integrierter 2,4Ghz WLAN Access Point wie man es von gewöhnlichen Consumer xDSL Routern auch kennt. Die 890er Modelle haben einen Dual Radio AP mit 2,4 und 5 Ghz. Die o.a. Grundkonfiguration bleibt immer identisch bzw. gilt auch für andere Router Modelle.

Der integrierte WLAN Accesspoint ist dabei, WLAN-Router üblich, mit einer Bridge an ein virtuelles Gigabit Interface angehängt, was man je nach Bedarf mit einer Single SSID oder mit Multi SSIDs in ein oder mehrere LAN oder VLAN Segmente per Konfig hängen kann.

Damit ist auch dieser Router in der Lage mit einem einzigen physischen WLAN Accesspoint mehrere unabhängige virtuelle WLANs aufzuspannen die man in unterschiedliche Netz Segmente legen kann. (z.B. Gast- und Privat oder Firmen WLAN)

Somit sind kostengünstig 2 und mehrere WLANs mit einer Hardware zu realisieren z.B. in einem Firmenumfeld mit einem gesicherten Mitarbeiter WLAN und einem abgeschotteten Gäste WLAN mit Hotspot.

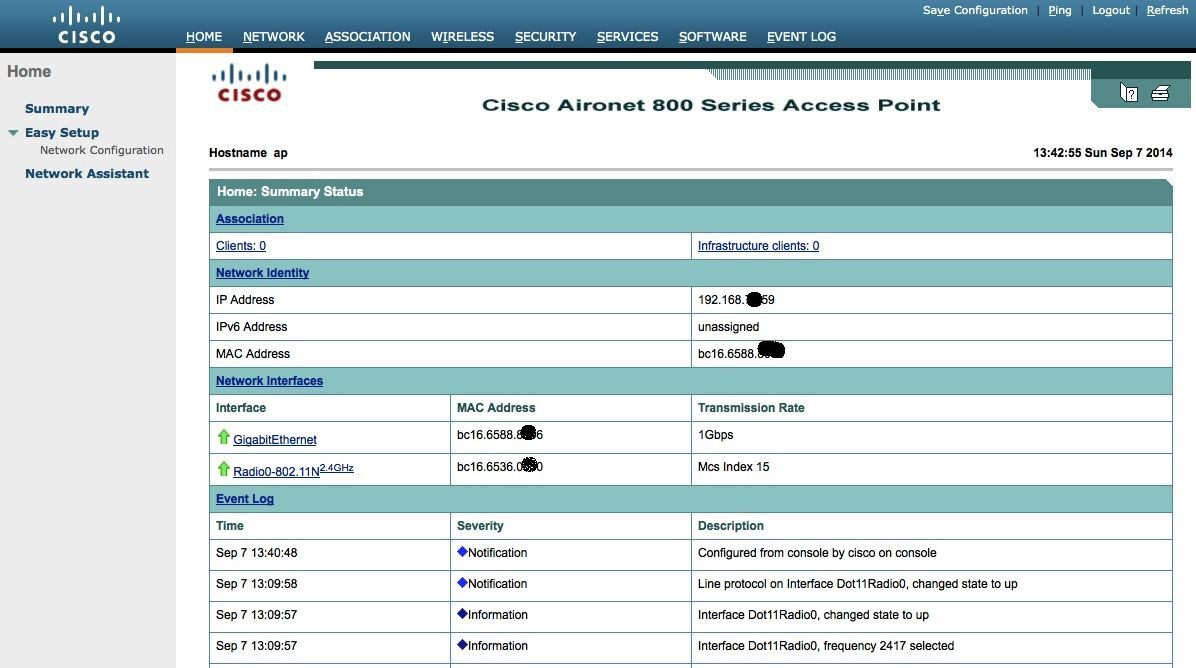

Der in_diesem_Tutorial beschrieben ist und entspricht damit der klassischen Standard Cisco IOS Konfiguration auf allen High End Accesspoints der Aironet Serie die es mittlerweile ebenfalls recht preiswert über Auktionsplattformen gibt.

Natürlich hat der AP auch ein entsprechendes grafisches Web Interface welches die WLAN Konfiguration erheblich erleichtert für Admins die nicht IOS affin sind. Allerdings ist dieses WebGUI erst erreichbar mit einer entsprechenden IP Konfiguration des WLAN AccessPoint Interfaces.

Als ersten Schritt gibt man dem WLAN AP Interface eine IP. Da diese in der Regel im lokalen LAN (VLAN1) liegt kann dies unnumbered erfolgen.

interface Vlan1

description Lokales LAN

ip address 192.168.100.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1448

!

interface wlan-ap0

description Management Interface des internen WLAN APs

ip unnumbered Vlan1

!

Alternativ mit einer statischen IP außerhalb des DHCP Adresspools

interface wlan-ap0

description Management Interface des internen WLAN APs

ip address 192.168.100.253 255.255.255.0

!

Jetzt kann man mit dem Kommando service-module wlan-ap 0 session sich auf den internen Accesspoint verbinden.

Da das Kommando recht kryptisch ist und sich das keiner lange merken kann, kann man einen Kommando Alias dafür anlegen mit

alias exec zumwlanap service-module wlan-ap 0 session

Nun reicht die Eingabe des Kommandos zumwlanap um auf das WLAN AP Kommandointerface zu gelangen:

cisco887vaw#zumwlanap

Trying 192.168.100.254, 2002 ... Open

Connecting to AP console, enter Ctrl-^ followed by x,

then "disconnect" to return to router prompt

C

% Password change notice.

-----------------------------------------------------------------------

Default username/password setup on AP is cisco/cisco with privilege level 15.

It is strongly suggested that you create a new username with privilege level

15 using the following command for console security.

username <myuser> privilege 15 secret 0 <mypassword>

no username cisco

Replace <myuser> and <mypassword> with the username and password you want to

use. After you change your username/password you can turn off this message

by configuring "no banner login" and "no banner exec" in privileged mode.

-----------------------------------------------------------------------

User Access Verification

Username: Der Default Username ist cisco mit dem Default Password cisco bzw. Cisco (großes "C")!

⚠️ Mit der Eingabe von ctrl ^ und x (oder ctrl, shift 6 und x) und dann der Eingabe von disconnect

kommt man immer wieder auf den Router Kommando Prompt zurück.

Mit der nun folgenden IP Adressierung des internen APs ist diese Prozedur aber dann zukünftig nicht mehr nötig. Dann ist der interne Accesspoint bequem aus dem lokalen LAN direkt zu erreichen per Telnet (PuTTY oder TeraTerm) oder per Web Browser.

Eine funktionsfähige einfache WLAN Konfiguration mit WPA-2 Sicherung und WLAN SSID (Name) Bitschleuder lautet folgendermaßen:

Current configuration : 3242 bytes

!

service timestamps debug datetime localtime msec

service timestamps log datetime localtime

!

hostname ap

!

no aaa new-model

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

ip domain name soho.intern

!

dot11 syslog

!

dot11 ssid Bitschleuder

authentication open

authentication key-management wpa

guest-mode

wpa-psk ascii 0 Geheim123

!

bridge irb

!

!

interface Dot11Radio0

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid Bitschleuder

!

station-role root

no dot11 extension aironet

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

bridge-group 1 spanning-disabled

!

interface GigabitEthernet0

description the embedded AP GigabitEthernet 0 is an internal interface connecting AP with the host router

no ip address

no ip route-cache

bridge-group 1

no bridge-group 1 source-learning

bridge-group 1 spanning-disabled

!

interface BVI1

ip address 192.168.100.1 255.255.255.0

no ip route-cache

!

ip http server

no ip http secure-server

bridge 1 route ip

!

line con 0

privilege level 15

login local

line vty 0 4

login local

!

end

⚠️ Die interne IP Adresse des Accesspoints 192.168.100.1 muss immer außerhalb des DHCP Adresspools liegen damit es nicht zu IP Adresskonflikten kommt !

Im hiesigen Beispiel ist der DHCP Pool mit den IP Adressen von .100.150 bis .100.170 definiert so das wir mit der .100.1 im sicheren IP Bereich liegen !

Die Parameter dot11 ssid Cisco-887-WLAN und auch wpa-psk ascii 0 Geheim123 bestimmen den Namen des WLANs und das Zugangspasswort. Das muss entsprechend auf die eigenen Einstellungen angepasst werden !

Startet man nun einen Webbrowser im lokalen LAN und gibt dort als Ziel ein http://192.168.100.1 landet man direkt auf dem Web Interface des internen Accesspoints und kann diesen nun auch bequem per Web konfigurieren und diese Konfig Anpassungen vornehmen. (Siehe Screenshot)

Der direkte CLI Zugriff auf den AP mit seiner IP ist ebenfalls mit Telnet oder SSH so möglich.

WLANs mit MSSID, Radius etc.

WLANs mit MSSID, Radius etc.

Weitere, detailierte WLAN Konfigurationen wie MSSID, 802.1x Radius, dyn. VLANs usw. erläutert das hiesige Cisco Accesspoint Tutorial. VLAN Segmentierung konfigurieren

VLAN Segmentierung konfigurieren

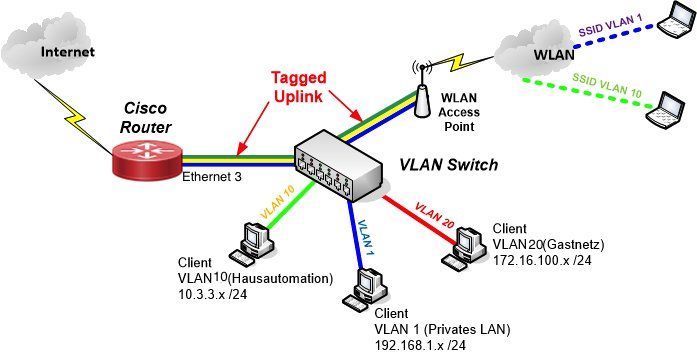

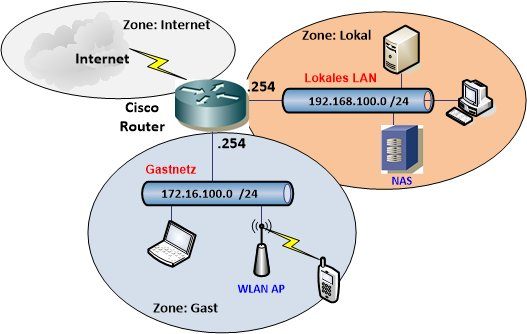

Um die Sicherheit zu erhöhen, ist es immer vorteilhafter das eigene Netzwerk in mehrere Segmente zu teilen.

Zum Beispiel 2 getrennte Firmennetze an einem Router zu betreiben oder das Heimnetz in Gastnetz und Hausautomation zu segmentieren.

Der Cisco Router hat vollen 802.1q VLAN Support mit an Bord so das diese VLAN Segmentierung einfach umzusetzen ist.

An dieser Stelle sei auf das hiesige_VLAN-Tutorial verwiesen, welches zusätzlich VLAN Konfigurationen für Switches im Detail behandelt.

Als Konfig Beispiel dient hier ein einfaches Hausnetz mit Segmentierung in privates LAN, Hausautomation und ein Gäste Netz. Letzteres wurde oben schon in der Grundkonfiguration als VLAN 2 realisiert, ist der Vollständigkeit halber hier nochmal aufgeführt.

So sähe dieses einfache Design aus:

Als ersten Konfigurations Schritt legt man die beiden zusätzlichen VLANs an:

vlan 2

name Gastnetz

vlan 3

name Hausautomation

Damit erzeugt man automatisch auch 2 neue (virtuelle) Router IP Interfaces denen man entsprechende IP Adressen zuordnet:

interface Vlan2

description Gastnetz

ip address 172.16.100.254 255.255.255.0

ip access-group gastnetz in <-- (Optional: Wenn keine Gäste Einschränkungen gewollt sind, dann weglassen !)

ip nat inside

!

interface Vlan3

description Hausautomation

ip address 10.3.3.254 255.255.255.0

ip access-group hausautomation in <-- (Optional: Wenn keine Zugangs Beschränkung gewollt ist, dann weglassen !)

(ip nat inside) <-- (Optional: Wenn kein Internet Zugang gewollt ist, dann weglassen !)

!

Eine wichtige Rolle spielen hier die Access Listen sofern man den Zugang zu den VLAN Netzwerken restriktiv handhaben möchte. Die folgende Liste am Hausautomations Netzwerk lässt z.B. einzig nur die Kommunikation mit dem privaten lokalen LAN zu und verhindert den Internet Zugang:

!

ip access-list extended hausautomation

permit udp any any eq bootpc

permit ip 10.3.3.0 0.0.0.255 192.168.100.0 0.0.0.255

deny ip any any

!

Alle Optionen der VLAN Zugangssicherung hier zu diskutieren sprengt den Rahmen dieses Router Tutorials, denn es ist auch ein Konfigurations Unterschied ob man die Access Listen basierte Absicherung benutzt oder gleich mit der unten im Tutorial besprochenen ZFW Zonen Firewall arbeitet.

Zurück zur VLAN Konfig... !:

Die 3 VLAN Netze 1 (Privat), 2 (Gäste) und 3 (Hausautomation) sind nun auf dem Router eingerichtet und es gilt diese Netze auf einen angeschlossenen VLAN Switch zu bringen. Das passiert wie bei VLANs generell üblich mittels eines VLAN getaggten Uplink, den man auf das Router Interface Ethernet 3 legt.

!

interface FastEthernet3

description Tagged Uplink auf VLAN Switch

switchport mode trunk

switchport trunk allowed vlan all

no ip address

!

Hat man die entsprechenden VLANs 1, 2 und 3 auch auf der Switchseite eingerichtet und auch dort den Uplink Port zum Cisco Router tagged für alle VLANs dort entsprechend konfiguriert, kann man jetzt aus jedem VLAN das dazu korrespondierende Cisco IP Interface anpingen und so die Erreichbarkeit prüfen.

Ein show vlan-switch Befehl zeigt eine Übersicht über die erstellten VLAN‘s.

(Für Details zur Switchkonfiguration sei hier nochmals auf das bereits oben genannte VLAN-Tutorial verwiesen !)

Dynamisches DNS

Dynamisches DNS

Dynamisches DNS ist erforderlich für Benutzer die den Router bei wechselnden Provider xDSL IP Adressen unter einer festen Hostadresse von außen erreichen wollen oder müssen. Häufig ist das z.B. für den gesicherten VPN Zugang mobiler Clients aufs lokale Netzwerk oder für schlichtes Port Forwarding auf lokale Server (Mail, Exchange, NexctCloud usw.) zwingend erforderlich.

Für die dynamische Anpassung der IP Adresse bei wechselnden Provider xDSL Adressen (nächtliche Zwangstrennung) sollte man deshalb immer einen DynDNS Dienst einrichten. Damit kann der Router immer mit einem festen Hostnamen wie z.B. meinrouter.dnshome.de erreicht werden, egal welche Provider IP er aktuell hat.

Derzeit noch kostenfreie Anbieter wie dnsHome oder deSEC sowie diverse andere lokale DDNS Dienstleister bieten sich da an.

Der DynDNS Dienst wird wie folgt auf dem Cisco Routern aktiviert: (Update method "http" und "add url")

(Wenn ein "?" Bestandteil der DDNS URL ist und per CLI eingetragen werden soll, muß zuvor die Taste „STRG“ und „V“ zusammen gedrückt werden. Dann kann mit „Shift“ und ? das Fragezeichen in die CLI eingetragen werden, ohne das die sonst per "?" übliche Cisco CLI Hilfefunktion startet !)

!

ip ddns update method dnsHome

http

add

http://<Subdomain:password>@www.dnshome.de/nic/update?Subdomain=<h>&myip=<a>

interval maximum 1 0 0 0

!

interface Dialer0

ip ddns update hostname <hostname>.<dyndns.domain>

ip ddns update dnsHome

!

(Es sind nur die zur obigen Grundkonfiguration zusätzlichen Kommandos hier aufgeführt.)

Kostenfreie DynDNS Accounts gibt es z.B. bei deSEC und dnsHome die DSGVO konforme Server betreiben und kein kommerzielles Interesse haben. Hier reicht als Minimum eine einfache Subdomain.

Falls es hier dennoch einmal kneifen sollte, hilft immer ein debug ip ddns update um den DDNS Update Prozess zu überwachen und zu troubleshooten. ACHTUNG: Benutzt man eine Verbindung über Telnet oder SSH zum Router, muss vorher term mon eingegeben werden, damit man die Debug Meldungen im Telnet oder SSH Fenster sieht !

Abgesehen davon wird einem auch über das Kontaktformular der o.a. DynDNS Dienstleister geholfen.

Port Forwarding

Port Forwarding

Port Forwarding (Weiterleitung) nutzt man z.B. um einen lokalen Webserver, Cloudserver oder Kameras usw. öffentlich von extern (Internet) erreichbar zu machen. Mit Port Weiterleitung können Zugriffe von extern die lokale NAT Firewall überwinden.

Hier sollte man immer große Vorsicht walten lassen, denn man öffnet so das Internet ungeschützt auf lokale Resourcen! Wer also einen privaten NextCloud Server für die Familie oder ein öffentlich erreichbares NAS betreibt, sollte das tunlichst immer in einem geschützten und vom privaten IP Netz getrennten Segment (DMZ) machen !

Es sei an dieser Stelle noch einmal darauf hingewiesen, daß man solche von extern errreichbare Endgeräte nicht ins lokale, private LAN setzen sollte sondern besser ein separates DMZ VLAN dafür anlegt im Cisco. Dies trennt man mit einer Accessliste vom lokalen LAN ab um das private LAN abzusichern und so zu schützen.

Der Grund liegt auf der Hand, denn für den Zugriff muss ein Loch in die Router Firewall gebohrt werden und da ist es immer besser dies auf einem separaten DMZ IP Segment zu machen um das lokale LAN zu schützen.

Ist der Server ein lokaler, privater Server den man von außen erreichen möchte, sollte man generell aus Sicherheitsgründen vom Port Forwarding zumindestens unsicherer Ports absehen ! Ein VPN ist in dem Falle immer der bessere Weg.

Auch hier ist der Grund klar, denn diese Daten gehen immer ungeschützt, für jederman einsehbar über das öffentliche Internet. (Ungeschützte Kameras im Internet sind ein trauriges Beispiel dafür)

Ein VPN sollte für jeden der Wert auf seine Datensicherheit und Schutz legt hier oberste Priorität haben!

Wie man ein sicheres VPN mit diesem Router einrichtet erklärt das Tutorial im weiteren Verlauf oder die weiterführenden Links am Ende.

Nicht immer ist VPN sinnvoll, z.B. bei einem erreichbaren privaten Nextcloud Server. Hier ist Port Forwarding dann das Mittel der Wahl.

Das Beispiel hier zeigt eine sichere DMZ Variante mit Port Weiterleitung:

Zum Port Forwarding soll ein lokaler Webserver (Port TCP 80 und 443 = HTTP) wie z.B. NextCloud vom Internet aus erreichbar sein im neuen VLAN 3. (Standardkonfig von oben verkürzt wiedergegeben !)

interface Vlan3

description DMZ mit Webserver

ip address 172.16.200.1 255.255.255.0

ip nat inside

!

interface Dialer0

description xDSL Internet Interface

ip address negotiated

ip access-group 111 in

...

!

ip nat inside source list 101 interface Dialer0 overload

ip nat inside source static tcp 172.16.200.151 80 interface Dialer0 80

ip nat inside source static tcp 172.16.200.151 443 interface Dialer0 443

!

Nicht vergessen: Wer die CBAC oder ZFW Firewall betreibt muss am Internet Port die Accessliste anpassen die Traffic auf den Router passieren lässt!

access-list 111 permit tcp any any eq 80

access-list 111 permit tcp any any eq 443

Spricht man jetzt mit dem Web Browser von "außen" die WAN IP Adresse (Dialer0 IP) des Routers an, landet man auf dem lokalen Webserver in der DMZ der die lokale IP 172.16.200.151 hat.

Eine Port Verschleierung bzw. Port Translation erreicht man z.B. Mit dem Kommando:

ip nat inside source static tcp 172.16.200.151 80 interface Dialer0 50443

Um hier jetzt den lokalen Webserver zu erreichen gibt man im Browser http://<router_Internet_adresse>:50443 an.

Port Forwarding mit ZFW Firewall

Port Forwarding mit ZFW Firewall

Die Port Forwarding Konfiguration im Zusammenspiel mit der ZFW Firewall beschreibt ein separates Tutorial im Detail.

VPN Einwahl mit bordeigenen L2TP Windows, MacOS, Linux und Smartphone VPN Clients

VPN Einwahl mit bordeigenen L2TP Windows, MacOS, Linux und Smartphone VPN Clients

⚠️ Bei Windows 21H2 unbedingt Patch HIER !)

Eine gesicherte Client VPN Verbindung dient dazu sicher und geschützt von extern auf Daten im lokalen LAN zugreifen zu können z.B. für Home Office Nutzer, Außendienst, remotes Management, u.a.

Als Client VPN kommt hier das bekannte L2TP Protokoll zum Einsatz (L2TP / IPsec mit vorinstalliertem Schlüssel).

L2TP VPN Clients sind generell in den Betriebssystemen aller oben genannten Endgeräte seit langem enthalten, sprich der im jeweiligen Betriebssystem immer vorhandene, bordeigene VPN Client.

Diesen zu nutzen hat den großen Vorteil das er das Installieren und Management von externer VPN Client Software fremder Hersteller erspart. Prinzipbedingt, bieten diese bordeigenen VPN Clients damit die beste und performanteste VPN Anbindung an das jeweilige Endgerät. Sie werden zudem über AD Directories und GPOs umfassend supportet, so das auch zentrales VPN Clientmanagement sehr leicht fällt.

Das zusätzliche Loopback Interface des Routers dient dazu den L2TP VPN Server ausfallstabil und in einer separaten IP Range zu betreiben. Würde man ihn an das lokale LAN Interface binden, bestünde die Gefahr bei einem LAN Link Verlust das damit auch das VPN nicht mehr funktioniert, was immer zu vermeiden ist.

Ein Loopback Interface kann technisch bedingt niemals einen Link Verlust erleiden bzw. ausfallen solange der Router mit Strom versorgt wird. Das sichert die VPN Erreichbarkeit von außen auch bei einer lokalen LAN Fehlfunktion.

(Die VPN Konfiguration der ZFW Firewall für den IPsec VPN Zugang wird unten im Kapitel zur Zone Based Firewall beschrieben !)

Die folgenden Kommandos sind der Cisco Router Konfig hinzuzufügen

!

aaa new-model

!

aaa authentication ppp L2TP_AUTH local

!

vpdn enable

!

vpdn-group L2TP

accept-dialin

protocol l2tp

virtual-template 1

no l2tp tunnel authentication

!

username vpnuser password geheim123 => (L2TP Benutzername u. Passwort)

!

crypto keyring vpn_keys

pre-shared-key address 0.0.0.0 key Geheim => (vorinstallierten Schlüssel ändern !)

!

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 14

!

crypto isakmp policy 2

encr aes 256

authentication pre-share

group 2

!

crypto isakmp keepalive 10

!

crypto isakmp profile dynip

description VPNs mit dyn. IP Adresse

keyring vpn_keys

match identity address 0.0.0.0

!

crypto ipsec transform-set L2TP-1 esp-aes 256 esp-sha-hmac => (Wichtig hier: Transport Mode!)

mode transport

crypto ipsec transform-set L2TP-2 esp-aes esp-sha-hmac

mode transport

!

crypto dynamic-map dynmap 10

set nat demux

set transform-set L2TP-1 L2TP-2

set isakmp-profile dynip

!

crypto map vpn_cisco 10 ipsec-isakmp dynamic dynmap

!

interface Loopback1

description Looback L2TP Pool

ip address 192.168.101.1 255.255.255.255

!

interface Virtual-Template1

description L2TP Dialin

ip unnumbered Loopback1

ip nat inside

peer default ip address pool l2tp-pool

ppp authentication ms-chap-v2 L2TP_AUTH

!

ip local pool l2tp-pool 192.168.101.100 192.168.101.150

!

interface <WAN/Internet_Interface>

description Internet Port

ip address xyz

ip nat outside

crypto map vpn_cisco => (VPN ans WAN Internet Interface binden !)

! ...

⚠️ Die folgende ACL ist nur dann erforderlich wenn ein CBAC Firewall Konzept genutzt wird!!

Bei Nutzung der moderneren Zone based Firewall (siehe Folgekapitel) entfällt diese ACL und wird durch die "ALLOWv4" Accessliste im ZFW Firewall Setup ersetzt!!

access-list 111 permit udp any any eq 1701 --> L2TP darf die CBAC Firewall passieren (Zeile in ACL 111 hinzufügen)

access-list 111 permit udp any any eq 500 --> IPsec darf die CBAC Firewall passieren (Zeile in ACL 111 hinzufügen)

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

Die einfache Einrichtung der VPN onboard Clients in den jeweiligen Betriebssystemen ist dann analog vorzunehmen wie bei anderen L2TP VPN Firewalls und Routern auch und wird hier der Übersicht halber nicht extra beschrieben.

L2TP bordeigene VPN Clients

L2TP bordeigene VPN Clients

Beispiele und detailierte Screenshots zum L2TP VPN Client Setup für die betriebssystemeigenen Clients unter Microsoft, Apple, Linux Android usw. findet man in den weiteren L2TP VPN Tutorials des Forums HIER und auch HIER.

VPN Client Einwahl in einer reinen Apple Umgebung

VPN Client Einwahl in einer reinen Apple Umgebung

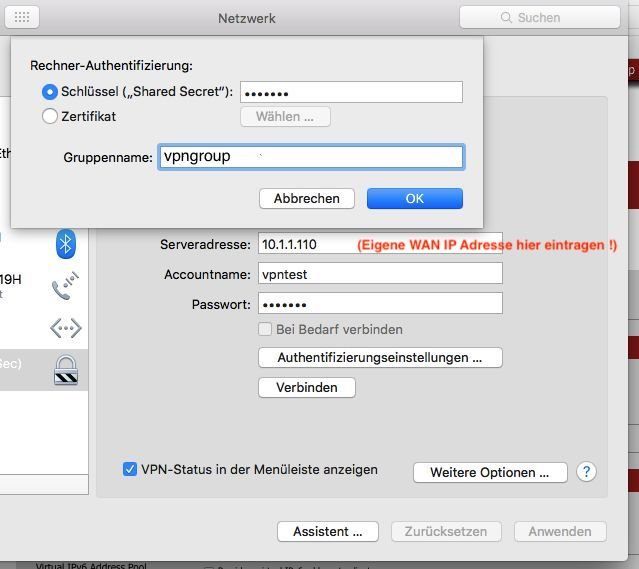

Apple hat von Haus aus einen Cisco VPN Client in alle Apple Betriebssysteme wie Mac OS und iOS integriert.In einem reinen Apple Client VPN Umfeld bietet sich dann als Alternative zum obigen L2TP auch die Option den Apple bordeigenen Cisco VPN Client in einer alternativen Konfig mit nativem IPsec zu nutzen.

(Achtung: Ein Mix mit L2TP ist nicht zu empfehlen ! Wer ein gemischtes VPN Client Umfeld hat, sollte in dem Falle immer ausschliesslich das obige L2TP VPN Protokoll nutzen !)

!

aaa new-model

!

aaa authentication login clientauth local

aaa authorization network groupauth local

!

username vpnuser1 privilege 0 algorithm-type scrypt secret Geheim123

username vpnuser2 privilege 0 algorithm-type scrypt secret Geheim321

username vpngroup privilege 0 algorithm-type scrypt secret test123

!

crypto isakmp policy 10

encr aes 256

authentication pre-share

group 14

!

crypto isakmp policy 15

encr aes 256

authentication pre-share

group 2

!

crypto isakmp client configuration group vpngroup

key test123

dns 192.168.100.254 # => (oder, wenn vorhanden, lokale DNS Server IP)

domain vpn.test.intern

acl 107 => (Split VPN ACL, kann entfallen wenn gesamter VPN Traffic in den Tunnel soll)

save-password

max-users 10 => (Je nach Router Performance und Bandbreite einstellen)

banner # Willkommen im VPN von XYZ # (Optional !)

pool vpnpool

!

crypto isakmp profile VPNclient

description VPN Client Profil

match identity group vpngroup

client authentication list clientauth

isakmp authorization list groupauth

client configuration address respond

virtual-template 2

!

crypto ipsec transform-set myset esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile vpn-vti2

set transform-set myset

set isakmp-profile VPNclient

!

interface Virtual-Template2 type tunnel

description IPsec VPN Dialin

ip unnumbered Vlan1

ip nat inside

ip virtual-reassembly in

tunnel mode ipsec ipv4

tunnel path-mtu-discovery

tunnel protection ipsec profile vpn-vti2

!

interface Vlan1

ip address 192.168.100.254 255.255.255.0

!

ip local pool vpnpool 192.168.100.240 192.168.100.250 (Anpassen auf eigenen Client IP Bereich im lokalen LAN außerhalb d. DHCP Range !)

!

end

⚠️ Auch hier ist die Erweiterung der ACL 111 nur dann erforderlich wenn ein CBAC Firewall Konzept genutzt wird!!

Bei Nutzung der moderneren Zone based Firewall (siehe Folgekapitel) entfällt diese ACL und wird durch die "ALLOWv4" Accessliste im ZFW Firewall Setup ersetzt!!

...

access-list 111 permit udp any any eq 1701

access-list 111 permit udp any any eq isakmp

access-list 111 permit udp host any any eq non500-isakmp

access-list 111 permit esp any any

...

Die ACL 107 (nur CBAC Setup, nicht erforderlich bei ZFW!!) die den VPN Traffic für das lokale Netz klassifiziert, wird erweitert :

access-list 107 permit ip 192.168.100.0 0.0.0.255 any --> (Split VPN)

Wichtig: Diese ACL 107 kann entfallen wenn der gesamte Client Traffic in den VPN Tunnel soll. (Gateway Redirect)

Konfig des iPhone / iPad IPsec Clients...:

(Als Ziel IP Adresse die WAN (Dailer) Port IP Adresse oder eigene dynamische DNS Adresse eintragen !)

Screenshot des Mac OS-X onboard IPsec Clients:

Sollte es mit dem VPN Zugriff einmal klemmen, dann kann man sich mit folgenden Befehlen auf Fehlersuche machen:

debug crypto isakmp und debug crypto ipsec. Mit show crypto ipsec sa und show crypto engine connection active werden noch weitere Info’s angezeigt.

Mit Hilfe des Befehls show crypto isakmp sa kann man unter anderem sehen wieviele Pakete verschlüsselt (decrypted) und entschlüsselt (encrypted) wurden.

Der Befehl show crypto tech support zeigt zusätzlich einen kompletten Überblick über fast alle crypto Einstellungen.

VPN Site to Site (Standortkopplung) per IPsec Tunnel

VPN Site to Site (Standortkopplung) per IPsec Tunnel

⚠️ (Die Konfiguration der ZFW Firewall für die IPsec VPN Standort Kopplung wird unten im Kapitel zur Zone Based Firewall beschrieben !)

Eine Standort VPN LAN to LAN Kopplung zweier oder mehrerer Standorte mit IPsec Verschlüsselung, sei es mit Cisco oder zu anderen VPN Routern, lässt sich ebenso bequem erledigen um z.B. gemeinsame Resourcen wie Server, NAS etc. standortübergreifend zu nutzen.

IPsec ist ein weltweiter Standard so das auch VPN Tunnel zu anderen IPsec Routern oder Firewalls supportet ist. Weitere Cisco Praxiskonfigurationen dazu findet man unten in den weiterführenden Links dieses Tutorials.

Für die VPN Kopplung 2er Cisco Router mit festen WAN IP Adressen sind die folgenden Konfigurationsschritte auf beiden Seiten des VPN Tunnels erforderlich, die man der obigen Standardkonfiguration hinzufügt:

!

crypto keyring VPN_PSK

pre-shared-key address <feste_ip_peer> key GeheiM123 => (Preshared Key)

!

crypto isakmp policy 10

encryption aes 256

authentication pre-share

group 2

!

crypto isakmp keepalive 10

!

crypto isakmp profile Standort-B

description IPsec VPN Standort-B

keyring VPN_PSK

match identity address <feste_ip_standort-B>

!

crypto ipsec transform-set vpn-s2s esp-aes esp-sha-hmac

!

crypto ipsec profile Standort-B

set transform-set vpn-s2s

set isakmp-profile Standort-B

!

interface Tunnel1

description VPN Tunnel Standort-B

ip unnumbered Vlan1

ip verify unicast reverse-path

tunnel source <feste_ip_standort-A>

tunnel mode ipsec ipv4

tunnel destination <feste_ip_standort-B>

tunnel path-mtu-discovery

tunnel protection ipsec profile Standort-B

!

!

access-list 101 deny ip 192.168.100.0 0.0.0.255 192.168.200.0 0.0.0.255 --> Kein NAT für den VPN Tunnel !

access-list 101 permit ip 192.168.100.0 0.0.0.255 any --> ...aber NAT ins Internet

!

ip route 192.168.200.0 255.255.255.0 Tunnel1 --> Route ins remote LAN Standort B

!

...

access-list 111 permit udp any any eq 1701

access-list 111 permit udp any any eq 500

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

!

(Die ACL 111 entfällt bzw. ändert sich wenn ein ZFW Firewall Konzept verwendet wird ! Alle Details im Kapitel "ZFW Firewall")

Die gleichen Konfigurationsschritte sind auf der gegenüberliegenden Standortseite, angepasst an die dortigen IP Adressen, auszuführen.

Das Beispiel oben geht davon aus das sich ein lokales LAN mit der IP Adresse 192.168.200. /24 dort befindet.

Diese IP Adressen sind entsprechend auch eigenen Belangen anzupassen. Ebenso natürlich das Platzhalter Passwort "test123" für die IPsec Verschlüsselung.

Der Parameter <remote_WAN_IP> muss in der Konfig durch die xDSL IP oder den Hostnamen / DynDNS ersetzt werden.

Ebenfalls kann man am obigen Beispiel sehen, daß das NAT etwas angepasst werden muss, denn IP Packete die lokal beide Netze über den IPsec Tunnel verbinden, dürfen natürlich nicht über den NAT (Adress Translation) Prozess laufen (ACL 101 nimmt diesen Traffic aus).

Die genauen VPN Konfigs für die Praxis liefert dieses Foren VPN Tutorial

VPN Site to Site (Standortkopplung) ohne feste IP (dynamische IP):

VPN Site to Site (Standortkopplung) ohne feste IP (dynamische IP):

Befindet sich am remoten Standort ein IPsec VPN Router oder Firewall (FritzBox, Draytek, Mikrotik, Lancom, pfSense/OPNsense o.ä. hier mit lokalem Beispiel LAN 192.168.222.0 /24) der keine feste Internet IP hat, also eine wechselnde Provider IP, muss zusätzlich eine dynamische Crypto Map angelegt werden. Das gilt auch für solche Standorte mit einem DS-Lite Anschluss und CGNAT.

Dazu ist die Konfig wie folgt zu ergänzen:

!

crypto keyring vpn_keys

pre-shared-key address 0.0.0.0 key GeheiM123 => (Preshared Key)

!

crypto isakmp policy 10

encryption aes 256

authentication pre-share

group 2

!

crypto isakmp keepalive 10

!

crypto isakmp profile dynip

description VPNs mit dynam. IP

keyring vpn_keys

match identity address 0.0.0.0

!

crypto dynamic-map dynmap 10

description Tunnel dyn.IP Standort-B

set isakmp-profile dynip

set transform-set vpn

match address 107

!

crypto ipsec transform-set vpn esp-aes esp-sha-hmac

!

crypto map vpn_cisco 10 ipsec-isakmp dynamic dynmap

!

interface <Internet_Int>

description Internet Port

ip address xyz

ip nat outside

crypto map vpn_cisco => (VPN ans Internet Interface binden !)

!

Damit können remote IPsec VPN Router/Firewalls (z.B. FritzBox u.a.) auch mit wechselnden, dynamischen Provider IPs problemlos eine VPN Verbindung auf den Cisco Router herstellen.

Sind beide oder alle Standorte ohne feste IP konfiguriert, dann muss man wenigstens auf einem (zentralen) VPN Router mit DynDNS gem. der o.a. Konfig im Kapitel Dynamisches DNS arbeiten.

Firewall mit modernem, Zonen basiertem Firewall Konzept (ZFW) konfigurieren:

Firewall mit modernem, Zonen basiertem Firewall Konzept (ZFW) konfigurieren:

Die klassische, oben beschriebene, rein Interface bezogene Cisco stateful Inspection Firewall, auch als Context-Based Access Control, oder CBAC bekannt, wurde mit dem IOS Release 12.4.9T mit der verbesserten und flexibleren Zonen basierten Firewall (ZFW) ersetzt. Sie wird die alte CBAC Firewall auf Sicht vollständig im IOS ersetzen.

Beide Versionen koexistieren zur Zeit und man hat (noch) die Wahl welche Art der Firewall man nutzen möchte.

Es macht also Sinn bei einer Neuinstallation die Firewall Konfig ggf. gleich mit der moderneren und flexibleren ZFW Konfiguration zu realisieren. Zumal die ZFW Syntax auch weitgehend der der ASA Router entspricht.

Die ZFW Firewall bietet zudem eine Deep Packet Inspection bis auf URL und Content Basis (ALG) und hat verbesserte Reporting Mechanismen gegen DoS Attacken. Zusätzlich ermöglicht sie durch die Zonen Struktur eine deutlich bessere und erhöhte Sicherheit als anfällige, Interface basierte Access Listen wie in der alten CBAC Struktur.

Die Zonen basierte Konfig unterscheidet sich erwartungsgemäß erheblich von der klassischen CBAC Firewall Konfiguration mit ihren ip inspect Kommandos. Diese und die CBAC Accesslisten entfallen vollständig bei der moderneren ZFW Konfiguration ! In der o.a. Konfig Vorgabe wird darauf mehrfach hingewiesen und sollte unbedingt beachtet werden.

Ein Mischen der neuen ZFW Firewall mit dem alten CBAC Modell ist immer zu vermeiden und nur ein Firewall Konzept zu verwenden.

Also entweder rein CBAC oder rein das modernere ZFW Firewall Modell zu nutzen. Kein Mischbetrieb !

Die ZFW Grundregeln sind einfach:

- Traffic innerhalb von allen Interfaces einer Zone wird normal geforwardet

- Traffic zwischen unterschiedlichen Zonen wird ohne Policy Regeln generell geblockt.

- Gleiches gilt für Interfaces die keine Zonen Member sind. Deren Traffic mit Zonen Interfaces wird generell geblockt.

Gäste sollen hier im Beispiel nur mit dem Browser ins Internet dürfen und aus dem lokalen LAN soll ein Management von Komponenten (z.B. WLAN) im Gastnetz per HTTP und SSH möglich sein, nicht aber darf das Gastnetz Zugriff auf das lokale LAN haben.

"Schotten dicht....!!" Los gehts...

(Die folgende Beispiel Konfig enthält der Übersicht halber nur die Firewall relevanten Konfigurations Parameter!)

Zuerst richtet man die entsprechenden Zonennamen ein. Hier im Beispiel somit also 3 Zonen (Gast, Lokales LAN und Internet).

Kosmetischer Tip: Es macht Sinn die Map und Zonen Namen immer GROß zu schreiben um sie von den Konfig Kommandos einfacher unterscheiden zu können. Die Namen sind frei wählbar.

⚠️ Die Reihenfolge in den class-map Definitionen zählt!!

Zuerst bestimmt man mit den Class Maps die Netzwerk Protokolle die man zulassen und überwachen möchte. TCP und UDP am Schluss macht eine Inspection über alle Protokolle die nicht explizit definiert wurden. Würde man dies global am Anfang definieren kommt es zu keiner protokollspezifischen Inspection mehr! Lässt man es weg passiert die Firewall nur was protokollspezifisch definiert wurde.

Es ist also wichtig diese globalen Definitionen wegzulassen wenn man z.B. nur Webtraffic mit HTTP und HTTPS zulassen möchte wie es im Folgenden in der Class Map GAST-ERLAUBT für das Gästenetz definiert wurde.

!

class-map type inspect match-any GAST-ERLAUBT

match protocol http

match protocol https

match protocol dns

match protocol ntp

!

class-map type inspect match-all ALLOW_IN

match access-group name ALLOWv4

!

class-map type inspect match-any LOKAL-ERLAUBT

match protocol http

match protocol https

match protocol dns

match protocol pop3s

match protocol imaps

match protocol smtp

match protocol rtsp

match protocol ftp

match protocol ftps

match protocol ssh

match protocol ntp

match protocol tcp

match protocol udp

match protocol icmp

!

class-map type inspect match-any ROUTER-PROTOCOLS

match protocol tcp

match protocol udp

match protocol icmp

!

Dazu kommen nun die Policies was gemacht werden soll und darf zwischen den Zonen:

!

policy-map type inspect GAST-INTERNET-POLICY

description Traffic Gast zum Internet

class type inspect GAST-ERLAUBT

inspect

class class-default

drop

!

policy-map type inspect ROUTER-INTERNET-POLICY

description Traffic Routertraffic zum Internet

class type inspect ROUTER-PROTOCOLS

inspect

class class-default

drop

!

policy-map type inspect LOKAL-INTERNET-POLICY

description Traffic Lokales LAN zum Internet

class type inspect LOKAL-ERLAUBT

inspect

class class-default

drop

!

policy-map type inspect INTERNET-ROUTER-POLICY

description Traffic Internettraffic zum Router

class type inspect ALLOW_IN

pass

class class-default

drop

!

Dann werden die Zonen definiert (hier 3):

!

zone security LOKAL

zone security GAST

zone security INTERNET

Last but not least richtet man die Zonen Paare ein (wer mit wem) und aktiviert die dazu korrespondierende Security Policy. Danach weist man den Interfaces die Zonen zu:

!

zone-pair security LOKAL-INTERNET source LOKAL destination INTERNET

service-policy type inspect LOKAL-INTERNET-POLICY

!

zone-pair security GAST-INTERNET source GAST destination INTERNET

service-policy type inspect GAST-INTERNET-POLICY

!

zone-pair security INTERNET-ROUTER source INTERNET destination self

service-policy type inspect INTERNET-ROUTER-POLICY

!

zone-pair security ROUTER-INTERNET source self destination INTERNET

service-policy type inspect ROUTER-INTERNET-POLICY

!

interface Vlan1

description Lokales LAN

zone-member security LOKAL

!

interface Vlan10

description Gastnetz

zone-member security GAST

!

interface Virtual-Template1

description IPsec VPN Dialin

ip unnumbered Vlan1

zone-member security LOKAL

!

interface Dialer0

description DSL Internet Interface

zone-member security INTERNET

!

ip access-list extended ALLOWv4

permit udp any any eq 1701

permit udp any any eq isakmp

permit udp any any eq non500-isakmp

permit esp any any

!

Das Show Kommando: show policy-map type inspect zone-pair <Zone_paar_name> (hier als Beispiel einmal "show policy-map type inspect zone-pair LOKAL-INTERNET) zeigt dann z.B. die Statistiken der inspizierten Protokolle aus dem lokalen LAN ins Internet.

sh policy-map type inspect zone-pair sessions zeigt alle aktiven Endgeräte Sessions an über alle Zonenpaare.

Die korrekte Einbindung von VPN Verbindungen in die ZFW Firewall zeigt ein separates Tutorial.

Port Forwarding Setups mit der ZFW Firewall behandelt ebenso ein ZFW Port Forwarding Tutorial.

Besonderheit: ZFW und DHCPv4 Client am WAN/Internet Port

Besonderheit: ZFW und DHCPv4 Client am WAN/Internet Port

⚠️ Der folgende Hinweis gilt ausschliesslich nur für Nutzer die mit der ZFW ein Router WAN Interface im DHCP Client Mode mit IPv4 nutzen, also ein WAN/Internet Interface was sich dynamisch per DHCPv4 IP Adressen holt. (Kein PPPoE mit xDSL!)Im DHCPv4 Client Mode muss in diesem Falle in der ZBF statt inspect der pass Mode in der obigen Outbound Policy Beispiel Map: ROUTER-INTERNET-POLICY verwendet werden, damit ausgehend DHCPv4 Requests die Firewall überwinden können !

Zusätzlich muss die Inbound Acessliste (ALLOWv4) für DHCPv4 geöffnet werden die den externen Traffic auf den WAN/Internet Port (Zone "Internet") steuert:

class-map type inspect match-any DHCPv4

match access-group name DHCPv4

!

ip access-list extended ALLOWv4

remark Pass traffic fom DHCPv4 server

permit udp any eq bootps any eq bootpc --> (DHCP darf eingehend passieren)