CryptoLocker und seine wechselnden Datei-Endungen

Hallo,

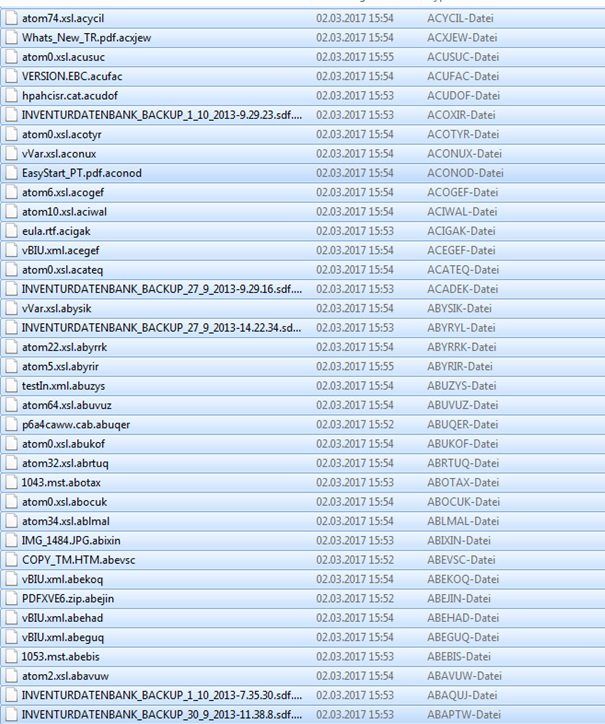

aus aktuellem Anlass hier ein Screenshot eines vor kurzem bemerkten Falls der LOCKY-Familie (siehe Bilder)

interessant ist, dass die Endungen der verschlüsselten Dateien willkürlich wechselt - kein Muster zu erkennen. (aber 6-Stellig.-Datei)

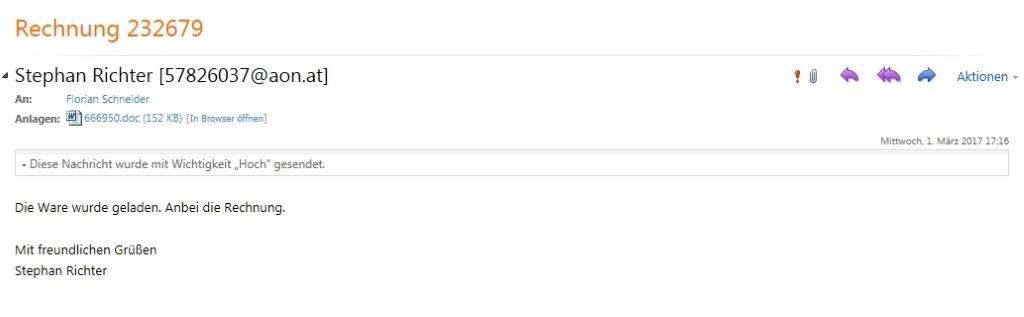

Der Virus kam über eine täuschend echte Mail mit .DOC-Datei im Anhang. (130 kb)

Gibt es hier eine Diskussionsrunde zum Thema Verschlüsselungstrojaner, die man verfolgen und Beiträge posten kann ?

Gruß

Tharen

aus aktuellem Anlass hier ein Screenshot eines vor kurzem bemerkten Falls der LOCKY-Familie (siehe Bilder)

interessant ist, dass die Endungen der verschlüsselten Dateien willkürlich wechselt - kein Muster zu erkennen. (aber 6-Stellig.-Datei)

Der Virus kam über eine täuschend echte Mail mit .DOC-Datei im Anhang. (130 kb)

Gibt es hier eine Diskussionsrunde zum Thema Verschlüsselungstrojaner, die man verfolgen und Beiträge posten kann ?

Gruß

Tharen

Please also mark the comments that contributed to the solution of the article

Content-Key: 331028

Url: https://administrator.de/contentid/331028

Printed on: May 1, 2024 at 22:05 o'clock

25 Comments

Latest comment

Keine Ahnung ob es von Interesse ist:

https://fsrm.experiant.ca/

Da sind haufenweise Extensions von Ransomware gelistet - wird zurzeit noch aktualisiert.

Schönen Freitag noch

Ankh

https://fsrm.experiant.ca/

Da sind haufenweise Extensions von Ransomware gelistet - wird zurzeit noch aktualisiert.

Schönen Freitag noch

Ankh

Moin,

ehrlich, wer mach denn eine Rechnung, die als Word Datei kommt, auf und aktiviert das enthaltene Makro.

Noch dazu von einer AON Adresse, die so super echt nach Firma aussieht?

Ein bißerl Hirn muss schon sein, find ich, obwohl das meinen Usern auch passieren könnte (wenn die Mail durch alle Sperren durch ist), weil sind ja alles nur Anwender und geben das Hirn morgens am Tor ab.

Gruss

ehrlich, wer mach denn eine Rechnung, die als Word Datei kommt, auf und aktiviert das enthaltene Makro.

Noch dazu von einer AON Adresse, die so super echt nach Firma aussieht?

Ein bißerl Hirn muss schon sein, find ich, obwohl das meinen Usern auch passieren könnte (wenn die Mail durch alle Sperren durch ist), weil sind ja alles nur Anwender und geben das Hirn morgens am Tor ab.

Gruss

Zitat von @sabines:

Moin,

ehrlich, wer mach denn eine Rechnung, die als Word Datei kommt, auf und aktiviert das enthaltene Makro.

Noch dazu von einer AON Adresse, die so super echt nach Firma aussieht?

Ein bißerl Hirn muss schon sein, find ich, obwohl das meinen Usern auch passieren könnte (wenn die Mail durch alle Sperren durch ist), weil sind ja alles nur Anwender und geben das Hirn morgens am Tor ab.

Gruss

Moin,

ehrlich, wer mach denn eine Rechnung, die als Word Datei kommt, auf und aktiviert das enthaltene Makro.

Noch dazu von einer AON Adresse, die so super echt nach Firma aussieht?

Ein bißerl Hirn muss schon sein, find ich, obwohl das meinen Usern auch passieren könnte (wenn die Mail durch alle Sperren durch ist), weil sind ja alles nur Anwender und geben das Hirn morgens am Tor ab.

Gruss

Also von Rechnung sehe ich da nix beim TO.?

Mittlerweile kommen die Dokumente auch als Bewerbung getarnt usw., also finde ich den bekehrenden Finger da jetzt nicht so angebracht.

Man kann nur versuchen, sein System so gut es geht abzusichern und die User entsprechend zu schulen, damit Diese in Fällen, falls doch mal was durchgehen sollte, misstrauisch bleiben.

Alles was man selbst nicht anfordert hat, ist erst mal unter Verdacht zu stellen.

Zweiter Screenshot

Mittlerweile kommen die Dokumente auch als Bewerbung getarnt usw., also finde ich den bekehrenden Finger da jetzt nicht so angebracht.

Doch, gerade weil die Dinger immer besser werden, ist eine entsprechende Mitarbeiterschulung und -sensibilisierung erfolgen.

Nur so kannst Du das abwehren.

Man kann nur versuchen, sein System so gut es geht abzusichern und die User entsprechend zu schulen, damit Diese in Fällen, falls doch mal was durchgehen sollte, misstrauisch bleiben.

Alles was man selbst nicht anfordert hat, ist erst mal unter Verdacht zu stellen.

Alles was man selbst nicht anfordert hat, ist erst mal unter Verdacht zu stellen.

Zitat von @Tharen:

Vielmehr steht für uns im Vordergrund, wie man weiteren Angriffen zuvorkommt, - und nein wir haben keine Budget ein Fort Knox zu errichten.

Fakt ist, die UTM-Firewall hat die DOK-Datei durchgelassen und das darf nicht wieder passieren - aber die UTM und Antivirus am Arbeitspc reicht wohl nicht.

Vielmehr steht für uns im Vordergrund, wie man weiteren Angriffen zuvorkommt, - und nein wir haben keine Budget ein Fort Knox zu errichten.

Fakt ist, die UTM-Firewall hat die DOK-Datei durchgelassen und das darf nicht wieder passieren - aber die UTM und Antivirus am Arbeitspc reicht wohl nicht.

Reicht wirklich nicht, jede Firewall, sofern mit Malware Schutz etc gepimpt kann durchlässig sein, insbesondere wenn der Angriff auf einem neuen Weg kommt, Du musst nachgelagert Systeme zum Schutz installieren, ein Stichwort ist der FSRM, damit kann schon mal viel geregelt werden, bei bekannten Angriff. Es gehören Sicherheitseinstellungen beim Office auch zum Konzept. Such mal unter Wissen nach weiteren Tips, ich glaube https://administrator.de/user/derwowusste/ hat mal mehr dazu geschrieben.

Wichtig ist auch, für den Fall eines Befalls gewapnet zu sein, das scheint ja bei euch geklappt zu haben, also funktionierendes Backup zum Beispiel. Du wirst nicht glauben, was hier alles schon schief gegangen ist.

Gruss

Nun die werden auch immer Besser und Tarnen sich immer wieder neu um nicht erkannt zu werden.

Dank der AES Unterstützung in der CPU sowie diese ja eh schon Leistungsstark sind können die auch Fix etliche Daten Effektiv Verschlüsseln.

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Es keine 100% Sicherheit aber den Schaden kann man eindämmen sowie auch immer Aktuelle Backups machen und diese so verwahren das ein Crypto diese nicht ändern kann.

Dank der AES Unterstützung in der CPU sowie diese ja eh schon Leistungsstark sind können die auch Fix etliche Daten Effektiv Verschlüsseln.

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Es keine 100% Sicherheit aber den Schaden kann man eindämmen sowie auch immer Aktuelle Backups machen und diese so verwahren das ein Crypto diese nicht ändern kann.

Zitat von @kaiand1:

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Wie genau prüfst Du das?

server-dateiueberwachung-ueberwachungsrichtlinie-objektzugriffsversuche-konfigurieren

Hast du zb ein Beispiel dazu.

Dummydatei/en erstellen in paar Ordner und per Cronjob/Aufgabenplanung diese jede Minute auf vorhanden sein Prüfen.

Zb per Batch,Powershell wie es jeder mag und bei Fehlen der Datei halt eine Mail oder andere Art der Alamierung auslösen sowie Netzwerkadapter vom Client Deaktivieren das es sich nciht Ausbreitet, wenn vorhanden Lokale User Deaktiveren und einen Shutdown machen.

Da jeder eine ganz andere Umgebung hat muss dies halt angepasst werden auf die Örtlichkeiten.

Die Dateiendungen ändern sich eh immer je nach Cryptolocker und die neueren nehmen auch Wahllos eine Endung wodurch eine Endungliste nicht so Effektiv ist.

Jedoch Verschlüsseln die ja alle Dateien/Dokumente und wenn da ein Köder bei ist wirst du dies damit schon merken.

Die User sollten aber auch eine Info diesbezüglich bekommen das die Datei nicht gelöscht/geändert von denen soll da die sich sonst über die neue Datei Wundern und ggfs Löschen.

Verhindern weitere Verschlüsselungen kannste damit nicht verhindern aber den Schaden eingrenzen und den PC Isolieren wodurch es leichter ist das Backup einzuspielen.

Hast du zb ein Beispiel dazu.

Dummydatei/en erstellen in paar Ordner und per Cronjob/Aufgabenplanung diese jede Minute auf vorhanden sein Prüfen.

Zb per Batch,Powershell wie es jeder mag und bei Fehlen der Datei halt eine Mail oder andere Art der Alamierung auslösen sowie Netzwerkadapter vom Client Deaktivieren das es sich nciht Ausbreitet, wenn vorhanden Lokale User Deaktiveren und einen Shutdown machen.

Da jeder eine ganz andere Umgebung hat muss dies halt angepasst werden auf die Örtlichkeiten.

Die Dateiendungen ändern sich eh immer je nach Cryptolocker und die neueren nehmen auch Wahllos eine Endung wodurch eine Endungliste nicht so Effektiv ist.

Jedoch Verschlüsseln die ja alle Dateien/Dokumente und wenn da ein Köder bei ist wirst du dies damit schon merken.

Die User sollten aber auch eine Info diesbezüglich bekommen das die Datei nicht gelöscht/geändert von denen soll da die sich sonst über die neue Datei Wundern und ggfs Löschen.

Verhindern weitere Verschlüsselungen kannste damit nicht verhindern aber den Schaden eingrenzen und den PC Isolieren wodurch es leichter ist das Backup einzuspielen.

Zitat von @kaiand1:

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Was jedoch Wirksam ist wenn einige Dummydateien auf dem Client/File Station/Server liegt die zb jede Minute geprüft werden ob diese noch da sind und dann falls nicht mehr per Log auf der Datei schauen wer diese Verändert hat und diesen PC Isolieren/Runter fahren/Sperren und den Admins Bescheid gibt.

Was du dann noch brauchst: Jemand, der dem Locker sagt, dass diese Dateien zuerst vernascht werden sollen...

Zitat von @AnkhMorpork:

Was du dann noch brauchst: Jemand, der dem Locker sagt, dass diese Dateien zuerst vernascht werden sollen...

Was du dann noch brauchst: Jemand, der dem Locker sagt, dass diese Dateien zuerst vernascht werden sollen...

Nun du kannst ja die Üblichen Testen welche Verzeichnisse diese zuerst vornehmen zum Crypten und dort die Dummys setzten.

Aber auf dem File/Server kannst du ja auch eine Überwachung machen und wenn in x Minuten y Daten verändert/Gelöscht/Umbenannt werden das dort wohl ein Crypto im Einsatz ist.

Zudem gibt es ja eh keine 100% Sicherheit aber du kannst es ggfs erschwerten bzw die Verbreitung eindämmen und so Schaden minimieren.

Zitat von @Tharen:

Wenn aber keine virengleiche Signatur von der Datei ausgeht, so kann auch der Virenscanner am PC nichts tun.

Wenn aber keine virengleiche Signatur von der Datei ausgeht, so kann auch der Virenscanner am PC nichts tun.

Hi

Das ist zwar grundsätzlich richtig da sich Ransomware immer wieder verändert. Ich muss leider gestehen das ich sehr Spezielle Kunden habe und es bei mir auch schon vorgekommen ist das eine Firma 7 mal unterschiedliche Mails mit Ransomeware geöffnet haben.

Mir ist das allerdings egal da ich Gott sei dank einen TrendMicro Virenschutz im Einsatz habe. Der verhindert das Verschlüsselten der Dateien selbst. Und Blockiert somit Ransomware.

Ich sehe zwar wie offt und wie Intelligent meine Kunden sind ein Schaden ist jedoch nocht nie entstanden.

Und bezahlt wurde natürlich auch noch nie.

LG Andy

Hallo

Ratsam ist folgendes

- Grundsätzlich Mails mit .doc Anhang zu blockieren

- Mailreputation ist auch ein weiterer Teil, kann jedoch die erste Welle meistens nicht abfangen

- Makros deaktivieren (wie schon angesprochen)

- Eine Möglichkeit ist auch Makros zu zertifizieren und nur solche ausführen zu lassen

etc.

Gruss

adminst

Ratsam ist folgendes

- Grundsätzlich Mails mit .doc Anhang zu blockieren

- Mailreputation ist auch ein weiterer Teil, kann jedoch die erste Welle meistens nicht abfangen

- Makros deaktivieren (wie schon angesprochen)

- Eine Möglichkeit ist auch Makros zu zertifizieren und nur solche ausführen zu lassen

etc.

Gruss

adminst

Den Layer-8-Scanner.

Dass die E-Mails immer professioneller aussehen, ist korrekt, allerdings wird der Absender, bzw. die Absender-Adresse auf ewige Zeit das entlarvende Puzzleteil bleiben. Deshalb schließe ich mich auch Sabine an.

Der (oder das) Layer-8 wird immer das schwächste Glied bleiben, ob man will, oder nicht und da gilt es für Jederfrau und Jedermann anzusetzen.

Und wenn man diesen Punkt der Sensibilisierung erreicht hat, ist es völlig wurscht, welchen virtuellen Scanner man einsetzt.

Dass die E-Mails immer professioneller aussehen, ist korrekt, allerdings wird der Absender, bzw. die Absender-Adresse auf ewige Zeit das entlarvende Puzzleteil bleiben. Deshalb schließe ich mich auch Sabine an.

Der (oder das) Layer-8 wird immer das schwächste Glied bleiben, ob man will, oder nicht und da gilt es für Jederfrau und Jedermann anzusetzen.

Und wenn man diesen Punkt der Sensibilisierung erreicht hat, ist es völlig wurscht, welchen virtuellen Scanner man einsetzt.

Zitat von @Tharen:

@andi

Welchen TM-Scanner setzt Ihr ein ? Kann der das Verschlüsseln von Dateien verhindern ?

@andi

Welchen TM-Scanner setzt Ihr ein ? Kann der das Verschlüsseln von Dateien verhindern ?

Hi

Ja alle Worry-Free Business Security™ Lösungen oder OfficeScan Lösungen können das.

http://docs.trendmicro.com/de-de/enterprise/officescan-110-sp1-server/u ...

Die 3 Dateien die verschlüsselt werden sieht man im Managment und man kann diese mittels Schattenkopien oder anderer backup Software wiederherstellen.

Zitat von @chgorges:

Den Layer-8-Scanner.

Dass die E-Mails immer professioneller aussehen, ist korrekt, allerdings wird der Absender, bzw. die Absender-Adresse auf ewige Zeit das entlarvende Puzzleteil bleiben. Deshalb schließe ich mich auch Sabine an.

Der (oder das) Layer-8 wird immer das schwächste Glied bleiben, ob man will, oder nicht und da gilt es für Jederfrau und Jedermann anzusetzen.

Und wenn man diesen Punkt der Sensibilisierung erreicht hat, ist es völlig wurscht, welchen virtuellen Scanner man einsetzt.

Den Layer-8-Scanner.

Dass die E-Mails immer professioneller aussehen, ist korrekt, allerdings wird der Absender, bzw. die Absender-Adresse auf ewige Zeit das entlarvende Puzzleteil bleiben. Deshalb schließe ich mich auch Sabine an.

Der (oder das) Layer-8 wird immer das schwächste Glied bleiben, ob man will, oder nicht und da gilt es für Jederfrau und Jedermann anzusetzen.

Und wenn man diesen Punkt der Sensibilisierung erreicht hat, ist es völlig wurscht, welchen virtuellen Scanner man einsetzt.

Hi

Da gebe ich dir recht nur auch die Absenderadresse kann man fälschen.

Beispiel: Ein kunde bekommt offt Mails vom Arbeitsmarktservice mit Bewerbungen für verschiedenste stellen.

Diese Domain ist seit Jahren in der Whitelist da es irgendwann Probleme beim übermitteln von Bewerbungen gegeben hat.

Der Hacker verwendet nun eine Gefälschte Arbeitsmarktservice Mailadresse dadurch hat er dann die einzige Sicherheitsmassnahme umgangen.

Was passiert wenn ein Mitarbeiter eine Infizierte Datei auf einem USB Sick oder einem anderen medium mitbringen ?

Ich würde hier nicht nur auf Spamschutz und Email schutz setzen sondern Mehrstufig schützen.

PS: ich will Hier keine Werbung machen das können sicher auch andere Virenschutzhersteller. Ich kenne nur keinen da wir nur TM einsetzen.

LG Andy

Hallo Zusammen!

Bin neu hier und kommentiere den Beitrag einfach mal - auch wenn das letzte Posting schon eine Weile her ist.

Ich beschäftige mich seit etwa einem Jahr sehr intensiv mit der Ransomware.

Ich habe auch einen Zeitungsartikel für eine Fachzeitschrift zu Locky & Co. geschrieben.

Bin der Thematik also "bestens vertraut".

Schreibt mir einfach kurz per PN, kann euch den Artikel bei Interesse gerne senden und Fragen beantworten.

Meiner Meinung nach ist der beste Lösungsansatz folgender:

Es gibt Systeme, welche ein normales Nutzerverhalten simulieren. Das geht teilweise so in die Tiefe, dass selbst Mausbewegungen emuliert werden. Das passiert in einer eigens für diese E-Mail hochgefahrenen VM. Das Dateiformat spielt hier weniger eine Rolle, da jeder Anhang "entpackt" wird. Egal ob PDF, Word, Excel, Java, Flash... .

Wir haben so ein Gerät bei uns in der Firma und bei vielen Kunden im Einsatz (den Hersteller nenne ich jetzt nicht, möchte keine Werbung machen).

Seit dem kein Ärger mehr mit Verschlüsselungstrojanern und keine Sorge mehr beim öffnen von E-Mail Anhängen.

Fragt doch mal bei den Systemhäusern eures Vertrauens nach dieser oder ähnlicher Technologie.

Grüße

Chris

Bin neu hier und kommentiere den Beitrag einfach mal - auch wenn das letzte Posting schon eine Weile her ist.

Ich beschäftige mich seit etwa einem Jahr sehr intensiv mit der Ransomware.

Ich habe auch einen Zeitungsartikel für eine Fachzeitschrift zu Locky & Co. geschrieben.

Bin der Thematik also "bestens vertraut".

Schreibt mir einfach kurz per PN, kann euch den Artikel bei Interesse gerne senden und Fragen beantworten.

Meiner Meinung nach ist der beste Lösungsansatz folgender:

Es gibt Systeme, welche ein normales Nutzerverhalten simulieren. Das geht teilweise so in die Tiefe, dass selbst Mausbewegungen emuliert werden. Das passiert in einer eigens für diese E-Mail hochgefahrenen VM. Das Dateiformat spielt hier weniger eine Rolle, da jeder Anhang "entpackt" wird. Egal ob PDF, Word, Excel, Java, Flash... .

Wir haben so ein Gerät bei uns in der Firma und bei vielen Kunden im Einsatz (den Hersteller nenne ich jetzt nicht, möchte keine Werbung machen).

Seit dem kein Ärger mehr mit Verschlüsselungstrojanern und keine Sorge mehr beim öffnen von E-Mail Anhängen.

Fragt doch mal bei den Systemhäusern eures Vertrauens nach dieser oder ähnlicher Technologie.

Grüße

Chris

Gleich vorweg: ja, das Thema ist alt. Ich weiß es.

Aktuell beschäftige ich mich mit dem Thema und bin auf einen etwas älteren Artikel von Heise Online gestoßen. Sicherlich hat der ein oder andere einen Samba-Server als Fileserver in Betrieb. Habe bei mir daheim und in der Firma mittels Fail2Ban unsere Fileserver etwas schützen können. Vielleicht kann jemand das für sich gut brauchen und kannte es noch nicht.

https://www.heise.de/security/artikel/Erpressungs-Trojaner-wie-Locky-aus ...

Aktuell beschäftige ich mich mit dem Thema und bin auf einen etwas älteren Artikel von Heise Online gestoßen. Sicherlich hat der ein oder andere einen Samba-Server als Fileserver in Betrieb. Habe bei mir daheim und in der Firma mittels Fail2Ban unsere Fileserver etwas schützen können. Vielleicht kann jemand das für sich gut brauchen und kannte es noch nicht.

https://www.heise.de/security/artikel/Erpressungs-Trojaner-wie-Locky-aus ...